A.1 Benutzeranwendung - Konfiguration: Standardparameter

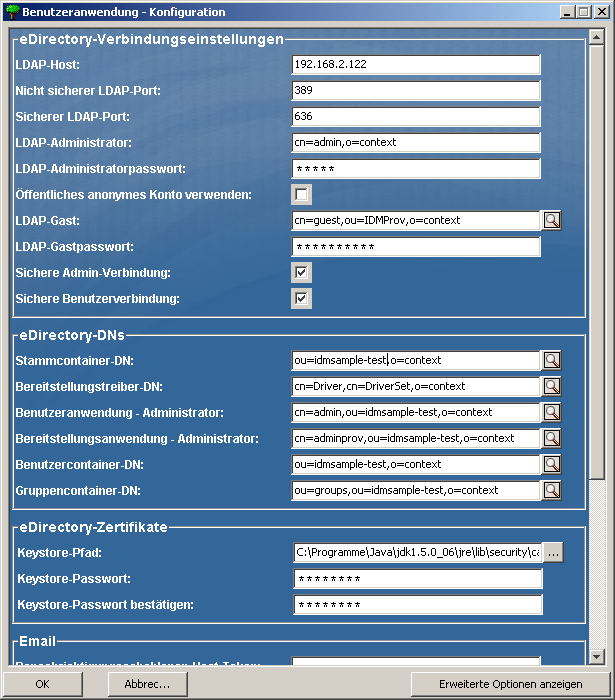

Abbildung A-1 Standardoptionen für die Konfiguration der Benutzeranwendung

Tabelle A-1 Benutzeranwendung - Konfiguration: Standardoptionen

|

Einstellungstyp |

Option |

Beschreibung |

|---|---|---|

|

eDirectory®-Verbindungs-einstellungen |

|

Erforderlich. Geben Sie den Hostnamen oder die IP-Adresse sowie den sicheren Port des LDAP-Servers an. Beispiel: myLDAPhost |

|

|

Geben Sie den nicht sicheren Port des LDAP-Servers an. Beispiel: 389. |

|

|

|

Geben Sie den sicheren Port des LDAP-Servers an. Beispiel: 636. |

|

|

|

Erforderlich. Geben Sie die Berechtigungsnachweise für den LDAP-Administrator an. Dieser Benutzer muss bereits vorhanden sein. Die Benutzeranwendung verwendet dieses Konto für eine administrative Verbindung zum Identitätsdepot. Dieser Wert ist mit dem Master-Schlüssel verschlüsselt. Sie können das Dienstprogramm „ConfigUpdate“ zum Bearbeiten dieser Einstellung verwenden, solange Sie sie nicht über die Registerkarte „Administration“ der Benutzeranwendung geändert haben. |

|

|

|

Erforderlich. Geben Sie das LDAP-Administratorpasswort an. Dieses Passwort ist mit dem Master-Schlüssel verschlüsselt. Sie können das Dienstprogramm „ConfigUpdate“ zum Bearbeiten dieser Einstellung verwenden, solange Sie sie nicht über die Registerkarte „Administration“ der Benutzeranwendung geändert haben. |

|

|

|

Ermöglicht nicht angemeldeten Benutzern den Zugriff auf das öffentliche anonyme LDAP-Konto. |

|

|

|

Ermöglicht nicht angemeldeten Benutzern den Zugriff auf zulässige Portlets. Dieses Benutzerkonto muss bereits im Identitätsdepot vorhanden sein. Deaktivieren Sie das Kontrollkästchen , um „LDAP-Gast“ zu aktivieren. Aktivieren Sie zum Deaktivieren des Gast-Benutzers das Kontrollkästchen . |

|

|

|

Geben Sie das LDAP-Gastpasswort an. |

|

|

|

Wählen Sie diese Option aus, wenn die gesamte Kommunikation über das Admin-Konto über eine SSL-Verbindung erfolgen muss (diese Option kann die Leistung beeinträchtigen). Diese Einstellung ermöglicht, dass andere Vorgänge, für die kein SSL erforderlich ist, ohne SSL durchgeführt werden können. |

|

|

eDirectory®-Verbindungseinstellungen. (Fortsetzung) |

|

Wählen Sie diese Option aus, wenn die gesamte Kommunikation über das Konto des angemeldeten Benutzers über eine SSL-Verbindung erfolgen muss (diese Option kann die Leistung beeinträchtigen). Diese Einstellung ermöglicht, dass andere Vorgänge, für die kein SSL erforderlich ist, ohne SSL durchgeführt werden können. |

|

eDirectory-DNs |

|

Erforderlich. Geben Sie den eindeutigen LDAP-Namen des Stammcontainers an. Diese Angabe wird als Standard-Suchstamm der Entitätsdefinition verwendet, sofern in der Verzeichnisabstraktionsschicht kein Suchstamm angegeben wurde. |

|

|

Erforderlich. Geben Sie den eindeutigen Namen des Benutzeranwendungstreibers an (beschrieben in Abschnitt 3.1, Erstellen des Benutzeranwendungstreibers in iManager). Wenn Ihr Treiber beispielsweise „myDriverSet“ und der Treibersatz „myDriverSet“ ist und sich der Treibersatz in einem Kontext „o=myDriverSet“ befindet, geben Sie folgenden Wert ein: cn=UserApplicationDriver,cn=myDriverSet,o=myCompany |

|

|

|

Erforderlich. Ein vorhandener Benutzer im Identitätsdepot mit den Rechten zum Ausführen von administrativen Tätigkeiten für den in der Benutzeranwendung angegebenen Benutzercontainer. Dieser Benutzer hat die Möglichkeit, über den Karteireiter der Benutzeranwendung das Portal zu verwalten. Wenn der Benutzeranwendungsadministrator in iManager, Novell Designer für Identity Manager oder der Benutzeranwendung (Registerkarte ) freigelegte Aufgaben zur Workflow-Administration bearbeitet, müssen Sie dem entsprechenden Administrator ausreichende Trustee-Rechte auf Objektinstanzen gewähren, die im Benutzeranwendungstreiber enthalten sind. Weitere Informationen finden Sie im Benutzeranwendung: Administrationshandbuch. Diese Zuweisung kann nach dem Bereitstellen der Benutzeranwendung über die Seiten der Benutzeranwendung geändert werden. Sie können diese Einstellung nicht über „ConfigUpdate“ ändern, wenn Sie den Anwendungsserver gestartet haben, auf dem die Benutzeranwendung installiert ist. |

|

|

|

Der Administrator für die Bereitstellungsanwendung kann die Funktionen des Bereitstellungs-Workflows über die Registerkarte (in der Registerkarte ) verwalten. Auf diese Funktionen können die Benutzer über den Karteireiter der Benutzeranwendung zugreifen. Dieser Benutzer muss im Identitätsdepot vorhanden sein, bevor ihm die Rolle des Administrators für die Bereitstellungsanwendung zugewiesen werden kann. Diese Zuweisung kann nach dem Bereitstellen der Benutzeranwendung über die Seiten der Benutzeranwendung geändert werden. |

|

|

|

Der Konformitätsmoduladministrator ist eine Systemfunktion, die es Mitgliedern ermöglicht, alle Funktionen der Registerkarte durchzuführen. Dieser Benutzer muss im Identitätsdepot vorhanden sein, damit ihm die Rolle des Konformitätsmoduladministrators zugewiesen werden kann. Während der Ausführung von „ConfigUpdate“ treten Änderungen an diesem Wert nur dann in Kraft, wenn Sie keinen gültigen Konformitätsmoduladministrator beauftragt haben. Wenn ein gültiger Konformitätsmoduladministrator existiert, werden Ihre Änderungen nicht gespeichert. Sie können die Zuweisung nach dem Bereitstellen der Benutzeranwendung über die Seite in der Benutzeranwendung ändern. |

|

eDirectory-DNs (Fortsetzung) |

|

Diese Funktion ist im funktionsbasierten Bereitstellungsmodul für Novell Identity Manager verfügbar. Mit dieser Funktion können Mitglieder alle Funktionen erstellen, entfernen oder modifizieren und Benutzern, Gruppen oder Containern Funktionen zuweisen oder entziehen. Außerdem können die Funktionsmitglieder damit einen Bericht für einen beliebigen Benutzer ausführen. Standardmäßig wird diese Funktion dem Benutzeranwendungsadministrator zugewiesen. Sie können die Zuweisung nach dem Bereitstellen der Benutzeranwendung über die Seite in der Benutzeranwendung ändern. Während der Ausführung von „ConfigUpdate“ treten Änderungen an diesem Wert nur dann in Kraft, wenn Sie keinen gültigen Funktionsadministrator beauftragt haben. Wenn ein gültiger Funktionsadministrator existiert, werden Ihre Änderungen nicht gespeichert. |

|

|

Erforderlich. Geben Sie den eindeutigen LDAP-Namen (DN) oder den vollständig qualifizierten Namen des Benutzercontainers an. Diese Angabe definiert den Suchbereich für Benutzer und Gruppen. Benutzer in diesem Container (und unterhalb) dürfen sich bei der Benutzeranwendung anmelden. WICHTIG:Stellen Sie sicher, dass der bei der Installation des Benutzeranwendungstreibers angegebene Benutzeranwendungsadministrator in diesem Container vorhanden ist, wenn dieser Benutzer Workflows ausführen können soll. Sie können diese Einstellung nicht über „ConfigUpdate“ ändern, wenn Sie den Anwendungsserver gestartet haben, auf dem die Benutzeranwendung installiert ist. |

|

|

|

Erforderlich. Geben Sie den eindeutigen LDAP-Namen (DN) oder den vollständig qualifizierten Namen des Gruppencontainers an. Wird von Entitätsdefinitionen innerhalb der Verzeichnisabstraktionsschicht verwendet. Sie können diese Einstellung nicht über „ConfigUpdate“ ändern, wenn Sie den Anwendungsserver gestartet haben, auf dem die Benutzeranwendung installiert ist. |

|

|

eDirectory-Zertifikate |

|

Erforderlich. Geben Sie den vollständigen Pfad zur Keystore-Datei ( cacerts) des JDK an, die der Anwendungsserver für die Ausführung verwendet, oder klicken Sie auf die kleine Browser-Schaltfläche und navigieren Sie zur cacerts-Datei. Unter Linux oder Solaris benötigt der Benutzer eine entsprechende Berechtigung zum Schreiben in diese Datei. |

|

|

Erforderlich. Geben Sie das cacerts-Passwort an. Die Vorgabe ist changeit. |

|

|

|

|

Geben Sie den Anwendungsserver an, der die Identity Manager-Benutzeranwendung hostet. Beispiel: myapplication serverServer Dieser Wert ersetzt das $HOST$-Token in Email-Schablonen. Die erstellte URL ist eine Verknüpfung zu Bereitstellungsanforderungs-Aufgaben und Benachrichtigungen über Bereitstellungsgenehmigungen. |

|

|

Ersetzt das $PORT$-Token in Email-Schablonen, die für Bereitstellungsanforderungsaufgaben und Benachrichtigungen über Bereitstellungsgenehmigungen verwendet werden. |

|

|

|

Ersetzt das $SECURE_PORT$-Token in Email-Schablonen, die für Bereitstellungsanforderungs-Aufgaben und Benachrichtigungen über Bereitstellungsgenehmigungen verwendet werden. |

|

|

|

Geben Sie an, dass die Email vom Benutzer in der Bereitstellungs-Email stammt. |

|

|

|

Geben Sie den SMTP-Email-Host für die Bereitstellungs-Email an. Dies kann eine IP-Adresse oder ein DNS-Name sein. |

|

|

Passwort-verwaltung |

|

Mithilfe dieser Funktion können Sie eine Seite „Passwort vergessen“ in einer externen WAR-Datei „Passwort vergessen“ sowie eine URL angeben, die die externe WAR-Datei „Passwort vergessen“ für den Rückruf der Benutzeranwendung über einen Webservice verwendet. Wenn aktiviert ist, müssen auch Werte für und angegeben werden. Wenn nicht aktiviert ist, verwendet IDM die interne Standardfunktion zur Passwortverwaltung. /jsps/pwdmgt/ForgotPassword.jsf (ohne http(s) am Anfang) zu verwenden. Hierdurch wird der Benutzer nicht zu einer externen WAR-Datei, sondern zur in der Benutzeranwendung integrierten Funktionalität „Passwort vergessen“ umgeleitet. |

|

|

Diese URL verweist auf die Funktionsseite „Passwort vergessen“. Erstellen Sie in einer externen oder internen WAR-Datei für die Passwortverwaltung eine Datei namens ForgotPassword.jsf. Weitere Informationen finden Sie in Konfigurieren der externen Passwortverwaltung. |

|

|

|

Bei Verwendung einer externen WAR-Datei für die Passwortverwaltung müssen Sie den Pfad angeben, den diese WAR-Datei für den Rückruf der Benutzeranwendung über die Web-Services verwendet. Beispiel: https:// idmhost:sslport/idm. |

HINWEIS:Die meisten Einstellungen in dieser Datei können nach der Installation bearbeitet werden. Führen Sie hierzu das configupdate.sh-Skript oder die Windows-Datei configupdate.bat aus, die sich im Installations-Unterverzeichnis befinden. Denken Sie daran, dass die Einstellungen in dieser Datei in einem Cluster für alle Cluster-Mitglieder identisch sein müssen.