1.1 Identity Manager und Sie

Novell® Identity Manager ist eine Systemsoftware, mit der Ihre Organisation die Zugriffsanforderungen der Benutzer-Community sicher verwalten kann. Wenn Sie Mitglied dieser Benutzer-Community sind, haben Sie durch Identity Manager verschiedene Vorteile. So ermöglicht Identity Manager Ihrer Organisation unter anderem Folgendes:

-

Benutzern bereits ab dem ersten Tag Zugriff auf benötigte Informationen (z. B. Gruppenorganigramme, White Pages von Abteilungen oder Suche nach Mitarbeitern) und Ressourcen (z. B. Geräte oder Konten auf internen Systemen) gewähren

-

Mehrere Passwörter für eine einmalige Anmeldung auf allen Systemen synchronisieren

-

Zugriffsrechte bei Bedarf sofort ändern oder entziehen (z. B. wenn eine Person zu einer anderen Gruppe wechselt oder die Organisation verlässt)

-

Die Einhaltung von behördlichen Vorschriften gewährleisten

Damit Sie und Ihr Team von diesen Vorteilen profitieren können, bietet die Identity Manager-Benutzeranwendung eine Benutzeroberfläche, die Sie von Ihrem Webbrowser aus verwenden können.

1.1.1 Einführung in die Identity Manager-Benutzeranwendung

Die Identity Manager-Benutzeranwendung ermöglicht Ihnen den Zugriff auf die Informationen, Ressourcen und Funktionen von Identity Manager. Der Systemadministrator legt fest, welche Informationen Sie in der Identity Manager-Benutzeranwendung anzeigen und welche Aufgaben Sie ausführen dürfen. Dies umfasst in der Regel Folgendes:

-

Identitätsselbstbedienung:

-

Organigramme anzeigen

-

Anwendungen angeben, die mit einem Benutzer verknüpft sind, sofern Sie Administrator sind. (Erfordert das funktionsbasierte Bereitstellungsmodul für Identity Manager.)

-

Informationen Ihres Profils bearbeiten

-

Verzeichnisse durchsuchen

-

Ihr Passwort, die Sicherheitsantwort für Ihr Passwort oder den Passworthinweis ändern

-

Ihren Passwortrichtlinien- und Passwortsynchronisierungsstatus überprüfen

-

Konten für neue Benutzer und Gruppen erstellen (sofern Sie dazu berechtigt sind)

-

-

Anforderungen und Genehmigungen:

-

Ressourcen anfordern

-

Den Genehmigungsstatus Ihrer Ressourcenanforderungen prüfen

-

Ihnen zugewiesene Aufgaben zur Genehmigung anderer Ressourcenanforderungen durchführen

-

Anforderungen und Genehmigungen als Vertreter oder Delegierter einer anderen Person durchführen

-

Eine andere Person als Ihren Vertreter oder Delegierten ernennen (sofern Sie dazu berechtigt sind)

-

Die gesamten Anforderungs- und Genehmigungsfunktionen für Ihr Team verwalten (sofern Sie dazu berechtigt sind)

-

Eine Digitalsignatur für jede Anforderung oder Genehmigung leisten (optional)

HINWEIS:Für Anforderungen und Genehmigungen ist das funktionsbasierte Bereitstellungsmodul von Identity Manager erforderlich.

-

-

Funktionen, die Ihnen Folgendes ermöglichen:

-

Funktionszuweisungen anzufordern und den Genehmigungsvorgang für Funktionszuweisungsanforderungen zu verwalten

-

Den Status Ihrer Anforderungen zu überprüfen

-

Funktionen und Funktionsbeziehungen zu definieren

-

Funktionstrennungsbeschränkungen zu definieren und den Genehmigungsvorgang in Situationen zu verwalten, in denen ein Benutzer die Aufhebung einer Beschränkung anfordert

-

Den Funktionskatalog zu durchsuchen

-

Detaillierte Berichte anzusehen, die die im Katalog definierten Funktionen und Funktionstrennungsbeschränkungen sowie den aktuellen Zustand von Funktionszuweisungen, Funktionstrennungsausnahmen und Benutzerberechtigungen auflisten.

HINWEIS:Funktionen erfordern das funktionsbasierte Bereitstellungsmodul für Identity Manager.

-

-

Konformität, die Ihnen Folgendes ermöglicht:

-

Prozesse zur Benutzerprofilbeglaubigung anfordern

-

Prozesse zur Funktionstrennungsbeglaubigung (SoD) anfordern

-

Prozesse zur Funktionszuweisungsbeglaubigung anfordern

-

Prozesse zur Benutzerzuweisungsbeglaubigung anfordern

HINWEIS:Konformität erfordert das funktionsbasierte Bereitstellungsmodul für Identity Manager.

-

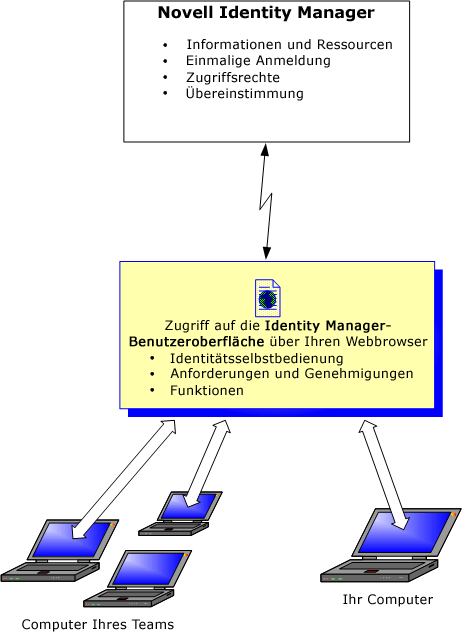

1.1.2 Gesamtüberblick

Abbildung 1-1 Die IDM-Benutzeranwendung stellt die Benutzeroberfläche für Identity Manager bereit

1.1.3 Typische Verwendungsweise

Nachfolgend wird anhand einiger Beispiele erläutert, wie die Identity Manager-Benutzeranwendung in einer Organisation in der Regel verwendet wird.

Die Arbeit mit der Identitätsselbstbedienung

-

Ella (eine Endbenutzerin) hat ihr Passwort vergessen und stellt dieses bei der Anmeldung mithilfe der Identitätsselbstbedienung wieder her.

-

Erik (ein Endbenutzer) führt eine Suche nach allen Mitarbeitern an seinem Standort durch, die Deutsch sprechen.

-

Eduardo (ein Endbenutzer) durchsucht das Organigramm der Organisation, findet Ella und klickt auf das Email-Symbol, um ihr eine Nachricht zu senden.

Die Arbeit mit Anforderungen und Genehmigungen

-

Ernie (ein Endbenutzer) durchsucht eine Liste mit Ressourcen, die ihm zur Verfügung stehen, und fordert Zugriff auf das Siebel*-System an.

-

Amy (eine Genehmigerin) erhält eine Benachrichtigung über eine Genehmigungsanforderung per Email (die eine URL enthält). Sie klickt auf den Link, woraufhin ein Genehmigungsformular geöffnet wird, und sie genehmigt die Anforderung.

-

Ernie prüft den Status der von ihm eingereichten Anforderung des Zugriffs auf das Siebel-System (die jetzt zur Genehmigung an eine zweite Person weitergeleitet wurde). Er sieht, dass die Anforderung noch bearbeitet wird.

-

Amy geht in Urlaub und gibt an, dass sie vorübergehend nicht verfügbar ist. Während ihrer Abwesenheit werden ihr keine neuen Genehmigungsaufgaben zugeteilt.

-

Amy öffnet ihre Genehmigungsliste, sieht, dass sie vor ihrem Urlaub nicht mehr alle Anforderungen bearbeiten kann, und leitet einige davon an Kollegen weiter.

-

Pat (ein Verwaltungsassistent, der als Vertreter von Amy agiert) öffnet die Aufgabenliste von Amy und führt eine Genehmigungsaufgabe für sie durch.

-

Max (ein Vorgesetzter) prüft die Aufgabenlisten von Mitarbeitern seiner Abteilung. Er weiß, dass Amy in Urlaub ist. Daher teilt er Aufgaben anderen Mitarbeitern seiner Abteilung zu.

-

Max initiiert eine Anforderung für ein Datenbankkonto für einen Mitarbeiter seiner Abteilung, dessen direkter Vorgesetzter er ist.

-

Max ernennt Dan zum autorisierten Delegierten von Amy.

-

Dan (jetzt ein delegierter Genehmiger) empfängt Amys Aufgaben, während sie abwesend ist.

-

Max beschäftigt einen Praktikanten, der nicht in das HR-System eingegeben werden soll. Der Systemadministrator erstellt einen Benutzerdatensatz für den Praktikanten und fordert für ihn die Zugriffsberechtigung für Notes, Active Directory* und Oracle* an.

Mit Funktionen arbeiten

-

Maxine (ein Funktionsmanager) erstellt die Geschäftsfunktionen „Krankenschwester“ und „Arzt“ sowie die IT-Funktionen „Medikament verwalten“ und „Rezept ausstellen“.

-

Maxine (ein Funktionsmanager) definiert eine Beziehung zwischen den Funktionen „Krankenschwester“ und „Medikament verabreichen“ und gibt an, dass die Funktion „Krankenschwester“ die Funktion „Medikament verabreichen“ enthält. Maxine definiert außerdem eine Beziehung zwischen den Funktionen „Rezept ausstellen“ und „Arzt“ und gibt an, dass die Funktion „Arzt“ die Funktion „Rezept ausstellen“ enthält.

-

Chester (ein Sicherheitsbeauftragter) definiert eine Funktionstrennungsbeschränkung, die angibt, dass ein potenzieller Konflikt zwischen den Funktionen „Arzt“ und „Krankenschwester“ besteht. Dies bedeutet, dass für gewöhnlich ein Benutzer nicht gleichzeitig beiden Funktionen zugewiesen sein darf. In einigen Fällen kann es vorkommen, dass eine Person, die eine Funktionszuweisung anfordert, diese Beschränkung aufheben möchte. Damit eine Funktionstrennungsausnahme definiert werden kann, muss die Person, die eine Zuweisung anfordert, eine Begründung angeben.

-

Ernest (ein Endbenutzer) durchsucht eine Liste mit Funktionen, die ihm zur Verfügung stehen, und fordert eine Zuweisung zur Funktion „Krankenschwester“ an.

-

Amelia (eine Genehmigerin) erhält eine Benachrichtigung über eine Genehmigungsanforderung per Email (die eine URL enthält). Sie klickt auf den Link, woraufhin ein Genehmigungsformular geöffnet wird, und sie genehmigt die Anforderung.

-

Arnold (ein Funktionsmanager) fordert an, dass Ernest die Funktion „Arzt“ zugewiesen wird. Er wird benachrichtigt, dass ein potenzieller Konflikt zwischen den Funktionen „Arzt“ und „Krankenschwester“ besteht, die Ernest bereits zugewiesen wurden. Er liefert eine Begründung für eine Ausnahme von der Funktionstrennungsbeschränkung.

-

Edward (ein Funktionstrennungsgenehmiger) empfängt per Email eine Benachrichtigung über einen Funktionstrennungskonflikt. Er genehmigt Arnolds Anforderung auf Aufhebung der Funktionstrennungsbeschränkung.

-

Amelia (eine Genehmigerin) erhält per Email eine Benachrichtigung über eine Genehmigungsanforderung für die Funktion „Arzt“. Sie genehmigt Arnolds Anforderung auf Zuweisung von Ernest zur Funktion „Arzt“.

-

Bill (ein Funktions-Auditor) liest den Bericht zu Verletzungen und Ausnahmen bei der Funktionstrennung und sieht, dass Ernest sowohl der Funktion „Arzt“ als auch „Krankenschwester“ zugewiesen wurde.

Verwenden der Konformitätsfunktion

-

Maxine (ein Funktionsmanager) erstellt die Geschäftsfunktionen „Krankenschwester“ und „Arzt“ sowie die IT-Funktionen „Medikament verwalten“ und „Rezept ausstellen“.

-

Maxine (ein Funktionsmanager) definiert eine Beziehung zwischen den Funktionen „Krankenschwester“ und „Medikament verabreichen“ und gibt an, dass die Funktion „Krankenschwester“ die Funktion „Medikament verabreichen“ enthält. Maxine definiert außerdem eine Beziehung zwischen den Funktionen „Rezept ausstellen“ und „Arzt“ und gibt an, dass die Funktion „Arzt“ die Funktion „Rezept ausstellen“ enthält.

-

Chester (ein Sicherheitsbeauftragter) definiert eine Funktionstrennungsbeschränkung, die angibt, dass ein potenzieller Konflikt zwischen den Funktionen „Arzt“ und „Krankenschwester“ besteht. Dies bedeutet, dass für gewöhnlich ein Benutzer nicht gleichzeitig beiden Funktionen zugewiesen sein darf. In einigen Fällen kann es vorkommen, dass eine Person, die eine Funktionszuweisung anfordert, diese Beschränkung aufheben möchte. Damit eine Funktionstrennungsausnahme definiert werden kann, muss die Person, die eine Zuweisung anfordert, eine Begründung angeben.

-

Arnold (ein Funktionsmanager) fordert an, dass Ernest die Funktion „Arzt“ zugewiesen wird. Er wird benachrichtigt, dass ein potenzieller Konflikt zwischen den Funktionen „Arzt“ und „Krankenschwester“ besteht, die Ernest bereits zugewiesen wurden. Er liefert eine Begründung für eine Ausnahme von der Funktionstrennungsbeschränkung.

-

Philip (ein Konformitätsmoduladministrator) initiiert den Prozess zur Funktionszuweisungsbeglaubigung für die Funktion „Krankenschwester“.

-

Fiona (eine Beglaubigerin) wird per E-Mail (die eine URL enthält) über die Beglaubigungsaufgabe benachrichtigt. Sie klickt auf den Link, woraufhin ein Beglaubigungsformular angezeigt wird. Sie beantwortet die Beglaubigungsfrage positiv und bestätigt auf diese Weise, dass die Informationen richtig sind.

-

Philip (ein Konformitätsmoduladministrator) initiiert eine neue Anforderung für einen Prozess zur Benutzerprofilbeglaubigung für die Benutzer in der Gruppe „Personal“.

-

Jeder Benutzer in der Gruppe „Personal“ wird per E-Mail (die eine URL enthält) über die Beglaubigungsaufgabe benachrichtigt. Jeder Benutzer klickt auf den Link, woraufhin ein Beglaubigungsformular angezeigt wird. Über das Formular kann der Benutzer die Werte bestimmter Attribute des Benutzerprofils überprüfen. Nach der Überprüfung der Angaben beantwortet jeder Benutzer die Beglaubigungsfrage.