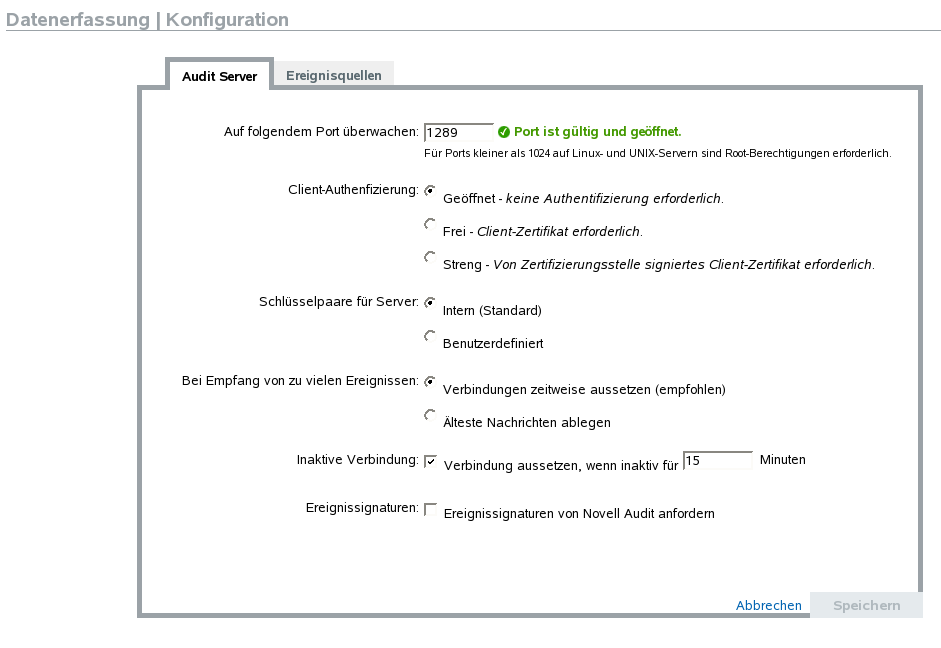

6.3 Audit Server-Optionen

Administratoren können einige Einstellungen ändern, die die Überwachung der Daten von den Ereignisquellenanwendungen durch Identity Audit betrifft, einschließlich des Ports, auf dem Identity Audit die Überwachung durchführt, sowie die Art der Authentifizierung zwischen der Ereignisquelle und Identity Audit.

-

Melden Sie sich bei Identity Audit als Administrator an.

-

Klicken Sie oben am Bildschirm auf den Link .

-

Klicken Sie rechts am Bildschirm auf den Link .

-

Vergewissern Sie sich, dass ausgewählt ist.

-

Geben Sie den Port ein, den der Identity Audit-Server auf Meldungen von den Ereignisquellen hin überwachen soll. Weitere Informationen finden Sie unter Abschnitt 6.3.1, Konfiguration des Ports und Port-Weiterleitung.

-

Legen Sie die entsprechenden Einstellungen für die Schlüsselpaare für Client-Authentifizierung und Server fest. Weitere Informationen finden Sie unter Abschnitt 6.3.2, Client-Authentifizierung.

-

Wählen Sie das Verhalten des Identity Audit-Servers aus, wenn der Puffer mit zu vielen Ereignissen gefüllt ist.

Verbindungen zeitweise aussetzen: Diese Einstellung unterbricht die vorhandenen Verbindungen und stoppt das Akzeptieren neuer Verbindungen, bis der Puffer wieder über Speicher für neue Meldungen verfügt. In der Zwischenzeit werden die Meldungen in den Ereignisquellen zwischengespeichert.

Älteste Nachrichten ablegen: Diese Einstellung verwirft die ältesten Meldungen, um neue Meldungen akzeptieren zu können.

ACHTUNG:Es ist keine unterstützte Methode verfügbar, um nach Wählen der Option die verworfenen Meldungen wiederherzustellen.

-

Wählen Sie , um die Verbindung zu Ereignisquellen zu trennen, die über einen bestimmten Zeitraum keine Daten gesendet haben.

Die Verbindungen zu den Ereignisquellen werden automatisch wieder hergestellt, wenn erneut Daten gesendet werden.

-

Geben Sie die Anzahl der Minuten ein, bevor eine ruhende Verbindung getrennt wird.

-

Wählen Sie , um zusammen mit dem Ereignis eine Signatur zu erhalten.

HINWEIS:Sie können nur Signaturen erhalten, wenn der Plattformagent auf der Ereignisquelle ordnungsgemäß konfiguriert wurde. Weitere Informationen finden Sie unter Abschnitt 6.1, Konfigurieren von Ereignisquellen.

-

Klicken Sie auf .

6.3.1 Konfiguration des Ports und Port-Weiterleitung

Port 1289 ist der Standardport, auf dem Identity Audit die Nachrichten der Plattformagenten überwacht. Wenn der Port festgelegt ist, überprüft das System, ob der Port gültig und offen ist.

Für die Bindung an Ports kleiner als 1024 sind root-Berechtigungen erforderlich. Novell empfiehlt, dass Sie einen Port größer als 1024 verwenden. Sie können die Quellgeräte an einen höheren Port senden oder die Port-Weiterleitung auf dem Identity Audit-Server verwenden.

So ändern Sie die Ereignisquelle, damit sie an einen anderen Port sendet:

-

Melden Sie sich am Ereignisquellen-Computer an.

-

Öffnen Sie die Datei logevent zur Bearbeitung. Je nach Betriebssystem befindet sich diese Datei in den folgenden Verzeichnissen:

-

Linux: /etc/logevent.conf

-

Windows: C:\WINDOWS\logevent.cfg

-

NetWare: SYS:\etc\logevent.cfg

-

Solaris: /etc/logevent.conf

-

-

Stellen Sie den Parameter "LogEnginePort" auf den gewünschten Port ein.

-

Speichern Sie die Datei.

-

Starten Sie den Plattformagenten neu. Dieser Vorgang ist abhängig vom Betriebssystem und der Anwendung. Booten Sie den Computer neu. Weitere Anleitungen finden Sie auf der Novell Documentation-Website in der anwendungsspezifischen Dokumentation.

So konfigurieren Sie die Port-Weiterleitung auf den Identity Audit-Server:

-

Melden Sie sich als root-Benutzer (oder su an root) am Betriebssystem des Identity Audit-Servers an.

-

Öffnen Sie die Datei /etc/init.d/boot.local im Bearbeitungsmodus.

-

Fügen Sie gegen Ende des Boot-Vorgangs den folgenden Befehl hinzu:

iptables -A PREROUTING -t nat -p protocol --dport incoming port -j DNAT --to-destination IP:rerouted port

wenn protocol tcp oder udp ist, ist der incoming port (eingehender Port) der Port, an dem die Meldungen ankommen, und IP:rerouted port (IP umgeleiteter Port) die IP-Adresse des lokalen Computers und ein verfügbarer Port größer als 1024.

-

Speichern Sie die Änderungen.

-

Booten Sie den Computer neu. Falls Sie den Computer nicht sofort rebooten können, führen Sie in einer Befehlszeile den Befehl iptables aus.

6.3.2 Client-Authentifizierung

Ereignisquellen senden ihre Daten über eine SSL-Verbindung. Die Einstellung für den Identity Audit-Server legt fest, welche Art von Authentifizierung für die vom Plattformagenten für die Ereignisquellen ausgegebenen Zertifikate durchgeführt wird.

Offen: Keine Authentifizierung erforderlich. Identity Audit benötigt, erfordert oder bewertet kein Zertifikat von der Ereignisquelle.

Frei: Ein gültiges X.509-Zertifikat von der Ereignisquelle ist zwar erforderlich, wird jedoch nicht validiert. Das Zertifikat muss nicht von einer Zertifizierungsstelle signiert sein.

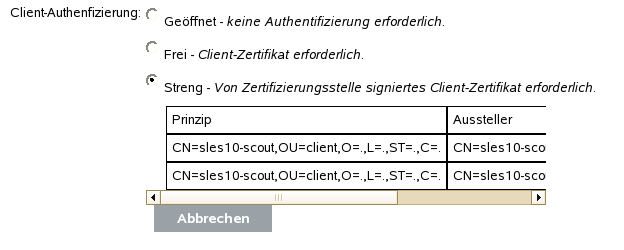

Streng: Ein gültiges X.509-Zertifikat von der Ereignisquelle ist erforderlich und muss von einer verbürgten Zertifizierungsstelle signiert sein. Falls die Ereignisquelle nicht über ein gültiges Zertifikat verfügt, akzeptiert Identity Audit die Ereignisdaten dieser Quelle nicht.

Erstellen eines Truststore

Für die strenge Authentifizierung muss ein Truststore vorhanden sein. Dieser muss entweder das Zertifikat der Ereignisquelle oder das Zertifikat für die Zertifizierungsstelle, welches das Zertifikat der Ereignisquelle signiert hat, enthalten. Wenn Sie über ein DER- oder PEM-Zertifikat verfügen, können Sie mithilfe des in Identity Audit mitgelieferten CreateTruststore-Dienstprogramms den Truststore erstellen.

-

Melden Sie sich als novell am Identity Audit-Server an.

-

Navigieren Sie zu /opt/novell/identity_audit_1.0_x86/data/updates/done.

-

Dekomprimieren Sie die Datei audit_connector.zip.

unzip audit_connector.zip

-

Kopieren Sie entweder TruststoreCreator.sh oder TruststoreCreator.bat auf den Computer mit den bzw. dem Zertifikat(en) oder kopieren Sie die Zertifikate auf den Computer mit dem TruststoreCreator-Dienstprogramm.

-

Führen Sie das TruststoreCreator.sh-Dienstprogramm aus.

TruststoreCreator.sh -keystore /tmp/my.keystore -password password1 -certs /tmp/cert1.pem,/tmp/cert2.pem

In diesem Beispiel erstellt das TruststoreCreator-Dienstprogramm eine Keystore-Datei namens my.keystore. Diese Datei enthält die zwei Zertifikate cert1.pem und cert2.pem. Die Datei ist durch das Passwort password1 geschützt.

Importieren eines Truststore

Für die strenge Authentifizierung kann der Administrator über die Schaltfläche einen Truststore importieren. So wird sichergestellt, dass nur autorisierte Ereignisquellen Daten an Identity Audit senden. Der Truststore muss entweder das Zertifikat der Ereignisquelle oder das Zertifikat der Zertifizierungsstelle, die das Zertifikat signierte, enthalten.

Der folgende Vorgang muss auf dem Computer mit dem Truststore ausgeführt werden. Sie können auf dem Computer mit dem Truststore einen Webbrowser öffnen oder den Truststore auf einen Computer mit einem Webbrowser verschieben.

So importieren Sie einen Truststore:

-

Melden Sie sich bei Identity Audit als Administrator an.

-

Klicken Sie oben am Bildschirm auf den Link .

-

Klicken Sie rechts am Bildschirm auf den Link .

-

Vergewissern Sie sich, dass die Registerkarte ausgewählt ist.

-

Wählen Sie unter die Option .

-

Klicken Sie auf , und navigieren Sie zur Truststore-Datei, z. B. my.keystore.

-

Geben Sie das Passwort für die Truststore-Datei ein.

-

Klicken Sie auf .

-

Klicken Sie auf , um weitere Informationen zum Truststore aufzurufen.

-

Klicken Sie auf .

Nachdem der Truststore erfolgreich importiert wurde, können Sie auf klicken, um die im Truststore enthaltenen Zertifikate anzuzeigen.

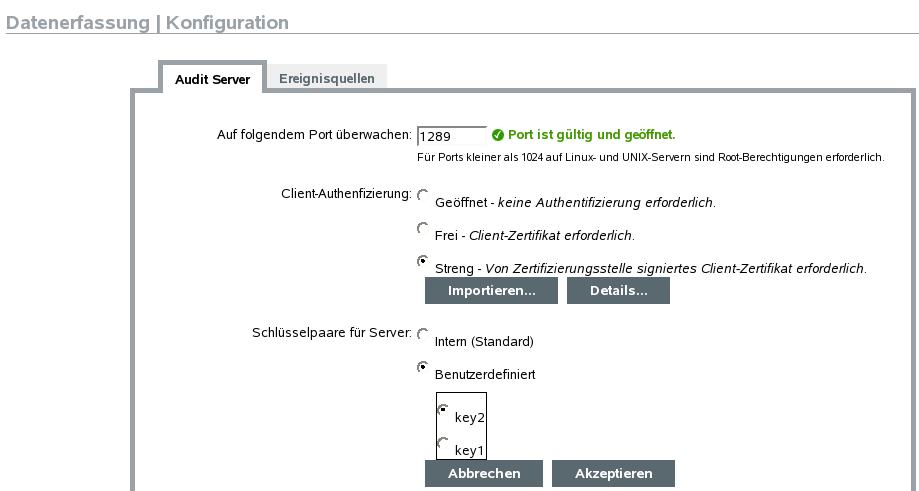

Serverschlüsselpaar

Identity Audit wird mit einem integrierten Zertifikat installiert. Anhand dieses Zertifikats wird der Identity Audit-Server für die Ereignisquellen authentifiziert. Sie können dieses Zertifikat mit einem von einer öffentlichen Zertifizierungsstelle signierten Zertifikat überschreiben.

So ersetzen sie das integrierte Zertifikat:

-

Melden Sie sich bei Identity Audit als Administrator an.

-

Klicken Sie oben am Bildschirm auf den Link .

-

Klicken Sie rechts am Bildschirm auf den Link .

-

Vergewissern Sie sich, dass ausgewählt ist.

-

Wählen Sie unter die Option .

-

Klicken Sie auf und navigieren Sie zur Truststore-Datei.

-

Geben Sie das Passwort für die Truststore-Datei ein.

-

Klicken Sie auf .

Falls die Datei mehrere öffentlich-private Schlüsselpaare enthält, wählen Sie das gewünschte Schlüsselpaar aus und klicken Sie auf .

-

Klicken Sie auf , um weitere Informationen zum Serverschlüsselpaar anzuzeigen.

-

Klicken Sie auf .