5.6 Installation der Benutzeranwendung auf einem WebSphere-Anwendungsserver

In diesem Abschnitt wird die Installation der IDM-Benutzeranwendung auf einem WebSphere-Anwendungsserver über die grafische Benutzeroberfläche des Installationsprogramms erläutert.

5.6.1 Starten der GUI des Installationsprogramms

-

Rufen Sie das Verzeichnis mit den Installationsdateien auf.

-

Starten Sie das Installationsprogramm:

java -jar IdmUserApp.jar

-

Wählen Sie im Dropdown-Menü eine Sprache aus und klicken Sie anschließend auf OK.

-

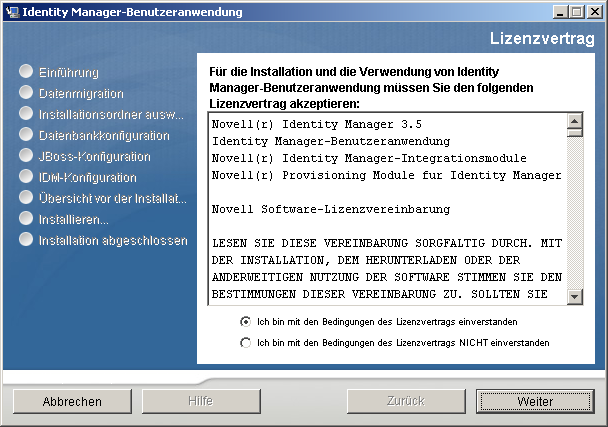

Lesen Sie die Lizenzvereinbarung, klicken Sie zur Bestätigung auf die entsprechende Schaltfläche und klicken Sie anschließend auf .

-

Lesen Sie die Einführungsseite des Installationsassistenten und klicken Sie anschließend auf .

-

Fahren Sie mit Abschnitt 5.6.2, Auswahl einer Anwendungsserver-Plattform fort.

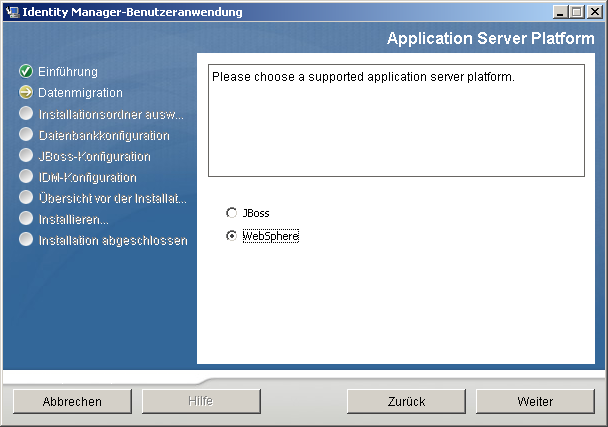

5.6.2 Auswahl einer Anwendungsserver-Plattform

-

Wählen Sie im Fenster zur Auswahl einer Anwendungsserver-Plattform die WebSphere-Anwendungsserver-Plattform aus.

-

Wählen Sie . Fahren Sie dann mit Abschnitt 5.6.3, Angabe des Speicherorts der WAR-Datei fort.

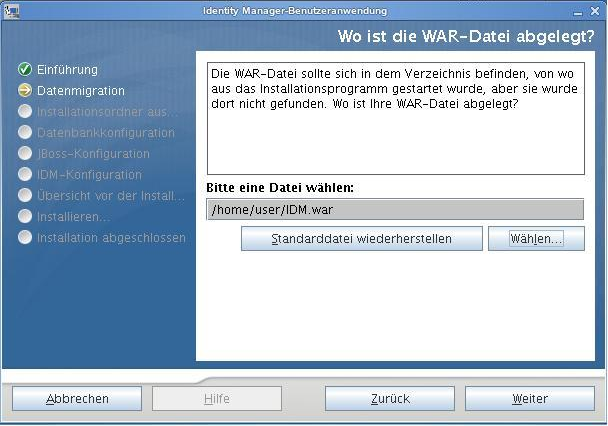

5.6.3 Angabe des Speicherorts der WAR-Datei

Wenn sich die WAR-Datei der Identity Manager-Benutzeranwendung nicht im selben Verzeichnis befindet wie das Installationsprogramm, werden Sie aufgefordert, den Pfad zur WAR-Datei einzugeben.

-

Wenn sich die WAR-Datei am Standardspeicherort befindet, können Sie auf klicken.

Sie können stattdessen auch auf die Schaltfläche zum klicken und einen Speicherort auswählen, um den Speicherort der WAR-Datei anzugeben.

-

Klicken Sie auf und fahren Sie mit Abschnitt 5.6.4, Auswahl eines Installationsordners fort.

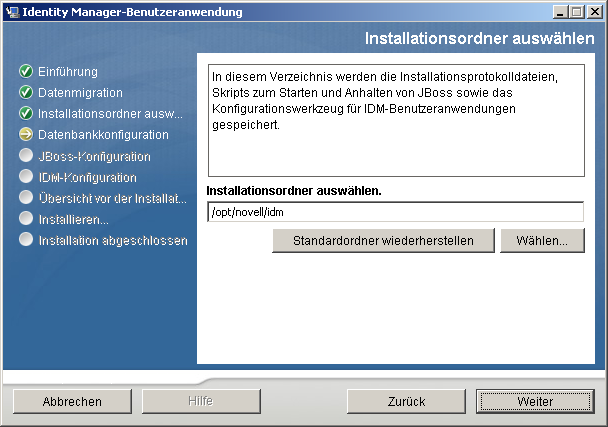

5.6.4 Auswahl eines Installationsordners

-

Geben Sie auf der Seite „Installationsordner auswählen“ die Stelle an, an der die Benutzeranwendung installiert werden soll. Wenn Sie den Standardspeicherort verwenden möchten, klicken Sie auf , oder klicken Sie auf die Schaltfläche zum , um einen anderen Speicherort für die Installationsdateien auszuwählen.

-

Klicken Sie auf und fahren Sie mit Abschnitt 5.6.5, Auswahl einer Datenbankplattform fort.

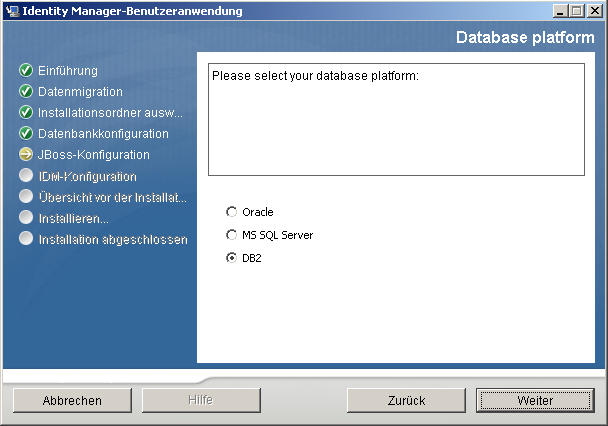

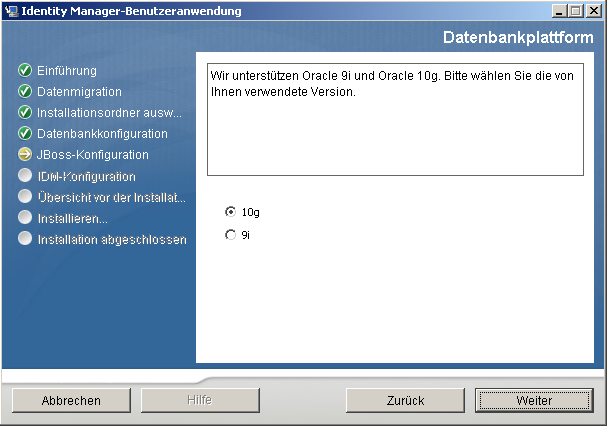

5.6.5 Auswahl einer Datenbankplattform

-

Wählen Sie die gewünschte Datenbank aus.

-

Wenn Sie eine Oracle-Datenbank verwenden, fahren Sie mit Schritt 3 fort. Fahren Sie anderenfalls mit Schritt 4 fort.

-

Bei Verwendung einer Oracle-Datenbank fragt Sie das Installationsprogramm nach deren Version. Wählen Sie die entsprechende Version aus.

-

Klicken Sie auf und fahren Sie mit Abschnitt 5.6.6, Angabe des Java-Stammordners fort.

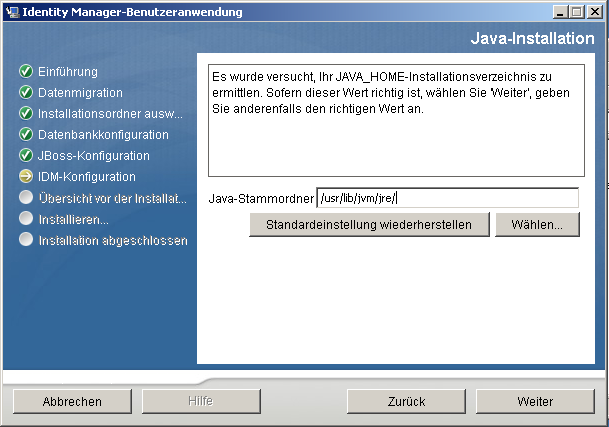

5.6.6 Angabe des Java-Stammordners

HINWEIS:Mit WebSphere müssen Sie das IBM JDK mit den unbeschränkten Richtliniendateien verwenden.

-

Klicken Sie zum Wechseln in den Java-Stammordner auf die Schaltfläche zum . Wenn Sie den Standardspeicherort verwenden möchten, klicken Sie auf .

-

Klicken Sie auf und fahren Sie mit Abschnitt 5.6.7, Aktivieren der Novell Audit-Protokollierung fort.

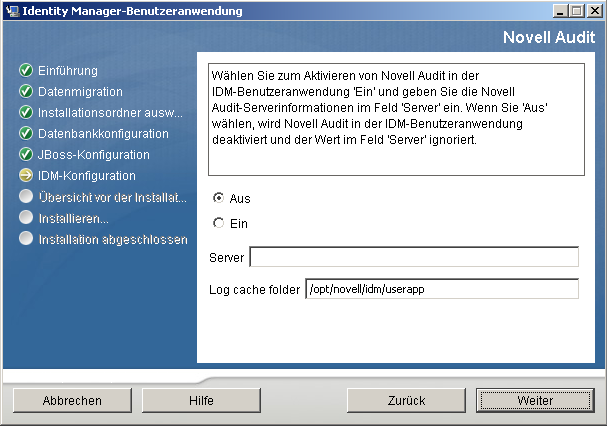

5.6.7 Aktivieren der Novell Audit-Protokollierung

So aktivieren Sie die Novell Audit-Protokollierung (optional) für die Benutzeranwendung:

-

Füllen Sie die folgenden Felder aus:

-

Klicken Sie auf und fahren Sie mit Abschnitt 5.6.8, Angabe eines Master-Schlüssels fort.

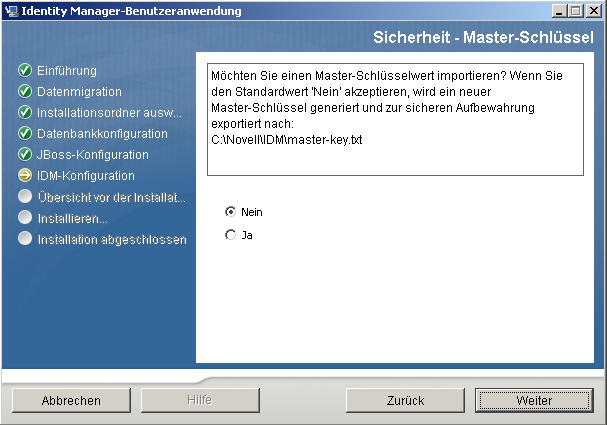

5.6.8 Angabe eines Master-Schlüssels

Geben Sie an, ob Sie einen vorhandenen Master-Schlüssel importieren oder einen neuen erstellen möchten. Mögliche Gründe für den Import eines vorhandenen Master-Schlüssels:

-

Sie verlagern Ihre Installation aus einem Staging-System in ein Produktionssystem und möchten auch weiterhin auf die Datenbank des Staging-Systems zugreifen.

-

Sie haben die Benutzeranwendung als erstes Mitglied eines Clusters installiert und führen nun die Installation auf nachfolgenden Cluster-Mitgliedern durch (für die derselbe Master-Schlüssel benötigt wird).

-

Bedingt durch einen Festplattenfehler müssen Sie die Benutzeranwendung wiederherstellen. Sie müssen die Benutzeranwendung neu installieren und den Master-Schlüssel der vorherigen Installation angeben. Auf diese Weise erhalten Sie Zugriff auf zuvor gespeicherte verschlüsselte Daten.

-

Klicken Sie auf , um einen vorhandenen Master-Schlüssel zu importieren, oder auf , um einen neuen Master-Schlüssel zu erstellen.

-

Klicken Sie auf .

Bei der Installation wird der verschlüsselte Master-Schlüssel im Installationsverzeichnis in die Datei master-key.txt geschrieben.

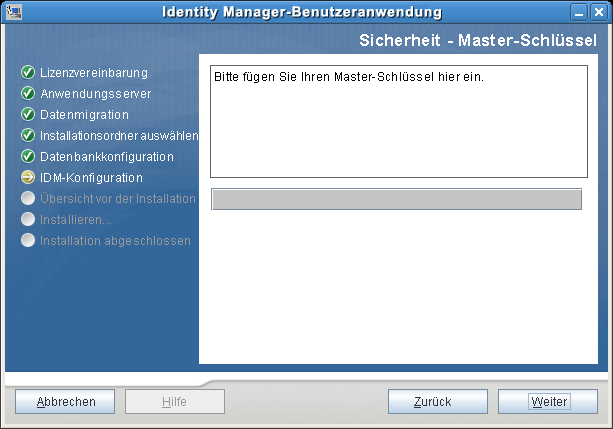

Wenn Sie gewählt haben, fahren Sie mit Abschnitt 5.6.9, Konfiguration der Benutzeranwendung fort. Nach Abschluss der Installation müssen Sie den Master-Schlüssel manuell speichern. Wenn Sie gewählt haben, fahren Sie mit Schritt 3 fort.

-

Wenn ein vorhandener verschlüsselter Master-Schlüssel importiert werden soll, kopieren Sie den Schlüssel und fügen Sie ihn in das Fenster des Installationsvorgangs ein.

-

Klicken Sie auf und fahren Sie mit Abschnitt 5.6.9, Konfiguration der Benutzeranwendung fort.

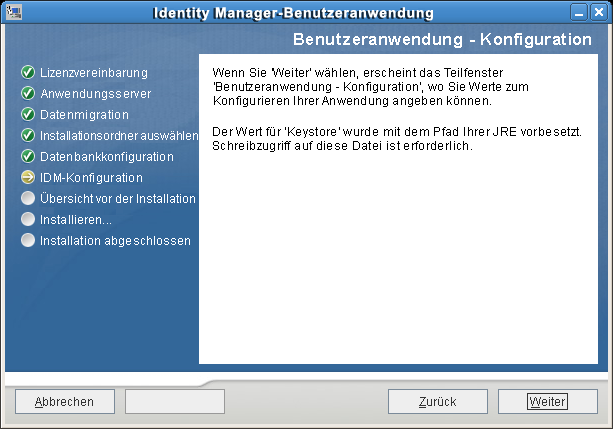

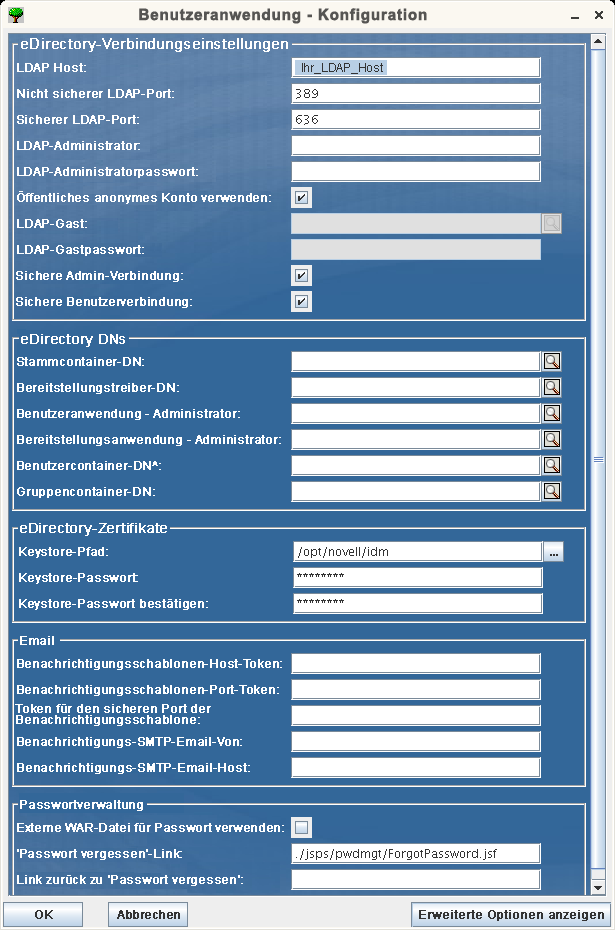

5.6.9 Konfiguration der Benutzeranwendung

Bei der Installation der Benutzeranwendung können Sie Konfigurationsparameter für die Benutzeranwendung festlegen. Die meisten dieser Parameter können auch nach der Installation in der Datei configupdate.sh oder configupdate.bat bearbeitet werden. Auf Ausnahmen wird in den Parameterbeschreibungen hingewiesen. In einer Clusterkonfiguration müssen für alle Cluster-Mitglieder dieselben Konfigurationsparameter für die Benutzeranwendung angegeben werden.

-

Klicken Sie auf der ersten Seite zur Konfiguration der Benutzeranwendung auf .

-

Geben Sie die wichtigsten Konfigurationsparameter für die Benutzeranwendung wie in Tabelle 5-6 beschrieben an und fahren Sie dann mit Schritt 3 fort.

Tabelle 5-6 Konfiguration der Benutzeranwendung: Wichtigste Parameter

-

Klicken Sie zum Festlegen zusätzlicher Konfigurationsparameter für die Benutzeranwendung auf . (Blättern Sie durch die Optionen, um das gesamte Teilfenster anzuzeigen.) In Tabelle Tabelle 5-7 werden die Parameter der erweiterten Optionen erläutert. Wenn Sie in diesem Schritt keine der beschriebenen zusätzlichen Parameter festlegen möchten, fahren Sie mit Schritt 4 fort.

Tabelle 5-7 Konfiguration der Benutzeranwendung: Alle Parameter

Einstellungstyp

Feld

Beschreibung

eDirectory-Verbindungseinstellungen

Erforderlich. Geben Sie den Hostnamen oder die IP-Adresse des LDAP-Servers an. Beispiel:

myLDAPhost

Geben Sie den nicht sicheren Port des LDAP-Servers an. Beispiel: 389.

Geben Sie den sicheren Port des LDAP-Servers an. Beispiel: 636.

Erforderlich. Geben Sie die Berechtigungsnachweise für den LDAP-Administrator an. Dieser Benutzer muss bereits vorhanden sein. Die Benutzeranwendung verwendet dieses Konto für eine administrative Verbindung zum Identitätsdepot. Dieser Wert ist mit dem Master-Schlüssel verschlüsselt.

Erforderlich. Geben Sie das LDAP-Administratorpasswort an. Dieses Passwort ist mit dem Master-Schlüssel verschlüsselt.

Ermöglicht nicht angemeldeten Benutzern den Zugriff auf das öffentliche anonyme LDAP-Konto.

Ermöglicht nicht angemeldeten Benutzern den Zugriff auf zulässige Portlets. Dieses Benutzerkonto muss bereits im Identitätsdepot vorhanden sein. Deaktivieren Sie das Kontrollkästchen , um „LDAP-Gast“ zu aktivieren. Aktivieren Sie das Kontrollkästchen , um „LDAP-Gast“ zu deaktivieren.

Geben Sie das LDAP-Gastpasswort an.

Wählen Sie diese Option aus, wenn die gesamte Kommunikation über das Admin-Konto über eine SSL-Verbindung erfolgen muss (diese Option kann die Leistung beeinträchtigen).

Wählen Sie diese Option aus, wenn die gesamte Kommunikation über das Konto des angemeldeten Benutzers über eine SSL-Verbindung erfolgen muss (diese Option kann die Leistung stark beeinträchtigen).

eDirectory-DNs

Erforderlich. Geben Sie den eindeutigen LDAP-Namen des Stammcontainers an. Diese Angabe wird als Standard-Suchstamm der Entitätsdefinition verwendet, sofern in der Verzeichnisabstraktionsschicht kein Suchstamm angegeben wurde.

Erforderlich. Geben Sie den eindeutigen Namen für den Benutzeranwendungstreiber an. Wenn Ihr Treiber beispielsweise „UserApplicationDriver“ und der Treibersatz „myDriverSet“ ist und sich der Treibersatz in einem Kontext „o=myCompany“ befindet, geben Sie folgenden Wert ein:

cn=UserApplicationDriver,cn=myDriverSet,o=myCompany

Erforderlich. Ein vorhandener Benutzer im Identitätsdepot mit den Rechten zum Ausführen von administrativen Tätigkeiten für den in der Benutzeranwendung angegebenen Benutzercontainer. Dieser Benutzer hat die Möglichkeit, über die Registerkarte der Benutzeranwendung das Portal zu verwalten.

Wenn der Benutzeranwendungsadministrator in iManager, Novell Designer für Identity Manager oder der Benutzeranwendung (Registerkarte ) freigelegte Aufgaben zur Workflow-Administration bearbeitet, müssen Sie dem entsprechenden Administrator ausreichende Trustee-Rechte auf Objektinstanzen gewähren, die im Benutzeranwendungstreiber enthalten sind. Weitere Informationen finden Sie im Administrationshandbuch zur IDM-Benutzeranwendung.

Diese Zuweisung kann nach dem Bereitstellen der Benutzeranwendung über die Seiten der Benutzeranwendung geändert werden.

Diese Funktion ist in der Bereitstellungsversion von Identity Manager 3.5.1 verfügbar. Der Administrator der Bereitstellungsanwendung verwaltet die Funktionen des Bereitstellungs-Workflows, die über die Registerkarte der Benutzeranwendung verfügbar sind. Dieser Benutzer muss im Identitätsdepot vorhanden sein, bevor ihm die Rolle des Administrators für die Bereitstellungsanwendung zugewiesen werden kann.

Diese Zuweisung kann nach dem Bereitstellen der Benutzeranwendung über die Seiten der Benutzeranwendung geändert werden.

Benutzeridentität für Metaverzeichnis

Erforderlich. Geben Sie den eindeutigen LDAP-Namen (DN) oder den vollständig qualifizierten Namen des Benutzercontainers an.

Diese Angabe definiert den Suchbereich für Benutzer und Gruppen.

Benutzer in diesem Container (und unterhalb) dürfen sich bei der Benutzeranwendung anmelden.

WICHTIG:Stellen Sie sicher, dass der bei der Installation des Benutzeranwendungstreibers angegebene Benutzeranwendungsadministrator in diesem Container vorhanden ist, wenn dieser Benutzer Workflows ausführen soll.

Die LDAP-Benutzerobjektklasse (in der Regel inetOrgPerson).

Das LDAP-Attribut (z. B. CN), das den Anmeldenamen des Benutzers repräsentiert.

Das als ID verwendete LDAP-Attribut beim Nachschlagen von Benutzern oder Gruppen. Dieses Attribut ist nicht identisch mit dem Anmeldeattribut, das nur für die Anmeldung, nicht aber bei der Suche nach Benutzern oder Gruppen verwendet wird.

Optional. Das LDAP-Attribut, das die Gruppenmitgliedschaft des Benutzers repräsentiert. Der Name darf keine Leerzeichen enthalten.

Benutzergruppen für Metaverzeichnis

Erforderlich. Geben Sie den eindeutigen LDAP-Namen (DN) oder den vollständig qualifizierten Namen des Gruppencontainers an. Wird von Entitätsdefinitionen innerhalb der Verzeichnisabstraktionsschicht verwendet.

Die Objektklasse für die LDAP-Gruppen (in der Regel groupofNames).

Das Attribut, das die Gruppenmitgliedschaft des Benutzers repräsentiert. Der Name darf keine Leerzeichen enthalten.

Wählen Sie diese Option, wenn Sie dynamische Gruppen verwenden möchten.

Die Objektklasse für die dynamische Gruppe (in der Regel dynamicGroup).

eDirectory-Zertifikate

Erforderlich. Geben Sie den vollständigen Pfad zur Keystore-Datei (cacerts) der JRE an, die der Anwendungsserver für die Ausführung verwendet, oder klicken Sie auf die kleine Browser-Schaltfläche und navigieren Sie zur cacerts-Datei.

Während der Installation der Benutzeranwendung wird die Keystore-Datei geändert. Unter Linux oder Solaris benötigt der Benutzer eine entsprechende Berechtigung zum Schreiben in diese Datei.

Erforderlich. Geben Sie das cacerts-Passwort an. Die Vorgabe ist changeit.

Speicher für privaten Schlüssel

Der private Keystore enthält den privaten Schlüssel und die Zertifikate der Benutzeranwendung. Reserviert. Wenn Sie keine Eingabe vornehmen, lautet der Standardpfad /jre/lib/security/cacerts.

Das Passwort lautet changeit, sofern Sie kein anderes Passwort festgelegt haben. Dieses Passwort ist mit dem Master-Schlüssel verschlüsselt.

Dieser Alias lautet novellIDMUserApp, sofern Sie keinen anderen Namen festgelegt haben.

Das Passwort lautet nove1lIDM, sofern Sie kein anderes Passwort festgelegt haben. Dieses Passwort ist mit dem Master-Schlüssel verschlüsselt.

Speicher für Herkunftsverbürgungsschlüssel

Der Speicher für Herkunftsverbürgungsschlüssel enthält alle verbürgten Zertifikate der Signierer, die zum Validieren digitaler Signaturen verwendet werden. Wurde kein Pfad angegeben, ruft die Benutzeranwendung den Pfad von der Systemeigenschaft javax.net.ssl.trustStore ab. Wurde kein Pfad angegeben, wird jre/lib/security/cacerts verwendet.

Wurde kein Passwort angegeben, ruft die Benutzeranwendung das Passwort von der Systemeigenschaft javax.net.ssl.trustStorePassword ab. Ist dort kein Wert angegeben, lautet das Passwort changeit. Dieses Passwort ist mit dem Master-Schlüssel verschlüsselt.

Novell Audit-Digitalsignatur-Zertifikat und Schlüssel

Enthält das Novell Audit-Digitalsignatur-Zertifikat und den Schlüssel.

Zeigt das Digitalsignatur-Zertifikat an.

Zeigt den privaten Schlüssel für die Digitalsignatur an. Dieser Schlüssel ist mit dem Master-Schlüssel verschlüsselt.

iChain-Einstellungen

Bei Auswahl dieser Option unterstützt die Benutzeranwendung die gleichzeitige Abmeldung von der Benutzeranwendung und iChain bzw. Novell Access Manager. Bei der Abmeldung leitet die Benutzeranwendung den Benutzer bei Vorhandensein des iChain- oder Novell Access Manager-Cookies zur ICS-Abmeldungsseite um.

Die URL zur iChain- oder Novell Access Manager-Abmeldungsseite, wobei die URL ein von iChain oder Novell Access Manager erwarteter Hostname ist. Wenn die ICS-Protokollierung aktiviert ist und sich ein Benutzer von der Benutzeranwendung abmeldet, wird der Benutzer auf diese Seite umgeleitet.

Email

Geben Sie den Anwendungsserver an, der die Identity Manager-Benutzeranwendung hostet. Beispiel:

myapplication serverServer

Dieser Wert ersetzt das $HOST$-Token in Email-Schablonen. Die erstellte URL ist eine Verknüpfung zu Bereitstellungsanforderungs-Aufgaben und Benachrichtigungen über Bereitstellungsgenehmigungen.

Ersetzt das $PORT$-Token in Email-Schablonen, die für Bereitstellungsanforderungsaufgaben und Benachrichtigungen über Bereitstellungsgenehmigungen verwendet werden.

Ersetzt das $SECURE_PORT$-Token in Email-Schablonen, die für Bereitstellungsanforderungs-Aufgaben und Benachrichtigungen über Bereitstellungsgenehmigungen verwendet werden.

Bezieht sich auf ein nicht sicheres Protokoll, HTTP. Ersetzt das $PROTOCOL$-Token in Email-Schablonen, die für Bereitstellungsanforderungs-Aufgaben und Benachrichtigungen über Bereitstellungsgenehmigungen verwendet werden.

Bezieht sich auf ein sicheres Protokoll, HTTPS. Ersetzt das $SECURE_PROTOCOL$-Token in Email-Schablonen, die für Bereitstellungsanforderungs-Aufgaben und Benachrichtigungen über Bereitstellungsgenehmigungen verwendet werden.

Geben Sie Emails an, die von einem Benutzer in der Bereitstellungs-Email stammen.

Geben Sie den SMTP-Email-Host für die Bereitstellungs-Email an. Dies kann eine IP-Adresse oder ein DNS-Name sein.

Passwortverwaltung

Mithilfe dieser Funktion können Sie eine Seite „Passwort vergessen“ in einer externen WAR-Datei „Passwort vergessen“ sowie eine URL angeben, die die externe WAR-Datei „Passwort vergessen“ für den Rückruf der Benutzeranwendung über einen Webservice verwendet.

Wenn aktiviert ist, müssen auch Werte für und angegeben werden.

Wenn nicht aktiviert ist, verwendet IDM die interne Standardfunktion zur Passwortverwaltung. /jsps/pwdmgt/ForgotPassword.jsf (ohne http(s) am Anfang) zu verwenden. Hierdurch wird der Benutzer nicht zu einer externen WAR-Datei, sondern zur in der Benutzeranwendung integrierten Funktionalität „Passwort vergessen“ umgeleitet.

Diese URL verweist auf die Funktionsseite „Passwort vergessen“. Erstellen Sie in einer externen oder in einer internen WAR-Datei für die Passwortverwaltung eine Datei namens ForgotPassword.jsf.

Bei Verwendung einer externen WAR-Datei für die Passwortverwaltung müssen Sie den Pfad angeben, den diese WAR-Datei für den Rückruf der Benutzeranwendung über die Web-Services verwendet. Beispiel: https:// idmhost:sslport/idm.

Sonstige

Die Sitzungszeitüberschreitung der Anwendung.

Wenn für die Client-Installation das OSCP (On-Line Certificate Status Protocol) verwendet wird, stellen Sie eine URI (Uniform Resource Identifier) bereit. Beispiel für das Format: http://host:port/ocspLocal. Die OCSP-URI aktualisiert den Status der verbürgten Zertifikate online.

Vollständig qualifizierter Name der Konfigurationsdatei für die Autorisierung.

Containerobjekt

Wählen Sie alle zu verwendenden Containerobjekttypen aus.

Wählen Sie die Typen aus den folgenden Standard-Containern aus: Standort-, Länder-, Organisationseinheits-, Organisations- und Domänenobjekte. Sie können in iManager auch eigene Container erstellen und mithilfe der Option hinzufügen.

Listet den mit dem Containerobjekttyp verknüpften Attributnamen auf.

Geben Sie den LDAP-Namen einer Objektklasse aus dem Identitätsdepot an, die als Container dienen kann.

Weitere Informationen zu Containern finden Sie im Administrationshandbuch zu Novell iManager 2.6.

Geben Sie den Attributnamen des Containerobjekts an.

-

Klicken Sie nach der Konfiguration dieser Einstellungen auf und fahren Sie anschließend mit Abschnitt 5.6.10, Prüfen der Auswahl und Installation fort.

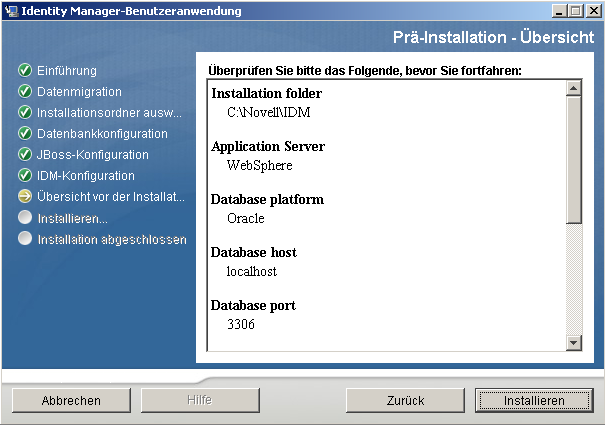

5.6.10 Prüfen der Auswahl und Installation

-

Überprüfen Sie auf der Seite „Zusammenfassung vor der Installation“ die Einstellungen der Installationsparameter.

-

Wenn Sie Änderungen vornehmen möchten, können Sie über die Schaltfläche vorherige Installationsseiten aufrufen.

Die Werte auf der Seite „Benutzeranwendung - Konfiguration“ werden nicht gespeichert, daher müssen Sie die Einstellungen auf dieser Seite erneut vornehmen, wenn Sie vorherige Seiten des Installationsvorgangs ändern.

-

Wenn Sie die gewünschten Änderungen an den Installations- und Konfigurationsparametern vorgenommen haben, kehren Sie zur Seite „Zusammenfassung vor der Installation“ zurück und klicken Sie auf . Fahren Sie mit Abschnitt 5.6.11, Anzeigen der Protokolldateien fort.

5.6.11 Anzeigen der Protokolldateien

Wenn die Installation ohne Fehler abgeschlossen wurde, fahren Sie mit Abschnitt 5.6.12, Hinzufügen von Benutzeranwendungs-Konfigurationsdateien und JVM-Systemeigenschaften fort.

Sofern bei der Installation Fehler- oder Warnmeldungen ausgegeben wurden, ermitteln Sie die Probleme anhand der Protokolldateien:

-

Die Datei Identity_Manager_User_Application_InstallLog.log enthält die Ergebnisse der wichtigsten Installationsaufgaben.

-

Die Datei Novell-Custom-Install.log enthält Informationen zur Konfiguration der Benutzeranwendung, die während der Installation vorgenommen wurde.

5.6.12 Hinzufügen von Benutzeranwendungs-Konfigurationsdateien und JVM-Systemeigenschaften

-

Kopieren Sie die Datei sys-configuration-xmldata.xml aus dem Installationsverzeichnis der Benutzeranwendung in ein Verzeichnis auf dem Computer, der den WebSphere-Server hostet, beispielsweise /UserAppConfigFiles. Das Installationsverzeichnis der Benutzeranwendung ist das Verzeichnis, in dem Sie die Benutzeranwendung installiert haben.

-

Geben Sie den Pfad zur Datei sys-configuration-xmldata.xml in den JVM-Systemeigenschaften an. Melden Sie sich dazu als Admin-Benutzer bei der Administrationskonsole von WebSphere an.

-

Rufen Sie in der linken Kontrollleiste auf.

-

Klicken Sie in der Serverliste auf den Servernamen, z. B. „server1“.

-

Rufen Sie in der Liste der Einstellungen auf der rechten Seite unter die Option auf.

-

Erweitern Sie den Link und wählen Sie .

-

Wählen Sie aus der Liste von die Option .

-

Wählen Sie unter der Überschrift für die JVM-Seite die Option .

-

Klicken Sie auf , um eine neue JVM-Systemeigenschaft hinzuzufügen.

-

Geben Sie als extend.local.config.dir an.

-

Geben Sie als das Verzeichnis an, beispielsweise /UserAppConfigFiles, in das Sie die Datei sys-configuration-xmldata.xml kopiert haben.

-

Geben Sie als eine Beschreibung für die Eigenschaft an, beispielsweise Pfad zu sys-configuration-xmldata.xml.

-

Klicken Sie auf , um die Eigenschaft zu speichern.

-

-

Klicken Sie auf , um eine weitere neue JVM-Systemeigenschaft hinzuzufügen.

-

Geben Sie als idmuserapp.logging.config.dir an.

-

Geben Sie als das Verzeichnis an, beispielsweise /UserAppConfigFiles, in das Sie die Datei sys-configuration-xmldata.xml kopiert haben.

-

Geben Sie als eine Beschreibung für die Eigenschaft an, beispielsweise Pfad zu sys-configuration-xmldata.xml.

-

Klicken Sie auf , um die Eigenschaft zu speichern.

HINWEIS:Die Datei idmuserapp-logging.xml muss nicht in diesem Verzeichnis vorhanden sein. Sie wird erstellt, wenn Änderungen an der Protokollierungskonfiguration vorgenommen werden.

-

-

Fahren Sie mit dem Abschnitt Abschnitt 5.6.13, Importieren der eDirectory-Herkunftsverbürgung in den WebSphere-Keystore fort.

5.6.13 Importieren der eDirectory-Herkunftsverbürgung in den WebSphere-Keystore

-

Der Installationsvorgang der Benutzeranwendung exportiert die eDirectory-Herkunftsverbürgungszertifikate in das Verzeichnis, in dem Sie die Benutzeranwendung installieren. Kopieren Sie diese Zertifikate auf den Computer, der den WebSphere-Server hostet.

-

Importieren Sie die Zertifikate in den WebSphere-Keystore. Sie können dies mithilfe der WebSphere-Administrationskonsole (Zertifikate mit der WebSphere-Administrationskonsole importieren) oder über die Befehlszeile (Zertifikate über die Befehlszeile importieren) tun.

-

Fahren Sie nach dem Importieren der Zertifikate mit Abschnitt 5.6.14, Bereitstellung der IDM WAR-Datei fort.

Zertifikate mit der WebSphere-Administrationskonsole importieren

-

Melden Sie sich bei der Administrationskonsole von WebSphere als Admin-Benutzer an.

-

Rufen Sie in der linken Kontrollleiste auf.

-

Rufen Sie in der Liste der Einstellungen auf der rechten Seite unter die Option auf.

-

Wählen Sie (oder den Verbürgungsspeicher, den Sie verwenden).

-

Wählen Sie rechts unter die Option aus.

-

Klicken Sie auf .

-

Geben Sie den Aliasnamen und den vollständigen Pfad zur Zertifikatsdatei ein.

-

Ändern Sie den Datentyp in der Dropdown-Liste in .

-

Klicken Sie auf . Jetzt sollte das Zertifikat in der Liste der Signierzertifikate angezeigt werden.

Zertifikate über die Befehlszeile importieren

-

Führen Sie in der Befehlszeile auf dem Computer, der den WebSphere-Server hostet, das Keytool aus, um das Zertifikat in den WebSphere-Keystore zu importieren.

HINWEIS:Sie müssen das WebSphere-Keytool ausführen, damit dies funktioniert. Vergewissern Sie sich außerdem, dass der Store-Typ PKCS12 ist.

Das WebSphere-Keytool befindet sich unter /IBM/WebSphere/AppServer/java/bin.

Beispiel für einen Keytool-Befehl

keytool -import -trustcacerts -file servercert.der -alias myserveralias -keystore trust.p12 -storetype PKCS12

Wenn sich auf Ihrem System mehrere trust.p12-Dateien befinden, müssen Sie ggf. den vollständigen Pfad zu der Datei angeben.

5.6.14 Bereitstellung der IDM WAR-Datei

-

Melden Sie sich bei der Administrationskonsole von WebSphere als Admin-Benutzer an.

-

Rufen Sie in der linken Kontrollleiste auf.

-

Wechseln Sie zum Speicherort der IDM WAR-Datei. (Die IDM WAR-Datei wird während der Installation der Benutzeranwendung konfiguriert. Sie befindet sich im Installationsverzeichnis der Benutzeranwendung, das Sie während der Installation der Benutzeranwendung angegeben haben.)

-

Geben Sie den Kontextstamm für die Anwendung ein, beispielsweise IDMProv. Dies ist der URL-Pfad.

-

Stellen Sie sicher, dass die Option ausgewählt ist, und klicken Sie dann auf , um zur Seite für die zu wechseln.

-

Übernehmen Sie die Standardeinstellungen für diese Seite und klicken Sie auf , um zum Bildschirm zu wechseln.

-

Übernehmen Sie die Standardeinstellungen für diese Seite und klicken Sie auf , um zur Seite zu wechseln.

-

Wählen Sie für die Authentifizierungsmethode die Option . Wählen Sie dann im Dropdown-Menü den zuvor erstellten Alias aus, z. B. MeinServerNode01/MeinAlias.

-

Suchen Sie in der Tabelle unter den Authentifizierungseinstellungen das Modul, das Sie bereitstellen. Klicken Sie unter der Spalte mit der Überschrift Target Resource JNDI Name auf die Schaltfläche zum Durchsuchen, um einen JNDI-Namen anzugeben. Daraufhin sollte eine Liste von Ressourcen angezeigt werden. Wählen Sie die zuvor erstellte Datenquelle aus, z. B. MeineDatenquelle, und klicken Sie auf die Schaltfläche , um zur Seite Map resource references to resources zurückzukehren.

-

Wählen Sie , um zur Seite zu wechseln.

-

Übernehmen Sie die Standardeinstellungen für diese Seite und klicken Sie auf , um zur Seite zu wechseln.

-

Klicken Sie auf , um die Bereitstellung abzuschließen.

-

Klicken Sie nach dem Abschluss der Bereitstellung auf , um die Änderungen zu speichern.

-

Fahren Sie mit Abschnitt 5.6.15, Anwendung starten fort.

5.6.15 Anwendung starten

-

Melden Sie sich bei der Administrationskonsole von WebSphere als Admin-Benutzer an.

-

Rufen Sie in der linken Navigationsleiste auf.

-

Wählen Sie das Kontrollkästchen neben der Anwendung aus, die Sie starten möchten, und klicken Sie anschließend auf .

Nach dem Start wird in der Spalte ein grüner Pfeil angezeigt.

5.6.16 Zugriff auf das Benutzeranwendungsportal

-

Sie können mithilfe des Kontexts, den Sie während der Bereitstellung festgelegt haben, auf das Portal zugreifen.

Der Standardport für den Web-Container auf WebSphere ist 9080 bzw. 9443 für den sicheren Port. Die URL hat das folgende Format:

http://<Server>:9080/IDMProv