2.2 Anforderungs- und Entwurfsanalysephase

Verwenden Sie die in der Ermittlungsphase erstellte allgemeine Roadmap als Ausgangspunkt für die Analysephase. Sowohl das Dokument als auch das Designer-Projekt benötigen zusätzliche technische und geschäftliche Details. Daraus ergibt sich das Datenmodell und der allgemeine Entwurf der Identity Manager-Architektur, anhand der die Identity Manager-Lösung implementiert wird.

Der Entwurf sollte besonders das Identitätsmanagement umfassen. Es können aber auch viele Elemente, die traditionell einem Ressourcen-Management-Verzeichnis, z. B. Archivierung und Drucken, zugeordnet sind. Identity Manager synchronisiert Benutzerkonten mit Verzeichnissen, die keinen direkten Zugriff auf das Dateisystem des Betriebssystems haben. Beispielsweise können Sie ein Benutzerkonto in Active Directory haben, aber dies gewährt Ihnen keinen Zugriff auf das Dateisystem auf dem Active Directory-Server.

Beantworten Sie anhand der in der Ermittlungsphase gesammelten Informationen die folgenden Beispielfragen, um herauszufinden, ob Sie noch weitere Informationen benötigen. Möglicherweise müssen Sie dazu zusätzliche Interviews mit Projektbeteiligten führen.

-

Welche Versionen der Systemsoftware werden verwendet?

-

Ist der eDirectory-Entwurf zweckdienlich? Enthält der Identity Manager-Server beispielsweise eine Master- oder eine Lese-/Schreibreproduktion der Benutzerobjekte, die synchronisiert werden? Falls nicht, ist der eDirectory-Entwurf nicht zweckdienlich.

-

Ist die Qualität der Daten in allen Systemen sachgemäß? (Wenn die Daten nicht verwendet werden können, wird die Geschäftsrichtlinie möglicherweise nicht wie gewünscht implementiert.) Es gibt beispielsweise doppelte Konten für die Benutzer in den Systemen, die synchronisiert werden, oder das Format der Daten ist innerhalb des Systems nicht konsistent. Die Daten eines jeden Systems müssen vor der Synchronisierung der Informationen evaluiert werden.

-

Ist in Ihrer Umgebung eine Bearbeitung der Daten erforderlich? Beispielsweise ist das Format des Einstellungsdatums eines Benutzers im Personalsystem 23.02.2008 und im Identitätsdepot 23/02/2008. Dies bedeutet, dass das Datum zuerst bearbeitet werden muss, damit eine Synchronisierung erfolgen kann.

Machen Sie sich mit den Informationen in Abschnitt 3.0, Technische Richtlinien vertraut, damit Sie für Ihre Umgebung die richtigen Entscheidungen treffen können.

Nach der Analyse der Anforderungen können Sie den Bereich und den Projektplan für die Implementierung erstellen und ermitteln, ob bestimmte Voraussetzungen erfüllt werden müssen. Sie sollten bei der Sammlung von Informationen und der Dokumentation der Anforderungen möglichst sorgfältig vorgehen, um kostspielige Fehler zu vermeiden. Hier ist eine Liste mit den möglichen Anforderungen:

-

Datenmodell, das alle Systeme, autorisierte Datenursprünge, Ereignisse, Informationsfluss, Datenformatstandards sowie Zuordnungsbeziehungen zwischen verbundenen Systemen und Attributen in Identity Manager anzeigt.

-

Geeignete Identity Manager-Architektur für die Lösung.

-

Details für zusätzliche Systemverbindungsanforderungen.

-

Strategien für die Datenvalidierung und das Auffinden übereinstimmender Datensätze.

-

Entwurf der Verzeichnisse zur Unterstützung der Identity Manager-Infrastruktur.

Bei der Bewertung der Anforderungen und des Entwurfs sollten folgende Aufgaben durchgeführt werden:

2.2.1 Definieren der Geschäftsanforderungen

In der Ermittlungsphase haben Sie Informationen zu den Geschäftsprozessen und -anforderungen Ihres Unternehmens gesammelt, die diese Geschäftsprozesse definieren. Erstellen Sie eine Liste dieser Geschäftsanforderungen und ordnen Sie anschließend in Designer diese Prozesse zu, indem Sie folgende Aufgaben durchführen:

-

Erstellen Sie eine Liste der Geschäftsanforderungen und ermitteln Sie, welche Systeme von diesem Prozess beeinflusst werden. Beispiel: Eine Geschäftsanforderung bei der Kündigung eines Mitarbeiters könnte sein, dass am Tag der Kündigung der Zugriff des Mitarbeiters auf das Netzwerk und sein Email-Konto gesperrt wird. Dieser Kündigungsprozess wirkt sich auf das Email-System und das Identitätsdepot aus.

-

Erstellen Sie Vorgangsflüsse, Prozessauslöser und Datenzuordnungsbeziehungen.

Wenn beispielsweise in einem bestimmten Prozess etwas geschieht, was geschieht durch diesen Prozess? Welche anderen Prozesse werden ausgelöst?

-

Ordnen Sie Datenflüsse zwischen Anwendungen zu. Diese Informationen werden in Designer angezeigt. Weitere Informationen finden Sie unter

Verwalten des Datenflusses

im Administrationshandbuch zu Designer 3.0.1 für Identity Manager 3.6. -

Identifizieren Sie Daten, die von einem Format in ein anderes Format geändert werden müssen, beispielsweise „2/25/2007“ in „25. Februar 2007“.

-

Dokumentieren Sie bestehende Datenabhängigkeiten.

Wenn ein bestimmter Wert geändert wird, ist es wichtig zu wissen, ob für diesen Wert eine Abhängigkeit besteht. Wenn ein bestimmter Prozess geändert wird, ist es wichtig zu wissen, ob für diesen Prozess eine Abhängigkeit besteht.

Wenn Sie z. B. in einem Human-Resources-System für einen Mitarbeiter den Status „Temporär“ auswählen, hat dies möglicherweise zur Folge, dass die IT-Abteilung in eDirectory ein Benutzerobjekt mit eingeschränkten Rechten und einem auf bestimmte Zeiten begrenzten Netzwerkzugang erstellen muss.

-

Listen Sie die Prioritäten auf.

Es können nicht direkt die Anforderungen und Wünsche aller Personen erfüllt werden. Prioritäten für den Entwurf und die Bereitstellung des Bereitstellungssystems vereinfachen die Planung einer Roadmap.

Es kann von Vorteil sein, die Bereitstellung in Phasen zu unterteilen, sodass die Implementierung von Teilen der Bereitstellung zu einem früheren und von anderen Teilen der Bereitstellung zu einem späteren Zeitpunkt erfolgt. Sie können die Bereitstellung auch schrittweise durchführen. Dieser Ansatz sollte auf Gruppen von Personen innerhalb der Organisation basieren.

-

Definieren Sie die Voraussetzungen.

Die für die Implementierung einer bestimmten Phase der Bereitstellung erforderlichen Voraussetzungen sollten dokumentiert werden. Dies umfasst den Zugriff auf die verbundenen Systeme, die mit Identity Manager gekoppelt werden sollen.

-

Identifizieren Sie autorisierte Datenursprünge.

Wenn Sie bereits früh wissen, welche Elemente welchen IT-Administratoren und -Managern zuzuordnen sind, kann dies bei allen beteiligten Parteien zu einer größeren Akzeptanz führen.

Beispiel: Der Kontoadministrator benötigt möglicherweise die Berechtigung, Mitarbeitern Rechte für bestimmte Dateien und Verzeichnisse zu gewähren. Dieser Erfordernis kann Rechnung getragen werden, indem lokale Trustee-Zuweisungen in das Kontosystem implementiert werden.

Nachdem Sie die Geschäftsanforderungen definiert haben, fahren Sie mit Abschnitt 2.2.2, Analyse der Geschäftsprozesse fort.

2.2.2 Analyse der Geschäftsprozesse

Nachdem Sie die Analyse der Geschäftsanforderungen abgeschlossen haben, benötigen Sie für die genaue Abstimmung der Identity Manager-Lösung noch weitere Informationen. Sie müssen wichtige Personen wie Manager, Administratoren und Mitarbeiter interviewen, die die Anwendung oder das System einsetzen. Folgende Fragen sollten beantwortet werden:

-

Woher stammen die Daten?

-

Wofür sind die Daten bestimmt?

-

Wer ist für die Daten verantwortlich?

-

Wer ist der Eigentümer der Geschäftsfunktion, zu der die Daten gehören?

-

Wer muss zur Änderung der Daten kontaktiert werden?

-

Welche Folgen hat die Änderung von Daten?

-

Welche Arbeitsmethoden gelten für die Datenbearbeitung (Sammeln und/oder Bearbeitung)?

-

Welche Art von Vorgängen laufen ab?

-

Welche Methoden werden zur Sicherung der Datenqualität und -integrität verwendet?

-

Wo werden die Systeme eingesetzt (auf welchen Servern, in welchen Abteilungen)?

-

Welche Prozesse eignen sich nicht für die automatisierte Bearbeitung?

Dem Administrator eines PeopleSoft-Systems in der Personalabteilung könnten beispielsweise folgende Fragen gestellt werden:

-

Welche Daten werden in der PeopleSoft-Datenbank gespeichert?

-

Welche Elemente werden in den verschiedenen Teilfenstern eines Mitarbeiterkontos angezeigt?

-

Welche Aktionen sind erforderlich, damit sie über das Bereitstellungssystem hinaus wirksam werden (z. B. Aktionen zum Hinzufügen, Modifizieren und Löschen)?

-

Welche dieser Aktionen sind erforderlich? Welche Aktionen sind optional?

-

Welche Aktionen müssen auf Basis der in PeopleSoft durchgeführten Aktionen ausgelöst werden?

-

Welche Operationen/Ereignisse/Aktionen müssen ignoriert werden?

-

Auf welche Weise müssen die Daten transformiert und Identity Manager zugeordnet werden?

Das Befragen wichtiger Personen kann Sie in andere Bereiche der Organisation führen, durch die Sie ein deutlicheres Bild des gesamten Prozesses gewinnen können.

Wenn Sie all diese Informationen gesammelt haben, können Sie ein Enterprise-Datenmodell für Ihre Umgebung entwerfen. Fahren Sie mit Abschnitt 2.2.3, Entwurf eines Enterprise-Datenmodells fort, um mit dem Entwurf zu beginnen.

2.2.3 Entwurf eines Enterprise-Datenmodells

Nach der Definition der Geschäftsprozesse können Sie unter Verwendung von Designer mit dem Entwurf eines Datenmodells beginnen, das Ihre aktuellen Geschäftsprozesse widerspiegelt.

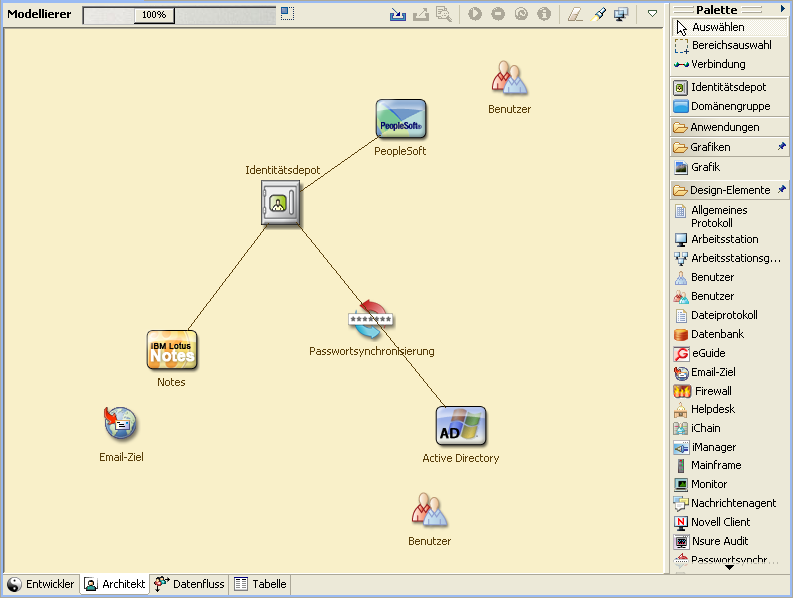

Das Modell in Designer gibt den Datenursprung sowie die Richtung des Datenflusses an und zeigt auf, wohin sich die Daten nicht bewegen dürfen. Außerdem wird aufgezeigt, auf welche Weise sich kritische Ereignisse auf den Datenfluss auswirken. Beispielsweise zeigt Abbildung 2-2, dass die Daten aus PeopleSoft abgerufen werden, es aber keinen synchronisierten Datenfluss zurück zu PeopleSoft gibt.

Abbildung 2-2 Datenfluss in Designer

Möglicherweise empfiehlt sich auch die Entwicklung eines Diagramms, das den vorgeschlagenen Geschäftsprozess und die Vorteile veranschaulicht, die durch die Implementierung der automatisierten Bereitstellung erzielt werden.

Am Anfang der Entwicklung dieses Modells steht die Beantwortung folgender Fragen:

-

Welche Objekttypen (z. B. Benutzer oder Gruppen) werden verschoben?

-

Welche Ereignisse sind von Interesse?

-

Welche Attribute müssen synchronisiert werden?

-

Welche Daten werden in Ihrem Unternehmen für die verschiedenen zu verwaltenden Objekttypen gespeichert?

-

Handelt es sich um eine einseitige oder um eine bidirektionale Synchronisierung?

-

Welches System ist für welche Attribute der autorisierte Ursprung?

Außerdem ist es wichtig, die Zusammenhänge verschiedener Werte zwischen den Systemen zu berücksichtigen.

Das Statusfeld eines Mitarbeiters in PeopleSoft kann beispielsweise drei Werte annehmen: „Festangestellter“, „Freiberufler“ und „Praktikant“. Das Active Directory-System hat möglicherweise nur zwei Werte: „Dauerhaft“ und „Temporär“. In diesem Fall müssen die Beziehungen zwischen dem Status „Freiberufler“ in PeopleSoft und den Werten „Dauerhaft“ und „Temporär“ in Active Directory festgelegt werden.

Ziel dieser Tätigkeit ist es, alle Verzeichnissysteme zu verstehen, in welcher Beziehung sie zueinander stehen und welche Objekte und Attribute systemübergreifend synchronisiert werden müssen. Nach der Fertigstellung des Entwurfs besteht der nächste Schritt darin, ein Proof-of-Concept zu erstellen. Fahren Sie mit Abschnitt 2.3, Proof-of-Concept fort.