6.9 Konfiguration der Benutzeranwendung

Bei der Installation der Benutzeranwendung können Sie Konfigurationsparameter für die Benutzeranwendung festlegen. Die meisten dieser Parameter können auch nach der Installation in der Datei configupdate.sh oder configupdate.bat bearbeitet werden. Auf Ausnahmen wird in den Parameterbeschreibungen hingewiesen. In einer Clusterkonfiguration müssen für alle Cluster-Mitglieder dieselben Konfigurationsparameter für die Benutzeranwendung angegeben werden.

-

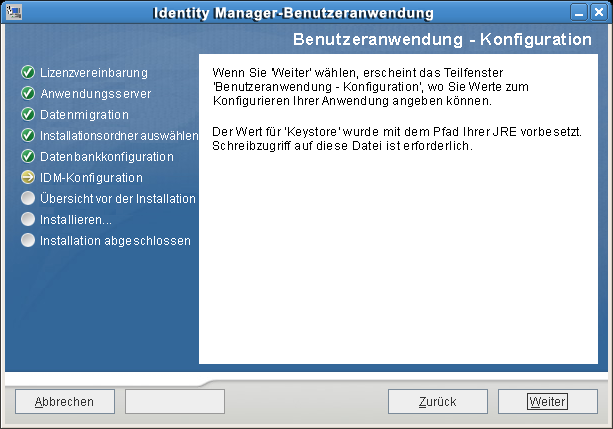

Klicken Sie auf der ersten Seite zur Konfiguration der Benutzeranwendung auf .

-

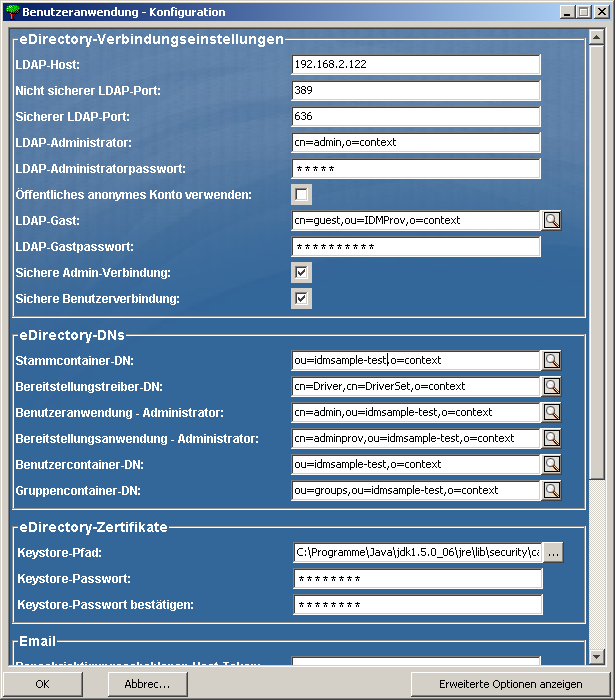

Geben Sie die wichtigsten Konfigurationsparameter für die Benutzeranwendung wie in Tabelle 6-1 beschrieben an und fahren Sie dann mit Schritt 3 fort.

Tabelle 6-1 Konfiguration der Benutzeranwendung: Wichtigste Parameter

-

Klicken Sie zum Festlegen zusätzlicher Konfigurationsparameter für die Benutzeranwendung auf . (Blättern Sie durch die Optionen, um das gesamte Teilfenster anzuzeigen.) In Tabelle Tabelle 6-2 werden die Parameter der erweiterten Optionen erläutert. Wenn Sie in diesem Schritt keine der beschriebenen zusätzlichen Parameter festlegen möchten, fahren Sie mit Schritt 4 fort.

Tabelle 6-2 Konfiguration der Benutzeranwendung: Alle Parameter

Einstellungstyp

Feld

Beschreibung

eDirectory-Verbindungs-einstellungen

Erforderlich. Geben Sie den Hostnamen oder die IP-Adresse des LDAP-Servers an. Beispiel:

myLDAPhost

Geben Sie den nicht sicheren Port des LDAP-Servers an. Beispiel: 389.

Geben Sie den sicheren Port des LDAP-Servers an. Beispiel: 636.

Erforderlich. Geben Sie die Berechtigungsnachweise für den LDAP-Administrator an. Dieser Benutzer muss bereits vorhanden sein. Die Benutzeranwendung verwendet dieses Konto für eine administrative Verbindung zum Identitätsdepot. Dieser Wert ist mit dem Master-Schlüssel verschlüsselt.

Erforderlich. Geben Sie das LDAP-Administratorpasswort an. Dieses Passwort ist mit dem Master-Schlüssel verschlüsselt.

Ermöglicht nicht angemeldeten Benutzern den Zugriff auf das öffentliche anonyme LDAP-Konto.

Ermöglicht nicht angemeldeten Benutzern den Zugriff auf zulässige Portlets. Dieses Benutzerkonto muss bereits im Identitätsdepot vorhanden sein. Deaktivieren Sie das Kontrollkästchen , um „LDAP-Gast“ zu aktivieren. Aktivieren Sie das Kontrollkästchen , um „LDAP-Gast“ zu deaktivieren.

Geben Sie das LDAP-Gastpasswort an.

Wählen Sie diese Option aus, wenn die gesamte Kommunikation über das Admin-Konto über eine SSL-Verbindung erfolgen muss (diese Option kann die Leistung beeinträchtigen). Diese Einstellung ermöglicht, dass andere Vorgänge, für die kein SSL erforderlich ist, ohne SSL durchgeführt werden können.

Wählen Sie diese Option aus, wenn die gesamte Kommunikation über das Konto des angemeldeten Benutzers über eine SSL-Verbindung erfolgen muss (diese Option kann die Leistung stark beeinträchtigen). Diese Einstellung ermöglicht, dass andere Vorgänge, für die kein SSL erforderlich ist, ohne SSL durchgeführt werden können.

eDirectory-DNs

Erforderlich. Geben Sie den eindeutigen LDAP-Namen des Stammcontainers an. Diese Angabe wird als Standard-Suchstamm der Entitätsdefinition verwendet, sofern in der Verzeichnisabstraktionsschicht kein Suchstamm angegeben wurde.

Erforderlich. Geben Sie den eindeutigen Namen für den Benutzeranwendungstreiber an. Wenn Ihr Treiber beispielsweise „UserApplicationDriver“ und der Treibersatz „myDriverSet“ ist und sich der Treibersatz in einem Kontext „o=myCompany“ befindet, geben Sie folgenden Wert ein:

cn=UserApplicationDriver,cn=myDriverSet,o=myCompany

Erforderlich. Ein vorhandener Benutzer im Identitätsdepot mit den Rechten zum Ausführen von administrativen Tätigkeiten für den in der Benutzeranwendung angegebenen Benutzercontainer. Dieser Benutzer hat die Möglichkeit, über den Karteireiter der Benutzeranwendung das Portal zu verwalten.

Wenn der Benutzeranwendungsadministrator in iManager, Novell Designer für Identity Manager oder der Benutzeranwendung (Registerkarte ) freigelegte Aufgaben zur Workflow-Administration bearbeitet, müssen Sie dem entsprechenden Administrator ausreichende Trustee-Rechte auf Objektinstanzen gewähren, die im Benutzeranwendungstreiber enthalten sind. Weitere Informationen finden Sie im Administrationshandbuch zur IDM-Benutzeranwendung.

Diese Zuweisung kann nach dem Bereitstellen der Benutzeranwendung über die Seiten der Benutzeranwendung geändert werden.

Der Bereitstellungsanwendungsadministrator verwaltet die Bereitstellungs-Workflow-Funktionen, die in der Registerkarte der Benutzeranwendung zur Verfügung stehen. Dieser Benutzer muss im Identitätsdepot vorhanden sein, bevor ihm die Rolle des Administrators für die Bereitstellungsanwendung zugewiesen werden kann.

Diese Zuweisung kann nach dem Bereitstellen der Benutzeranwendung über die Seiten der Benutzeranwendung geändert werden.

Benutzeridentität für Metaverzeichnis

Erforderlich. Geben Sie den eindeutigen LDAP-Namen (DN) oder den vollständig qualifizierten Namen des Benutzercontainers an.

Diese Angabe definiert den Suchbereich für Benutzer und Gruppen.

Benutzer in diesem Container (und unterhalb) dürfen sich bei der Benutzeranwendung anmelden.

WICHTIG:Stellen Sie sicher, dass der bei der Installation des Benutzeranwendungstreibers angegebene Benutzeranwendungsadministrator in diesem Container vorhanden ist, wenn dieser Benutzer Workflows ausführen soll.

Die LDAP-Benutzerobjektklasse (in der Regel inetOrgPerson).

Das LDAP-Attribut (z. B. CN), das den Anmeldenamen des Benutzers repräsentiert.

Das als ID verwendete LDAP-Attribut beim Nachschlagen von Benutzern oder Gruppen. Dieses Attribut ist nicht identisch mit dem Anmeldeattribut, das nur für die Anmeldung, nicht aber bei der Suche nach Benutzern oder Gruppen verwendet wird.

Optional. Das LDAP-Attribut, das die Gruppenmitgliedschaft des Benutzers repräsentiert. Der Name darf keine Leerzeichen enthalten.

Diese Funktion ist im funktionsbasierten Bereitstellungsmodul für Novell Identity Manager verfügbar. Mit dieser Funktion können Mitglieder alle Funktionen erstellen, entfernen oder modifizieren und Benutzern, Gruppen oder Containern Funktionen zuweisen oder entziehen. Außerdem können die Funktionsmitglieder damit einen Bericht für einen beliebigen Benutzer ausführen. Standardmäßig wird diese Funktion dem Benutzeranwendungsadministrator zugewiesen.

Sie können diese Zuweisung nach dem Bereitstellen der Benutzeranwendung über die Seite in der Benutzeranwendung ändern.

Benutzergruppen für Metaverzeichnis

Erforderlich. Geben Sie den eindeutigen LDAP-Namen (DN) oder den vollständig qualifizierten Namen des Gruppencontainers an. Wird von Entitätsdefinitionen innerhalb der Verzeichnisabstraktionsschicht verwendet.

Die Objektklasse für die LDAP-Gruppen (in der Regel groupofNames).

Das Attribut, das die Gruppenmitgliedschaft des Benutzers repräsentiert. Der Name darf keine Leerzeichen enthalten.

Wählen Sie diese Option, wenn Sie dynamische Gruppen verwenden möchten.

Die Objektklasse für die dynamische Gruppe (in der Regel dynamicGroup).

eDirectory-Zertifikate

Erforderlich. Geben Sie den vollständigen Pfad zur Keystore-Datei ( cacerts) der JRE an, die der Anwendungsserver für die Ausführung verwendet, oder klicken Sie auf die kleine Browser-Schaltfläche und navigieren Sie zur cacerts -Datei.

Während der Installation der Benutzeranwendung wird die Keystore-Datei geändert. Unter Linux oder Solaris benötigt der Benutzer eine entsprechende Berechtigung zum Schreiben in diese Datei.

Erforderlich. Geben Sie das cacerts-Passwort an. Die Vorgabe ist changeit.

Speicher für privaten Schlüssel

Der private Keystore enthält den privaten Schlüssel und die Zertifikate der Benutzeranwendung. Reserviert. Wenn Sie keine Eingabe vornehmen, lautet der Standardpfad /jre/lib/security/cacerts.

Das Passwort lautet changeit, sofern Sie kein anderes Passwort festgelegt haben. Dieses Passwort ist mit dem Master-Schlüssel verschlüsselt.

Dieser Alias lautet novellIDMUserApp, sofern Sie keinen anderen Namen festgelegt haben.

Das Passwort lautet nove1lIDM, sofern Sie kein anderes Passwort festgelegt haben. Dieses Passwort ist mit dem Master-Schlüssel verschlüsselt.

Speicher für Herkunftsverbür-gungsschlüssel

Der Speicher für Herkunftsverbür-gungsschlüssel enthält alle verbürgten Zertifikate der Signierer, die zum Validieren digitaler Signaturen verwendet werden. Wurde kein Pfad angegeben, ruft die Benutzeranwendung den Pfad von der Systemeigenschaft javax.net.ssl.trustStore ab. Wurde kein Pfad angegeben, wird jre/lib/security/cacerts verwendet.

Wurde kein Passwort angegeben, ruft die Benutzeranwendung das Passwort von der Systemeigenschaft javax.net.ssl.trustStorePassword ab. Ist dort kein Wert angegeben, lautet das Passwort changeit. Dieses Passwort ist mit dem Master-Schlüssel verschlüsselt.

Novell Audit-Digitalsignatur-Zertifikat und Schlüssel

Enthält das Novell Audit-Digitalsignatur-Zertifikat und den Schlüssel.

Zeigt das Digitalsignatur-Zertifikat an.

Zeigt den privaten Schlüssel für die Digitalsignatur an. Dieser Schlüssel ist mit dem Master-Schlüssel verschlüsselt.

Access Manager- und iChain-Einstellungen

Bei Auswahl dieser Option unterstützt die Benutzeranwendung die gleichzeitige Abmeldung von der Benutzeranwendung und dem Novell Access Manager bzw. iChain. Bei der Abmeldung leitet die Benutzeranwendung den Benutzer bei Vorhandensein des iChain- oder Novell Access Manager-Cookies zur ICS-Abmeldungsseite um.

Die URL für die Abmeldeseite von Novell Access Manager oder iChain, wobei die URL ein Hostname ist, den Novell Access Manager oder iChain erwartet. Wenn die ICS-Protokollierung aktiviert ist und sich ein Benutzer von der Benutzeranwendung abmeldet, wird der Benutzer auf diese Seite umgeleitet.

Email

Geben Sie den Anwendungsserver an, der die Identity Manager-Benutzeranwendung hostet. Beispiel:

myapplication serverServer

Dieser Wert ersetzt das $HOST$-Token in Email-Schablonen. Die erstellte URL ist eine Verknüpfung zu Bereitstellungsanforderungs-Aufgaben und Benachrichtigungen über Bereitstellungsgenehmigungen.

Ersetzt das $PORT$-Token in Email-Schablonen, die für Bereitstellungsanforderungsaufgaben und Benachrichtigungen über Bereitstellungsgenehmigungen verwendet werden.

Ersetzt das $SECURE_PORT$-Token in Email-Schablonen, die für Bereitstellungsanforderungs-Aufgaben und Benachrichtigungen über Bereitstellungsgenehmigungen verwendet werden.

Bezieht sich auf ein nicht sicheres Protokoll, HTTP. Ersetzt das $PROTOCOL$-Token in Email-Schablonen, die für Bereitstellungsanforderungs-Aufgaben und Benachrichtigungen über Bereitstellungsgenehmigungen verwendet werden.

Bezieht sich auf ein sicheres Protokoll, HTTPS. Ersetzt das $SECURE_PROTOCOL$-Token in Email-Schablonen, die für Bereitstellungsanforderungs-Aufgaben und Benachrichtigungen über Bereitstellungsgenehmigungen verwendet werden.

Geben Sie Emails an, die von einem Benutzer in der Bereitstellungs-Email stammen.

Geben Sie den SMTP-Email-Host für die Bereitstellungs-Email an. Dies kann eine IP-Adresse oder ein DNS-Name sein.

Passwortverwaltung

Mithilfe dieser Funktion können Sie eine Seite „Passwort vergessen“ in einer externen WAR-Datei „Passwort vergessen“ sowie eine URL angeben, die die externe WAR-Datei „Passwort vergessen“ für den Rückruf der Benutzeranwendung über einen Webservice verwendet.

Wenn aktiviert ist, müssen auch Werte für und angegeben werden.

Wenn nicht aktiviert ist, verwendet IDM die interne Standardfunktion zur Passwortverwaltung. /jsps/pwdmgt/ForgotPassword.jsf (ohne http(s) am Anfang) zu verwenden. Hierdurch wird der Benutzer nicht zu einer externen WAR-Datei, sondern zur in der Benutzeranwendung integrierten Funktionalität „Passwort vergessen“ umgeleitet.

Diese URL verweist auf die Funktionsseite „Passwort vergessen“. Erstellen Sie in einer externen oder in einer internen WAR-Datei für die Passwortverwaltung eine Datei namens ForgotPassword.jsf.

Bei Verwendung einer externen WAR-Datei für die Passwortverwaltung müssen Sie den Pfad angeben, den diese WAR-Datei für den Rückruf der Benutzeranwendung über die Web-Services verwendet. Beispiel: https:// idmhost:sslport/idm.

Sonstige

Die Sitzungszeit-überschreitung der Anwendung.

Wenn für die Client-Installation das OSCP (On-Line Certificate Status Protocol) verwendet wird, stellen Sie eine URI (Uniform Resource Identifier) bereit. Beispiel für das Format: http://host:port/ocspLocal. Die OCSP-URI aktualisiert den Status der verbürgten Zertifikate online.

Vollständig qualifizierter Name der Konfigurationsdatei für die Autorisierung.

Containerobjekt

Wählen Sie alle zu verwendenden Containerobjekttypen aus.

Wählen Sie die Typen aus den folgenden Standard-Containern aus: Standort-, Länder-, Organisationseinheits-, Organisations- und Domänenobjekte. Sie können in iManager auch eigene Container erstellen und mithilfe der Option hinzufügen.

Listet den mit dem Containerobjekttyp verknüpften Attributnamen auf.

Geben Sie den LDAP-Namen einer Objektklasse aus dem Identitätsdepot an, die als Container dienen kann.

Weitere Informationen zu Containern finden Sie im Novell iManager 2.6 Administrationshandbuch .

Geben Sie den Attributnamen des Containerobjekts an.

-

Klicken Sie nach der Konfiguration dieser Einstellungen auf und fahren Sie anschließend mit Abschnitt 6.10, Überprüfen und Installieren der Einstellungen fort.