35.2 YaST-Module für die Verwaltung von Zertifizierungsstellen

YaST enthält zwei Module für die grundlegende Verwaltung von Zertifizierungsstellen. Hier werden die primären Verwaltungsaufgaben beschrieben, die mit diesen Modulen ausgeführt werden können.

35.2.1 Erstellen einer Stammzertifizierungsstelle

Der erste Schritt bei der Einrichtung einer PKI ist die Erstellung einer Stammzertifizierungsstelle. Führen Sie folgende Schritte aus:

-

Starten Sie YaST und wählen Sie .

-

Klicken Sie auf .

-

Geben Sie die Grunddaten für die Zertifizierungsstelle im ersten in YaST-CA-Modul: Grunddaten für eine Stammzertifizierungsstelle gezeigten Dialogfeld ein. Die Textfelder haben folgende Bedeutungen:

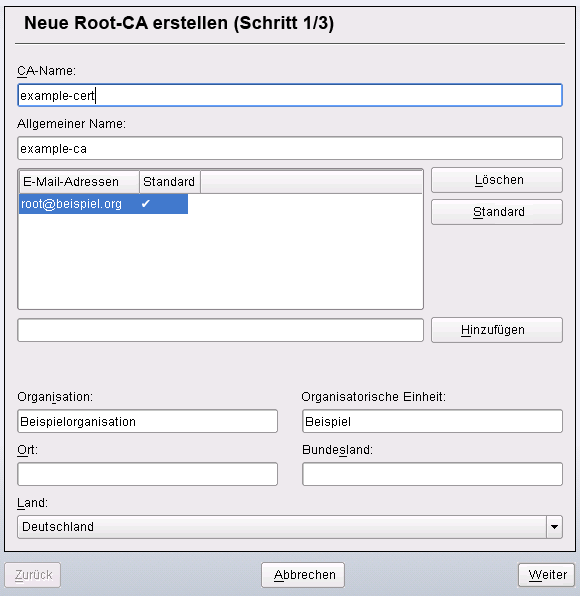

Abbildung 35-1 YaST-CA-Modul: Grunddaten für eine Stammzertifizierungsstelle

-

Geben Sie den technischen Namen der Zertifizierungsstelle ein. Verzeichnisnamen werden unter anderem von diesem Namen abgeleitet. Aus diesem Grund können nur die in der Hilfe angegebenen Zeichen verwendet werden. Der technische Name wird zudem beim Starten des Moduls in der Übersicht angezeigt.

-

Geben Sie den Namen ein, der für Verweise auf die Zertifizierungsstelle verwendet werden soll.

-

Hier können mehrere E-Mail-Adressen eingegeben werden, die vom Zertifizierungsstellenbenutzer angezeigt werden können. Dies kann für Anfragen nützlich sein.

-

Geben Sie das Land an, in der die Zertifizierungsstelle betrieben wird.

- , (Organisationseinheit), ,

-

Optionale Werte

-

Klicken Sie auf .

-

Geben Sie im zweiten Dialogfeld ein Passwort ein. Das Passwort ist immer erforderlich, wenn Sie die Zertifizierungsstelle verwenden, um eine untergeordnete Zertifizierungsstelle zu erstellen oder Zertifikate zu generieren. Die Textfelder haben folgende Bedeutungen:

-

Schlüssellänge enthält einen aussagekräftigen Standardwert und muss in der Regel nicht geändert werden, es sei denn, eine Anwendung kann die Schlüssellänge nicht verarbeiten. Je höher die Nummer, desto sicherer ist Ihr Passwort.

-

Als werden für eine Zertifizierungsstelle standardmäßig 3.650 Tage (ca. 10 Jahre) festgelegt. Dieser lange Zeitraum ist sinnvoll, da mit dem Austausch einer gelöschten Zertifizierungsstelle ein erheblicher Verwaltungsaufwand verbunden ist.

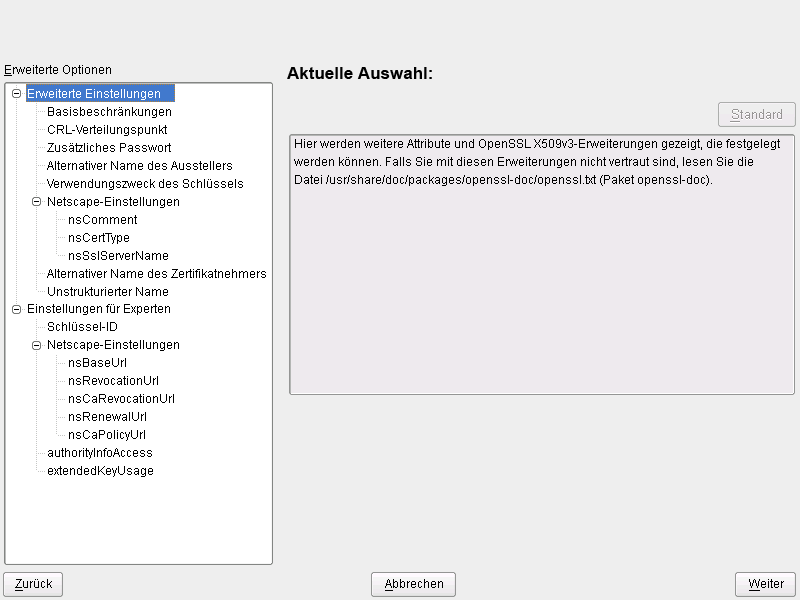

Wenn Sie auf klicken, wird ein Dialogfeld geöffnet, in dem Sie die verschiedenen Attribute der X.509-Erweiterungen festlegen können (Abbildung 35-4). Für diese Werte sind sinnvolle Standardeinstellungen festgelegt, die Sie nur ändern sollten, wenn Sie sich auf dem Gebiet genau auskennen.

-

Klicken Sie auf . YaST zeigt zur Bestätigung die aktuellen Einstellungen an. Klicken Sie auf . Die Stammzertifizierungsstelle wird erstellt und anschließend in der Übersicht angezeigt.

TIPP: Es empfiehlt sich, die Ausstellung von Benutzerzertifikaten durch die Stammzertifizierungsstelle nicht zuzulassen. Es sollte mindestens eine untergeordnete Zertifizierungsstelle zur Ausstellung der Benutzerzertifikate erstellt werden. Dies bietet den Vorteil, dass die Stammzertifizierungsstelle isoliert und sicher bleibt, beispielsweise auf einem separaten Computer in einem sicheren Raum. So kann die Stammzertifizierungsstelle sehr schwer angegriffen werden.

35.2.2 Ändern des Passworts

Wenn Sie Ihr Passwort für Ihre Zertifizierungsstelle ändern müssen, gehen Sie wie folgt vor:

-

Starten Sie YaST und öffnen Sie das CA-Modul.

-

Wählen Sie die erforderliche Root-CA aus und klicken Sie auf .

-

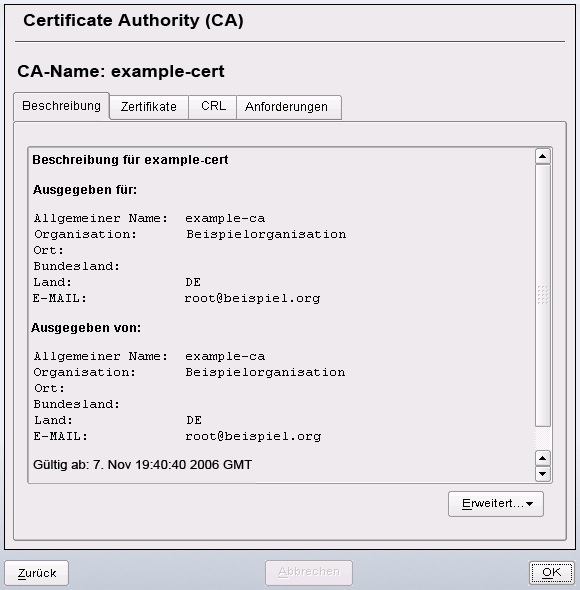

Geben Sie das Passwort ein, wenn Sie erstmalig eine Zertifizierungsstelle aufrufen. YaST zeigt die wichtigsten Informationen zur Zertifizierungsstelle auf dem Karteireiter an (siehe YaST-CA-Modul: Verwenden einer Zertifizierungsstelle).

-

Klicken Sie auf und wählen Sie . Es wird ein Dialogfeld geöffnet.

-

Geben Sie das alte und das neue Passwort ein.

-

Klicken Sie abschließend auf

35.2.3 Erstellen oder Widerrufen einer untergeordneten Zertifizierungsstelle

Eine untergeordnete Zertifizierungsstelle wird auf dieselbe Weise erstellt wie eine Stammzertifizierungsstelle.

HINWEIS:

Die Gültigkeitsdauer der untergeordneten Zertifizierungsstelle muss vollständig in die Gültigkeitsdauer der übergeordneten

Zertifizierungsstelle fallen. Eine untergeordnete CA wird immer nach der übergeordneten

CA erstellt, daher wird durch den Standardwert eine Fehlermeldung verursacht. Geben Sie, um dies zu vermeiden, einen zulässigen Wert für die Gültigkeitsdauer ein.

Führen Sie folgende Schritte aus:

-

Starten Sie YaST und öffnen Sie das CA-Modul.

-

Wählen Sie die erforderliche Root-CA aus und klicken Sie auf .

-

Geben Sie das Passwort ein, wenn Sie erstmalig eine Zertifizierungsstelle aufrufen. YaST zeigt die wichtigsten Informationen zur Zertifizierungsstelle auf dem Karteireiter an (siehe YaST-CA-Modul: Verwenden einer Zertifizierungsstelle).

Abbildung 35-2 YaST-CA-Modul: Verwenden einer Zertifizierungsstelle

-

Klicken Sie auf und wählen Sie . Hiermit wird dasselbe Dialogfeld wie bei der Erstellung einer Stammzertifizierungsstelle geöffnet.

-

Fahren Sie entsprechend den Anweisungen in Abschnitt 35.2.1, Erstellen einer Stammzertifizierungsstelle fort.

Es ist möglich, ein Passwort für alle Ihre Zertifizierungsstellen zu verwenden. Aktivieren Sie (CA-Passwort als Zertifikat-Passwort verwenden), um Ihren Sub-CAs dasselbe Passwort wie Ihrer Root-Zertifizierungsstelle zu geben. Damit können Sie die Anzahl der Passwörter für Ihre Zertifizierungsstellen reduzieren.

HINWEIS: Prüfen Sie die Gültigkeitsdauer.

Bedenken Sie, dass die Gültigkeitsdauer kürzer als die Gültigkeitsdauer in der Root-Zertifizierungsstelle sein muss.

-

Wählen Sie den Karteireiter . Setzen Sie beschädigte oder sonstige unerwünschte untergeordnete Zertifizierungsstellen mit zurück. Ein Widerruf allein reicht zur Deaktivierung einer untergeordneten Zertifizierungsstelle nicht aus. Widerrufene untergeordnete Zertifizierungsstellen müssen zudem in einer CRL veröffentlicht werden. Die Erstellung von CRLs wird in Abschnitt 35.2.6, Erstellen von CRLs beschrieben.

-

Klicken Sie abschließend auf

35.2.4 Erstellen oder Widerrufen von Benutzerzertifikaten

Die Erstellung von Client- und Server-Zertifikaten ähnelt der Erstellung von Zertifizierungsstellen in Abschnitt 35.2.1, Erstellen einer Stammzertifizierungsstelle. Hier gelten dieselben Prinzipien. In Zertifikaten, die für E-Mail-Signaturen bestimmt sind, sollte die E-Mail-Adresse des Absenders (Eigentümer des privaten Schlüssels) im Zertifikat enthalten sein, damit das E-Mail-Programm das richtige Zertifikat zuweisen kann. Für die Zertifikatszuweisung während der Verschlüsselung muss die E-Mail-Adresse des Empfängers (Eigentümer des öffentlichen Schlüssels) im Zertifikat enthalten sein. Bei Server- und Client-Zertifikaten muss der Hostname des Servers in das Feld eingegeben werden. Die standardmäßige Gültigkeitsdauer für Zertifikate beträgt 365 Tage.

Gehen Sie zum Erstellen von Client- und Server-Zertifikaten wie folgt vor:

-

Starten Sie YaST und öffnen Sie das CA-Modul.

-

Wählen Sie die erforderliche Root-CA aus und klicken Sie auf .

-

Geben Sie das Passwort ein, wenn Sie erstmalig eine Zertifizierungsstelle aufrufen. YaST zeigt die wichtigsten Informationen zur Zertifizierungsstelle auf dem Karteireiter an.

-

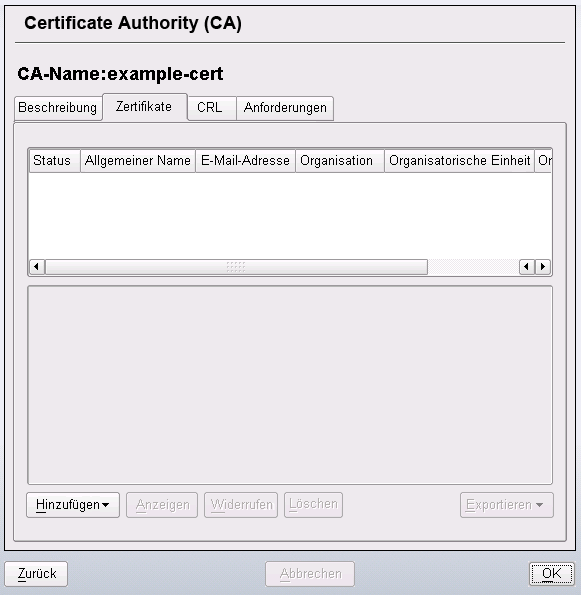

Klicken Sie auf (siehe Zertifikate einer Zertifizierungsstelle).

Abbildung 35-3 Zertifikate einer Zertifizierungsstelle

-

Klicken Sie auf und erstellen Sie ein Server-Zertifikat.

-

Klicken Sie auf und erstellen Sie ein Client-Zertifikat. Vergessen Sie hierbei nicht die Eingabe einer E-Mail-Adresse.

-

Klicken Sie abschließend auf

Gehen Sie zum Widerrufen beschädigter oder sonstiger unerwünschter Zertifikate wie folgt vor:

-

Starten Sie YaST und öffnen Sie das CA-Modul.

-

Wählen Sie die erforderliche Root-CA aus und klicken Sie auf .

-

Geben Sie das Passwort ein, wenn Sie erstmalig eine Zertifizierungsstelle aufrufen. YaST zeigt die wichtigsten Informationen zur Zertifizierungsstelle auf dem Karteireiter an.

-

Klicken Sie auf (siehe Abschnitt 35.2.3, Erstellen oder Widerrufen einer untergeordneten Zertifizierungsstelle).

-

Wählen Sie das zu widerrufende Zertifikat aus und klicken Sie auf .

-

Wählen Sie einen Grund für das Widerrufen des Zertifikats aus.

-

Klicken Sie abschließend auf .

HINWEIS: Ein Widerruf allein reicht zur Deaktivierung eines Zertifikats nicht aus. Widerrufene Zertifikate müssen zudem in einer CRL veröffentlicht werden. In Abschnitt 35.2.6, Erstellen von CRLs wird die Erstellung von CRLs erläutert. Nach der Veröffentlichung in einer CRL können widerrufene Zertifikate vollständig mit entfernt werden.

35.2.5 Ändern von Standardwerten

In den vorherigen Abschnitten wurde die Erstellung von untergeordneten Zertifizierungsstellen, Client- und Server-Zertifikaten beschrieben. In den Erweiterungen des X.509-Zertifikats werden spezielle Einstellungen verwendet. Für diese Einstellungen wurden für die einzelnen Zertifikatstypen sinvolle Standardwerte festgelegt, die in der Regel nicht geändert werden müssen. Es kann jedoch sein, dass bei Ihnen bestimmte Anforderungen für diese Erweiterungen gelten. In diesem Fall kann eine Anpassung der Standardwerte sinnvoll sein. Anderenfalls beginnen Sie bei jeder Zertifikaterstellung von vorne.

-

Starten Sie YaST und öffnen Sie das CA-Modul.

-

Geben Sie die erforderliche Root-CA ein, wie in Abschnitt 35.2.3, Erstellen oder Widerrufen einer untergeordneten Zertifizierungsstelle beschrieben.

-

Klicken Sie auf .

-

Wählen Sie den Typ der Einstellungen aus, die geändert werden sollen. Daraufhin wird das in Abbildung 35-4 gezeigte Dialogfeld zum Ändern der Standardeinstellungen geöffnet.

Abbildung 35-4 YaST-CA-Modul: Erweiterte Einstellungen

-

Ändern Sie den entsprechenden Wert auf der rechten Seite und legen Sie für die kritische Einstellung fest oder löschen Sie sie.

-

Klicken Sie zum Anzeigen einer kurzen Zusammenfassung auf .

-

Schließen Sie die Änderungen mit ab.

HINWEIS: Alle Änderungen an den Standardeinstellungen gelten nur für nach diesem Zeitpunkt erstellte Objekte. Bereits bestehende Zertifizierungsstellen und Zertifikate bleiben unverändert.

35.2.6 Erstellen von CRLs

Wenn beschädigte oder sonstige unerwünschte Zertifikate von der weiteren Verwendung ausgeschlossen werden sollen, müssen sie zuerst widerrufen werden. Die entsprechende Vorgehensweise wird in Abschnitt 35.2.3, Erstellen oder Widerrufen einer untergeordneten Zertifizierungsstelle (für untergeordnete Zertifizierungsstellen) und in Abschnitt 35.2.4, Erstellen oder Widerrufen von Benutzerzertifikaten (für Benutzerzertifikate) beschrieben. Anschließend muss ein CRL mit diesen Informationen erstellt und veröffentlicht werden.

Im System wird für jede Zertifizierungsstelle jeweils nur eine CRL gespeichert. Gehen Sie zum Erstellen oder Aktualisieren dieser CRL wie folgt vor:

-

Starten Sie YaST und öffnen Sie das CA-Modul.

-

Geben Sie die erforderliche Zertifizierungsstelle ein, wie in Abschnitt 35.2.3, Erstellen oder Widerrufen einer untergeordneten Zertifizierungsstelle beschrieben.

-

Klicken Sie auf . Das daraufhin angezeigte Dialogfeld enthält eine Zusammenfassung der letzten CRL dieser Zertifizierungsstelle.

-

Erstellen Sie eine neue CRL mit , wenn Sie seit der Erstellung neue untergeordnete CAs oder Zertifikate widerrufen haben.

-

Geben Sie die Gültigkeitsdauer für die neue CRL an (Standard: 30 Tage).

-

Klicken Sie zum Erstellen und Anzeigen der CRL auf Anschließend muss die CRL veröffentlicht werden.

TIPP: Anwendungen, mit denen CRLs überprüft werden, lehnen alle Zertifikate ab, wenn die CRL nicht verfügbar oder nicht mehr gültig ist. Als PKI-Anbieter sind Sie verpflichtet, immer eine neue CRL zu erstellen und zu veröffentlichen, bevor die aktuelle CRL abläuft (Gültigkeitsdauer). In YaST steht keine Funktion zur Automatisierung dieses Vorgangs zur Verfügung.

35.2.7 Exportieren von Zertifizierungsstellenobjekten in LDAP

Der Computer, auf dem der Export ausgeführt wird, sollte für den LDAP-Export mit dem YaST-LDAP-Client konfiguriert werden. Hiermit werden während der Laufzeit Informationen zum LDAP-Server bereitgestellt, die zum Ausfüllen der Dialogfelder verwendet werden können. Ansonsten müssen alle LDAP-Daten manuell eingegeben werden, selbst wenn der Export möglich ist. Sie müssen immer mehrere Passwörter eingeben (siehe Tabelle 35-3).

Tabelle 35-3 Passwörter beim LDAP-Export

|

Passwort |

Bedeutung |

|---|---|

|

LDAP-Passwort |

Berechtigt den Benutzer, Einträge im LDAP-Baum hinzuzufügen. |

|

Zertifikatpasswort |

Berechtigt den Benutzer zum Exportieren des Zertifikats. |

|

Neues Zertifikatpasswort |

Beim LDAP-Export wird das Format PKCS12 verwendet. Mit diesem Format wird die Zuweisung eines neuen Passworts für das exportierte Zertifikat erzwungen. |

Zertifikate, Zertifizierungsstellen und CRLs können in LDAP exportiert werden.

- Exportieren von Zertifizierungsstellen in LDAP

-

Geben Sie die zu exportierende Zertifizierungsstelle wie unter Abschnitt 35.2.3, Erstellen oder Widerrufen einer untergeordneten Zertifizierungsstelle beschrieben ein. Wählen Sie im aufgerufenen Dialogfeld die Optionsfolge , um das Dialogfeld zur Eingabe der LDAP-Daten zu öffnen. Wenn das System mit dem YaST-LDAP-Client konfiguriert wurde, sind die Felder bereits teilweise ausgefüllt. Anderenfalls geben Sie alle Daten manuell ein. Einträge werden in LDAP in einem separaten Baum mit dem Attribut

caCertificate

erstellt. - Exportieren von Zertifikaten in LDAP

-

Geben Sie die Zertifizierungsstelle ein, die das zu exportierende Zertifikat enthält, und wählen Sie dann aus. Wählen Sie in der Liste der Zertifikate im oberen Bereich des Dialogfelds das erforderliche Zertifikat und anschließend die Optionsfolge aus. Die LDAP-Daten werden hier so eingegeben wie für Zertifizierungsstellen. Das Zertifikat wird zusammen mit dem entsprechenden Benutzerobjekt und mit den Attributen

userCertificate

(PEM-Format) unduserPKCS12

(PKCS12-Format) gespeichert. - Exportieren von CRLs in LDAP

-

Geben Sie die Zertifizierungsstelle ein, die die zu exportierende CRL enthält, und wählen Sie dann aus. Erstellen Sie bei Bedarf eine neue CRL und klicken Sie auf . Es wird ein Dialogfeld mit den Exportparametern geöffnet. Sie können die CRL für diese CA entweder auf ein Mal oder in regelmäßigen Zeitabständen exportieren. Aktivieren Sie den Export durch Auswählen von und geben Sie die entsprechenden LDAP-Daten ein. Um diesen Vorgang in regelmäßigen Abständen durchzuführen, wählen Sie das Optionsfeld und ändern ggf. den Zeitabstand.

35.2.8 Exportieren von Zertifizierungsstellenobjekten als Datei

Wenn Sie auf Ihrem Computer ein Repository für die Verwaltung von Zertifizierungsstellen eingerichtet haben, können Sie diese Option verwenden, um die Zertifizierungsstellenobjekte direkt als Datei am richtigen Speicherort zu erstellen. Es stehen verschiedene Ausgabeformate zur Verfügung, beispielsweise PEM, DER und PKCS12. Bei PEM können Sie auswählen, ob ein Zertifikat mit oder ohne Schlüssel exportiert werden soll und ob der Schlüssel verschlüsselt sein soll oder nicht. Bei PKCS12 besteht zudem die Möglichkeit, den Zertifizierungspfad zu exportieren.

Der Export von Zertifikaten und Zertifizierungsstellen in eine Datei erfolgt auf die gleiche Weise wie bei LDAP (in Abschnitt 35.2.7, Exportieren von Zertifizierungsstellenobjekten in LDAP beschrieben). Sie wählen jedoch anstelle der Option die Option . Hiermit gelangen Sie zu einem Dialogfeld zur Auswahl des erforderlichen Ausgabeformats und zur Eingabe des Passworts und des Dateinamens. Das Zertifikat wird im erforderlichen Speicherort gespeichert, nachdem Sie auf klicken.

Klicken Sie bei CRLs auf , wählen Sie , wählen Sie ein Exportformat (PEM oder DER) und geben Sie den Pfad ein. Fahren Sie mit fort, um das Element am entsprechenden Speicherort zu speichern.

TIPP: Sie können einen beliebigen Speicherort im Dateisystem auswählen. Diese Option kann auch zum Speichern von Zertifizierungsstellenobjekten auf einem Wechseldatenträger, wie beispielsweise einem USB-Stick, verwendet werden. Im Verzeichnis /media sind beliebige Laufwerktypen gespeichert, mit Ausnahme der Festplatte Ihres Systems.

35.2.9 Importieren von Common Server Certificates

Wenn Sie ein Server-Zertifikat mit YaST auf einen Datenträger auf einem isolierten Zertifizierungsstellen-Verwaltungscomputer exportiert haben, können Sie das betreffende Zertifikat als Common Server Certificate auf einen Server importieren. Führen Sie diesen Vorgang während der Installation oder zu einem späteren Zeitpunkt in YaST aus.

HINWEIS: Für den erfolgreichen Import des Zertifikats benötigen Sie eines der PKCS12-Formate.

Das allgemeine Server-Zertifikat wird unter /etc/ssl/servercerts gespeichert und kann dort von allen von Zertifizierungsstellen unterstützten Diensten verwendet werden. Wenn das Zertifikat abgelaufen ist, kann es leicht mit denselben Mechanismen ersetzt werden. Starten Sie die entsprechenden Dienste neu, damit das neue Zertifikat funktioniert.

TIPP: Wenn Sie hier wählen, können Sie die Quelle im Dateisystem auswählen. Diese Option kann auch zum Importieren von Zertifikaten auf einem Wechseldatenträger, wie beispielsweise einem USB-Stick, verwendet werden.

Gehen Sie zum Importieren eines Common Server Certificate wie folgt vor:

-

Starten Sie YaST und öffnen Sie unter

-

Zeigen Sie die Daten für das aktuelle Zertifikat nach dem Starten von YaST im Beschreibungsfeld an.

-

Wählen Sie und dann die Zertifikatsdatei aus.

-

Geben Sie das Passwort ein und klicken Sie auf . Das Zertifikat wird importiert und anschließend im Beschreibungsfeld angezeigt.

-

Schließen Sie YaST mit .