2.2 Erstellen von Sicherheitsrichtlinien

-

Wählen Sie in der Verwaltungskonsole die Optionsfolge > .

-

Geben Sie den Namen für die neue Richtlinie an und klicken Sie dann auf . Daraufhin wird die Verwaltungskonsole mit der Symbolleiste und den Registerkarten für Richtlinien angezeigt.

-

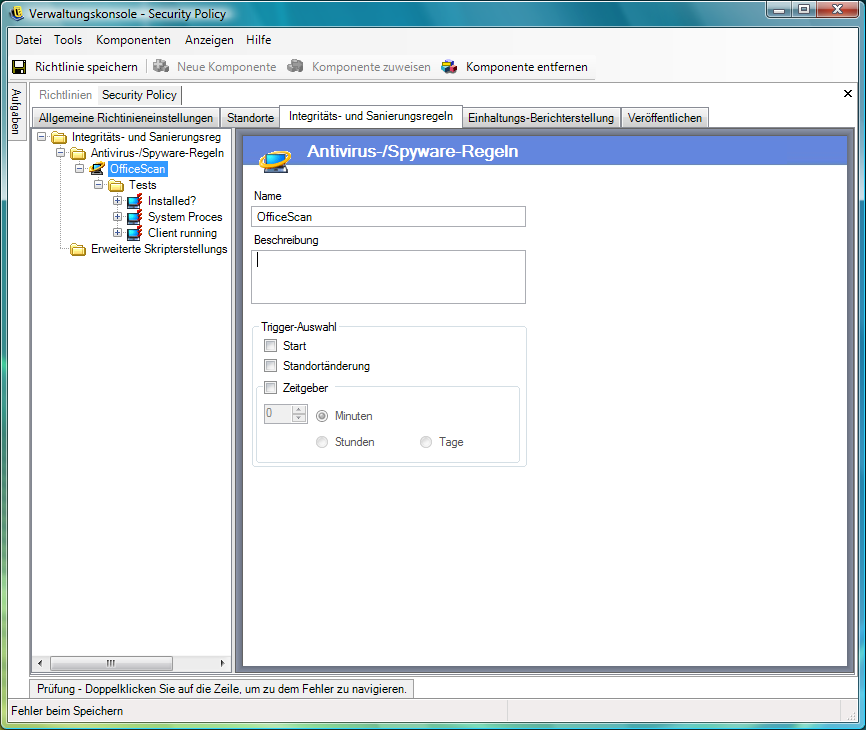

Konfigurieren Sie die Richtlinieneinstellungen anhand der Informationen in folgenden Abschnitten:

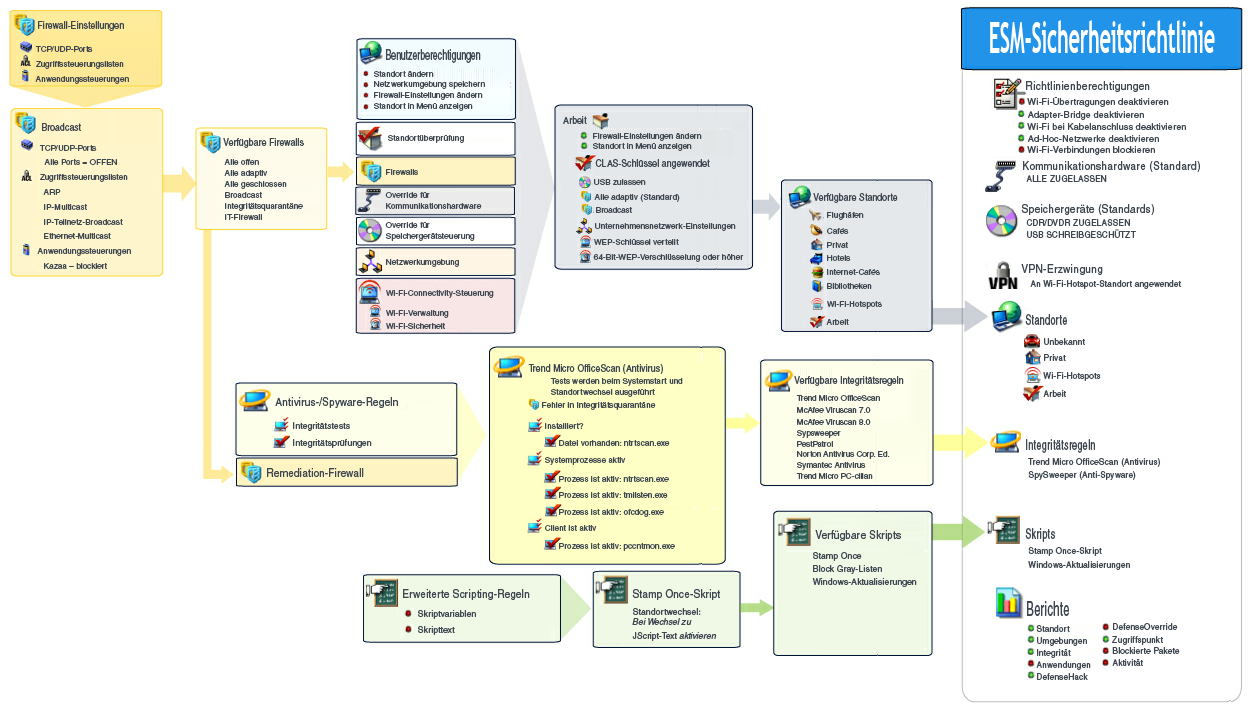

Zum Erstellen von Sicherheitsrichtlinien werden sämtliche allgemeinen Einstellungen (Standardverhalten) definiert, dann Komponenten für diese Richtlinie erstellt und vorhandene Komponenten verknüpft (z. B. Standorte, Firewalls und Integritätsregeln) und abschließend die Einhaltungs-Berichterstellungsfunktion für die Richtlinie eingerichtet.

Die Komponenten werden entweder in einer "Dummy"-Richtlinie erstellt, oder es werden von anderen Komponenten aus Verknüpfungsvorgänge durchgeführt. Bei den ersten paar Richtlinien wird davon ausgegangen, dass Sie sämtliche eindeutigen Standorte, Firewall-Einstellungen und Integritätsregeln für das Unternehmen definieren. Diese Komponenten werden für die etwaige spätere Verwendung in anderen Richtlinien in der Datenbank des Verwaltungsdienst gespeichert.

Im nachfolgenden Diagramm sind die Komponenten der einzelnen Ebenen sowie eine Richtlinie zu sehen, die auf der jeweiligen Auswahl basiert.

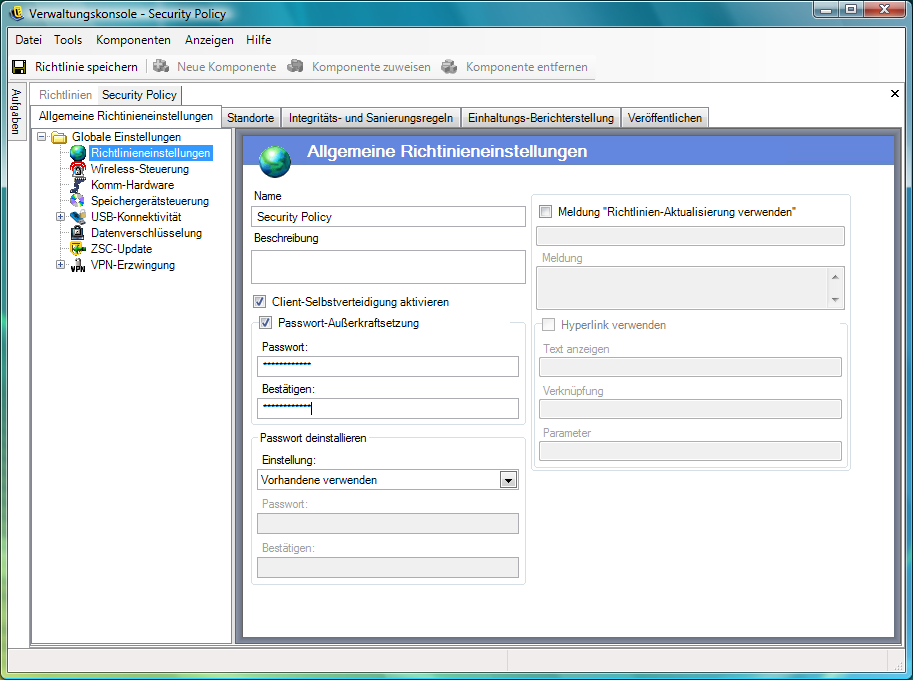

2.2.1 Allgemeine Richtlinieneinstellungen

Die allgemeinen Richtlinieneinstellungen werden als grundlegende Standardwerte für die Richtlinie angewendet. Wenn Sie auf dieses Steuerelement zugreifen möchten, wechseln Sie zur Verwaltungskonsole und klicken Sie dann auf die Registerkarte .

In den nachfolgenden Abschnitten finden Sie weitere Informationen zu den Einstellungen, die auf allgemeiner (globaler) Basis konfiguriert werden können:

Richtlinieneinstellungen

Zu den primären allgemeinen Einstellungen zählen:

-

Name und Beschreibung: Der Richtlinienname wird zu Beginn des Richtlinienerstellungsvorgangs angegeben. Sie können den Namen bearbeiten oder eine Beschreibung·der Richtlinie eingeben.

-

Client-Selbstverteidigung aktivieren: Die Client-Selbstverteidigung kann nach Richtlinie aktiviert bzw. deaktiviert werden. Bleibt dieses Kästchen aktiviert (mit einem Häkchen versehen), wird sichergestellt, dass die Client-Selbstverteidigung aktiv ist. Durch Deaktivieren (Entfernen des Häkchens) wird die Client-Selbstverteidigung für alle Endpunkte deaktiviert, die diese Richtlinie verwenden.

-

Passwort-Außerkraftsetzung: Mit dieser Funktion kann ein Administrator eine Passwort-Außerkraftsetzung festlegen, durch die die Richtlinie für einen festgelegten Zeitraum vorübergehend deaktiviert werden kann. Aktivieren Sie das Kontrollkästchen und geben Sie das Passwort im entsprechenden Feld an. Geben Sie im Bestätigungsfeld das Passwort erneut ein. Verwenden Sie dieses Passwort im Generator für die Passwort-Außerkraftsetzung, um den Passwortschlüssel für diese Richtlinie zu generieren. Weitere Informationen finden Sie unter Abschnitt 1.10, Verwenden des Benutzeraußerkraftsetzung Schlüsselgenerators.

ACHTUNG:Es wird dringend davon abgeraten, Benutzern dieses Passwort zu nennen. Der Override Password Generator sollte verwendet werden, um einen temporären Schlüssel für sie zu generieren.

-

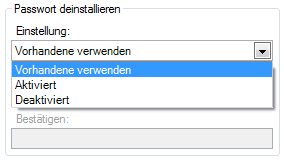

Passwort deinstallieren: Es empfiehlt sich, jede ZENworks* Security Client-Instanz mit einem Deinstallationspasswort zu installieren, um Benutzer daran zu hindern, die Software zu deinstallieren. Dieses Passwort wird normalerweise zum Installationszeitpunkt konfiguriert, das Passwort kann jedoch per Richtlinie aktualisiert, aktiviert bzw. deaktiviert werden.

In der Dropdown-Liste können Sie eine der folgenden Einstellungen auswählen:

-

Vorhandene verwenden: Das ist die Standardeinstellung. Hiermit bleibt das aktuelle Passwort unverändert.

-

Aktiviert: Aktiviert bzw. ändert ein Deinstallationspasswort. Geben Sie das neue Passwort an und bestätigen Sie es anschließend.

-

Deaktiviert: Sorgt dafür, dass kein Deinstallationspasswort erforderlich ist.

-

-

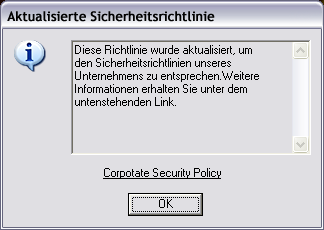

Meldung bei Richtlinienaktualisierung verwenden: Sie können festlegen, dass bei jeder Aktualisierung der Richtlinie eine benutzerdefinierte Meldung angezeigt wird. Klicken Sie in das Kontrollkästchen und geben Sie dann in den dafür vorgesehenen Feldern die Informationen zur Meldung an.

-

Hyperlink verwenden: Sie können einen Hyperlink hinzufügen, über den weitere Informationen, die Unternehmensrichtlinie o. ä. aufgerufen werden (weitere Informationen finden Sie unter Hyperlinks).

Wireless-Steuerung

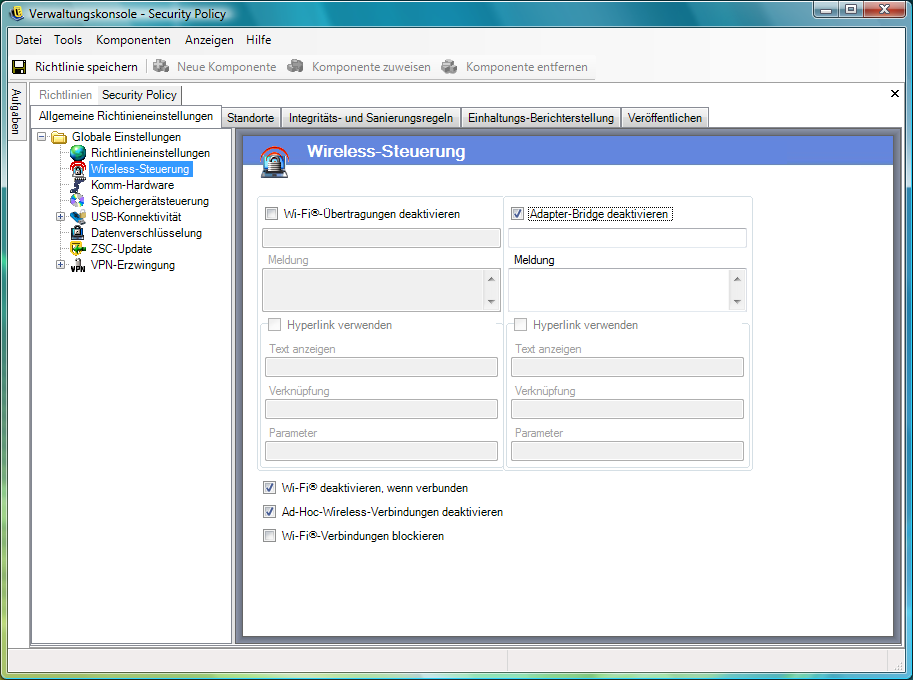

Mit "Wireless-Steuerung" werden Parameter für die Adapterkonnektivität global festgelegt, um sowohl den Endpunkt als auch das Netzwerk zu schützen. Für den Zugriff auf dieses Steuerelement wechseln Sie zur Registerkarte und klicken Sie im Richtlinienbaum auf der linken Seite auf das Symbol .

Zu den Einstellungen für die Wireless-Steuerung zählen u. a.:

-

Wi-Fi-Übertragungen deaktivieren: Deaktiviert global alle Wi-Fi-Adapter; dies schließt die vollständige Stummschaltung eines integrierten Wi-Fi-Radios ein.

Sie können festlegen, dass eine benutzerdefinierte Meldung und ein Hyperlink angezeigt werden, wenn der Benutzer versucht, eine Wi-Fi-Verbindung zu aktivieren. Weitere Informationen finden Sie unter Benutzerdefinierte Meldung.

-

Adapter-Bridge deaktivieren: Deaktiviert global die Netzwerk-Bridge-Funktionalität von Windows* XP, mit deren Hilfe der Benutzer mehrere Adapter zu einer Bridge zusammenschließen kann (Funktion als Hub im Netzwerk).

Sie können festlegen, dass eine benutzerdefinierte Meldung und ein Hyperlink angezeigt werden, wenn der Benutzer versucht, eine Wi-Fi-Verbindung herzustellen. Weitere Informationen finden Sie unter Benutzerdefinierte Meldung.

-

Wi-Fi deaktivieren, wenn verbunden: Deaktiviert global alle Wi-Fi-Adapter, wenn der Benutzer mit einer verkabelten Verbindung (LAN über NIC) arbeitet.

-

Adhoc-Netzwerke deaktivieren: Deaktiviert global sämtliche Adhoc-Konnektivitätsfunktionen; so werden·die Wi-Fi-Konnektivität über ein Netzwerk (z. B. über einen Zugriffspunkt) erzwungen sowie sämtliche Peer-to-Peer-Netzwerkfunktionen dieser Art beschränkt.

-

Wi-Fi-Verbindungen blockieren: Blockiert Wi-Fi-Verbindungen global, ohne das Wi-Fi-Radio stummzuschalten. Verwenden Sie diese Einstellung, wenn Sie Wi-Fi-Verbindungen deaktivieren, jedoch Zugriffspunkte für die Standorterkennung verwenden möchten. Weitere Informationen finden Sie unter Abschnitt 2.2.2, Standorte.

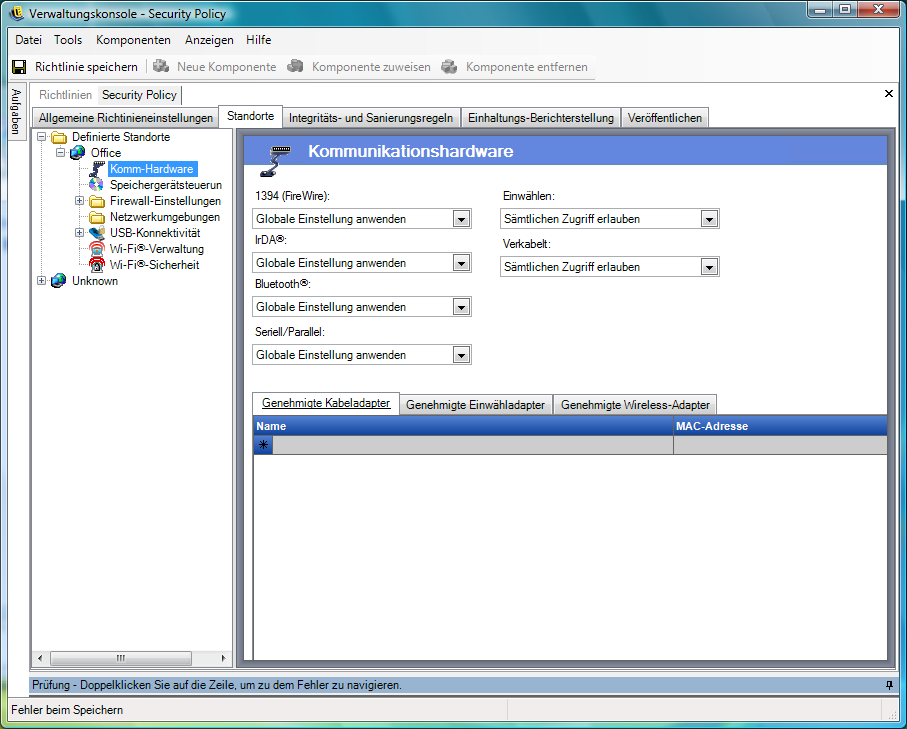

Kommunikationshardware

Mithilfe der Einstellungen für die Kommunikationshardware wird nach Standort gesteuert, welche Hardwaretypen in dieser Netzwerkumgebung eine Verbindung herstellen dürfen.

HINWEIS:Sie können die Steuerelemente für Kommunikationshardware auf der Registerkarte global bzw. auf der Registerkarte für einzelne Standorte festlegen.

Wenn Sie die Steuerelemente für Kommunikationshardware global festlegen möchten, klicken Sie auf die Registerkarte , erweitern Sie den Eintrag im Baum und klicken Sie dann auf .

Wenn Sie die Steuerelemente für Kommunikationshardware für einen Standort festlegen möchten, klicken Sie auf die Registerkarte , erweitern Sie den gewünschten Standort im Baum und klicken Sie dann auf . Weitere Informationen zum Festlegen der Einstellungen für Kommunikationshardware für einen Standort finden Sie unter Kommunikationshardware.

Legen Sie fest, ob die allgemeine Einstellung für die einzelnen aufgelisteten Kommunikationshardware-Geräte zugelassen oder deaktiviert werden soll:

-

1394 (FireWire): Steuert den Zugriff auf den FireWire*-Anschluss des Endpunkts.

-

IrDA: Steuert den Zugriff auf den Infrarotanschluss des Endpunkts.

-

Bluetooth: Steuert den Zugriff auf den Bluetooth*-Anschluss des Endpunkts.

-

Seriell/Parallel: Steuert den Zugriff auf den seriellen/parallelen Anschluss des Endpunkts.

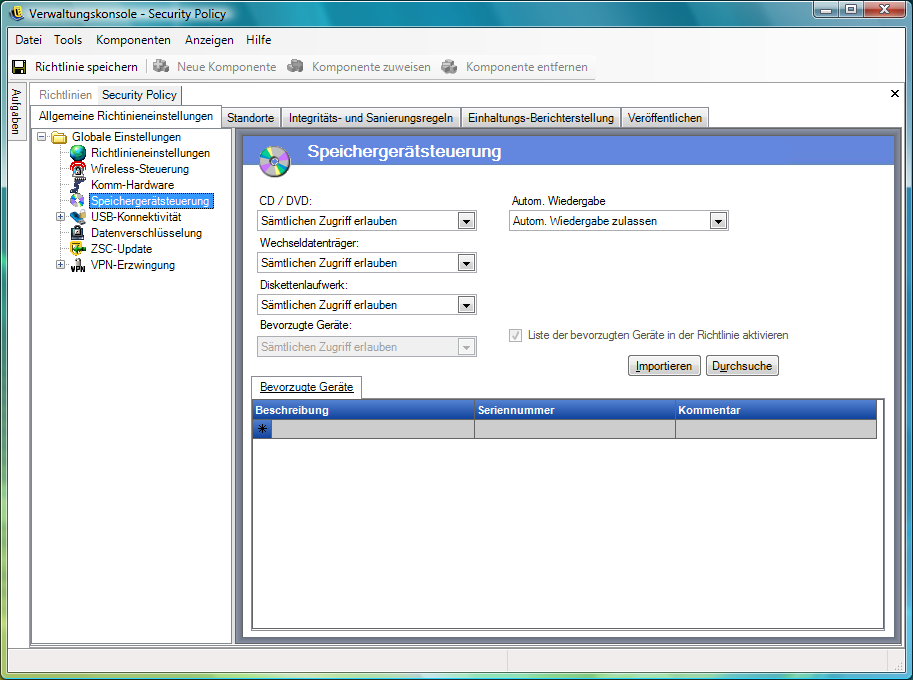

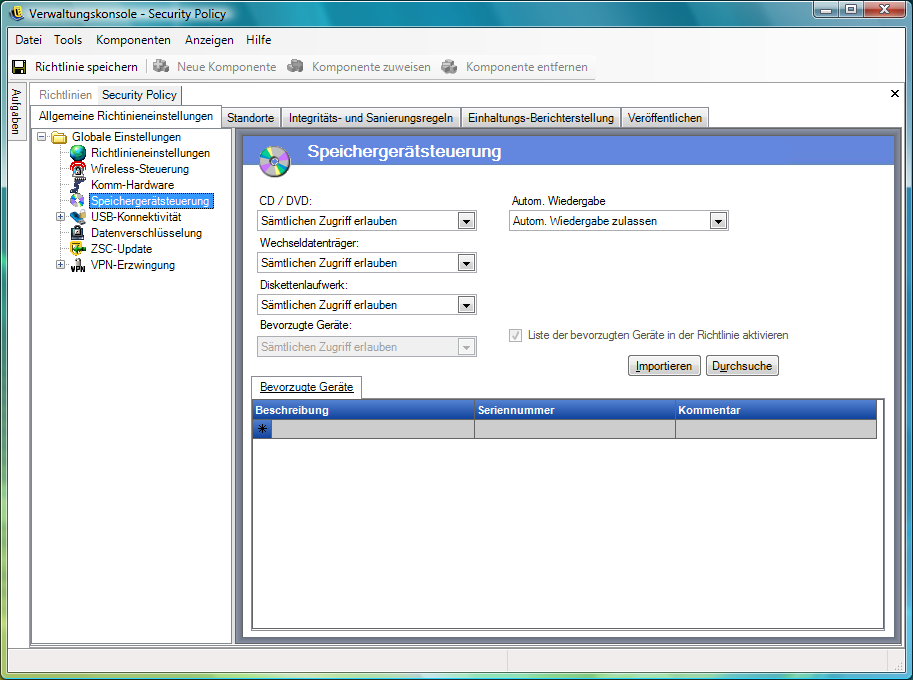

Steuerelement für Speichergerätsteuerung

Mithilfe von Steuerelementen für Speichergeräte werden die Speichergerät-Standardeinstellungen für die Richtlinie festgelegt. Hierbei wird u. a. festgelegt, ob externe Dateispeichergeräte über Lese- oder Schreibrechte für Dateien verfügen, im schreibgeschützten Modus betrieben oder vollständig deaktiviert werden. Bei Deaktivierung sind diese Geräte nicht in der Lage, Daten vom Endpunkt abzurufen. Der Zugriff auf die Festplatte und alle Netzlaufwerke sowie deren Verwendung sind weiterhin möglich.

Die Speichergerätsteuerung von ZENworks Endpoint Security darf nicht verwendet werden, wenn Storage Encryption Solution aktiviert ist.

HINWEIS:Sie können die Steuerelemente für Speichergeräte auf der Registerkarte global bzw. auf der Registerkarte für einzelne Standorte festlegen.

Wenn Sie die Steuerelemente für Speichergeräte global festlegen möchten, klicken Sie auf die Registerkarte , erweitern Sie den Eintrag im Baum und klicken Sie dann auf .

Wenn Sie die Steuerelemente für Speichergeräte für einen Standort festlegen möchten, klicken Sie auf die Registerkarte , erweitern Sie den gewünschten Standort im Baum und klicken Sie dann auf . Weitere Informationen finden Sie unter Kommunikationshardware.

Die Speichergerätsteuerung ist in folgende Kategorien unterteilt:

-

CD/DVD: Steuert sämtliche Geräte, die im Windows-Geräte-Manager unter aufgeführt sind.

-

Wechseldatenträger: Steuert sämtliche Geräte, die im Windows-Geräte-Manager unter aufgeführt sind.

-

Diskettenlaufwerk: Steuert sämtliche Geräte, die im Windows-Geräte-Manager unter aufgeführt sind.

-

Bevorzugte Geräte: Lässt nur die Wechselspeichergeräte zu, die im Fenster "Speichergerätsteuerung" aufgeführt sind. Alle anderen Geräte, die als Wechseldatenträger gemeldet werden, sind nicht zulässig.

Feste Speicher (Festplatten) und Netzlaufwerke (falls verfügbar) sind immer zulässig.

Wenn Sie den Richtlinienstandard für Speichergeräte festlegen möchten, wählen Sie in den Dropdown-Listen die globale Einstellung für beide Typen aus:

-

Aktivieren: Der Gerätetyp ist standardmäßig zulässig.

-

Deaktivieren: Der Gerätetyp ist nicht zulässig. Wenn Benutzer versuchen, auf einem definierten Speichergerät auf Dateien zuzugreifen, wird eine Fehlermeldung des Betriebssystems bzw. der Anwendung, die auf das lokale Speichergerät zuzugreifen versucht, ausgegeben, die besagt, dass bei dem Vorgang ein Fehler aufgetreten ist.

-

Nur Lesen: Für den Gerätetyp ist "Nur Lesen" festgelegt. Wenn Benutzer versuchen, auf das Gerät zu schreiben, wird eine Fehlermeldung des Betriebssystems bzw. der Anwendung, die auf das lokale Speichergerät zuzugreifen versucht, ausgegeben, die besagt, dass bei dem Vorgang ein Fehler aufgetreten ist.

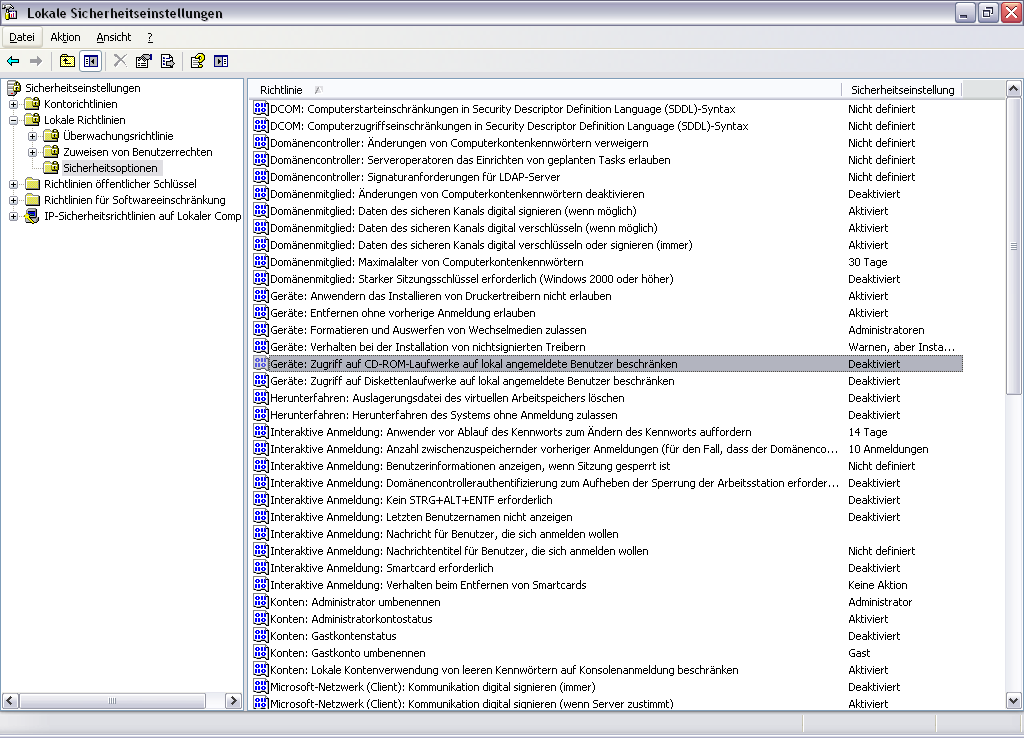

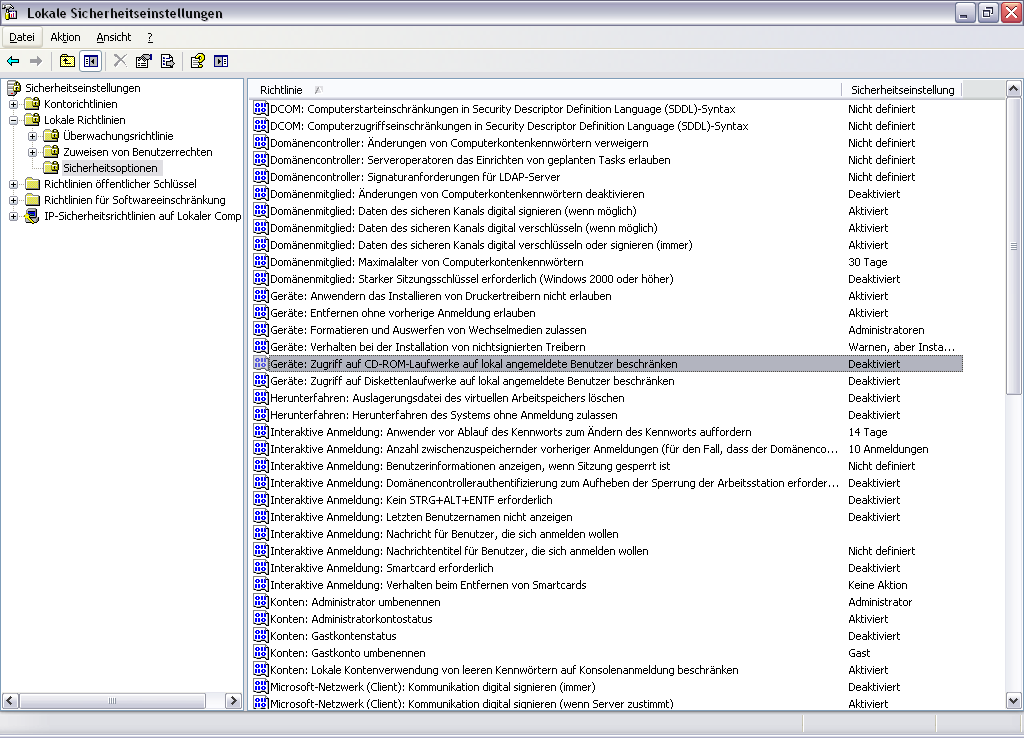

HINWEIS:Wenn Sie CD-ROM-Laufwerke bzw. Diskettenlaufwerke für eine Gruppe von Endpunkten auf "Nur Lesen" einstellen möchten, muss in den lokalen Sicherheitseinstellungen (die durch ein Verzeichnisdienst-Gruppenrichtlinienobjekt übergeben wurden) sowohl für als auch für die Option "Deaktiviert" festgelegt sein. Um dies sicherzustellen, öffnen Sie entweder das Gruppenrichtlinienobjekt oder sehen in der Systemsteuerung unter "Verwaltung" nach. Wählen Sie die Optionsfolge "Lokale Sicherheitseinstellungen" - "Sicherheitsoptionen" und vergewissern Sie sich, dass beide Geräte deaktiviert sind. "Deaktiviert" ist der Standardwert.

Die folgenden Abschnitte enthalten weitere Informationen:

Bevorzugte Geräte

Bevorzugte Wechselspeichergeräte können optional in eine Liste aufgenommen werden, um nur autorisierten Geräten den Zugriff zu erlauben, wenn die globale Einstellung an einem Standort verwendet wird. In diese Liste aufgenommene Geräte müssen·eine Seriennummer aufweisen.

So nehmen Sie ein bevorzugtes Gerät in die Liste auf:

-

Verbinden Sie das Gerät mit dem USB-Anschluss des Computers, auf dem die Verwaltungskonsole installiert ist.

-

Wenn das Gerät bereit ist, klicken Sie auf die Schaltfläche für die Absuche. Verfügt das Gerät über eine Seriennummer, werden die zugehörige Beschreibung und Seriennummer in der Liste aufgeführt.

-

Wählen Sie in der Dropdown-Liste eine Einstellung aus (die Einstellung für das globale Wechselspeichergerät findet bei dieser Richtlinie keine Anwendung):

-

Aktiviert: Den Geräten in der Bevorzugt-Liste werden uneingeschränkte Lese-/Schreibrechte erteilt, alle anderen USB-Geräte und alle anderen externen Speichergeräte werden deaktiviert.

-

Nur Lesen: Den Geräten in der Bevorzugt-Liste wird das Recht "Nur Lesen" erteilt, alle anderen USB-Geräte und externen Speichergeräte werden deaktiviert.

-

Wiederholen Sie diese Schritte für sämtliche Geräte, die gemäß dieser Richtlinie zulässig sind. Auf sämtliche Geräte wird dieselbe Einstellung angewendet.

HINWEIS:Standortbasierte Einstellungen hinsichtlich der Speichergerätsteuerung setzen die globalen Einstellungen außer Kraft. Sie können beispielsweise konfigurieren, dass am Standort "Arbeit" alle externen Speichergeräte zulässig sind, während an allen anderen Standorten der globale Standardwert Gültigkeit hat (die Benutzer werden auf die Geräte in der Bevorzugt-Liste beschränkt).

Importieren von Gerätelisten

Der Novell-USB-Laufwerkscanner generiert eine Liste mit Geräten und deren Seriennummer (Abschnitt 1.11, USB-Laufwerkscanner). Wenn Sie diese Liste importieren möchten, klicken Sie auf und begeben Sie sich zu der Liste. Daraufhin werden die Felder und ausgefüllt.

USB-Konnektivität

Sämtliche Geräte, die über den USB-BUS eine Verbindung aufbauen, können nach der Richtlinie zugelassen oder verweigert werden. Diese Geräte können aus dem USB-Gerätinventarbericht per Absuche in die Richtlinie übernommen werden; eine weitere Möglichkeit ist die Absuche aller Geräte, die derzeit mit einem Computer verbunden sind. Diese Geräte können, basierend auf Hersteller, Produktname, Seriennummer, Typ usw., gefiltert werden. Zu Supportzwecken kann der Administrator die Richtlinie so konfigurieren, dass ein Satz Geräte akzeptiert wird, entweder nach Herstellertyp (Beispiel: alle HP-Geräte sind zulässig) oder nach Produkttyp (alle USB-Eingabegeräte (Maus und Tastatur) sind zulässig). Zudem können einzelne Geräte erlaubt werden, um zu verhindern, dass nicht unterstützte Geräte Bestandteil des Netzwerks werden (Beispiel: mit Ausnahme dieses Druckers sind keine Drucker zulässig).

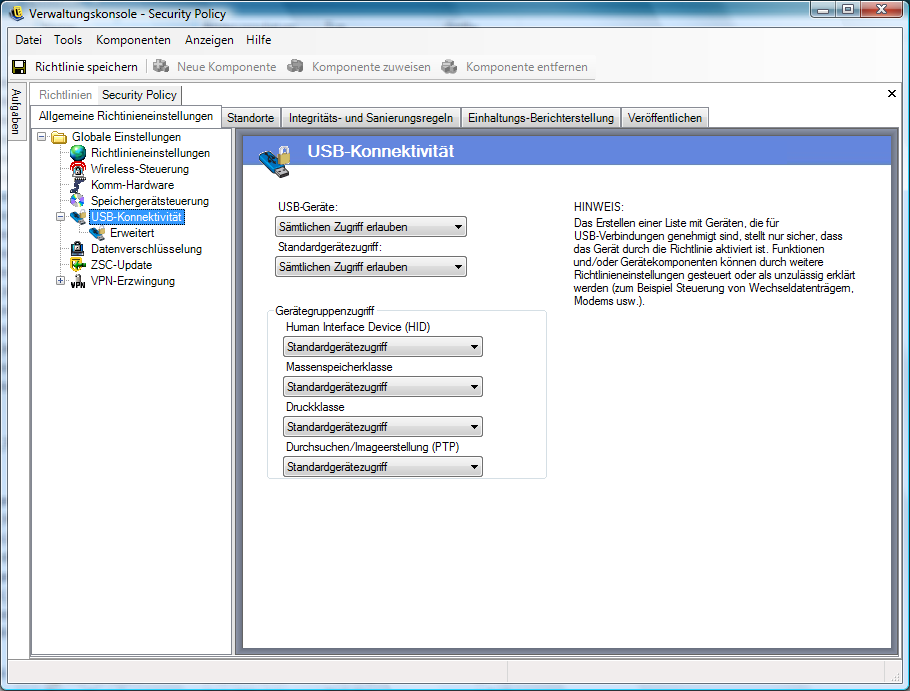

Für den Zugriff auf dieses Steuerelement wechseln Sie zur Registerkarte und klicken Sie dann im Richtlinienbaum auf der linken Seite auf .

Abbildung 2-1 Seite "USB-Konnektivität".

Zugriff wird zunächst danach evaluiert, ob der Bus aktiv ist. Dies hängt von der Einstellung unter ab. Wenn hier festgelegt ist, wird das Gerät deaktiviert und die Evaluierung wird gestoppt. Wenn hier festgelegt ist, setzt der Client die Evaluierung und den Gerätesatz fort und sucht nach Übereinstimmungen im Filter. Wie bei den anderen Feldern in der ZENworks-Verwaltungszone, wenn diese auf einen Standort festgelegt ist, kann der Wert für auch auf festgelegt werden, wodurch in diesem Feld dann der globale Wert verwendet wird.

Der Client sammelt die Filter, die von der Richtlinie angewendet werden, basierend auf Standort und globale Einstellungen. Der Client gruppiert dann die Filter, basierend auf dem Zugriff in den folgenden Gruppen:

-

Immer blockieren: Das Gerät immer blockieren. Diese Einstellung kann nicht überschrieben werden.

-

Immer zulassen: Zugriff immer erlauben, es sei denn, für das Gerät trifft der Filter zu.

-

Blockieren: Zugriff immer blockieren, es sei denn, das Gerät stimmt mit Filter überein.

-

Zulassen: Zugriff erlauben, es sei denn, das Gerät stimmt mit Filter oder überein.

-

Standardgerätezugriff: Für das Gerät die gleiche Zugriffsstufe anwenden wie unter , wenn keine andere Übereinstimmung gefunden wird.

Ein Gerät wird für jede Gruppe in der oben genannten Reihenfolge evaluiert (zuerst die Gruppe , dann etc.). Wenn ein Gerät mit mindestens einem Filter in einer Gruppe übereinstimmt, wird der Zugriff für dieses Gerät auf diese Stufe festgelegt und die Evaluierung wird gestoppt. Wenn das Gerät hinsichtlich aller Filter evaluiert und keine Übereinstimmung gefunden wird, wird die Stufe angewendet.

Der im Bereich festgelegte Gerätezugriff wird berücksichtigt, einschließlich aller anderen auf diesem Standort verwendeten Filter. Dies erfolgt durch Generieren übereinstimmender Filter für jede Gruppierung, wenn die Richtlinie für den Client veröffentlicht wird. Diese Filter sind:

Speziell

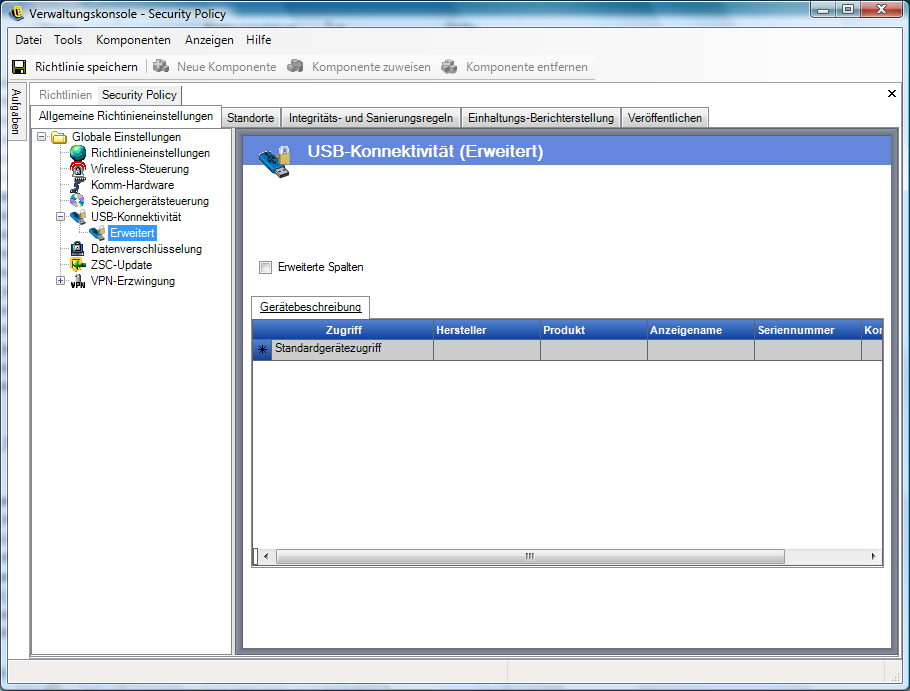

In den meisten Situationen reichen die vier auf der Seite "USB-Konnektivität" aufgelisteten Gerätegrupen (HID, Massenspeicherklasse, Druckklasse und Scanning/Imaging), um den meisten USB-Geräten den Zugriff zu erlauben oder zu verweigern. Bei Geräten, die nicht in einer dieser Gruppen registriert sind, können Sie die Einstellungen auf der Seite "USB-Konnektivität – Erweitert" konfigurieren. Sie können auch die Einstellungen auf der Seite "Erweitert" verwenden, um Whitelist-Zugriff auf bestimmte Geräte zu erlauben, auch wenn ihnen bereits aufgrund der Einstellungen auf der Seite "USB-Konnektivität" der Zugriff verweigert wurde.

Zum Zugriff auf die erweiterten Optionen für USB-Konnektivität klicken Sie auf das Pluszeichen neben im Baum und anschließend auf . Sie können den USB-Geräteauditbericht dazu verwenden, alle Informationen abzurufen, die Sie potenziell auf der Seite "USB-Konnektivitätssteuerung – Erweitert" verwenden können.

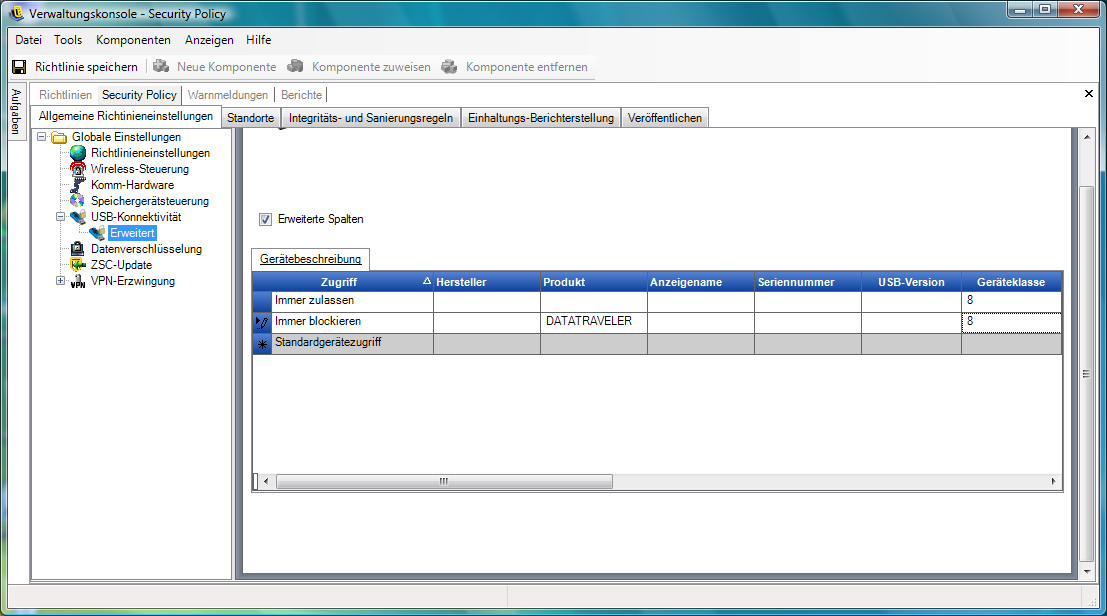

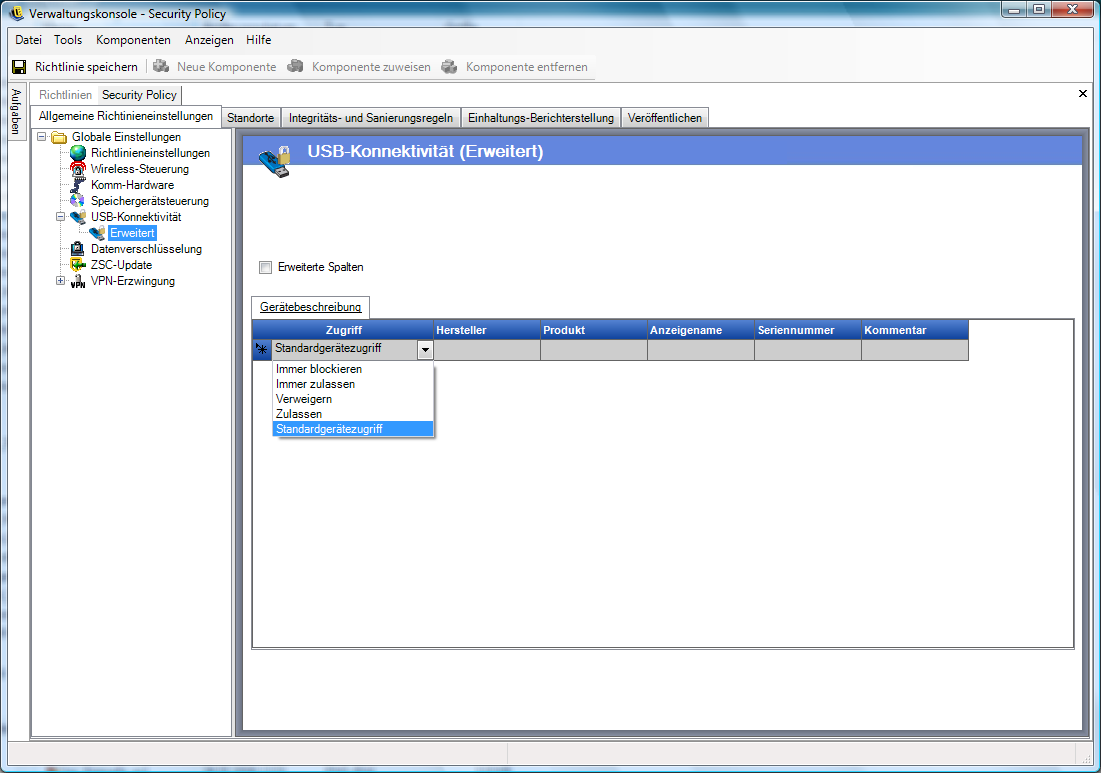

Abbildung 2-2 Seite "USB-Konnektivitätssteuerung – Erweitert"

Die Standardspalten enthalten folgende Einträge:

-

Zugriff: Ziehen Sie die Maus über und geben Sie eine Zugriffsstufe an:

-

Immer blockieren: Das Gerät immer blockieren. Diese Einstellung kann nicht überschrieben werden.

-

Immer zulassen: Zugriff immer erlauben, es sei denn, für das Gerät trifft der Filter zu.

-

Blockieren: Zugriff immer blockieren, es sei denn, das Gerät stimmt mit Filter überein.

-

Zulassen: Zugriff erlauben, es sei denn, das Gerät stimmt mit Filter oder überein.

-

Standardgerätezugriff: Für das Gerät die gleiche Zugriffsstufe anwenden wie unter , wenn keine andere Übereinstimmung gefunden wird.

-

-

Hersteller: Klicken Sie auf die Spalte und geben Sie den Namen des Herstellers ein, den Sie zum Filter hinzufügen möchten (zum Beispiel Canon).

-

Produkt: Klicken Sie auf die Spalte und geben Sie den Namen des Produkts ein, das Sie zum Filter hinzufügen möchten.

-

Anzeigename: Klicken Sie auf die Spalte und geben Sie den Anzeigenamen für das Gerät ein, das Sie zum Filter hinzufügen möchten.

-

Seriennummer: Klicken Sie auf die Spalte und geben Sie die Seriennummer des Geräts ein, das Sie zum Filter hinzufügen möchten.

-

Kommentar: Klicken Sie auf die Spalte und geben Sie den Kommentar ein, den Sie zum Filter hinzufügen möchten (zum Beispiel Canon).

Sie können auf das Feld klicken, um die folgenden Spalten hinzuzufügen: , sowie .

Ein Gerät stellt dem BS einen Satz Attribute zur Verfügung. Der Client gleicht diese Attribute mit den Feldern ab, die von einem Filter benötigt werden. Alle Felder im Filter müssen einem vom Gerät zur Verfügung gestellten Attribut entsprechen, um eine Übereinstimmung zu finden. Wenn das Gerät kein Attribut oder Feld zur Verfügung stellt, das für den Filter erforderlich ist, kann dieser Filter keine Übereinstimmung finden.

Angenommen, ein Gerät stellt beispielsweise die folgenden Attribute zur Verfügung: Hersteller: Acme, Klasse: 8, Seriennummer: "1234".

Der Filter: Klasse = 8 würde eine Übereinstimmung für dieses Gerät finden. Der Filter: Produkt = "Acme" würden keine Übereinstimmung finden, da das Gerät dem BS kein Produkt-Attribut zur Verfügung gestellt hat.

Die folgenden Felder bieten Übereinstimmungen in Teilzeichenketten: Hersteller, Produkt und Anzeigename. Alle anderen Felder sind exakte Übereinstimmungen.

Es ist interessant, dass das Feld der USB-Seriennummern (SN) nach Spez. nur eindeutig ist, wenn es bei der Angabe der folgenden Felder zusammen mit der SN berücksichtigt wird: USB-Version, Händler-ID, Produktions-ID und BCD-Gerät.

Zurzeit gültige Werte für USB-Version in Dezimalschreibweise sind: 512 – USB 2.0, 272 – USB 1.1, 256 – USB 1.0.

Die folgenden Abschnitte enthalten weitere Informationen:

Manuelles Hinzufügen von Geräten

Mithilfe der folgenden Methoden können Sie die Liste ausfüllen und dann angeben, ob Sie die USB-Konnektivität für Geräte zulassen oder verweigern.

So fügen Sie ein Gerät manuell hinzu:

-

Verbinden Sie das Gerät mit dem USB-Anschluss des Computers, auf dem die Verwaltungskonsole installiert ist.

-

Wenn das Gerät bereit ist, klicken Sie auf die Schaltfläche . Verfügt das Gerät über eine Seriennummer, werden die zugehörige Beschreibung und Seriennummer in der Liste aufgeführt.

-

Wählen Sie in der Dropdown-Liste eine Einstellung aus (die Einstellung für das globale Wechselspeichergerät findet bei dieser Richtlinie keine Anwendung):

-

Aktivieren: Den Geräten in der Bevorzugt-Liste werden uneingeschränkte Lese-/Schreibrechte erteilt, alle anderen USB-Geräte und alle anderen externen Speichergeräte werden deaktiviert

-

Nur Lesen: Den Geräten in der Bevorzugt-Liste wird das Recht "Nur Lesen" erteilt, alle anderen USB-Geräte und anderen externen Speichergeräte werden deaktiviert

-

Wiederholen Sie diese Schritte für jedes Gerät, das in dieser Richtlinie zulässig sein soll. Auf sämtliche Geräte wird dieselbe Einstellung angewendet.

Aufnehmen eines Geräts in die "weiße" bzw. "schwarze" Liste (nach Produkttyp)

Im folgenden Abschnitt wird beschrieben, wie ein USB-Gerät entsprechend seines Produkttyps in die "weiße" bzw. "schwarze" Liste aufgenommen wird.

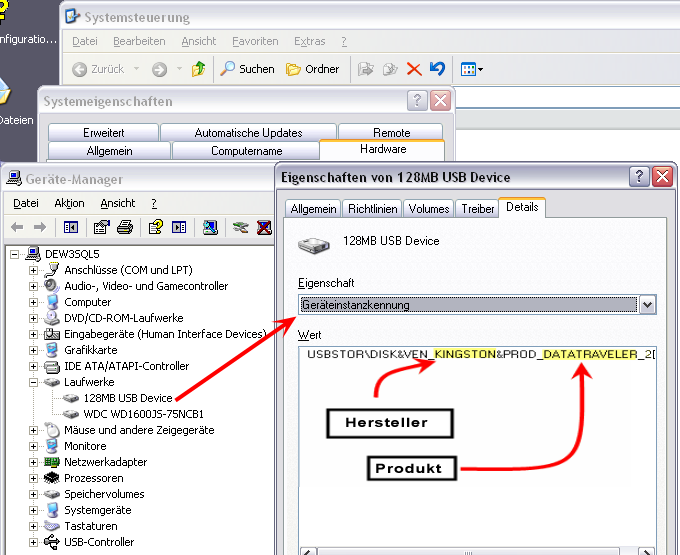

HINWEIS:Nachfolgendes Verfahren dient lediglich als Beispiel, das Ihnen zeigen soll, wie Sie den Produkttyp Ihres USB-Wechselspeichergeräts ermitteln. Je nachdem, welche Informationen der Hersteller Ihres Geräts bereitstellt, funktioniert dieses Verfahren eventuell nicht. Sie können den USB-Geräteauditbericht dazu verwenden, alle Informationen abzurufen, die Sie potenziell auf der Seite "USB-Konnektivitätssteuerung – Erweitert" verwenden können.

So ermitteln Sie den Produkttyp eines USB-Wechselspeichergeräts:

-

Öffnen Sie den von Microsoft Windows.

-

Klicken Sie auf das Pluszeichen neben , um den Baum zu erweitern.

-

Klicken Sie mit der rechten Maustaste auf das USB-Gerät und klicken Sie dann auf , um das Dialogfeld "Eigenschaften" des Geräts anzuzeigen.

-

Klicken Sie auf die Registerkarte und wählen Sie in der Dropdown-Liste aus.

Der Produkttyp wird in der Geräteinstanzkennung nach der Zeichenfolge &PROD angezeigt. Im folgenden Beispiel ist DATATRAVELER der Produkttyp.

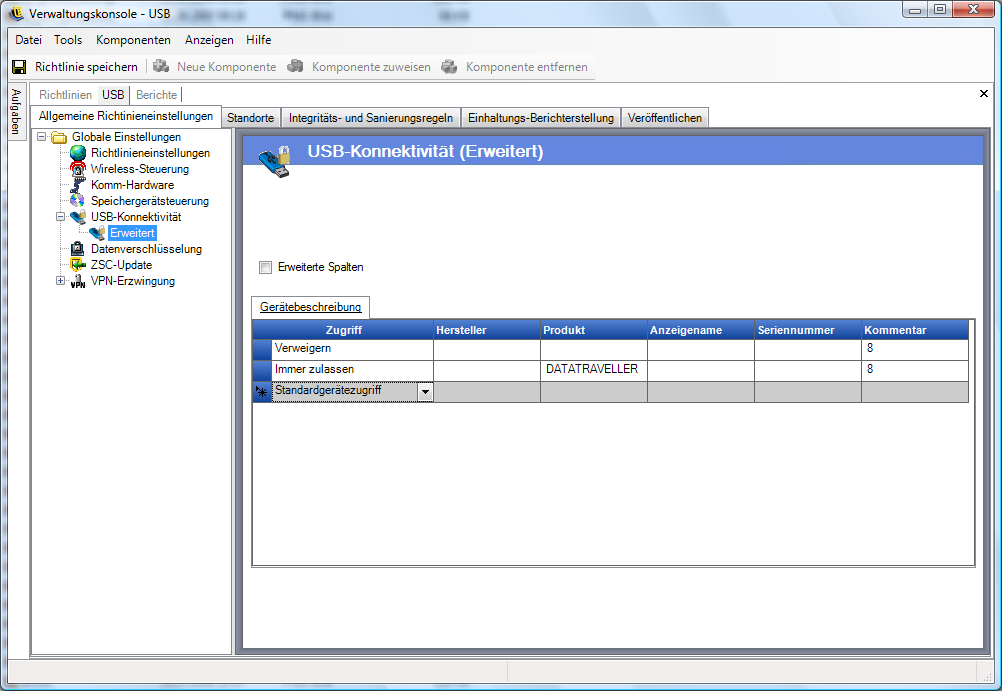

So nehmen Sie ein USB-Gerät in die "weiße" Liste auf: Behalten Sie auf der Seite "USB-Konnektivität" die Standardeinstellungen bei. Erstellen Sie auf der Seite "Erweitert" zwei Zeilen: Geben Sie in der ersten Zeile in der Spalte die Einstellung an und in der Spalte die Zahl 8 (wenn nicht angezeigt wird, aktivieren Sie das Kontrollkästchen ). Geben Sie in der zweiten Zeile in der Spalte die Einstellung an, in der Spalte den Produkttyp (im Beispiel DATATRAVELER) und in der Spalte die Zahl 8.

Die Seite "USB-Konnektivität (Erweitert)" sollte wie folgendes Beispiel aussehen:

Das USB-Gerät mit dem Produkttyp DATATRAVELER ist nun in die "weiße" Liste aufgenommen. Ihm wird von ZENworks Endpoint Security Management Zugriff gewährt, während allen anderen USB-Geräten der Zugriff verweigert wird.

So nehmen Sie ein USB-Gerät in die "schwarze" Liste auf: Behalten Sie auf der Seite "USB-Konnektivität" die Standardeinstellungen bei. Erstellen Sie auf der Seite "Erweitert" zwei Zeilen: Geben Sie in der ersten Zeile in der Spalte die Einstellung an und in der Spalte die Zahl 8 (wenn nicht angezeigt wird, aktivieren Sie das Kontrollkästchen ). Geben Sie in der zweiten Zeile in der Spalte die Einstellung an, in der Spalte den Produkttyp (im Beispiel DATATRAVELER) und in der Spalte die Zahl 8.

Die Seite "USB-Konnektivität (Erweitert)" sollte wie folgendes Beispiel aussehen:

Das USB-Gerät mit dem Produkttyp DATATRAVELER ist nun in die "schwarze" Liste aufgenommen. Ihm wird der Zugriff von ZENworks Endpoint Security Management verweigert, während allen anderen USB-Geräten Zugriff gewährt wird.

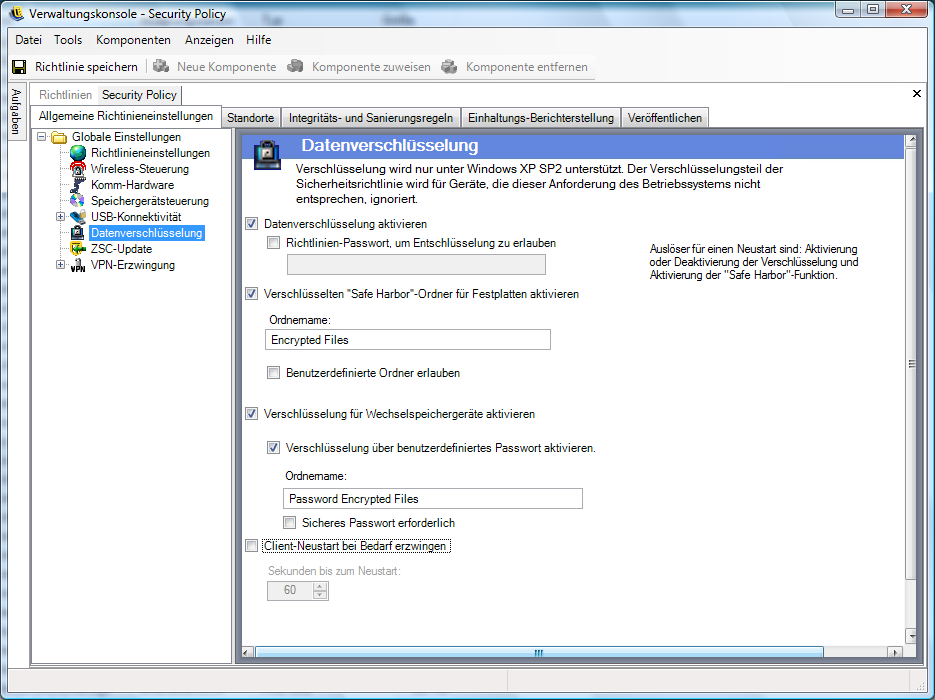

Datenverschlüsselung

Mit "Datenverschlüsselung" wird bestimmt, ob die Dateiverschlüsselung am Endpunkt erzwungen wird und welche Art der Verschlüsselung zur Verfügung steht. Daten können verschlüsselt werden, um die Dateifreigabe (mit Passwortschutz) zu ermöglichen; außerdem kann auf Computern, auf denen ZENworks Storage Encryption Solution ausgeführt wird, festgelegt werden, dass Daten schreibgeschützt sind.

HINWEIS:Verschlüsselung wird nur unter Windows XP SP2 unterstützt. Auf Geräten mit anderen Betriebssystemen wird der Verschlüsselungsteil der Sicherheitsrichtlinie ignoriert.

Die Speichergerätsteuerung von ZENworks Endpoint Security darf nicht verwendet werden, wenn ZENworks Storage Encryption Solution aktiviert ist.

Für den Zugriff auf dieses Steuerelement wechseln Sie zur Registerkarte und klicken Sie dann im Richtlinienbaum auf der linken Seite auf .

Zur Aktivierung der einzelnen Steuerelemente aktivieren Sie das Kontrollkästchen .

HINWEIS:Verschlüsselungsschlüssel werden an alle Computer verteilt, die Richtlinien vom Richtlinienverteilungsservice erhalten, unabhängig davon, ob die Datenverschlüsselung aktiviert ist oder nicht. Mit diesem Steuerelement wird der ZENworks Security Client jedoch angewiesen, die eigenen Verschlüsselungstreiber zu aktivieren, wodurch ein Benutzer die an ihn gesendeten Dateien lesen kann, ohne dass hierfür das File Decryption Utility erforderlich ist. Weitere Einzelheiten finden Sie unter Abschnitt 1.9, Verwenden des ZENworks File Decryption Utility.

Legen Sie fest, welche Verschlüsselungsgrade diese Richtlinie erlaubt:

-

Richtlinienpasswort für Entschlüsselung: Geben Sie ein Passwort an, damit alle Benutzer, die diese Richtlinie verwenden, dieses Passwort eingeben müssen, bevor sie verschlüsselte Dateien entschlüsseln können, die in ihren Safe Harbor-Ordnern gespeichert sind.

Hierbei handelt es sich um eine optionale Einstellung. Wenn hier keine Angabe erfolgt, ist das Passwort nicht erforderlich.

-

Festplattenverschlüsselung innerhalb von "Safe Harbor"-Ordner aktivieren (Nichtsystemlaufwerke): Generiert im Stammverzeichnis sämtlicher Nichtsystemlaufwerke am Endgerät einen Ordner, dessen Name Aufschluss darüber gibt, dass er durch Verschlüsselung geschützte Dateien enthält. Alle Dateien, die in diesem Ordner gespeichert werden, werden verschlüsselt und durch den ZENworks Security Client verwaltet. Daten, die in diesem Ordner gespeichert werden, werden automatisch verschlüsselt und nur autorisierte Benutzer dieses Computers können darauf zugreifen.

Wenn Sie den Ordnernamen ändern möchten, klicken Sie in das Feld , markieren Sie den dort enthaltenen Text und geben Sie den von Ihnen gewünschten Namen ein.

-

Benutzerordner "Eigene Dateien" verschlüsseln: Aktivieren Sie dieses Kontrollkästchen, um den Ordner Eigene Dateien der Benutzer als verschlüsselten Ordner zu definieren (zusätzlich zum Safe Harbor-Ordner). Dies bezieht sich nur auf den lokalen Ordner mit der Bezeichnung Eigene Dateien.

-

Benutzerdefinierte Ordner zulassen (Nichtsystemlaufwerk): Aktivieren Sie dieses Kontrollkästchen, damit Benutzer auswählen können, welche Ordner auf ihrem Computer verschlüsselt sein sollen. Dies bezieht sich nur auf lokale Ordner. Wechselspeichergeräte oder Netzlaufwerke können nicht verschlüsselt werden.

ACHTUNG:Vergewissern Sie sich vor der Deaktivierung der Datenverschlüsselung, dass sämtliche in diesen Ordnern gespeicherten Daten vom Benutzer extrahiert und an einem anderen Ort gespeichert wurden.

-

-

Verschlüsselung für Wechselspeichergeräte aktivieren: Sämtliche Daten, die an einem durch diese Richtlinie geschützten Endpunkt auf Wechselspeichergeräte geschrieben werden, werden verschlüsselt. Benutzer, für deren Computer diese Richtlinie gilt, können die Daten lesen, folglich ist die Dateifreigabe über ein Wechselspeichergerät innerhalb einer Richtliniengruppe möglich. Benutzer, die dieser Richtliniengruppe nicht angehören, können die auf dem Laufwerk verschlüsselten Dateien nicht lesen. Sie können lediglich unter Angabe des entsprechenden Passworts auf Dateien im Ordner Freigegebene Dateien (falls aktiviert) zugreifen.

-

Verschlüsselung mit benutzerdefiniertem Passwort aktivieren: Diese Einstellung ermöglicht es dem Benutzer, Dateien in einem Ordner mit freigegebenen Dateien auf dem Wechselspeichergerät zu speichern (dieser Ordner wird bei Anwendung dieser Einstellung automatisch generiert). Der Benutzer kann beim Hinzufügen von Dateien zu diesem Ordner ein Passwort angeben, dass dann von Benutzern, die nicht Mitglied der aktuellen Richtliniengruppe sind, zum Extrahieren der Dateien verwendet wird.

Wenn Sie den Ordnernamen ändern möchten, klicken Sie in das Feld , markieren Sie den dort enthaltenen Text und geben Sie dann den von Ihnen gewünschten Namen ein.

-

Sicheres Passwort erforderlich: Durch diese Einstellung wird der Benutzer gezwungen, ein sicheres Passwort für den Ordner "Freigegebene Dateien" festzulegen. Ein starkes Passwort enthält folgende Merkmale:

-

Sieben oder mehr Zeichen

-

Mindestens ein Zeichen von jedem der vier folgenden Zeichenklassen:

-

Großbuchstaben A-Z

-

Kleinbuchstaben a-z

-

Zahlen von 0-9

-

Mindestens ein Sonderzeichen ~!@#$%^&*()+{}[]:;<>?,./

-

Beispiel: y9G@wb?

-

ACHTUNG:Vergewissern Sie sich vor der Deaktivierung der Datenverschlüsselung, dass sämtliche auf Wechseldatenträgern (Wechselspeichergeräten) gespeicherten Daten vom Benutzer extrahiert und an einem anderen Ort gespeichert wurden.

-

-

Client-Neustart bei Bedarf erzwingen: Wenn eine Richtlinie um Verschlüsselung ergänzt wird, erfolgt die Aktivierung erst, nachdem der Endpunkt neu gebootet wurde. Mit dieser Einstellung wird das erforderliche Neubooten erzwungen. Es wird ein Countdown angezeigt und der Benutzer wird gewarnt, dass der Computer nach der angegebenen Anzahl an Sekunden neu gebootet wird. So lange hat der Benutzer Zeit, seine Arbeit zu speichern, bevor der·Computer neu gebootet wird.

Erneutes Booten ist erforderlich, wenn die Verschlüsselung in einer Richtlinie erstmals aktiviert wird und wenn die Safe Harbor-Verschlüsselung oder die Verschlüsselung für Wechseldatenträger aktiviert wird (wenn die Aktivierung getrennt von der Verschlüsselungsaktivierung erfolgt). Beispielsweise ist zweimaliges erneutes Booten erforderlich, wenn eine Verschlüsselungsrichtlinie erstmals angewendet wird: Beim ersten erneuten Booten werden die Treiber initialisiert und beim zweiten werden etwaige Safe Harbor-Bereiche in die Verschlüsselung einbezogen. Wenn nach der Anwendung der Richtlinie weitere Safe Harbor-Bereiche ausgewählt werden, ist nur ein einmaliges erneutes Booten erforderlich, um den betreffenden Safe Harbor-Bereich in die Richtlinie aufzunehmen.

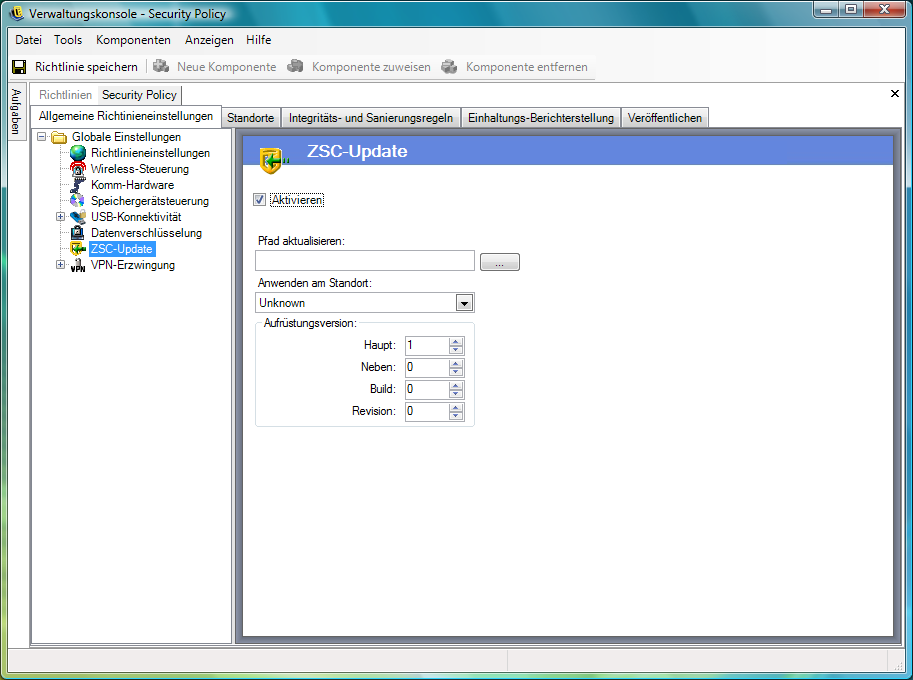

ZSC-Aktualisierung

Patches zur Beseitigung geringfügiger Probleme mit dem ZENworks Security Client werden im Rahmen regelmäßiger ZENworks Endpoint Security Management-Aktualisierungen zur Verfügung gestellt. Anstatt ein neues Installationsprogramm zur Verfügung zu stellen, das über MSI an alle Endpunkte verteilt werden muss, kann der Administrator dank der ZENworks Security Client-Aktualisierungsfunktion eine Zone im Netzwerk bestimmen, von der aus Aktualisierungspatches an Endbenutzer verteilt werden, wenn diese eine Verbindung mit dieser Netzwerkumgebung herstellen.

Für den Zugriff auf dieses Steuerelement wechseln Sie zur Registerkarte und klicken Sie dann im Richtlinienbaum auf der linken Seite auf .

Führen Sie folgende Schritte durch, um die einfache und sichere Verteilung dieser Patches an sämtliche ZENworks Security Client-Benutzer zu ermöglichen:

-

Wählen Sie die Option , um den Bildschirm und die Regel zu aktivieren.

-

Geben Sie den Ort an, an dem der ZENworks Security Client nach den Aktualisierungen suchen soll.

Basierend auf den Empfehlungen im nachfolgenden Schritt empfiehlt sich hierfür der mit der Unternehmensumgebung verknüpfte Standort (Standort "Arbeit").

-

Geben Sie den URI (Uniform Resource Identifier) an, unter dem der Patch gespeichert wurde.

Hier muss der Verweis auf die Patchdatei erfolgen, entweder die Datei "setup.exe" für den ZENworks Security Client oder eine MSI-Datei, die anhand der .exe-Datei erstellt wurde. Aus Sicherheitsgründen empfiehlt es sich, diese Dateien auf einem sicheren Server hinter der Firewall des Unternehmens zu speichern.

-

Geben Sie die Versionsinformationen zu dieser Datei in den dafür vorgesehenen Feldern an.

Die Versionsinformationen können Sie anzeigen, indem Sie den ZENworks Security Client installieren und das Dialogfeld "Info" öffnen (Details finden Sie in der ZENworks Endpoint Security Management-Installationsanleitung). In den Feldern muss die Versionsnummer von STEngine.exe eingegeben werden.

Jedes Mal, wenn sich der Benutzer an den zugewiesenen Standort begibt, sucht·der ZENworks Security Client unter dem URI nach·einer Aktualisierung, die dieser Versionsnummer entspricht. Ist eine Aktualisierung verfügbar, wird sie vom ZENworks Security Client heruntergeladen und installiert.

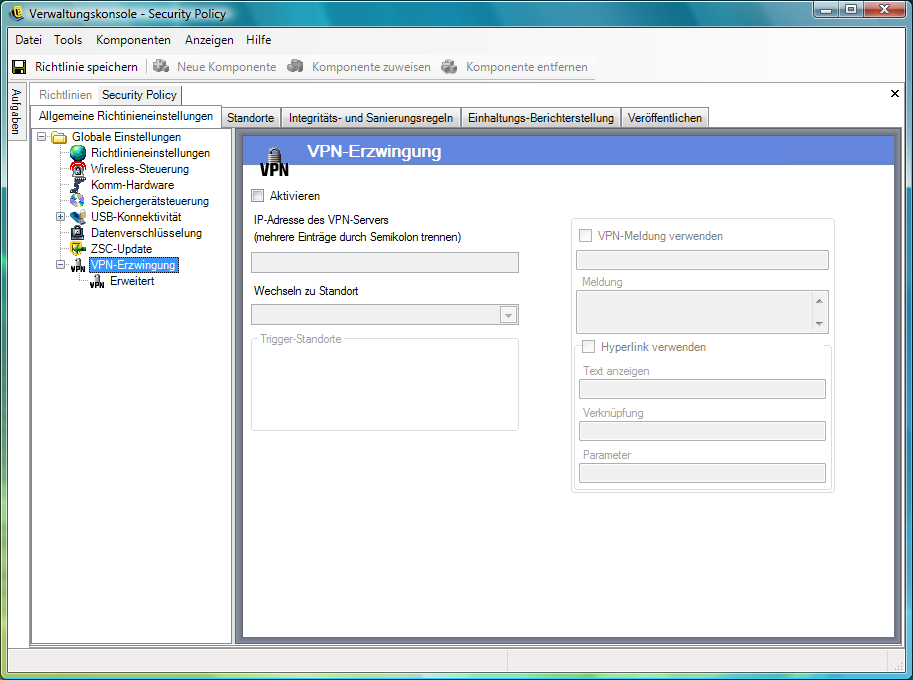

VPN-Erzwingung

Mit dieser Regel wird die Nutzung eines SSL-(Secure Sockets Layer-)VPN oder eines clientbasierten VPN (Virtual Private Network) erzwungen. Diese Regel wird im Normalfall an Wireless-Hotspots angewendet. Es wird dem Benutzer ermöglicht, eine Verknüpfung mit dem/eine Verbindung zum öffentlichen Netzwerk herzustellen; dann versucht die Regel, die VPN-Verbindung aufzubauen und dafür zu sorgen, dass der Benutzer einen definierten Standort und eine definierte Firewall-Einstellung verwendet. Alle·Parameter werden vom Administrator festgelegt. Alle Parameter setzen vorhandene Richtlinieneinstellungen außer Kraft. Um die Komponente für die VPN-Erzwingung verwenden zu können, muss der Benutzer vor dem Starten mit einem Netzwerk verbunden sein.

HINWEIS:Diese Funktion steht nur bei der ZENworks Endpoint Security-Installation zur Verfügung und kann für UWS-(Unlimited Web Solutions-)Sicherheitsrichtlinien nicht verwendet werden.

Für den Zugriff auf dieses Steuerelement wechseln Sie zur Registerkarte und klicken Sie dann im Richtlinienbaum auf der linken Seite auf .

Um die Regel für die VPN-Erzwingung verwenden zu können, müssen mindestens zwei Standorte vorhanden sein.

So ergänzen Sie eine neue oder vorhandene Sicherheitsrichtlinie um die VPN-Erzwingung:

-

Wählen Sie , um den Bildschirm und die Regel zu aktivieren.

-

Geben Sie die IP-Adressen für den VPN-Server in dem dafür vorgesehenen Feld an. Wenn Sie mehrere Adressen angeben, trennen Sie die einzelnen Einträge durch einen Strichpunkt voneinander ab (Beispiel: 10.64.123.5;66.744.82.36).

-

Wählen Sie in der Dropdown-Liste den Standort aus, zu dem gewechselt werden soll.

Dies ist der Standort, zu dem der ZENworks Security Client wechselt, wenn das VPN aktiviert wird. Für diesen Standort sollten bestimmte Einschränkungen gelten und es sollte nur eine einzige restriktive·Firewall-Einstellung als Standard verwendet werden.

Die Firewall-Einstellung , gemäß der sämtliche TCP-/UDP-Ports geschlossen werden, wird für die strikte VPN-Erzwingung empfohlen. Mit dieser Einstellung werden sämtliche nicht autorisierten Netzwerkvorgänge unterbunden, und die VPN-IP-Adresse dient als ACL (Access Control List, Zugriffssteuerungsliste) für den VPN-Server. Zudem wird hiermit die Netzwerkkonnektivität ermöglicht.

-

Wählen Sie die Auslöserstandorte aus, an denen die Regel für die VPN-Erzwingung angewendet werden soll. Zur strikten VPN-Erzwingung sollte der standardmäßige Standort "Unbekannt" für diese Richtlinie verwendet werden. Nach der Netzwerkauthentifizierung wird die VPN-Regel aktiviert und bewirkt den Wechsel zu dem zugewiesenen Wechselstandort.

HINWEIS:Der Wechsel zum Standort erfolgt vor der VPN-Verbindung, nachdem die Netzwerkauthentifizierung vorgenommen wurde.

-

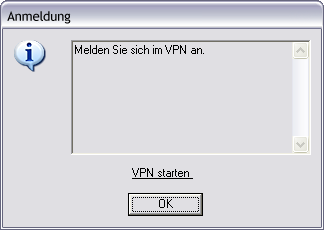

Geben Sie eine benutzerdefinierte Meldung ein, die nach der Authentifizierung des VPN beim Netzwerk angezeigt wird. Für VPN ohne Client sollte dies ausreichend sein.

Nehmen Sie für VPN mit einem Client einen Hyperlink mit auf, der auf den VPN-Client verweist.

Beispiel: C:\Programme\Cisco Systems\VPN Client\ipsecdialer.exe

Über diesen Link wird die Anwendung aufgerufen, der Benutzer muss sich aber dennoch anmelden. In das Parameterfeld kann ein Schalter eingegeben werden (es kann auch eine Stapeldatei erstellt werden, auf die anstelle der ausführbaren Client-Datei verwiesen wird).

HINWEIS:Bei VPN-Clients, die virtuelle Adapter generieren (z. B. Cisco Systems* VPN Client 4.0), wird eine Meldung ausgegeben, die besagt, dass die Richtlinie aktualisiert wurde. Die Richtlinie wurde nicht aktualisiert, der ZENworks Security Client gleicht lediglich den virtuellen Adapter mit sämtlichen Adapterbeschränkungen in der aktuellen Richtlinie ab.

Bei den oben erwähnten Standardeinstellungen für die VPN-Erzwingung ist VPN-Konnektivität eine Option. Benutzer verfügen über Konnektivität zum aktuellen Netzwerk, egal ob sie·das VPN starten oder nicht. Ziehen Sie hinsichtlich der strikteren Erzwingung den nachfolgenden Abschnitt zu erweiterten VPN-Einstellungen zurate.

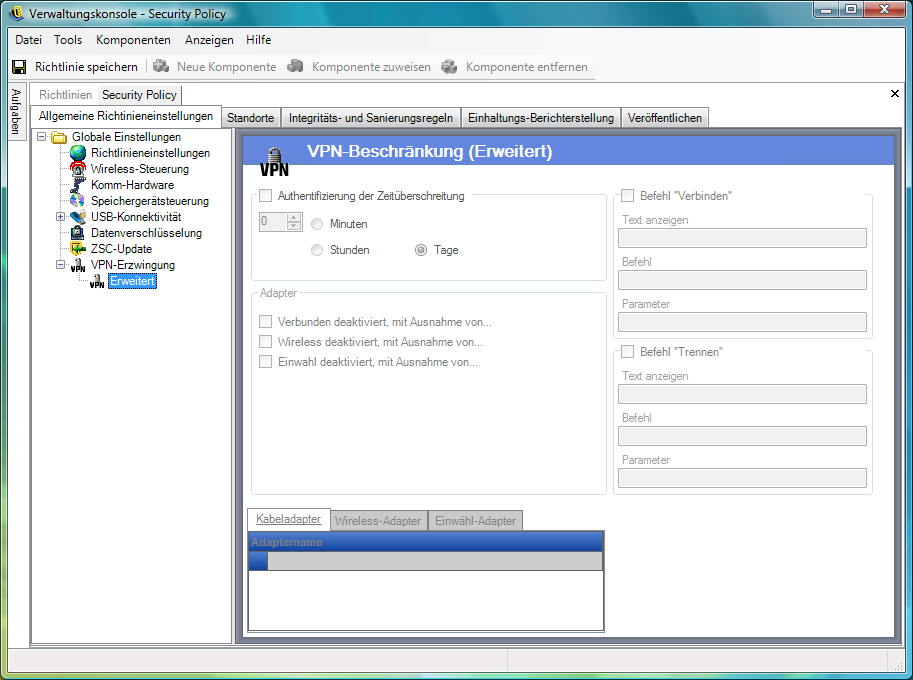

Erweiterte VPN-Einstellungen

Mit Steuerelementen für erweitertes VPN werden Authentifizierungs-Zeitüberschreitungen zum Schutz vor VPN-Fehlern und Verbindungsbefehle für clientbasierte VPN festgelegt sowie Adaptersteuerelemente zur Steuerung der Adapter mit VPN-Zugriffsrecht verwendet.

Für den Zugriff auf dieses Steuerelement klicken Sie auf die Registerkarte , klicken Sie auf das "+"-Symbol neben und klicken Sie dann im Richtlinienbaum auf der linken Seite auf .

Es können folgende erweiterte Einstellungen für die VPN-Erzwingung konfiguriert werden:

Zeitüberschreitung bei der Authentifizierung: Administratoren können den Endpunkt in eine gesicherte Firewall-Einstellung aufnehmen (die oben erwähnte Einstellung für den Standort, zu dem gewechselt wird), zum Schutz vor Ausfall der VPN-Konnektivität. Bei der Authentifizierungs-Zeitüberschreitung handelt es sich um den Wert, der angibt, wie lange der ZENworks Security Client auf die Authentifizierung beim VPN-Server wartet. Dieser Parameter sollte auf länger als 1 Minute eingestellt werden, um die Authentifizierung auch bei langsameren Verbindungen zu ermöglichen.

Verbindungs-/Trennbefehle: Bei Einsatz des Authentifizierungszeitgebers werden die Befehle und zur Steuerung der clientbasierten VPN-Aktivierung verwendet. Geben Sie den Standort des VPN-Client und die erforderlichen Schalter in den Parameterfeldern an. Der Trennbefehl ist optional und wird für VPN-Clients zur Verfügung gestellt, bei denen der Benutzer die Verbindung trennen muss, bevor die Abmeldung beim Netzwerk erfolgt.

HINWEIS:Bei VPN-Clients, die virtuelle Adapter generieren (z. B. Cisco Systems* VPN Client 4.0), wird eine Meldung ausgegeben, die besagt, dass die Richtlinie aktualisiert wurde, und möglicherweise erfolgt der vorübergehende Wechsel an einen anderen Standort. Die Richtlinie wurde nicht aktualisiert; der ZENworks Security Client gleicht lediglich den virtuellen Adapter mit sämtlichen Adapterbeschränkungen in der aktuellen Richtlinie ab. Bei der Ausführung von VPN-Clients dieses Typs wird von der Verwendung des Hyperlinks für den Trennbefehl abgeraten.

Adapter: Hierbei handelt es sich um eine Mini-Adapterrichtlinie, die sich speziell auf die VPN-Erzwingung bezieht.

Wenn ein Adapter ausgewählt·ist (Änderung in eine Option mit dem Ausdruck "...deaktiviert, mit Ausnahme von..."), kann der jeweilige Adapter ("Wireless" bezieht sich hierbei spezifisch auf den Kartentyp) die Konnektivität zum VPN nutzen.

Adapter, die in die nachfolgenden Ausnahmelisten aufgenommen werden, können die VPN-Konnektivität nicht nutzen, alle anderen Adapter des jeweiligen Typs hingegen schon.

Wenn ein Adapter nicht ausgewählt ist (mit dem Ausdruck "...deaktiviert, mit Ausnahme von..."), dürfen nur·die in die Ausnahmeliste aufgenommenen Adapter eine Verbindung zum VPN herstellen, alle anderen hingegen nicht.

Dieses Steuerelement kann beispielsweise für Adapter verwendet werden, die mit dem VPN nicht kompatibel sind, oder für Adapter, die von der IT-Abteilung nicht unterstützt werden.

Diese Regel setzt die Adapterrichtlinie außer Kraft, welche für den Standort festgelegt wurde, zu dem gewechselt wird.

Benutzerdefinierte Meldung

Mithilfe der Funktion für benutzerdefinierte Meldungen kann der ZENworks Endpoint Security Management-Administrator Meldungen als direkte Antwort auf Fragen zu Sicherheitsrichtlinien erstellen. Dies ist hilfreich, um Benutzern, die auf richtlinienerzwungene Sicherheitsbeschränkungen stoßen, Unterstützung zukommen zu lassen. Auf diese Weise können auch spezifische Anweisungen für die Benutzer bereitgestellt werden. Steuerelemente für Benutzermeldungen stehen in mehreren Komponenten der Richtlinie zur Verfügung.

So erstellen Sie eine benutzerdefinierte Meldung:

-

Geben Sie einen Titel für die Meldung ein. Dieser Titel wird in der oberen Leiste des Meldungsfelds angezeigt.

-

Geben Sie die Meldung ein. Die Meldung darf maximal 1000 Zeichen umfassen.

-

Ist ein Hyperlink erforderlich, aktivieren Sie das Kontrollkästchen für die Anzeige von Hyperlinks und machen Sie die erforderlichen Angaben.

HINWEIS:Wird die Meldung bzw. der Hyperlink in einer freigegebenen Komponente geändert, bewirkt dies die Änderung in allen anderen Instanzen dieser Komponente. Mithilfe des Befehls können alle anderen mit dieser Komponente verknüpften Richtlinien angezeigt werden.

Hyperlinks

Ein Administrator kann Hyperlinks in benutzerdefinierte Meldungen aufnehmen, um Sicherheitsrichtlinien weiter zu erläutern oder Links zu Software-Aktualisierungen bereitzustellen (zur Gewährleistung der Integritätseinhaltung). Hyperlinks stehen in mehreren Richtlinienkomponenten zur Verfügung. Es kann ein VPN-Hyperlink erstellt werden, der entweder auf die ausführbare Datei des VPN-Client oder auf eine Stapeldatei verweist, die ausgeführt wird und so den Benutzer vollständig beim VPN anmeldet (weitere Details finden Sie unter VPN-Erzwingung).

So erstellen Sie einen Hyperlink:

-

Geben Sie einen Namen für den Link an. Dieser Name wird unterhalb der Meldung angezeigt. Er ist auch für Hyperlinks für erweitertes VPN erforderlich.

-

Geben Sie den Hyperlink an.

-

Geben Sie sämtliche Schalter oder anderen Parameter für den Link an.

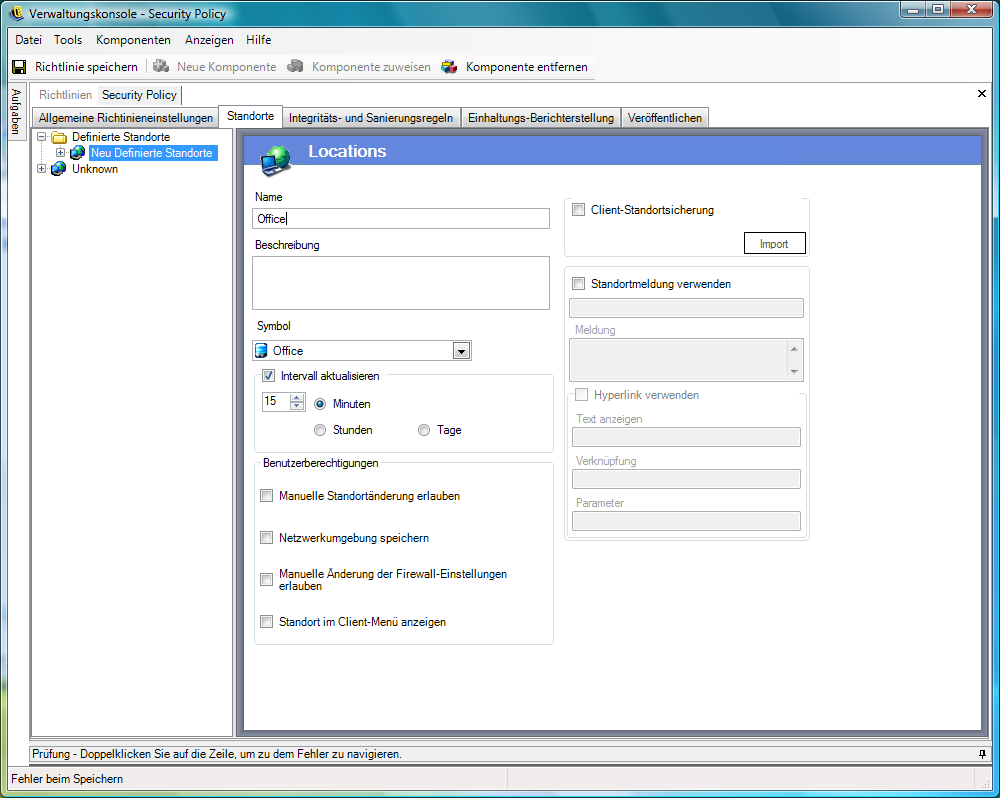

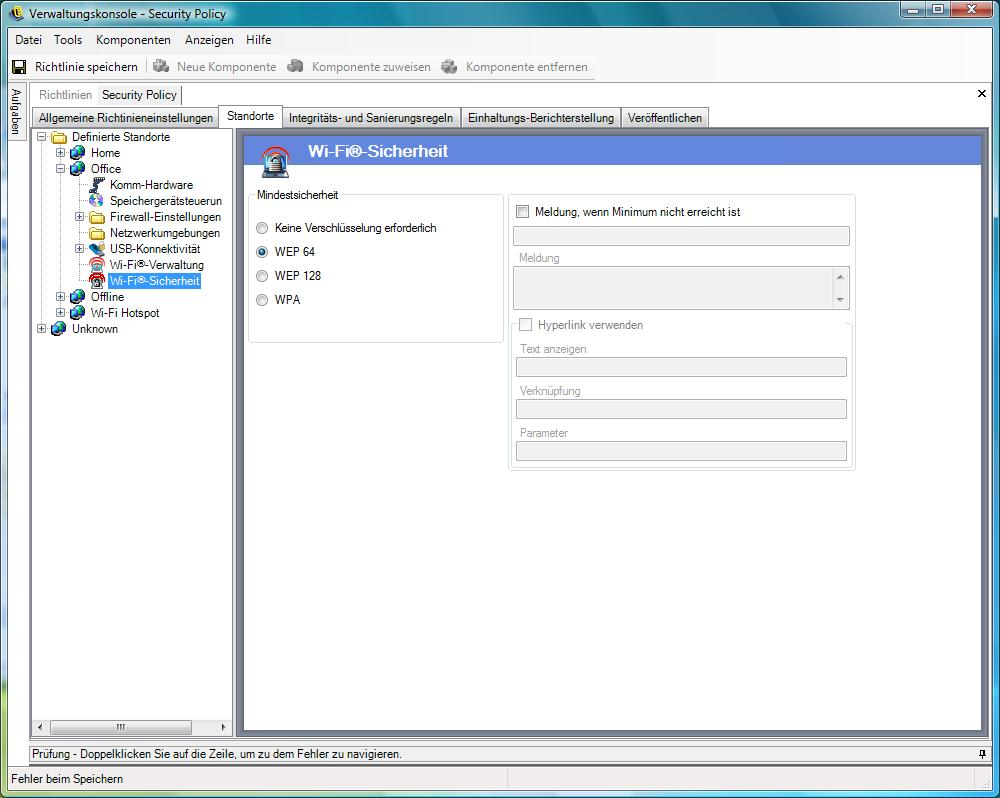

2.2.2 Standorte

Unter Standorten versteht man Regelgruppen, die Netzwerkumgebungen zugewiesen sind. Diese Umgebungen können in der Richtlinie (siehe Netzwerkumgebungen) oder vom Benutzer festgelegt werden, falls erlaubt. Für jeden Standort können individuelle Sicherheitseinstellungen definiert werden. So kann beispielsweise in feindlicheren Netzwerkumgebungen der Zugriff auf bestimmte Netzwerkfunktionen und Hardware untersagt werden, während in vertrauenswürdigen Umgebungen weniger Einschränkungen gelten.

Für den Zugriff auf die standortbezogenen Steuerelemente klicken Sie auf die Registerkarte .

Die folgenden Abschnitte enthalten weitere Informationen:

Info zu Standorten

Folgende Standorttypen können konfiguriert werden:

Standort "Unbekannt": Sämtliche Richtlinien verfügen über einen standardmäßigen Standort mit der Bezeichnung "Unbekannt". Dies ist der Standort, an den der ZENworks Security Client Benutzer versetzt, wenn sie·eine bekannte Netzwerkumgebung verlassen. Der Standort "Unbekannt" ist für jede Richtlinie eindeutig und steht nicht als freigegebene Komponente zur Verfügung. Das Festlegen und Speichern von Netzwerkumgebungen ist für diesen Standort nicht möglich.

Für den Zugriff auf die Steuerelemente für den Standort "Unbekannt" klicken Sie auf die Registerkarte und dann im Richtlinienbaum auf der linken Seite auf den Standort .

Definierte Standorte: Für die Richtlinie können definierte Standorte erstellt oder bestehende (für andere Richtlinien erstellte) Standorte verknüpft werden.

So erstellen Sie einen neuen Standort:

-

Klicken Sie auf und dann in der Symbolleiste auf die Schaltfläche .

-

Benennen Sie den Standort und geben Sie eine Beschreibung ein.

-

Definieren Sie die Standorteinstellungen:

Symbol: Wählen Sie ein Standortsymbol als optische Hilfestellung aus, um dem Benutzer die Identifizierung des aktuellen Standorts zu erleichtern. Das Standortsymbol wird im Benachrichtigungsbereich der Taskleiste angezeigt. Zeigen Sie die verfügbaren Standortsymbole in der Dropdown-Liste an und treffen Sie eine Auswahl.

Aktualisierungsintervall: Legen Sie fest, wie oft der ZENworks Security Client an diesem Standort auf·Richtlinienaktualisierungen prüft. Der Häufigkeitswert wird in Minuten, Stunden oder Tagen angegeben. Wenn die Auswahl dieses Parameters aufgehoben wird, prüft der ZENworks Security Client an diesem Standort nicht auf Aktualisierungen.

Benutzerberechtigungen: Geben Sie die Benutzerberechtigungen an:

-

Manuellen Standortwechsel zulassen: Ermöglicht dem Benutzer den Wechsel zu/von diesem Standort. Für nicht verwaltete Standorte (Hotspots, Flughäfen, Hotels usw.) sollte diese Berechtigung erteilt werden. In gesteuerten und kontrollierten Umgebungen, in denen die Netzwerkparameter bekannt sind, kann diese Berechtigung deaktiviert werden. Wenn diese Berechtigung deaktiviert ist, kann der Benutzer nicht·von/zu Standorten wechseln, stattdessen verwendet der ZENworks Security Client die Netzwerkumgebungsparameter, die für diesen Standort angegeben wurden.

-

Netzwerkumgebung speichern: Hiermit kann der Benutzer die Netzwerkumgebung an diesem Standort speichern und so bei seiner Rückkehr den automatischen Wechsel zu dem Standort ermöglichen. Diese Einstellung empfiehlt sich für sämtliche Standorte, zu denen der Benutzer wechseln muss. Es können mehrere Netzwerkumgebungen für einen einzelnen Standort gespeichert werden. Wenn beispielsweise ein Standort, der als "Flughafen" definiert ist, Teil der aktuellen Richtlinie ist, kann jeder Flughafen, den der Benutzer besucht, als Netzwerkumgebung für diesen Standort gespeichert werden. Auf diese Weise kann ein mobiler Benutzer zu einer gespeicherten Flughafen-Umgebung zurückkehren, und der ZENworks Security Client wechselt automatisch zum Standort "Flughafen" und wendet die definierten Sicherheitseinstellungen an. Ein Benutzer hat selbstverständlich die Möglichkeit, einen Standortwechsel vorzunehmen, ohne die Umgebung zu speichern.

-

Manuelle Änderung von Firewall-Einstellungen zulassen: Ermöglicht dem Benutzer, die Firewall-Einstellungen zu ändern.

-

Standort in Client-Menü anzeigen: Hiermit kann der Standort im Client-Menü angezeigt werden. Ist diese Option nicht ausgewählt, wird der Standort unter keinen Umständen angezeigt.

Client Location Assurance: Da die Netzwerk-Umgebungsinformationen zur Ermittlung eines Standorts leicht gefälscht werden können und so der Endpunkt potenzielles Angriffsziel für Eindringlinge werden kann, stellt Client Location Assurance Service (CLAS) eine Option zur kryptographischen Überprüfung·des Standorts bereit. Dieser Service ist nur in Netzwerkumgebungen zuverlässig, die vollständig und ausschließlich der Kontrolle des Unternehmens unterstehen. Wenn ein Standort um Client Location Assurance ergänzt wird, können die Firewall-Einstellungen und Berechtigungen für diesen Standort weniger strikt festgelegt werden, da davon ausgegangen wird, dass der Endpunkt nun hinter der Netzwerk-Firewall geschützt ist.

Der ZENworks Security Client verwendet einen festen, von Unternehmen konfigurierbaren Port, um eine Herausforderung an Client Location Assurance Service zu senden. Client Location Assurance Service entschlüsselt das Paket, antwortet auf die Herausforderung und beweist so, dass er über den privaten Schlüssel verfügt, der dem öffentlichen Schlüssel entspricht. Im Symbol in der Taskleiste ist ein Häkchen zu sehen; so wird angegeben, dass sich der Benutzer am richtigen Standort befindet.

Der ZENworks Security Client kann nur zu dem Standort wechseln, wenn der CLAS-Server erkannt wird. Wird der CLAS-Server nicht erkannt, verbleibt der ZENworks Security Client am Standort "Unbekannt", um den Endpunkt zu sichern, selbst wenn alle anderen Netzwerkparameter übereinstimmen.

Wenn Sie CLAS für einen Standort aktivieren möchten, aktivieren Sie das Kontrollkästchen für Client Location Assurance, klicken Sie auf und wählen Sie dann die Datei aus. Nach erfolgreichem Import des Schlüssels wird das Wort "Konfiguriert" angezeigt.

Diese Option steht für den Standort "Unbekannt" nicht zur Verfügung.

Standortmeldung verwenden: Hiermit kann eine optionale benutzerdefinierte Meldung angezeigt werden, wenn der ZENworks Security Client zu diesem Standort wechselt. Diese Meldung kann Anweisungen für den Endbenutzer, Details zu Richtlinienbeschränkungen an diesem Standort oder einen Hyperlink für weitere Informationen enthalten.

-

-

Klicken Sie auf . Wenn Ihre Richtlinie Fehler aufweist, ziehen Sie Abschnitt 2.2.6, Fehlerbenachrichtigung zurate.

So verknüpfen Sie einen bestehenden Standort:

-

Klicken Sie auf und dann in der Symbolleiste auf die Schaltfläche .

-

Wählen Sie die gewünschten Standorte in der Liste aus.

-

Bearbeiten Sie die Einstellungen gegebenenfalls.

-

Klicken Sie auf . Wenn Ihre Richtlinie Fehler aufweist, ziehen Sie Abschnitt 2.2.6, Fehlerbenachrichtigung zurate.

Es sollten mehrere definierte Standorte (über einfache Standorte vom Typ "Arbeit" und "Unbekannt" hinaus) in die Richtlinie aufgenommen werden, um den Benutzern beim Verbindungsaufbau außerhalb der Firewall des Unternehmens unterschiedliche Sicherheitsberechtigungen zur Verfügung zu stellen. Wenn die Standortnamen einfach gehalten werden (z. B. Cafés, Flughäfen, Zuhause) und das Standortsymbol in der Taskleiste optische Hilfestellung gibt, können Benutzer ganz einfach zu den entsprechenden Sicherheitseinstellungen wechseln, die für die jeweilige Netzwerkumgebung erforderlich sind.

Kommunikationshardware

Mithilfe der Einstellungen für die Kommunikationshardware wird nach Standort gesteuert, welche Hardwaretypen in dieser Netzwerkumgebung eine Verbindung herstellen dürfen.

HINWEIS:Sie können die Steuerelemente für Kommunikationshardware auf der Registerkarte global bzw. auf der Registerkarte für einzelne Standorte festlegen.

Wenn Sie die Steuerelemente für Kommunikationshardware für einen Standort festlegen möchten, klicken Sie auf die Registerkarte , erweitern Sie den gewünschten Standort im Baum und klicken Sie dann auf .

oder

Wenn Sie die Steuerelemente für Kommunikationshardware global festlegen möchten, klicken Sie auf die Registerkarte , erweitern Sie den Eintrag im Baum und klicken Sie dann auf . Weitere Informationen finden Sie unter Kommunikationshardware.

Treffen Sie eine Auswahl, um zu aktivieren, zu deaktivieren oder um die globale Einstellung für die einzelnen, aufgeführten Kommunikationshardware-Geräte anzuwenden:

-

1394 (FireWire): Steuert den Zugriff auf den FireWire*-Anschluss des Endpunkts.

-

IrDA: Steuert den Zugriff auf den Infrarotanschluss des Endpunkts.

-

Bluetooth: Steuert den Zugriff auf den Bluetooth*-Anschluss des Endpunkts.

-

Seriell/Parallel: Steuert den Zugriff auf den seriellen/parallelen Anschluss des Endpunkts.

-

Einwählen: Steuert die Modemkonnektivität nach Standort. Diese Option steht bei der globalen Konfiguration von Einstellungen für Kommunikationshardware über die Registerkarte nicht zur Verfügung.

-

Wired: Steuert die LAN-Kartenkonnektivität nach Standort. Diese Option steht bei der globalen Konfiguration von Einstellungen für Kommunikationshardware über die Registerkarte nicht zur Verfügung.

Lautet die Einstellung "Aktivieren", ist der uneingeschränkte Zugriff auf den Kommunikationsanschluss möglich.

Lautet die Einstellung "Deaktivieren", wird jeglicher Zugriff auf den Kommunikationsanschluss unterbunden.

HINWEIS:Wi-Fi-Adapter werden entweder global gesteuert oder mithilfe der Steuerelemente für die Wi-Fi-Sicherheit lokal deaktiviert. Adapter können nach Marke angegeben werden, und zwar anhand der Liste der genehmigten Wireless-Adapter.

Liste der genehmigten Einwähladapter: Der ZENworks Security Client kann dafür sorgen, dass nur die angegebenen, genehmigten Einwähladapter (Modems) eine Verbindung herstellen können. So kann ein Administrator beispielsweise eine Richtlinie implementieren, gemäß der nur eine bestimmte Marke oder Art von Modemkarte zulässig ist. Hierdurch werden die Kosten verringert, die entstehen, wenn Mitarbeiter nicht unterstützte Hardware verwenden.

Liste der genehmigten Wireless-Adapter: Der ZENworks Security Client kann dafür sorgen, dass nur die angegebenen, genehmigten Wireless-Adapter eine Verbindung herstellen können. So kann ein Administrator beispielsweise eine Richtlinie implementieren, gemäß der nur eine bestimmte Marke oder Art von Wireless-Karte zulässig ist. Hierdurch werden die Supportkosten verringert, die entstehen, wenn Mitarbeiter nicht unterstützte Hardware verwenden. Zudem werden so die Unterstützung und die Umsetzung von auf IEEE-(Institute of Electrical & Electronics Engineers-)Standards aufbauenden Sicherheitsinitiativen vereinfacht. Dies gilt u. a. auch für LEAP (Lightweight Extensible Authentication Protocol ), PEAP (Protected Extensible Authentication Protocol ), WPA (Wireless Protected Access) und TKIP (Temporal Key Integrity Protocol).

Verwenden der AdapterAware-Funktion:

Der ZENworks Security Client wird bei jeder Installation eines Netzwerkgeräts im System benachrichtigt und ermittelt, ob das Gerät autorisiert oder nicht autorisiert ist. Ist es nicht autorisiert, wird der Gerätetreiber deaktiviert, das neue Gerät kann also nicht verwendet werden. Der Benutzer wird entsprechend benachrichtigt.

HINWEIS:Wenn ein neuer, nicht autorisierter Adapter (gilt sowohl für Einwähl- als auch für Wireless-Adapter) erstmals seine Treiber am Endpunkt installiert (über PCMCIA oder USB), wird der Adapter im Windows-Geräte-Manager bis zum Neubooten des Systems als aktiviert angezeigt, obwohl jegliche Netzwerkkonnektivität blockiert ist.

Geben Sie den Namen jedes zulässigen Adapters an. Es ist zulässig, nur Teile von Adapternamen einzugeben. Adapternamen sind auf 50 Zeichen beschränkt und die Groß-/Kleinschreibung wird beachtet. Das Betriebssystem Windows 2000 benötigt den Gerätenamen, um diese Funktionalität bereitstellen zu können. Werden keine Adapter eingegeben, sind alle Adapter des Typs zulässig. Wird nur ein Adapter eingegeben, ist nur dieser eine Adapter an diesem Standort zulässig.

HINWEIS:Befindet sich der Endpunkt an einem Standort, an dem als Netzwerkidentifikation lediglich eine Zugriffspunkt-SSID (Service Set Identification) angegeben wird, wechselt der ZENworks Security Client zu diesem Standort, bevor der nicht autorisierte Adapter deaktiviert wird. Die Passwort-Außerkraftsetzung sollte ermöglicht werden, um für diesen Fall einen manuellen Standortwechsel bereitzustellen.

Steuerelement für Speichergerätsteuerung

Mit Steuerelementen für die Speichergerätsteuerung werden die Speichergerät-Standardeinstellungen für die Richtlinie festgelegt, in denen sämtliche externen Dateispeichergeräte über Lese- oder Schreibrechte für Dateien verfügen, im schreibgeschützten Modus betrieben werden oder vollständig deaktiviert sind. Bei Deaktivierung können·diese Geräte keine Daten vom Endpunkt abrufen. Der Zugriff auf die Festplatte und alle Netzlaufwerke sowie deren Verwendung sind weiterhin möglich.

Die Speichergerätsteuerung von ZENworks Endpoint Security darf nicht verwendet werden, wenn ZENworks Storage Encryption Solution aktiviert ist.

HINWEIS:Sie können die Steuerelemente für Speichergeräte auf der Registerkarte global bzw. auf der Registerkarte für einzelne Standorte festlegen.

Wenn Sie die Steuerelemente für Speichergeräte für einen Standort festlegen möchten, klicken Sie auf die Registerkarte , erweitern Sie den gewünschten Standort im Baum und klicken Sie dann auf .

oder

Wenn Sie die Steuerelemente für Speichergeräte global festlegen möchten, klicken Sie auf die Registerkarte , erweitern Sie den Eintrag im Baum und klicken Sie dann auf . Weitere Informationen finden Sie unter Steuerelement für Speichergerätsteuerung.

Die Speichergerätsteuerung ist in folgende Kategorien unterteilt:

-

CD/DVD: Steuert sämtliche Geräte, die im Windows-Geräte-Manager unter aufgeführt sind.

-

Wechseldatenträger: Steuert sämtliche Geräte, die im Windows-Geräte-Manager unter aufgeführt sind.

-

Diskettenlaufwerk: Steuert sämtliche Geräte, die im Windows-Geräte-Manager unter aufgeführt sind.

Feste Speicher (Festplatten) und Netzlaufwerke (falls verfügbar) sind immer zulässig.

Wenn Sie den Richtlinienstandard für Speichergeräte festlegen möchten, wählen Sie in den Dropdown-Listen die globale Einstellung für beide Typen aus:

-

Aktivieren: Der Gerätetyp ist standardmäßig zulässig.

-

Deaktivieren: Der Gerätetyp ist nicht zulässig. Wenn Benutzer versuchen, auf einem definierten Speichergerät auf Dateien zuzugreifen, wird eine Fehlermeldung des Betriebssystems bzw. der Anwendung, die auf das lokale Speichergerät zuzugreifen versucht, ausgegeben, die besagt, dass bei dem Vorgang ein Fehler aufgetreten ist.

-

Nur Lesen: Für den Gerätetyp ist "Nur Lesen" festgelegt. Wenn Benutzer versuchen, auf das Gerät zu schreiben, wird eine Fehlermeldung des Betriebssystems bzw. der Anwendung, die auf das lokale Speichergerät zuzugreifen versucht, ausgegeben, die besagt, dass bei dem Vorgang ein Fehler aufgetreten ist.

HINWEIS:Wenn Sie CD-ROM-Laufwerke bzw. Diskettenlaufwerke für eine Gruppe von Endpunkten auf "Nur Lesen" einstellen möchten, muss in den lokalen Sicherheitseinstellungen (die durch ein Verzeichnisdienst-Gruppenrichtlinienobjekt übergeben wurden) sowohl für als auch für die Option "Deaktiviert" festgelegt sein. Um dies sicherzustellen, öffnen Sie entweder das Gruppenrichtlinienobjekt oder sehen in der Systemsteuerung unter "Verwaltung" nach. Wählen Sie die Optionsfolge "Lokale Sicherheitseinstellungen" - "Sicherheitsoptionen" und vergewissern Sie sich, dass beide Geräte deaktiviert sind. "Deaktiviert" ist der Standardwert.

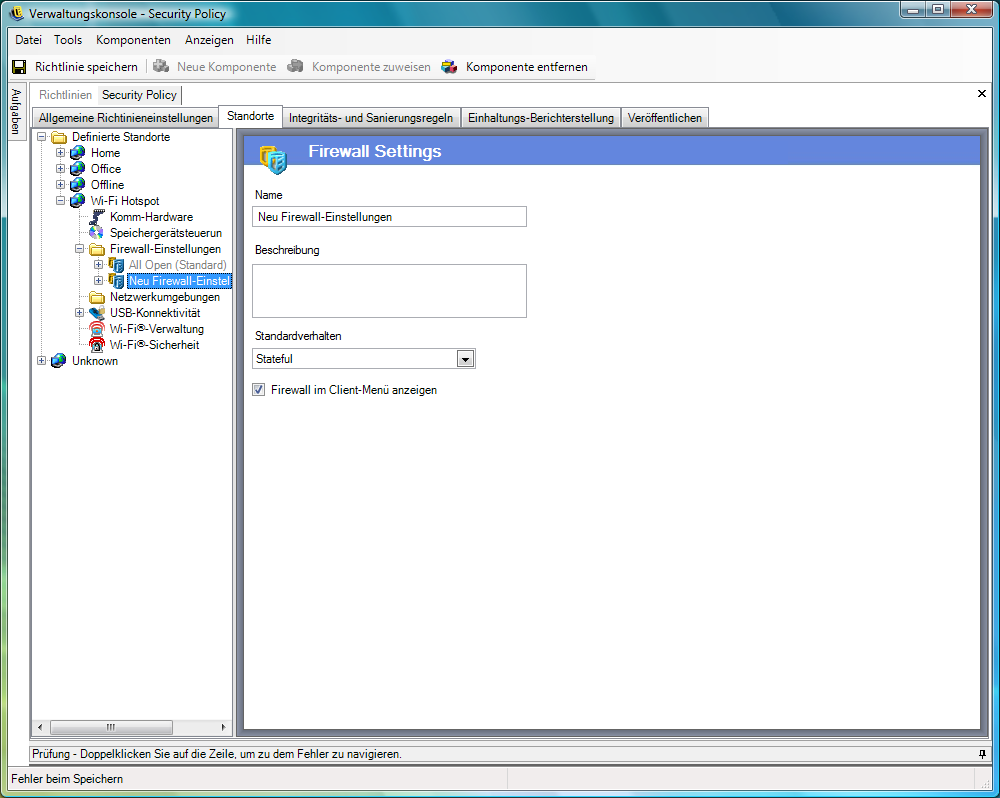

Firewall-Einstellungen

Mit Firewall-Einstellungen wird die Konnektivität sämtlicher Netzwerkports, Zugriffssteuerungslisten, Netzwerkpakete (ICMP (Internet Control Message Protocol), ARP (Address Resolution Protocol) usw.) gesteuert. Zudem wird gesteuert, welche Anwendungen über ein ausgehendes Socket verfügen bzw. verwendet werden können, wenn die Firewall-Einstellung angewandt wird.

HINWEIS:Diese Funktion steht nur bei der ZENworks Endpoint Security-Installation zur Verfügung und kann für UWS-(Unlimited Web Solutions-)Sicherheitsrichtlinien nicht verwendet werden.

Für den Zugriff auf dieses Steuerelement klicken Sie auf die Registerkarte und klicken Sie dann im Richtlinienbaum auf der linken Seite auf das Symbol für .

Die einzelnen Komponenten einer Firewall-Einstellung werden separat konfiguriert, hierbei muss lediglich das Standardverhalten der TCP-/UDP-Ports festgelegt werden. Ist diese Einstellung aktiviert, wirkt sie sich auf sämtliche TCP-/UDP-Ports aus. Individuelle oder zu Gruppen zusammengefasste Ports können mit einer anderen Einstellung erstellt werden.

So erstellen Sie eine neue Firewall-Einstellung:

-

Wählen Sie im Komponentenbaum den Eintrag aus und klicken Sie dann auf die Schaltfläche .

-

Benennen Sie die Firewall-Einstellung und geben Sie eine Beschreibung ein.

-

Klicken Sie im Komponentenbaum mit der rechten Maustaste auf und wählen Sie dann die Option zum Hinzufügen neuer TCP-/UDP-Ports, um das Standardverhalten für sämtliche TCP-/UDP-Ports festzulegen.

Die Firewall-Einstellungen können um weitere Ports und Listen ergänzt werden und ihnen können individuelle und eindeutige Verhaltensweisen zugewiesen werden, die die Standardeinstellungen außer Kraft setzen.

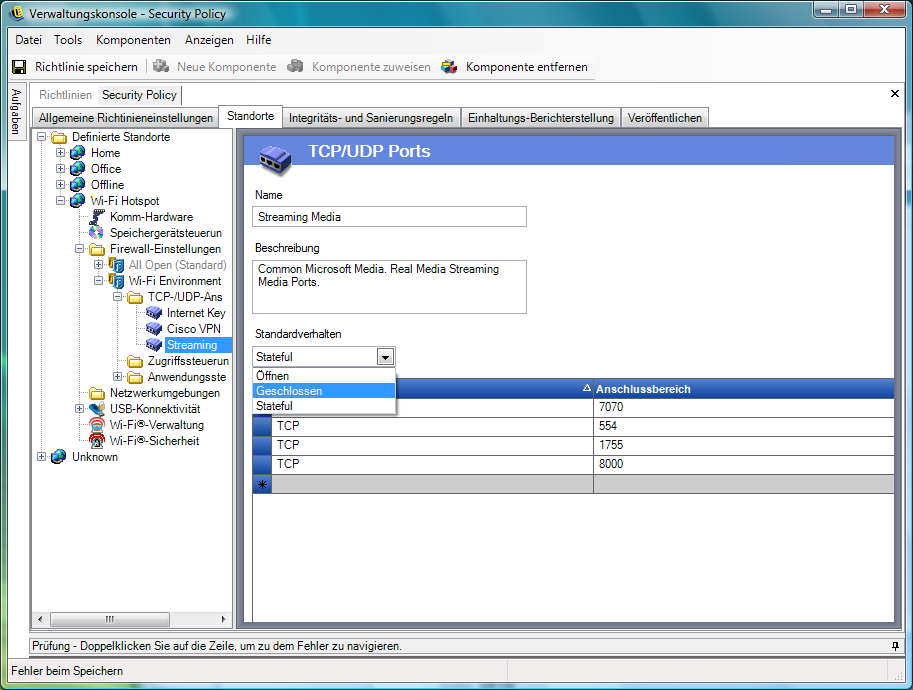

Die Standardeinstellung für sämtliche Ports lautet beispielsweise "Alle Stateful". Das bedeutet, dass die Portlisten für Streaming-Medien und Webbrowsing der Firewall-Einstellung hinzugefügt werden. Das Verhalten des Ports für Streaming-Medien ist auf "Geschlossen" eingestellt, das Verhalten des Ports für Webbrowsing auf "Geöffnet". Der Netzwerkverkehr über die TCP-Ports 7070, 554, 1755 und 8000 wird blockiert. Der Netzwerkverkehr über die Ports 80 und 443 ist·möglich (Port offen) und kann·im Netzwerk nachvollzogen werden. Alle anderen Ports befinden·sich im Stateful-Modus; der Datenverkehr, der über sie abgewickelt wird, muss·also erst angefordert werden.

Weitere Informationen finden Sie unter TCP-/UDP-Ports.

-

Klicken Sie mit der rechten Maustaste auf und wählen Sie dann die Option zum Hinzufügen neuer Zugriffssteuerungslisten, um Adressen hinzuzufügen, bei denen unerwünschter Datenverkehr möglicherweise passieren können muss, ungeachtet des aktuellen Portverhaltens.

Weitere Informationen finden Sie unter Zugriffssteuerungslisten.

-

Klicken Sie mit der rechten Maustaste auf und wählen Sie dann die Option zum Hinzufügen neuer Anwendungssteuerungen, um Anwendungen entweder am Netzwerkzugriff zu hindern oder einfach ihre Ausführung zu unterbinden.

Weitere Informationen finden Sie unter Anwendungssteuerungselemente.

-

Legen Sie fest, ob diese Firewall im ZENworks Security Client-Menü angezeigt werden soll (bei Deaktivierung dieser Option wird diese Firewall-Einstellung für den Benutzer nicht angezeigt).

-

Klicken Sie auf . Wenn Ihre Richtlinie Fehler aufweist, ziehen Sie Abschnitt 2.2.6, Fehlerbenachrichtigung zurate.

So verknüpfen Sie eine bestehende Firewall-Einstellung:

-

Wählen Sie im Komponentenbaum den Eintrag aus und klicken Sie dann auf die Schaltfläche .

-

Wählen Sie die gewünschten Firewall-Einstellungen in der Liste aus.

-

Ändern Sie im Bedarfsfall die Einstellung für das Standardverhalten.

-

Klicken Sie auf . Wenn Ihre Richtlinie Fehler aufweist, ziehen Sie Abschnitt 2.2.6, Fehlerbenachrichtigung zurate.

An einem einzigen Standort kann es mehrere Firewall-Einstellungen geben. Eine Einstellung ist als Standardeinstellung definiert, die restlichen Einstellungen stehen dem Benutzer als Optionen zur Verfügung, die er im Bedarfsfall nutzen kann. Mehrere Einstellungen sind hilfreich, wenn für einen Benutzer im Regelfall bestimmte Sicherheitseinschränkungen innerhalb einer Netzwerkumgebung erforderlich sind und diese Einschränkungen beispielsweise für ICMP-Rundsendungen für kurze Zeit entweder aufgehoben oder verstärkt werden müssen.

Nach der Installation stehen folgende Firewall-Einstellungen zur Verfügung:

-

Alle adaptiv: Legt sämtliche Netzwerkports als "Stateful" fest (jeglicher unerwünscht eingehender Netzwerkverkehr wird blockiert, jeglicher ausgehender Netzwerkverkehr ist zulässig), ARP- und 802.1x-Pakete sind zulässig und sämtliche Netzwerkanwendungen dürfen eine Netzwerkverbindung aufbauen.

-

Alle geöffnet: Legt sämtliche Netzwerkports als geöffnet fest (jeglicher Netzwerkverkehr ist zulässig), und alle Pakettypen sind zulässig. Sämtliche Netzwerkanwendungen dürfen eine Netzwerkverbindung aufbauen.

-

Alle geschlossen: Hiermit werden sämtliche Netzwerkports geschlossen und sämtliche Pakettypen beschränkt.

Bei einem neuen Standort ist eine einzige Firewall-Einstellung, "Alle geöffnet", als Standard eingestellt. Wenn Sie eine andere Firewall-Einstellung als Standard festlegen möchten, klicken Sie mit der rechten Maustaste auf die gewünschte Firewall-Einstellung und wählen Sie dann .

TCP-/UDP-Ports

Endpunktdaten werden hauptsächlich durch Steuerung der TCP-/UDP-Port-Aktivität gesichert. Mit dieser Funktion können Sie eine Liste der TCP-/UDP-Ports erstellen, die nur in dieser Firewall-Einstellung behandelt werden. Die Listen enthalten eine Sammlung an Ports und Portbereichen zusammen mit ihren Transporttypen, die die Funktion des Bereichs definieren.

HINWEIS:Diese Funktion steht nur bei der ZENworks Endpoint Security-Installation zur Verfügung und kann für UWS-(Unlimited Web Solutions-)Sicherheitsrichtlinien nicht verwendet werden.

Für den Zugriff auf dieses Steuerelement klicken Sie auf die Registerkarte , klicken Sie auf das "+"-Symbol neben , klicken Sie auf das "+"-Symbol neben der gewünschten Firewall und klicken Sie dann im Richtlinienbaum auf der linken Seite auf das Symbol für .

Neue Listen mit TCP-/UDP-Ports können mit einzelnen Ports oder als Bereich (1-100) definiert werden (pro Listenzeile).

So erstellen Sie eine neue TCP-/UDP-Port-Einstellung:

-

Klicken Sie im Komponentenbaum mit der rechten Maustaste auf und wählen Sie dann die Option zum Hinzufügen neuer TCP-/UDP-Ports .

-

Benennen Sie die Portliste und geben Sie eine Beschreibung ein.

-

Wählen Sie das Portverhalten in der Dropdown-Liste aus:

-

Geöffnet: Sämtlicher ein- und ausgehender Netzwerkverkehr ist zulässig. Da sämtlicher Netzwerkverkehr zulässig ist, kann die Identität Ihres Computers für diesen Port bzw. Portbereich eingesehen werden.

-

Geschlossen: Sämtlicher ein- und ausgehender Netzwerkverkehr ist blockiert. Da sämtliche Netzwerk-Identifikationsanforderungen blockiert werden, ist Ihre Computeridentität für diesen Port oder Portbereich verborgen.

-

Stateful: Sämtlicher unerwünscht eingehender Netzwerkverkehr wird blockiert. Sämtlicher ausgehende Netzwerkverkehr ist über diesen Port oder Portbereich erlaubt.

-

-

Geben Sie den Transporttyp an, indem Sie in der Spalte auf den Abwärtspfeil klicken:

-

TCP/UDP

-

Ether

-

IP

-

TCP

-

UDP

-

-

Geben Sie Ports und Portbereiche wie folgt ein:

-

Einzelne Ports

-

Einen Portbereich mit der ersten Portnummer, gefolgt von einem Bindestrich und der letzten Portnummer.

Mit 1-100 werden·beispielsweise alle Ports von 1 bis 100 hinzugefügt.

Eine vollständige Liste von Ports und Transporttypen finden Sie auf der Webseite Assigned Numbers Authority.

-

-

Klicken Sie auf .

So verknüpfen Sie einen bestehenden TCP/UDP-Port mit dieser Firewall-Einstellung:

-

Wählen Sie im Komponentenbaum aus und klicken Sie dann auf die Schaltfläche .

-

Wählen Sie die gewünschten Ports·in der Liste aus.

-

Konfigurieren Sie die Einstellungen für das Standardverhalten.

Wenn Sie die Einstellungen in einer freigegebenen Komponente ändern, beeinflusst dies alle Instanzen dieser Komponente. Mithilfe des Befehls können alle anderen mit dieser Komponente verknüpften Richtlinien angezeigt werden.

-

Klicken Sie auf .

Mehrere TCP/UDP-Portgruppen wurden gebündelt und stehen bei der Installation zur Verfügung:

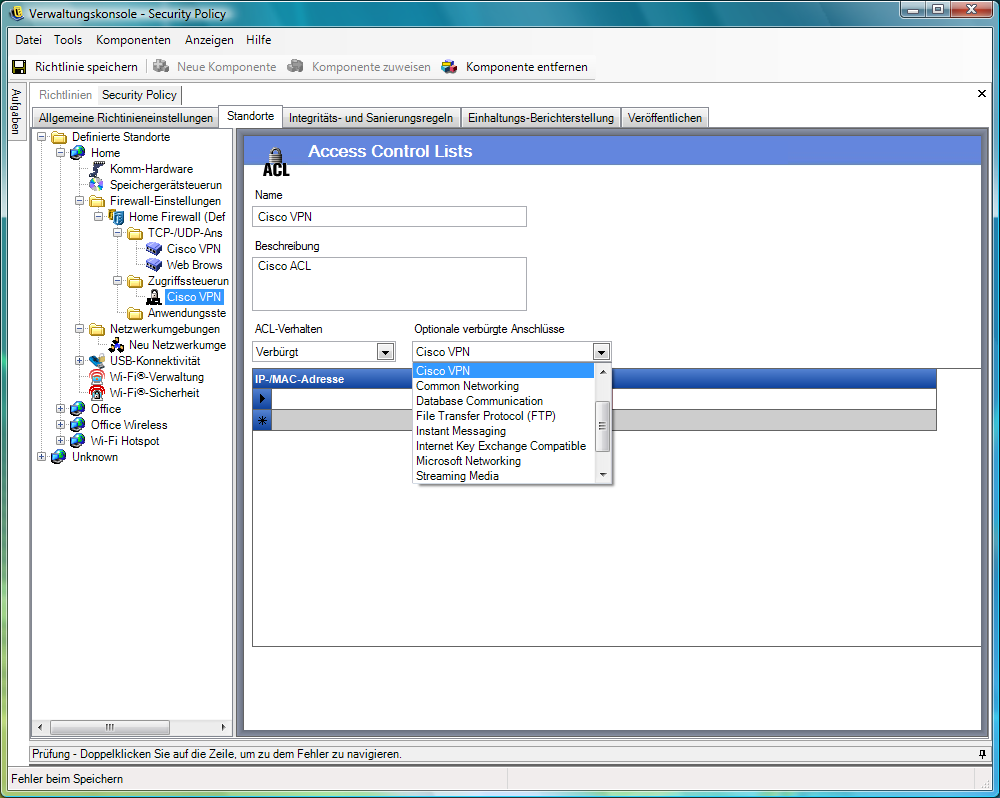

Zugriffssteuerungslisten

Es gibt Adressen, bei denen unerwünschter Datenverkehr möglicherweise passieren können muss, ungeachtet des aktuellen Portverhaltens (z. B. Sicherungsserver oder Exchange Server-Instanz des Unternehmens). In Instanzen, in denen unerwünschter Datenverkehr an und von verbürgte(n) Server(n) geleitet werden muss, kann zur Lösung dieses Problems eine Zugriffssteuerungsliste (ACL) definiert werden.

HINWEIS:Diese Funktion steht nur bei der ZENworks Endpoint Security-Installation zur Verfügung und kann für UWS-(Unlimited Web Solutions-)Sicherheitsrichtlinien nicht verwendet werden.

Für den Zugriff auf dieses Steuerelement klicken Sie auf die Registerkarte , klicken Sie auf das "+"-Symbol neben , klicken Sie auf das "+"-Symbol neben der gewünschten Firewall, klicken Sie im Richtlinienbaum auf der linken Seite mit der rechten Maustaste auf und wählen Sie dann die Option zum Hinzufügen neuer Zugriffssteuerungslisten.

So erstellen Sie eine neue ACL-Einstellung:

-

Klicken Sie im Komponentenbaum mit der rechten Maustaste auf und wählen Sie dann die Option zum Hinzufügen neuer Zugriffssteuerungslisten.

-

Geben Sie einen Namen und eine Beschreibung für die Zugriffssteuerungsliste ein.

-

Geben Sie Adresse oder Makro für die Zugriffssteuerungsliste an.

-

Geben Sie den ACL-Typ an:

-

IP: Bei diesem Typ ist die Adresse auf 15 Zeichen beschränkt und enthält lediglich die Zahlen 0–9 sowie Punkte (Beispiel: 123.45.6.189). IP-Adressen können auch als Bereich eingegeben werden, beispielsweise 123.0.0.0–123.0.0.255.

-

MAC: Bei diesem Typ ist die Adresse auf 12 Zeichen beschränkt und enthält lediglich die Zahlen 0–9 sowie die Buchstaben A–F (Groß- und Kleinbuchstaben), durch Doppelpunkte voneinander getrennt (Beispiel: 00:01:02:34:05:B6).

-

-

Klicken Sie in die Dropdown-Liste für das ACL-Verhalten und legen Sie fest, ob die aufgelisteten ACL (immer erlauben, auch wenn sämtliche TCP-/UDP-Ports geschlossen sind) oder (Zugriff blockieren) sein sollen.

-

Wenn Sie ausgewählt haben, wählen Sie optionale verbürgte Ports (TCP/UDP) aus, die diese ACL verwenden soll. Diese Ports erlauben sämtlichen ACL-Verkehr, während andere TCP-/UDP-Ports ihre aktuellen Einstellungen beibehalten. Die Auswahl von bedeutet, dass diese ACL jeden Port verwenden kann.

-

Klicken Sie auf .

So verknüpfen Sie eine vorhandene ACL bzw. ein vorhandenes Makro mit dieser Firewall-Einstellung:

-

Wählen Sie im Komponentenbaum aus und klicken Sie dann auf die Schaltfläche .

-

Wählen Sie die ACL bzw. Makros in der Liste aus.

-

Konfigurieren Sie die Einstellungen für das ACL-Verhalten nach Bedarf.

-

Klicken Sie auf .

Liste mit Netzwerkadressmakros

Nachfolgend finden Sie eine Liste mit speziellen Zugriffssteuerungsmakros. Diese können individuell als Teil einer ACL in einer Firewall-Einstellung verknüpft werden.

Tabelle 2-1 Netzwerkadressmakros

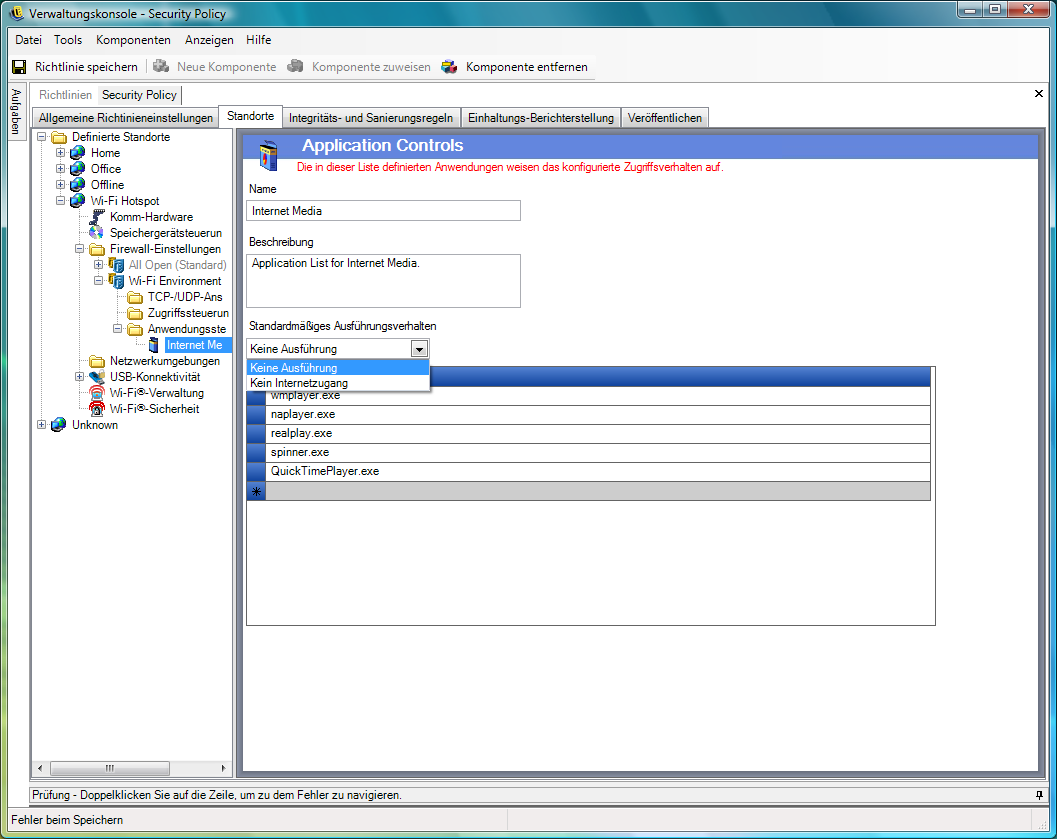

Anwendungssteuerungselemente

Diese Funktion ermöglicht es dem Administrator, für Anwendungen den Netzwerkzugriff zu blockieren oder einfach ihre Ausführung ganz zu verhindern.

HINWEIS:Diese Funktion steht nur bei der ZENworks Endpoint Security-Installation zur Verfügung und kann für UWS-(Unlimited Web Solutions-)Sicherheitsrichtlinien nicht verwendet werden.

Für den Zugriff auf dieses Steuerelement klicken Sie auf die Registerkarte , klicken Sie auf das "+"-Symbol neben , klicken Sie auf das "+"-Symbol neben der gewünschten Firewall und klicken Sie dann im Richtlinienbaum auf der linken Seite auf das Symbol für .

So legen Sie eine neue Einstellung für Anwendungssteuerungselemente fest:

-

Klicken Sie im Komponentenbaum mit der rechten Maustaste auf und wählen Sie dann die Option zum Hinzufügen neuer Anwendungssteuerelemente.

-

Geben Sie einen Namen und eine Beschreibung für die Liste der Anwendungssteuerelemente ein.

-

Wählen Sie ein Ausführungsverhalten aus. Dieses Verhalten wird auf alle aufgelisteten Anwendungen angewendet. Wenn mehrere Verhaltensweisen erforderlich sind (Beispiel: Einigen Netzwerkanwendungen wird der Netzwerkzugriff verweigert, allen Anwendungen für die Dateifreigabe hingegen die Ausführung), müssen mehrere Anwendungssteuerelemente definiert werden. Aktivieren Sie einen der folgenden Parameter:

-

Alle erlaubt: Alle aufgelisteten Anwendungen dürfen ausgeführt werden und auf das Netzwerk zugreifen.

-

Keine Ausführung: Keine der aufgelisteten Anwendungen darf ausgeführt werden.

-

Kein Netzwerkzugriff: Keine der aufgelisteten Anwendungen darf auf das Netzwerk zugreifen. Anwendungen (z. B. Webbrowser), die von einer anderen Anwendung aus aufgerufen werden, dürfen ebenfalls nicht auf das Netzwerk zugreifen.

HINWEIS:Das Blockieren des Netzwerkzugriffs hat keinen Einfluss auf das Speichern von Dateien auf zugeordnete Netzwerklaufwerke. Benutzer dürfen auf allen Netzlaufwerken speichern, die ihnen zur Verfügung stehen.

-

-

Geben Sie jede zu blockierende Anwendung an. Es muss eine Anwendung pro Zeile eingegeben werden.

WICHTIG:Das Blockieren der Ausführung von wichtigen Anwendungen kann sich negativ auf den Systembetrieb auswirken. Blockierte Microsoft Office-Anwendungen versuchen, ihre Installationsprogramme auszuführen.

-

Klicken Sie auf .

So verknüpfen Sie eine vorhandene Anwendungssteuerungselementliste mit dieser Firewall-Einstellung:

-

Wählen Sie "Anwendungssteuerelemente" im Komponentenbaum aus und klicken Sie dann auf die Schaltfläche .

-

Wählen Sie einen·Anwendungssatz in der Liste aus.

-

Konfigurieren Sie die Anwendungen und den Beschränkungsgrad nach Bedarf.

-

Klicken Sie auf .

Die verfügbaren Anwendungssteuerelemente sind·nachfolgend aufgeführt. Das Standardverhalten bei der Ausführung ist "Kein Netzwerkzugriff".

Tabelle 2-2 Anwendungssteuerungselemente

Wenn dieselbe Anwendung zu zwei unterschiedlichen Anwendungssteuerelementen in derselben Firewall-Einstellung hinzugefügt wird (Beispiel: Die Ausführung von kazaa.exe wird in einem Anwendungssteuerelement blockiert, und in einem anderen definierten Anwendungssteuerelement unter derselben Firewall-Einstellung wird der Netzwerkzugriff für kazaa.exe blockiert.), wird die strikteste·Steuerung für die entsprechende ausführbare Datei (Anwendung) angewendet (in diesem Beispiel würde die Ausführung von kazaa blockiert).

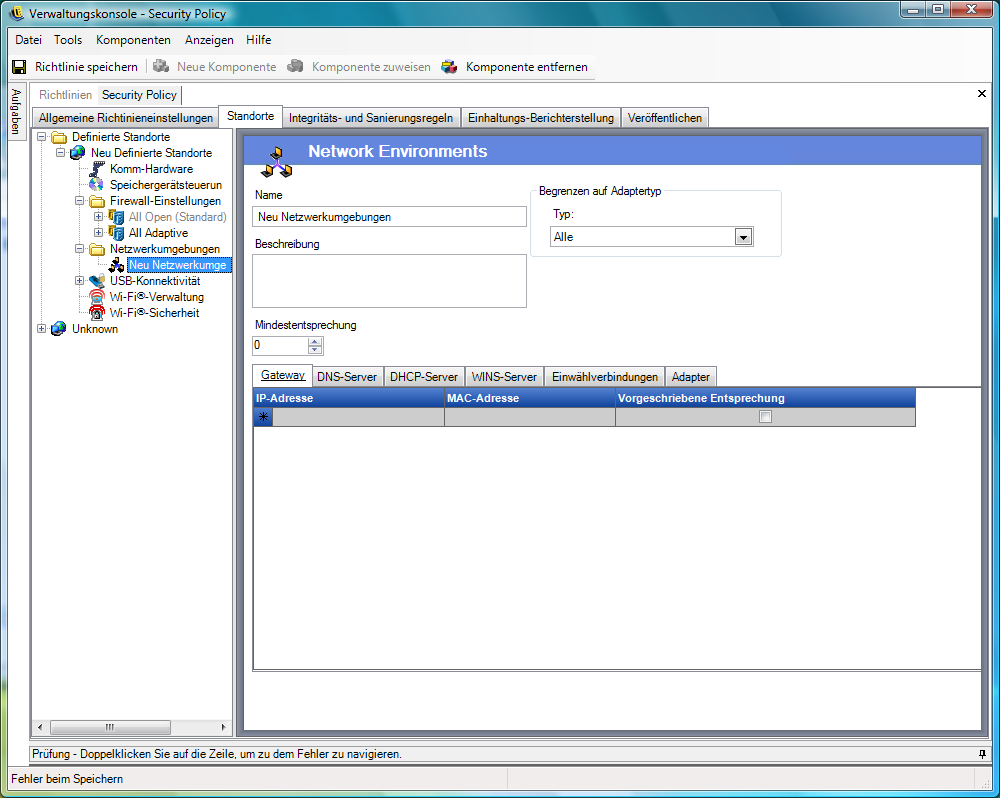

Netzwerkumgebungen

Wenn die Netzwerkparameter (Gateway-Server, DNS-Server, DHCP-Server, WINS-(Windows Internet Naming Service-)Server, verfügbare Zugriffspunkte und spezifische Adapterverbindungen) für einen Standort bekannt sind, können die Servicedetails (IP und MAC), die der Identifizierung des Netzwerks dienen, in die Richtlinie eingegeben werden, um den sofortigen Standortwechsel zu ermöglichen, ohne dass der Benutzer die Umgebung als Standort speichern muss.

Für den Zugriff auf dieses Steuerelement klicken Sie auf die Registerkarte und klicken Sie im Richtlinienbaum auf der linken Seite auf den Ordner .

Anhand der Listen kann der Administrator definieren, welche Netzwerkservices in der Umgebung vorhanden sind. Jeder Netzwerkservice kann mehrere Adressen umfassen. Der Administrator bestimmt, wie viele der Adressen in der Umgebung übereinstimmen müssen, damit der Standortwechsel aktiviert wird.

In jeder Netzwerkumgebungsdefinition müssen mindestens zwei Standortparameter angegeben werden.

So definieren Sie eine Netzwerkumgebung:

-

Wählen Sie im Komponentenbaum den Eintrag aus und klicken Sie dann auf die Schaltfläche .

-

Benennen Sie die Netzwerkumgebung und geben Sie eine Beschreibung ein.

-

Wählen Sie in der Dropdown-Liste zur Einschränkung auf den Adaptertyp den Adaptertyp aus, der auf diese Netzwerkumgebung zugreifen darf:

-

Wireless

-

Alle

-

Modem

-

Wired

-

Wireless

-

-

Geben Sie an, wie viele Netzwerkservices zur Identifizierung dieser Netzwerkumgebung mindestens erforderlich sind.

Jede Netzwerkumgebung weist eine Mindestanzahl an Adressen auf, anhand derer die Identifizierung durch den ZENworks Security Client erfolgt. Die unter angegebene Anzahl darf die Gesamtzahl der Netzwerkadressen nicht überschreiten, die in den Registerkartenlisten als erforderlich angegeben werden. Geben Sie an, wie viele Netzwerkservices zur Identifizierung dieser Netzwerkumgebung mindestens erforderlich sind.

-

Geben Sie für jeden Service folgende Informationen an:

-

IP-Adresse: Geben Sie bis zu 15 Zeichen an, die sich nur aus den Zahlen 0–9 und Punkten zusammensetzen. Zum Beispiel 123.45.6.789

-

MAC-Adresse: Sie können auch bis zu 12 Zeichen angeben, die sich nur aus den Zahlen 0–9 und den Buchstaben A–F (Groß- und Kleinbuchstaben) zusammensetzen und durch Doppelpunkte getrennt sind. Beispiel: 00:01:02:34:05:B6

-

Aktivieren Sie das Kontrollkästchen , wenn die Identifizierung dieses Service für die Definition der Netzwerkumgebung erforderlich ist.

-

-

Machen Sie für die Registerkarten und folgende Angaben:

-

Geben Sie bei den Namen des RAS-(Remote Access Services-)Eintrags aus dem Telefonbuch bzw. die gewählte Nummer an.

HINWEIS:Telefonbucheinträge müssen alphanumerische Zeichen enthalten und dürfen nicht nur aus Sonderzeichen (@, #, $, -, % usw.) bestehen. oder Ziffern (1-9) bestehen. Einträge, die nur aus Sonderzeichen und Ziffern bestehen, werden als gewählte Nummern angesehen.

-

Geben Sie bei "Karten" die SSID für die einzelnen zulässigen Karten an. Karten können angegeben werden, um ganz genau zu beschränken, welche Karten auf diese Netzwerkumgebung zugreifen können. Werden keine SSIDs eingegeben, wird allen Adaptern des zulässigen Typs Zugriff gewährt.

-

So verknüpfen Sie eine bestehende Netzwerkumgebung mit diesem Standort:

HINWEIS:Das Verknüpfen einer einzelnen Netzwerkumgebung mit zwei oder mehr Standorten in derselben Sicherheitsrichtlinie führt zu unvorhergesehenen Ergebnissen und wird nicht empfohlen.

-

Wählen Sie im Komponentenbaum den Eintrag aus und klicken Sie dann auf die Schaltfläche .

-

Wählen Sie die Netzwerkumgebungen in der Liste aus.

-

Konfigurieren Sie die Umgebungsparameter nach Bedarf.

-

Klicken Sie auf .

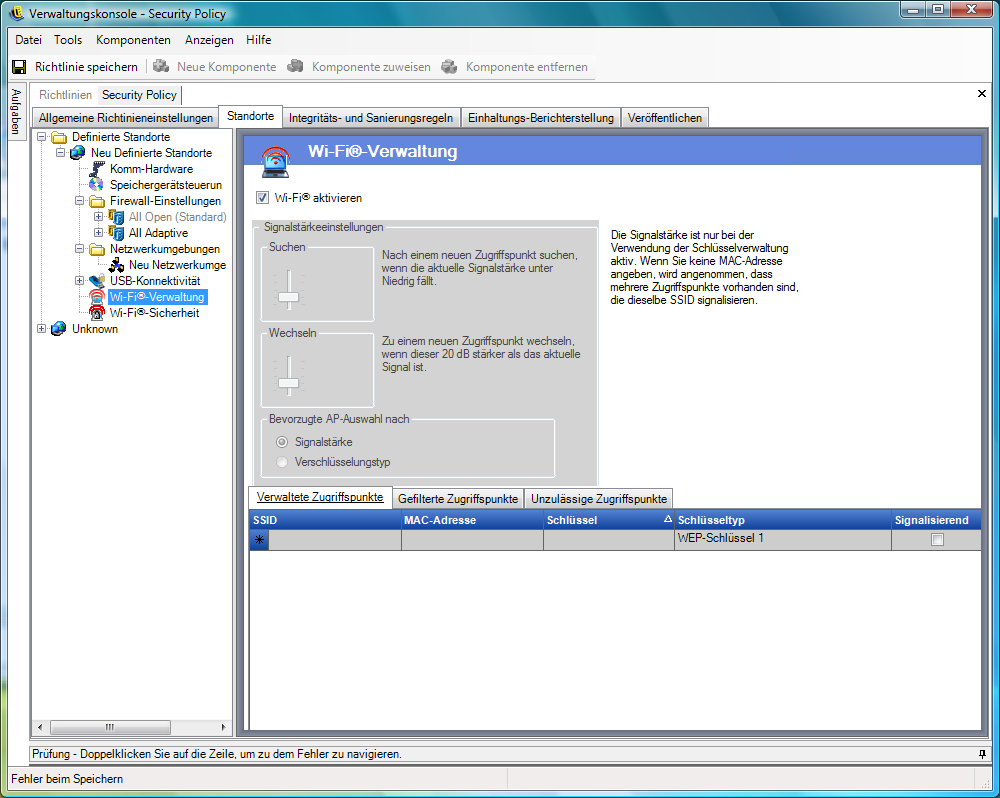

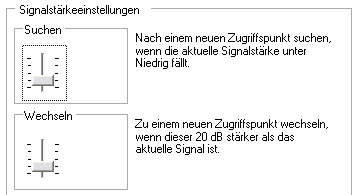

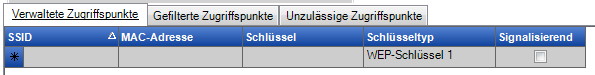

USB-Konnektivität