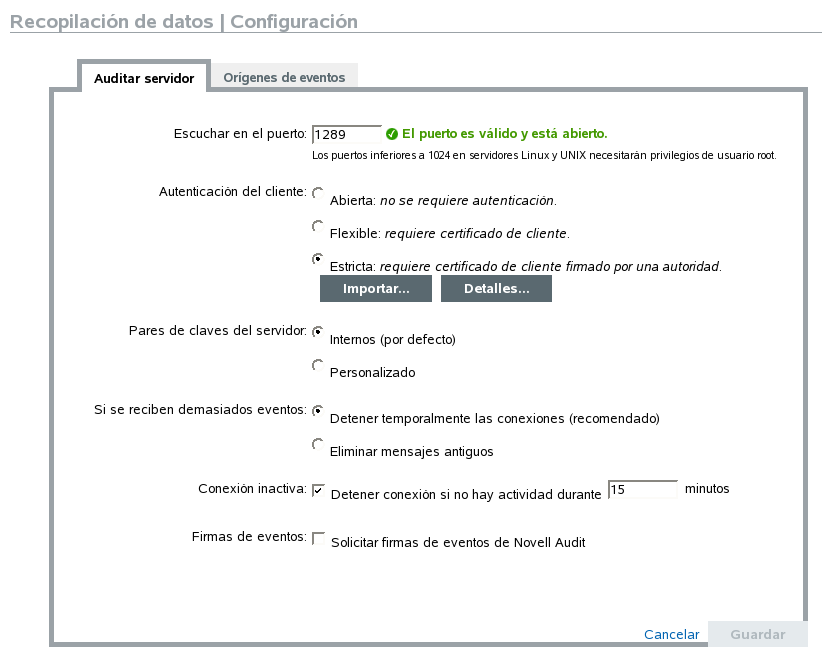

6.3 Opciones del servidor de auditoría

Los administradores pueden modificar algunas configuraciones relacionadas con el modo en que Identity Audit escucha los datos de las aplicaciones de origen del evento, incluidos el puerto en el que Identity Audit lleva a cabo la escucha y el tipo de autenticación existente entre el origen del evento e Identity Audit.

-

Entre en Identity Audit como administrador.

-

Haga clic en el enlace en la parte superior de la pantalla.

-

Haga clic en el enlace en el lateral derecho de la pantalla.

-

Asegúrese de que esté seleccionado.

-

Introduzca el puerto en el que el servidor de Identity Audit escuchará los mensajes procedentes de los orígenes de eventos. Para obtener más información, consulte Sección 6.3.1, Configuración del puerto y reenvío de puerto.

-

Establezca la autenticación adecuada del cliente y los valores de los pares de claves del servidor. Para obtener más información, consulte Sección 6.3.2, Autenticación del cliente.

-

Seleccione el comportamiento del servidor de Identity Audit cuando el búfer se llene de demasiados eventos.

Conexiones pausadas de forma temporal: este ajuste suelta las conexiones existentes y deja de aceptar las nuevas conexiones hasta que el búfer no tenga espacio para los nuevos mensajes. Mientras tanto, los orígenes de eventos almacenan los mensajes en la memoria caché.

Suelte los mensajes más antiguos: este valor de configuración suelta los mensajes más antiguos para aceptar los nuevos.

ADVERTENCIA:No existe ningún método compatible para recuperar los mensajes sueltos si selecciona la opción .

-

Seleccione para desconectar los orígenes de eventos que no han enviado datos durante un período de tiempo determinado.

Las conexiones del origen de eventos se volverán a crear automáticamente cuando empiecen a enviar datos de nuevo.

-

Especifique el número de minutos antes de desconectar la conexión inactiva.

-

Seleccione para recibir una firma con el evento.

NOTA:Para recibir una firma, el Agente de plataforma del origen de evento debe configurarse correctamente. Para obtener más información, consulte Sección 6.1, Configuración de orígenes de eventos. .

-

Haga clic en .

6.3.1 Configuración del puerto y reenvío de puerto

El puerto predeterminado en el que Identity Audit escucha los mensajes de los Agentes de la plataforma es el 1289. Cuando se configura el puerto, el sistema comprueba si éste es válido y está abierto.

El enlace a puertos inferiores a 1.024 necesita privilegios "root". En su lugar, Novell recomienda que utilice un puerto superior a 1.024. Puede modificar los dispositivos de origen para enviar a un puerto superior o para usar la remisión de puertos en el servidor de Identity Audit.

Para modificar el origen del evento para enviar a un puerto diferente:

-

Regístrese en el equipo del origen del evento.

-

Abra el archivo logevent para editarlo. La ubicación del archivo depende del sistema operativo:

-

Linux: /etc/logevent.conf

-

Windows: C:\WINDOWS\logevent.cfg

-

NetWare: SYS:\etc\logevent.cfg

-

Solaris: /etc/logevent.conf

-

-

Defina el parámetro LogEnginePort para el puerto deseado.

-

Guarde el archivo.

-

Reinicie el Agente de plataforma. El método varía en función del sistema operativo y de la aplicación. Reinicie el equipo o consulte la documentación específica de la aplicación que se encuentra en el sitio Web de documentación de Novell para obtener más instrucciones.

Para configurar la remisión de puertos en el servidor de Identity Audit:

-

Entre en el sistema operativo del servidor de Identity Audit como root (o su para root).

-

Abra el archivo /etc/init.d/boot.local para editarlo.

-

Añada el siguiente comando casi al final del proceso de reinicio:

iptables -A PREROUTING -t nat -p protocol --dport incoming port -j DNAT --to-destination IP:rerouted port

donde el protocolo es tcp o udp, el puerto de entrada es el puerto al que llegan los mensajes y el IP:puerto enrutado es la dirección IP del equipo local y un puerto disponible superior a 1.024.

-

Guarde los cambios.

-

Reiniciar. Si no puede reiniciar inmediatamente, ejecute el comando iptables anterior desde la línea de comando.

6.3.2 Autenticación del cliente

Los orígenes de eventos envían sus datos mediante una conexión SSL y la configuración de la para el servidor de Identity Audit determina el tipo de autenticación que se ejecuta para los certificados desde los Agentes de plataforma en los orígenes de eventos.

Abierto: No se requiere autenticación. Identity Audit no solicita, requiere ni valida ningún certificado del origen del evento.

Flexible: se necesita un certificado X.509 válido del origen del evento, pero este certificado no se valida. La autoridad certificadora no tiene que firmarlo.

Estricto: se necesita un certificado X.509 válido del origen de evento, el cual debe incluir la firma de una autoridad certificadora de confianza. Si el origen de evento no cuenta con un certificado válido, Identity Audit no aceptará sus datos de evento.

Creación de un archivo truststore

Para la autenticación estricta, debe disponer de un archivo truststore que contenga un certificado del origen de eventos o el certificado para la autoridad certificadora (CA) que ha firmado dicho certificado. Si cuenta con el certificado DER o PEM, puede crear el archivo truststore mediante la utilidad CreateTruststore que se incluye con Identity Audit.

-

Entrar en el servidor de Identity Audit como Novell.

-

Vaya a /opt/novell/identity_audit_1.0_x86/data/updates/done.

-

Descomprima el archivo audit_connector.zip.

descomprimir audit_connector.zip

-

Copie TruststoreCreator.sh o TruststoreCreator.bat en el equipo con el certificado o copie el certificado en el equipo con la utilidad TruststoreCreator.

-

Ejecute la utilidad TruststoreCreator.sh.

TruststoreCreator.sh -keystore /tmp/my.keystore -password password1 -certs /tmp/cert1.pem,/tmp/cert2.pem

En este ejemplo, la utilidad TruststoreCreator crea un archivo de almacén de claves llamado my.keystore que contiene dos certificados (cert1.pem y cert2.pem). La contraseña password1 lo protege.

Importación de un archivo truststore

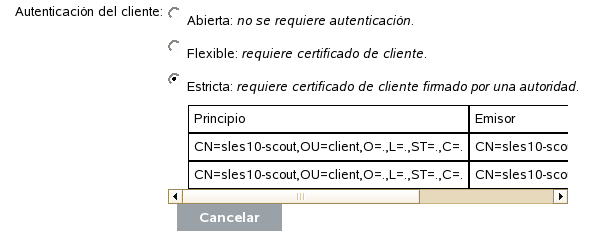

Para una autenticación estricta, el administrador puede importar un archivo truststore con el botón . De esta forma se garantiza que sólo los orígenes de eventos autorizados envíen datos a Identity Audit. El archivo truststore debe incluir el certificado del origen de eventos o el certificado de la autoridad certificadora que lo ha firmado.

El siguiente procedimiento se debe ejecutar en el equipo que contenga el archivo truststore. Puede abrir el navegador Web en el equipo con el archivo truststore o mover dicho archivo a cualquier equipo con un navegador Web.

Para importar un archivo truststore:

-

Entre en Identity Audit como administrador.

-

Haga clic en el enlace en la parte superior de la pantalla.

-

Haga clic en el enlace en el lateral derecho de la pantalla.

-

Asegúrese de que el esté seleccionado.

-

Seleccione la opción en .

-

Haga clic en y busque el archivo truststore (por ejemplo, my.keystore).

-

Introduzca la contraseña para el archivo de confianza.

-

Haga clic en

-

Haga clic en para obtener información adicional sobre el archivo truststore.

-

Haga clic en .

Después de que el archivo truststore se haya importado correctamente, puede hacer clic en para ver los certificados que se encuentran en dicho archivo.

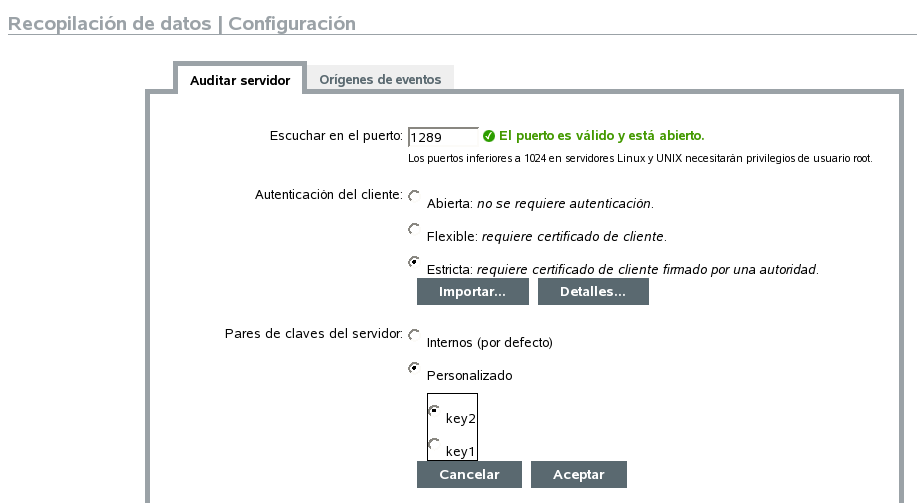

Par de claves del servidor

Identity Audit está instalado junto con un certificado integrado que se utiliza para autenticar al servidor de Identity Audit para los orígenes de eventos. Se puede sobrescribir dicho certificado con un certificado que haya firmado la autoridad certificadora pública (CA).

Para reemplazar el certificado integrado:

-

Entre en Identity Audit como administrador.

-

Haga clic en el enlace en la parte superior de la pantalla.

-

Haga clic en el enlace en el lateral derecho de la pantalla.

-

Asegúrese de que esté seleccionado.

-

En , seleccione la opción .

-

Haga clic en para buscar el archivo truststore.

-

Introduzca la contraseña para el archivo de confianza.

-

Haga clic en

En caso de que haya más de un par de claves público-privado en el archivo, seleccione el par que desee y haga clic en .

-

Haga clic en para obtener información adicional sobre el par de claves del servidor.

-

Haga clic en .