2.2 Creación de directivas de seguridad

-

En la consola de gestión, haga clic en > .

-

Especifique el nombre de la directiva nueva y haga clic en para mostrar la consola de gestión con la barra de herramientas Directiva y sus pestañas visualizadas.

-

Configure los parámetros de la directiva utilizando la información de las siguientes secciones:

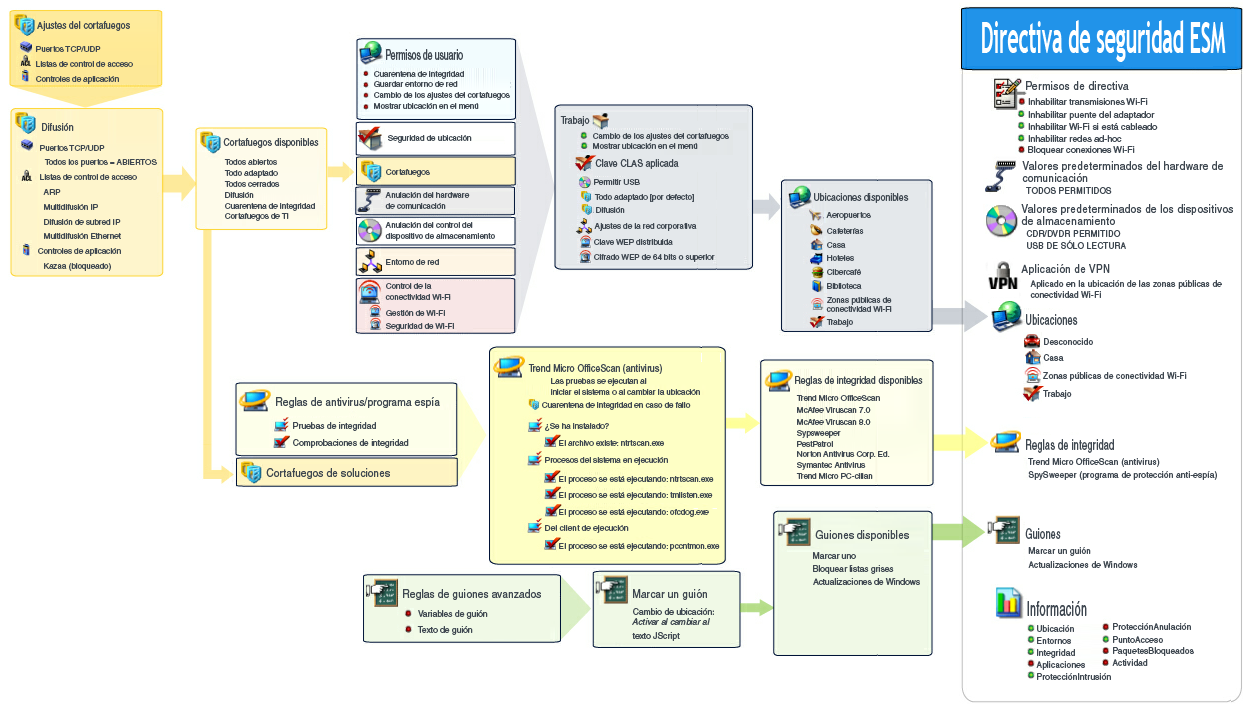

Las directivas de seguridad se crean definiendo todas las configuraciones globales (comportamientos por defecto), creando y asociando los componentes existentes de esa directiva, como las ubicaciones, cortafuegos y reglas de integridad, y finalmente estableciendo el informe de cumplimiento de la directiva.

Los componentes se crean en una directiva simulada, o bien se asocian a partir de otras directivas. Se da por sentado que para sus primeras directivas, usted crea todas las ubicaciones exclusivas, ajustes del cortafuegos y reglas de integridad para la empresa. Estos componentes se almacenan en la base de datos de Management Service para un posible uso futuro en otras directivas.

El siguiente diagrama muestra los componentes de cada nivel, y una directiva resultante de las selecciones.

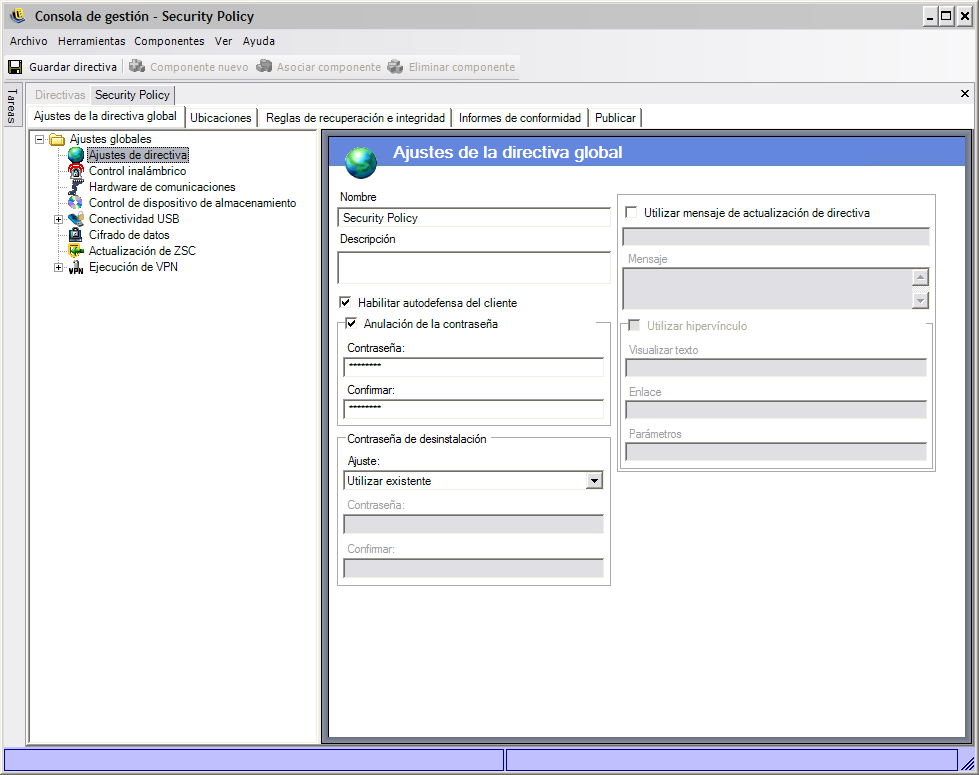

2.2.1 Configuración de la directiva global

La configuración de la directiva global se aplica como valor por defecto de la misma. Para acceder a este control, vaya a la consola de gestión y haga clic en la pestaña .

Las siguientes secciones contienen más información sobre los parámetros de configuración que puede configurar de forma global:

Valores de directiva

La configuración global principal incluye:

-

Nombre y descripción: el nombre de la directiva se especifica al principio del proceso de creación de directivas. Puede editar el nombre o proporcionar una descripción de la directiva.

-

Habilite la autodefensa del cliente: la autodefensa del cliente se puede habilitar o inhabilitar mediante la directiva. Si se deja seleccionada esta casilla se garantiza que la autodefensa del cliente está activa. Si se anula su selección, se desactiva la autodefensa del cliente para todos los puntos finales utilizando esta directiva.

-

Anulación de contraseña: Esta función permite al administrador configurar una anulación de contraseña que puede inhabilitar temporalmente la directiva durante un período especificado de tiempo. Seleccione la casilla y escriba la contraseña en el campo proporcionado. Escriba la contraseña de nuevo en el campo de confirmación de contraseña. Utilice esta contraseña en el generador de contraseña de anulación para generar la clave de contraseña de esta directiva. Para obtener más información, consulte la Sección 1.10, Utilización del generador de claves de contraseñas de anulación.

ADVERTENCIA:Es muy recomendable que no se facilite esta contraseña a los usuarios. El generador de contraseñas de anulación se debe utilizar para generar una clave temporal para ellas.

-

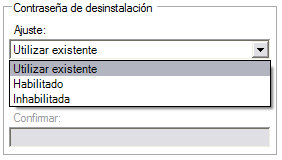

Contraseña de desinstalación: Recomendamos que se instale cada ZENworks* Security Client con una contraseña de desinstalación para evitar que los usuarios desinstalen el software. Esta contraseña normalmente se configura durante la instalación; no obstante, la contraseña se puede actualizar, habilitar o inhabilitar mediante la directiva.

Puede seleccionar uno de los siguientes ajustes de la lista desplegable:

-

Utilizar existente: Se trata del ajuste por defecto. Deja la contraseña actual sin modificar.

-

Habilitada: activa una contraseña de desinstalación o la cambia. Especifique la contraseña nueva y confírmela.

-

Inhabilitado: Desactiva el requisito de contraseña de desinstalación.

-

-

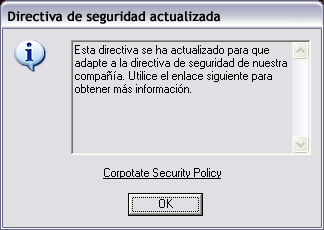

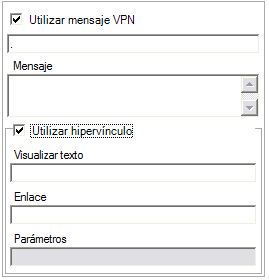

Utilizar mensaje de actualización de la directiva: puede ver un mensaje de usuario personalizado siempre que se actualice la directiva. Haga clic en la casilla de verificación y especifique la información del mensaje en los campos proporcionados.

-

Utilizar hiperenlace: Puede incluir un hiperenlace a la información adicional, directiva corporativa, etc. (consulte Hiperenlaces para obtener más información).

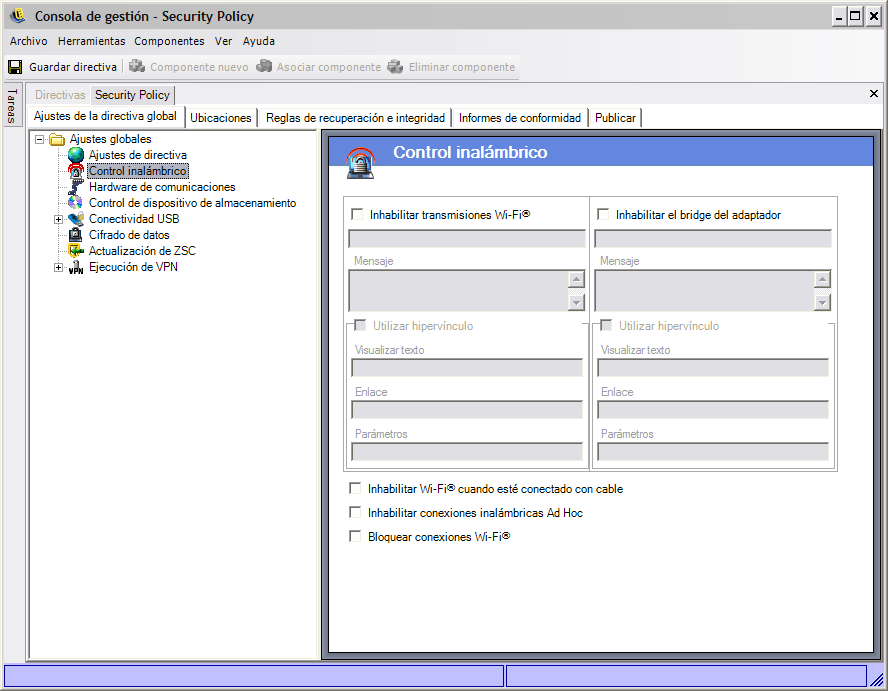

Control inalámbrico

El control inalámbrico ajusta globalmente los parámetros de conectividad del adaptador para proteger el punto final y la red. Para acceder a este control, haga clic en la pestaña y haga clic en el icono en el árbol de directivas situado a la izquierda.

La configuración del control inalámbrico incluye lo siguiente:

-

Inhabilitar transmisiones Wi-Fi: inhabilita globalmente todos los adaptadores Wi-Fi, hasta e incluyendo la opción de silencio total de una radio Wi-Fi integrada.

Puede elegir visualizar un mensaje de usuario personalizado e hiperenlace cuando el usuario intenta activar una conexión Wi-Fi. Consulte la Mensaje del usuario personalizado para obtener más información.

-

Inhabilitar puente del adaptador: inhabilita globalmente la funcionalidad del puente de red incluida con Windows* XP, lo cual permite al usuario aunar varios adaptadores y actuar como nodo central de la red.

Puede elegir visualizar un mensaje de usuario personalizado e hiperenlace cuando el usuario intente una conexión Wi-Fi. Consulte la Mensaje del usuario personalizado para obtener más información.

-

Inhabilitar Wi-Fi si está cableado: inhabilita globalmente todos los adaptadores Wi-Fi cuando el usuario tiene una conexión con cable (LAN a través de NIC).

-

Inhabilitar redes Ad Hoc: inhabilita globalmente toda la conectividad ad hoc, la cual aplica la conectividad Wi-Fi sobre una red (por ejemplo, mediante un punto de acceso) y restringe la conexión a red de igual a igual de este tipo.

-

Bloquear conexiones Wi-Fi: bloquea globalmente las conexiones Wi-Fi sin silenciar la radio Wi-Fi. Utilice este valor si desea inhabilitar las conexiones Wi-Fi, pero desea utilizar puntos de acceso para la detección de la ubicación. Consulte la Sección 2.2.2, Locations para obtener más información.

Hardware de comunicación

La configuración del hardware de comunicación controla por ubicación qué tipos de hardware permiten una conexión en este entorno de red.

NOTA:Puede ajustar los controles del hardware de comunicación globalmente en la pestaña o para las ubicaciones individuales en la pestaña .

Para ajustar los controles del hardware de comunicación globalmente, haga clic en la pestaña , expanda en el árbol y haga clic en .

Para ajustar los controles del hardware de comunicación para una ubicación, haga clic en la pestaña , expanda la ubicación deseada en el árbol y haga clic en . Para obtener más información acerca de la configuración del hardware de comunicación de una ubicación, consulte Hardware de comunicación.

Seleccione la habilitación o inhabilitación de la configuración global de cada dispositivo del hardware de comunicación que aparece en:

-

1394 (FireWire): Controla el puerto de acceso FireWire* en el punto final.

-

IrDA: Controla el puerto de acceso por infrarrojos en el puesto final.

-

Bluetooth: Controla el puerto de acceso Bluetooth* en el punto final.

-

Serie/Paralelo: Controla el acceso del puerto de serie y paralelo en el puesto final.

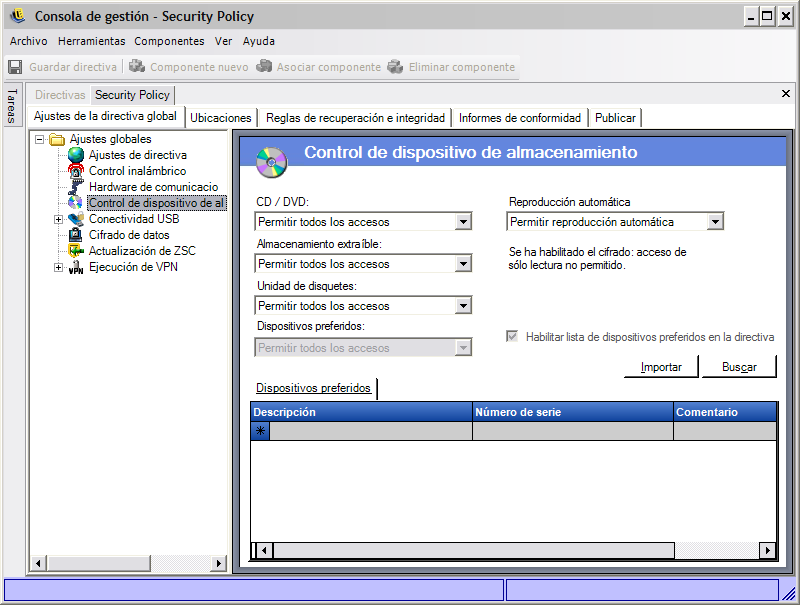

Control del dispositivo de almacenamiento

Los controles del dispositivo de almacenamiento ajustan los parámetros de configuración del dispositivo de almacenamiento por defecto para la directiva. Esto incluye especificar si a los dispositivos de almacenamiento de archivos externos se les permite leer o escribir archivos, funcionar en un estado de sólo lectura, o inhabilitarse por completo. Si están inhabilitados, estos dispositivos no pueden recuperar datos del punto final; no obstante, la unidad de disco duro y todas las unidades de red seguirán estando operativas y accesibles.

El control del dispositivo de almacenamiento de ZENworks Endpoint Security Management no está permitido si está activada la solución de cifrado de almacenamiento.

NOTA:Puede ajustar los controles del dispositivo de almacenamiento globalmente en la pestaña o para las ubicaciones individuales en la pestaña .

Para ajustar los controles del dispositivo de almacenamiento globalmente, haga clic en la pestaña , expanda en el árbol y haga clic en .

Para ajustar los controles del dispositivo de almacenamiento para una ubicación, haga clic en la pestaña , expanda la ubicación deseada en el árbol y haga clic en . Para obtener más información, consulte la Hardware de comunicación.

El control del dispositivo de almacenamiento está dividido en las siguientes categorías:

-

CD/DVD: controla todos los dispositivos que aparecen en las en Windows Device Manager.

-

Almacenamiento extraíble: controla todos los dispositivos notificados como almacenamiento extraíble de las en Windows Device Manager.

-

Floppy Drive: controla todos los dispositivos que aparecen en las en Windows Device Manager.

-

Dispositivos preferidos: permite únicamente los dispositivos de almacenamiento extraíbles que aparecen en la ventana Control del dispositivo de almacenamiento. No se permite el resto de dispositivos notificados como almacenamiento extraíble.

Siempre se permite el almacenamiento fijo (unidades de disco duro) y unidades de red (si están disponibles).

Para ajustar el valor por defecto de la directiva de los dispositivos de almacenamiento, seleccione la configuración global para ambos tipos de las listas desplegables:

-

Activar: El tipo de dispositivo se permite por defecto.

-

Inhabilitar: el tipo de dispositivo no está permitido. Cuando los usuarios intentan acceder a los archivos en un dispositivo de almacenamiento definido, éstos reciben un mensaje de error del sistema operativo, o de la aplicación que intenta acceder al dispositivo de almacenamiento local, indicando que se ha producido un error en la acción

-

Sólo lectura: el tipo de dispositivo está establecido como Sólo lectura. Cuando los usuarios intentan escribir en el dispositivo, éstos reciben un mensaje de error del sistema operativo, o de la aplicación que intenta acceder al dispositivo de almacenamiento local, indicando que se ha producido un error en la acción

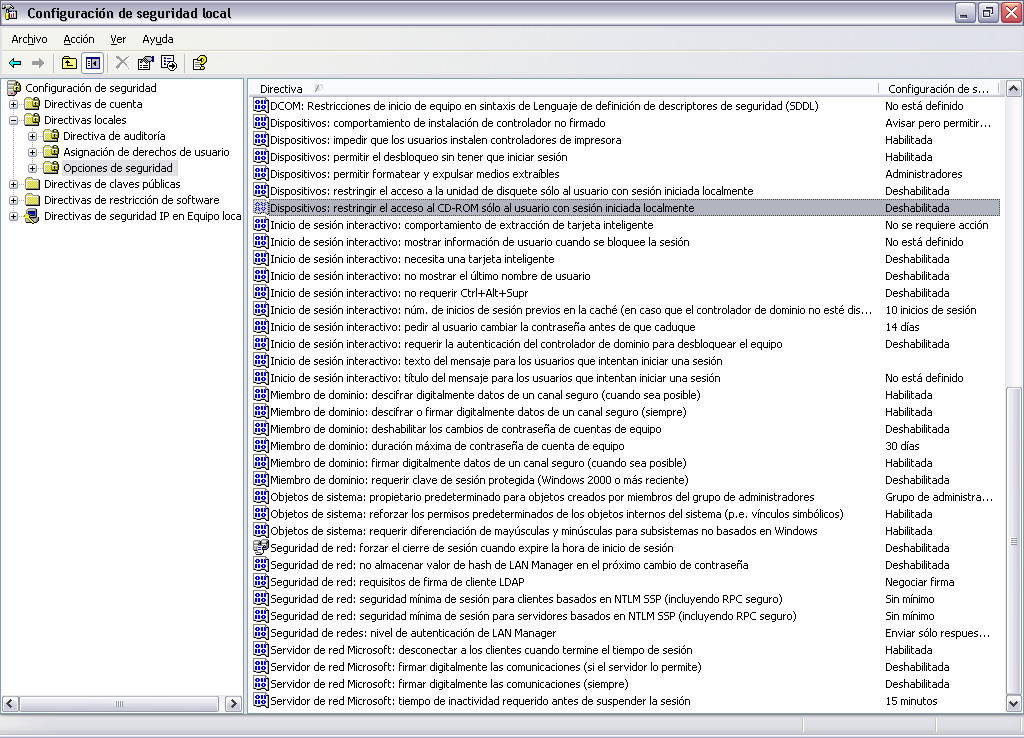

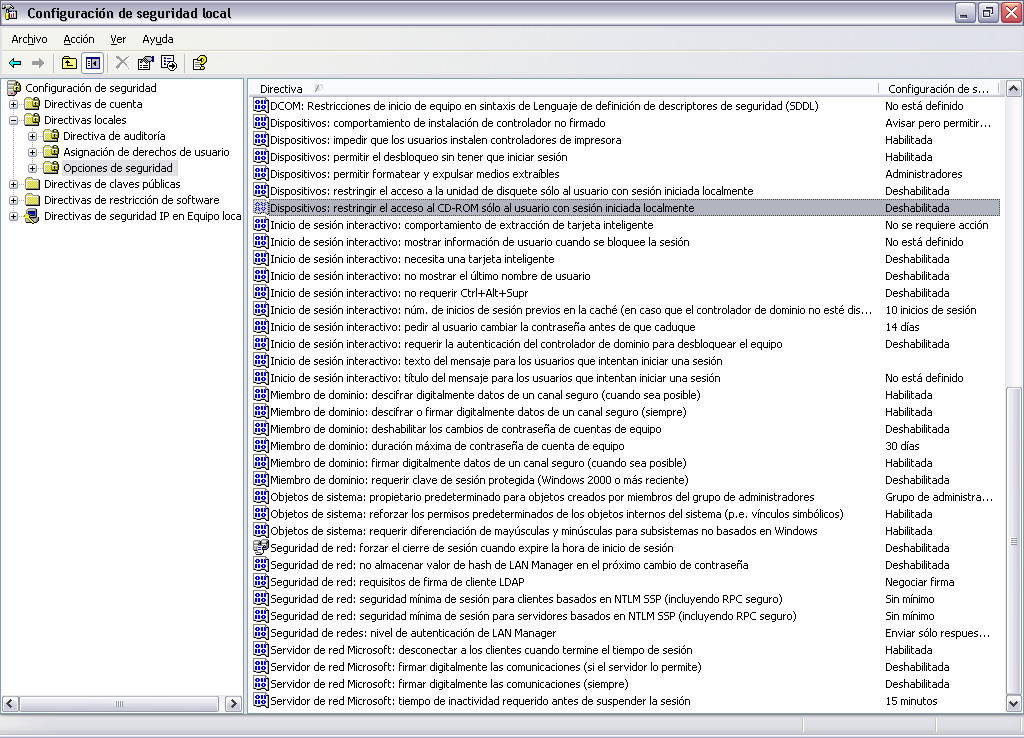

NOTA:Si desea inhabilitar las unidades de CD-ROM o unidades de disquete en un grupo de puntos finales, o ajustarlas como Sólo lectura, la configuración de seguridad local (bajada de nivel a través de un objeto de directiva del grupo de servicios de directorio) debe tener y . Para verificar esto, abra el objeto de directiva del grupo, o bien abra las herramientas administrativas en un equipo. Mirar configuración de la seguridad local: opciones de seguridad y comprobar que ambos dispositivos están inhabilitados. El valor por defecto es Inhabilitado.

Las secciones siguientes contienen más información sobre:

Dispositivos preferidos

Los dispositivos de almacenamiento extraíbles preferidos se pueden añadir opcionalmente a una lista, lo que permite que sólo los dispositivos autorizados accedan cuando se utilice la configuración global en una ubicación. Los dispositivos añadidos a esta lista deben tener un número de serie.

Para enumerar un dispositivo preferido:

-

Inserte el dispositivo en el puerto USB del equipo en el que está instalada la Consola de gestión.

-

Una vez que el dispositivo esté listo, haga clic en el botón . Si el dispositivo tiene un número de serie, su descripción y número de serie aparecen en la lista.

-

Seleccione un valor de la lista desplegable (el valor del no se aplicará a esta directiva):

-

Habilitada: Los dispositivos de la lista de preferidos pueden utilizar la función de lectura/escritura y el resto de USB y dispositivos de almacenamiento externo están inhabilitados.

-

Sólo lectura: Los dispositivos que aparezca en la lista de preferidos tienen la capacidad de sólo lectura; el resto de dispositivos USB y de almacenamiento externo están inhabilitados.

-

Repita estos pasos para cada dispositivo permitido en esta directiva. Se aplica la misma configuración a todos los dispositivos.

NOTA:Los ajustes del control del dispositivo de almacenamiento basado en la ubicación anularán la configuración global. Por ejemplo, podría ajustar todos los dispositivos de almacenamiento externo para que se permitan en la ubicación de trabajo, mientras se permite únicamente el valor por defecto global en el resto de ubicaciones, limitando los usuarios a los dispositivos de la lista de preferidos.

Importación de listas de dispositivos

La aplicación del escáner de la unidad USB de Novell genera una lista de dispositivos y sus números de serie (Sección 1.11, Escáner de la unidad USB). Para importar esta lista, haga clic en y navegue hasta la lista. La lista rellena los campos y .

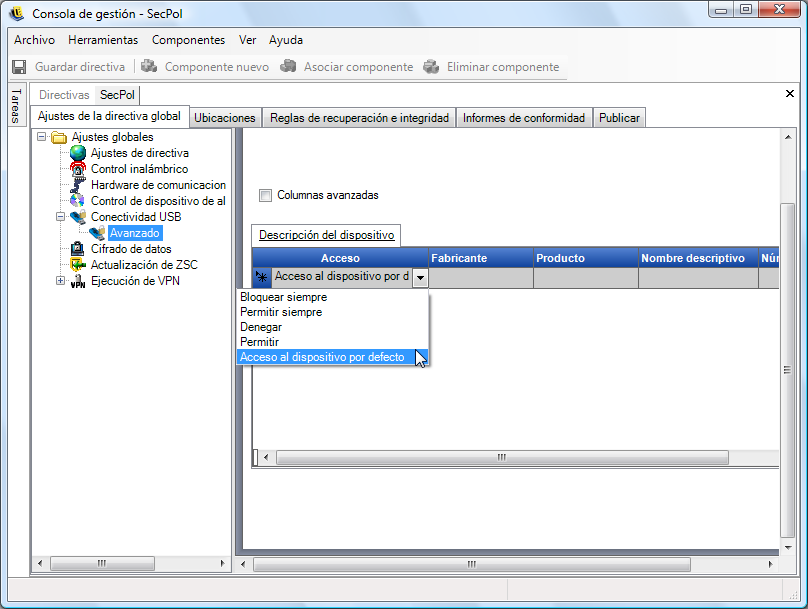

Conectividad USB

Todos los dispositivos que se conectan mediante el BUS USB se pueden permitir o denegar por directiva. Estos dispositivos se pueden escanear en la directiva desde el informe del inventario de dispositivos USB o escaneando todos los dispositivos actualmente conectados a un equipo. Estos dispositivos se pueden filtrar en función del fabricante, nombre del producto, números de serie, tipo, etc. A efectos de compatibilidad, el administrador puede configurar la directiva para que acepte un conjunto de dispositivos, por tipo de fabricante, (por ejemplo, todos los dispositivos HP están permitidos) o por tipo de producto (todos los dispositivos de interfaz humana USB, como el ratón y el teclado, están permitidos). Asimismo, se puede permitir a los dispositivos individuales que eviten la introducción en la red de·los dispositivos no compatibles (por ejemplo, no se permite ninguna impresora a excepción de la de la directiva).

Para acceder a este control, haga clic en y haga clic en del árbol de directivas de la izquierda.

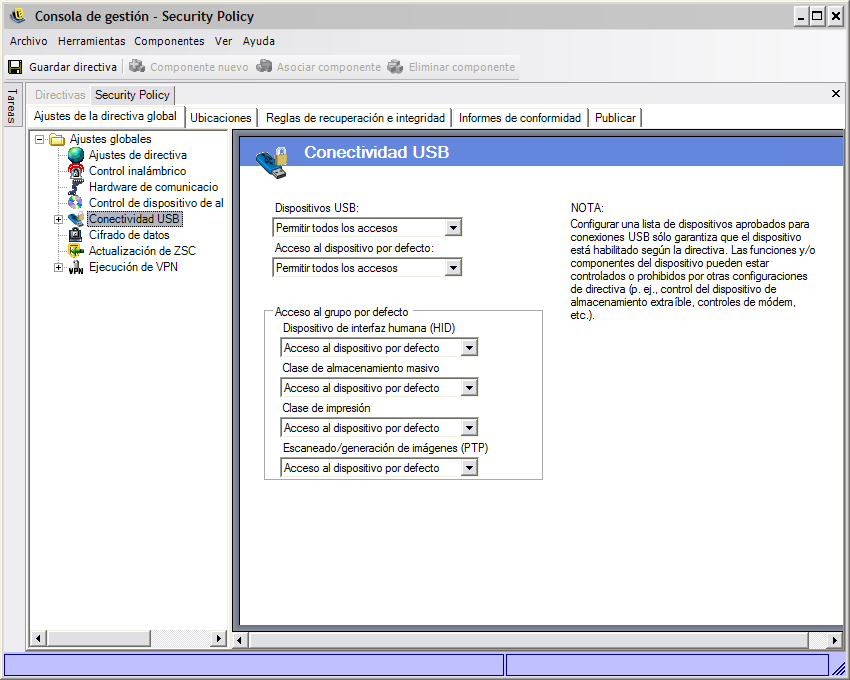

Figura 2-1 Página de conectividad USB.

En primer lugar, se evalúa el acceso en función de que el bus se encuentre activado o no. Esto se determina por el valor de configuración de los . En caso de que el valor de configuración se encuentre establecido en , también se inhabilitará el dispositivo y se detendrá la evaluación. En caso de que el valor de configuración se encuentre establecido en , el cliente continuará con la evaluación y con la búsqueda de coincidencias de filtro. Como sucede con otros campos de la Consola de gestión de ZENworks, cuando se establecen en una ubicación, los valores de los también se pueden configurar con la opción y, en su lugar, se utilizará el valor global de este campo.

El cliente agrupa los filtros que se aplican desde la directiva en función de la ubicación y de los valores de configuración globales. Por tanto, el cliente llevará a cabo dicha agrupación según el acceso a los siguientes grupos:

-

Bloquear siempre: Bloquear siempre el dispositivo. Este valor no se puede modificar.

-

Permitir siempre: Permitir siempre el acceso, a menos que el dispositivo coincida con el filtro .

-

Bloquear: Bloquear el acceso, a menos que el dispositivo coincida con el filtro .

-

Permitir: Permitir el acceso, a menos que el dispositivo coincida con el filtro o .

-

Acceso al dispositivo por defecto: En caso de que no se encuentre otra coincidencia, al dispositivo se le da el mismo nivel de acceso que con la opción .

Se evalúa un dispositivo en cada grupo siguiendo el orden anterior (en primer lugar, el grupo , seguido del grupo , etc.). Cuando un dispositivo coincide con, al menos, un filtro de·un grupo, el acceso al dispositivo se establece en dicho nivel y se detiene la evaluación. En caso de que el dispositivo se evalúe con todos los filtros y no se encuentre ninguna coincidencia, se aplica el nivel .

El acceso al dispositivo que se encuentre establecido en el área del se considera con todos los·filtros que se utilicen en dicha ubicación. Esto se realiza mediante la generación de coincidencias de los filtros para cada agrupación cuando la directiva se publica al cliente. Estos filtros son los siguientes:

Avanzadas

En la mayoría de las situaciones, los cuatro grupos de dispositivos enumerados en la página de conectividad USB (dispositivo de interfaz humana, clase de almacenamiento masivo, clase de impresión y escaneo/generación de imágenes) son suficientes para permitir o denegar el acceso a la mayoría de los dispositivos USB. En caso de que tenga dispositivos que no estén registrados en uno de estos grupos, puede configurar los ajustes en la página avanzada de conectividad USB. También puede usar los ajustes de la página avanzada para ofrecer acceso a la lista blanca a determinados dispositivos, incluso si se les ha denegado el acceso debido a los valores de configuración que se encuentran en la página de conectividad USB.

Para poder acceder a las opciones de Conectividad de USB avanzadas, haga clic en el signo más junto a en el árbol y a continuación haga clic en Puede utilizar el informe de auditoría del dispositivo USB a fin de obtener toda la información que pudiera ser de gran ayuda en la página avanzada de control de la conectividad USB.

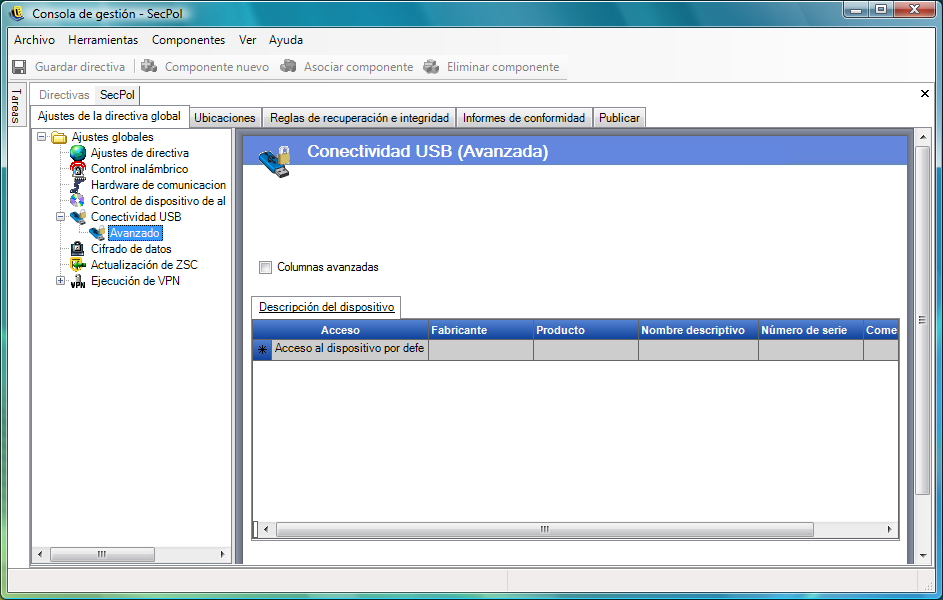

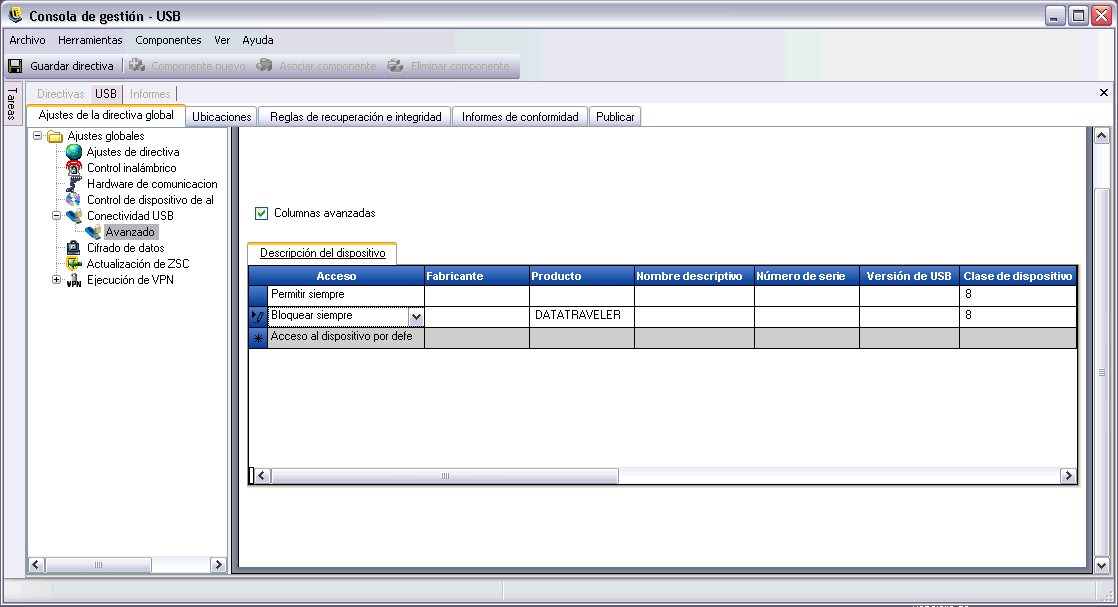

Figura 2-2 Página avanzada de conectividad USB.

En las columnas por defecto, se incluye lo siguiente:

-

Acceso: Active con el ratón y, a continuación, especifique el nivel de acceso:

-

Bloquear siempre: Bloquear siempre el dispositivo. Este valor no se puede modificar.

-

Permitir siempre: Permitir siempre el acceso, a menos que el dispositivo coincida con el filtro .

-

Bloquear: Bloquear el acceso, a menos que el dispositivo coincida con el filtro .

-

Permitir: Permitir el acceso, a menos que el dispositivo coincida con el filtro o .

-

Acceso al dispositivo por defecto: En caso de que no se encuentre otra coincidencia, al dispositivo se le da el mismo nivel de acceso que con la opción .

-

-

Fabricante: Haga clic en la columna y, a continuación, introduzca el nombre del fabricante que desee incluir en el filtro (p. ej.: Canon).

-

Producto: Haga clic en la columna y, a continuación, introduzca el nombre del producto que desee incluir en el filtro.

-

Nombre descriptivo: Haga clic en la columna y, a continuación, introduzca el nombre descriptivo del dispositivo que desee incluir en el filtro.

-

Número de serie: Haga clic en la columna y, a continuación, introduzca el número de serie del dispositivo que desee incluir en el filtro.

-

Comentario: Haga clic en la columna y, a continuación, introduzca el comentario que desee incluir en el filtro (p. ej., Canon).

Puede hacer clic en el recuadro para añadir las siguientes columnas: , y .

Un dispositivo pone a disposición del SO un conjunto de atributos. El cliente hace coincidir dichos atributos con los campos que requiere el filtro. Para tener una coincidencia, todos los campos de un filtro deben coincidir con un atributo propio del dispositivo. El filtro no coincidirá en caso de que el dispositivo no ofrezca un atributo o campo que sea necesario para dicho filtro.

Por ejemplo, considere que un dispositivo ofrece los siguientes atributos: Fabricante: Clase Acme: 8 y Número de serie: "1234".

El filtro: Clase == 8 coincidiría con este dispositivo. El filtro: Producto == "Acme" no coincidiría, porque el dispositivo no proporcionó un atributo de producto para el dispositivo del SO.

Los siguientes campos coinciden en subcadenas: Fabricante, Producto y Nombre descriptivo. El resto de los campos coinciden perfectamente.

Es importante destacar que el campo número de serie (NS) USB mediante especificación es único si se tiene en cuenta al especificar los siguientes campos junto con el NS: Versión USB, ID del proveedor, ID de producción y Dispositivo BCD.

Los valores decimales actuales que son válidos para la versión USB son: 512 - USB 2.0, 272 - USB 1.1 y 256 - USB 1.0.

Las secciones siguientes contienen más información sobre:

Adición manual de dispositivos

Los siguientes métodos permiten rellenar la lista para que pueda permitir o denegar la conectividad USB a los dispositivos:

Para añadir un dispositivo manualmente:

-

Inserte el dispositivo en el puerto USB del equipo en el que está instalada la Consola de gestión.

-

Una vez que el dispositivo esté listo, haga clic en el botón Si el dispositivo tiene un número de serie, su descripción y número de serie aparecen en la lista.

-

Seleccione un valor de la lista desplegable (el valor del no se aplica a esta directiva):

-

Activar: Los dispositivos de la lista de preferidos pueden utilizar la función de lectura/escritura, y el resto de USB y dispositivos de almacenamiento externo están inhabilitados

-

Sólo lectura: Los dispositivos de la lista de preferidos pueden utilizar la función de sólo lectura; el resto de dispositivos USB y de almacenamiento externo están inhabilitados

-

Repita los pasos para cada dispositivo que se vaya a permitir en esta directiva. Se aplica la misma configuración a todos los dispositivos.

Añadir un dispositivo a la lista blanca o a la lista negra por tipo de producto

En la siguiente sección se describe cómo añadir a la lista blanca o a la lista negra un dispositivo USB según el tipo de producto.

NOTA:El siguiente procedimiento se proporciona como ejemplo de cómo puede encontrar el tipo de producto de su dispositivo de almacenamiento USB extraíble. Dependiendo de la información que el fabricante del dispositivo facilite, el procedimiento funcionará o no. Puede utilizar el informe de auditoría del dispositivo USB a fin de obtener toda la información que pudiera ser de gran ayuda en la página avanzada de control de la conectividad USB.

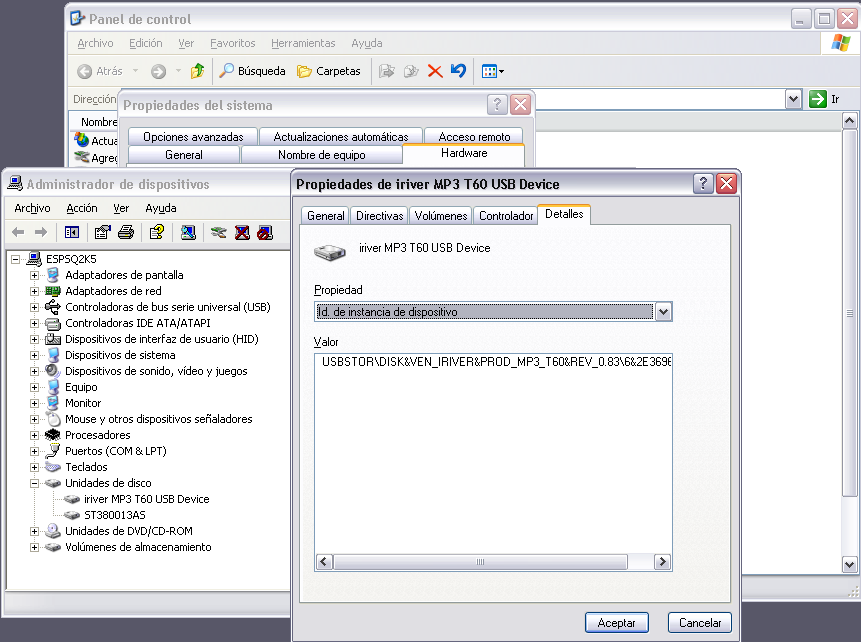

Para determinar el tipo de producto de un dispositivo de almacenamiento USB extraíble:

-

En la ventana de la Consola de gestión del equipo con Microsoft Windows, haga clic en .

-

Haga clic en el signo más junto a para expandir el árbol.

-

Haga clic con el botón derecho del ratón en el dispositivo USB y, a continuación, haga clic en para que se muestre el recuadro de diálogo Propiedades del dispositivo.

-

Haga clic en la pestaña y seleccione en la lista desplegable.

El tipo de producto aparece después de &PROD en el ID de instancia del dispositivo. En el siguiente ejemplo, DATATRAVELER es el tipo de producto.

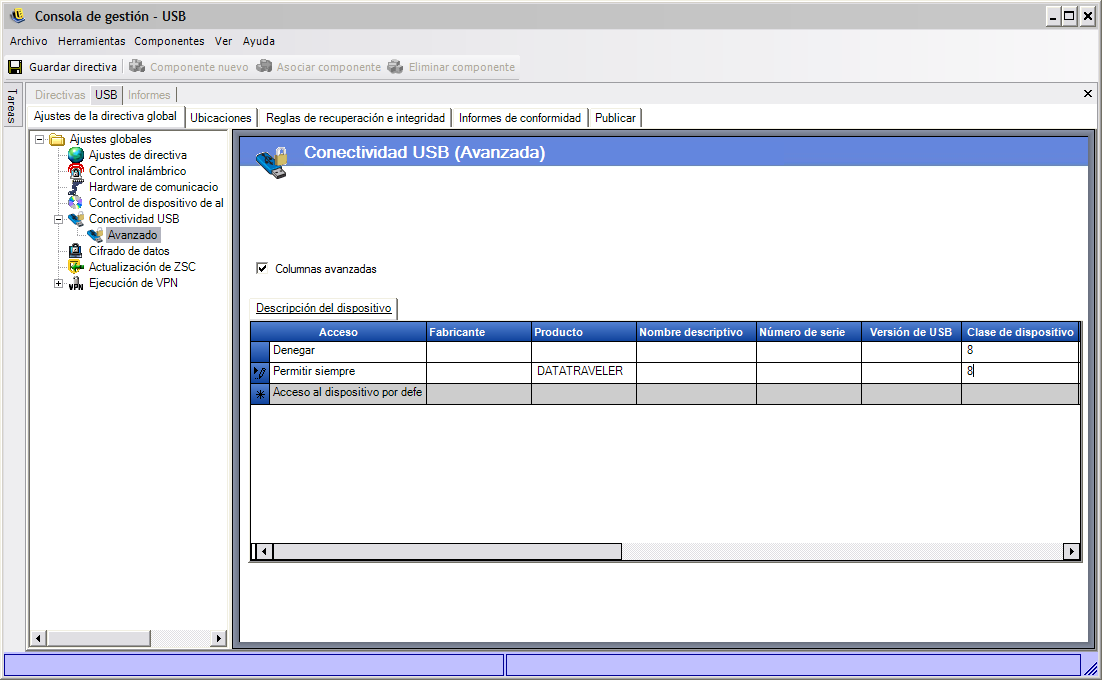

Añadir a la lista blanca un dispositivo USB: deje los parámetros de configuración predeterminados de la página Conectividad USB. En la página Configuración Avanzada, cree dos filas. En la primera fila, especifique en la columna y 8 en la columna (si no está disponible, seleccione la casilla de verificación . En la segunda fila, especifique en la columna , el tipo de producto (DATATRAVELER, en este ejemplo) en la columna y 8 en la columna .

La página Conectividad USB (Avanzada) debería tener el siguiente aspecto:

el dispositivo USB DATATRAVELER está ahora en la lista blanca, lo que significa que ZENworks Endpoint Security Management le ha concedido acceso y el resto de los dispositivos de almacenamiento USB extraíbles tienen el acceso denegado.

Añadir a la lista negra·un dispositivo USB: deje los parámetros de configuración predeterminados de la página Conectividad USB. En la página Configuración Avanzada, cree dos filas. En la primera fila, especifique en la columna y 8 en la columna (si no está disponible, seleccione la casilla de verificación ). En la segunda fila, especifique en la columna , el tipo de producto (DATATRAVELER, en este ejemplo) en la columna y 8 en la columna .

La página Conectividad USB (Avanzada) debería tener el siguiente aspecto:

el dispositivo USB DATATRAVELER está ahora en la lista negra, lo que significa que ZENworks Endpoint Security Management no le concede el acceso y el resto de los dispositivos de almacenamiento USB extraíbles tienen el acceso concedido.

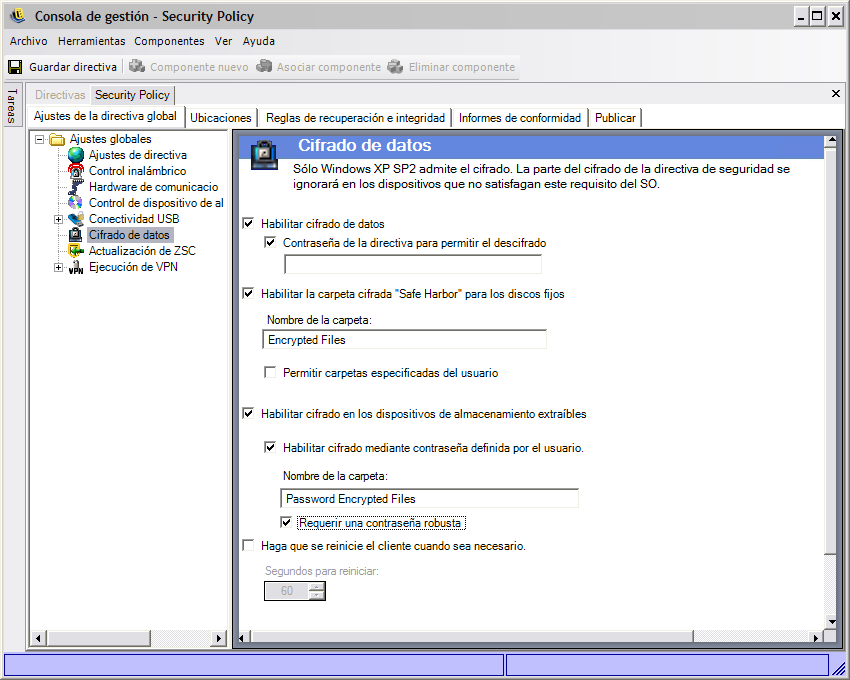

Cifrado de datos

El cifrado de datos determina si el cifrado de archivos se aplica en el punto final y qué tipo de cifrado está disponible. Se pueden cifrar los datos para permitir compartir archivos (con protección por contraseña), o los datos se pueden cifrar para que sean de sólo lectura en los equipos que ejecuten ZENworks Storage Encryption Solution.

NOTA:El cifrado sólo lo admite Windows XP SP2. La parte de cifrado de la directiva de seguridad se ignora en los dispositivos que no cumplan este requisito del sistema operativo.

El control del dispositivo de almacenamiento de ZENworks Endpoint Security Management no está permitido si está activada ZENworks Storage Encryption Solution.

Para acceder a este control, abra la pestaña y haga clic en el icono en el árbol de directivas situado a la izquierda.

Para activar los controles individuales, haga clic en la casilla de verificación .

NOTA:Las claves de cifrado se distribuyen a todas las máquinas que reciben las directivas de Policy Distribution Service, independientemente de si el cifrado de datos está o no activado. No obstante, este control proporciona instrucciones a ZENworks Security Client para activar sus controladores de cifrado, de tal forma que los usuarios puedan leer los archivos que se les haya enviado sin necesidad de la utilidad de descifrado de archivos. Consulte Sección 1.9, Uso de la utilidad de descifrado de archivos de ZENworks para obtener más información.

Determine los niveles de cifrado que permite esta directiva:

-

Contraseña de la directiva para permitir el descifrado: Especifique una contraseña para que todos los usuarios que utilicen esta directiva tengan que introducir esta contraseña antes de descifrar los archivos cifrados almacenados en sus carpetas Puerto seguro.

Éste valor de configuración es opcional. Déjelo en blanco para que no sea necesario introducir la contraseña.

-

Habilite la carpeta cifrada "Safe Harbor" (puerto seguro) para los discos fijos (volumen no perteneciente al sistema): Genera una carpeta en la raíz de todos los volúmenes no pertenecientes al sistema en el puesto final, con el nombre Archivos protegidos con cifrado. Todos los archivos ubicados en esta carpeta los cifra y gestiona ZENworks Security Client. Los datos que se encuentran en esta carpeta se cifran automáticamente y sólo podrán acceder a ellos los usuarios autorizados de este equipo.

El nombre de la carpeta se puede cambiar haciendo clic en el campo , seleccionando el texto actual y especificando el nombre deseado.

-

Cifrar la carpeta "Mis documentos" del usuario: Active esta casilla para ajustar la carpeta Mis documentos del usuario como una carpeta cifrada (esto se aplica además a la carpeta Puerto seguro). Esto sólo se aplica a la carpeta local Mis documentos.

-

Permitir carpetas específicas del usuario (volumen no perteneciente al sistema): Active esta casilla para permitir a los usuarios seleccionar qué carpetas de su equipo se van a cifrar. Esto sólo se aplica a las carpetas locales; no se pueden cifrar dispositivos de almacenamiento extraíbles ni unidades de red.

ADVERTENCIA:Antes de inhabilitar el cifrado de datos, compruebe que todos los datos almacenados en estas carpetas los haya extraído el usuario y almacenado en otra ubicación.

-

-

Habilite el cifrado para los dispositivos de almacenamiento extraíbles: Se pueden cifrar todos los datos escritos en dispositivos de almacenamiento extraíbles desde un punto final protegido por esta directiva. Los usuarios con esta directiva en sus equipos pueden leer los datos, por lo que es posible la compartición de archivos mediante los dispositivos de almacenamiento extraíbles de un grupo de directivas. Los usuarios que no pertenezcan a este grupo de directivas no pueden leer los archivos cifrados en la unidad y sólo se podrá acceder a los archivos de la carpeta Shared Files (si están activados) si se facilita la contraseña.

-

Habilitar cifrado mediante la contraseña definida por el usuario: Este valor da al usuario la capacidad de almacenar archivos en una carpeta de Shared Files del dispositivo de almacenamiento extraíble (esta carpeta se genera automáticamente cuando se aplique este valor). El usuario puede especificar una contraseña cuando los archivos se añaden a esta carpeta, la cual pueden utilizar los usuarios que no se encuentren en el grupo de directivas actual para extraer los archivos.

El nombre de la carpeta se puede cambiar haciendo clic en el campo , seleccionando el texto actual y especificando el nombre deseado.

-

Requerir contraseña segura: Este valor obliga al usuario a definir una contraseña segura para la carpeta Shared Files. Una contraseña segura debe tener:

-

siete caracteres o más

-

al menos uno de los siguientes tipos de caracteres:

-

letras mayúsculas de la "A" a la" Z"

-

letras minúsculas de la "a" a la "z"

-

números del 0 al 9

-

al menos un carácter especial ~!@#$%^&*()+{}[]:;<>?,./

-

Por ejemplo: y9G@wb?

-

ADVERTENCIA:Antes de inhabilitar el cifrado de datos, compruebe que todos los datos almacenados en los dispositivos de almacenamiento extraíbles los ha extraído el usuario y los ha almacenado en otra ubicación.

-

-

Pida al cliente que reinicie si es necesario: Cuando se añade cifrado a una directiva, ésta no se activa hasta que se reinicie el puesto final. Este valor fuerza el reinicio necesario mostrando un temporizador de cuenta atrás, advirtiendo al usuario de que el equipo se reiniciará en el número de segundos especificado. El usuario dispone de ese intervalo de tiempo para guardar trabajo antes de que se reinicie el equipo.

Se debe reiniciar cuando el cifrado se active primero en una directiva y una segunda vez cuando se active el cifrado de almacenamiento extraíble o "Safe Harbor" (puerto seguro) (si se activa de forma independiente de la activación del cifrado). Por ejemplo, cuando se aplica por primera vez una directiva de cifrado, se debe reiniciar el equipo dos veces: una para inicializar las unidades y una segunda vez para cifrar todos los puertos seguros. Si posteriormente se seleccionan más puertos seguros una vez se haya aplicado la directiva, sólo deberá reiniciar el equipo una vez para que los puertos seguros se incluyan en la directiva.

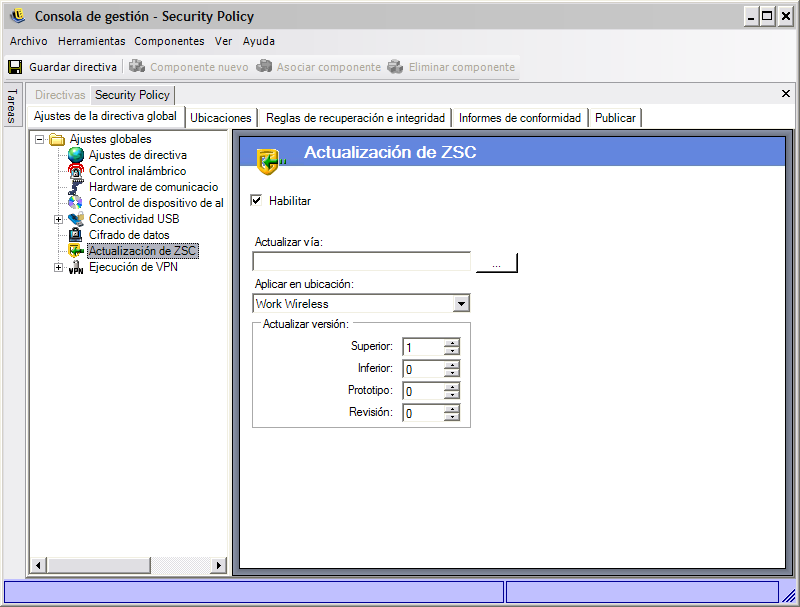

Actualizar ZSC

Las revisiones para reparar los pequeños defectos en ZENworks Security Client están disponibles con las actualizaciones regulares de ZENworks Endpoint Security Management. En lugar de proporcionar un nuevo instalador que necesita distribuirse a través de MSI a todos los puntos finales, la actualización de ZENworks Security Client permite al administrador dedicar una zona de la red que distribuya revisiones de actualización a los usuarios finales cuando estos se asocien al entorno de red.

Para acceder a este control, haga clic en la pestaña y haga clic en en el árbol de directivas situado a la izquierda.

Para facilitar la distribución segura y sencilla de estas revisiones a todos los usuarios de ZENworks Security Client:

-

Active para activar la pantalla y la regla.

-

Especifique la ubicación en la que ZENworks Security Client busca las actualizaciones.

Debido a las recomendaciones del siguiente paso, la ubicación asociada al entorno empresarial (por ejemplo, la ubicación de trabajo) es el candidato recomendado.

-

Especifique la URI en la que se ha almacenado la revisión.

Esto tiene que apuntar al archivo de revisiones, que puede ser el archivo setup.exe para ZENworks Security Client o un archivo MSI creado a partir del archivo .exe. A efectos de seguridad, se recomienda que estos archivos se almacenen en un servidor seguro tras el cortafuegos de la empresa.

-

Especifique la información de la versión para este archivo en los campos proporcionados.

La información de la versión se encuentra al instalar ZENworks Security Client y al abrir a continuación el cuadro de diálogo Acerca de (consulte la Guía de instalación de ZENworks Endpoint Security Management para obtener más información). El número de versión de STEngine.exe es el número de versión que deseará utilizar en los campos.

Cada vez que el usuario introduzca la ubicación asignada, ZENworks Security Client comprueba la URI de una actualización que coincida con el número de versión. Si hay disponible una actualización, ZENworks Security Client la descarga y la instala.

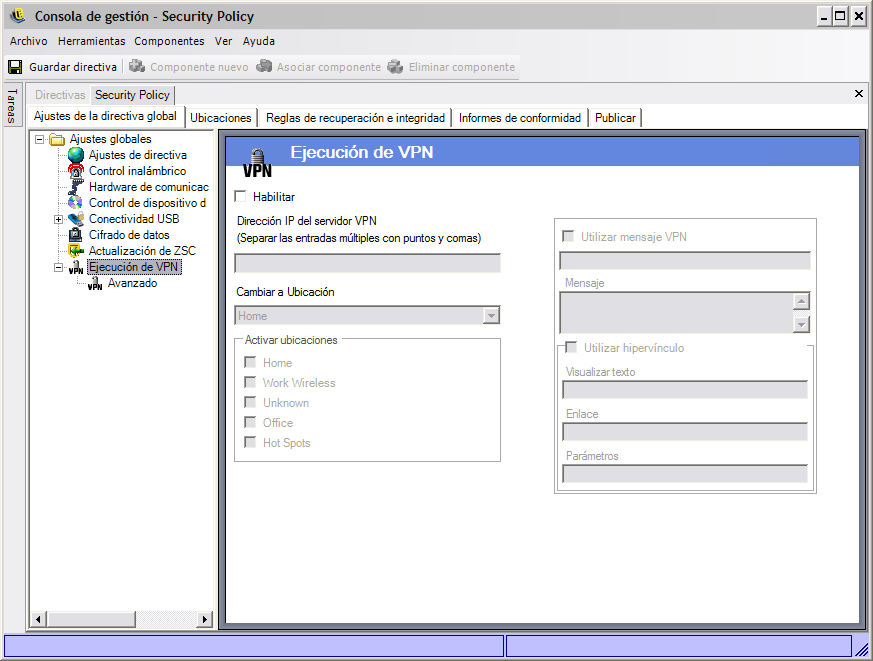

Aplicación de VPN

Esta regla aplica el uso de un SSL o VPN (Red Privada Virtual) basada en el cliente. Esta regla se aplica normalmente a los enlaces directos inalámbricos, permitiendo al usuario asociar y conectarse a la red pública, a la hora a la que la regla intenta establecer la conexión de VPN y, a continuación, cambiar el usuario a una ubicación definida y ajustes del cortafuegos. Todos los parámetros son a criterio del administrador. Todos los parámetros anulan la configuración de la directiva existente. El componente de aplicación de VPN requiere que el usuario se conecte a una red antes de su inicio.

NOTA:Esta función sólo está disponible en la instalación de ZENworks Endpoint Security Management y no puede utilizarse para directivas de seguridad UWS.

Para acceder a este control, haga clic en la pestaña y haga clic en en el árbol de directivas situado a la izquierda.

Para utilizar la regla de aplicación de VPN, deben existir dos ubicaciones como mínimo.

Para añadir la aplicación de VPN a una directiva de seguridad nueva o existente:

-

Active para activar la pantalla y la regla.

-

Especifique las direcciones IP para el servidor de VPN en el campo proporcionado. Si se especifican varias direcciones, sepárelas con un punto y coma (por ejemplo: 10.64.123.5;66.744.82.36).

-

Seleccione de la lista desplegable.

Ésta es la ubicación a la que ZENworks Security Client cambia cuando se activa la VPN. Esta ubicación debe contener algunas restricciones y sólo debe utilizar ajustes del cortafuegos restrictivos únicos como su valor por defecto.

Es recomendable que los ajustes del cortafuegos sean , que cierra todos los puertos TCP/UDP, para una aplicación estricta de VPN. Este valor evita la conectividad no autorizada, mientras que la dirección IP de la red privada virtual actúa como un ACL al servidor de VPN, y permite la conectividad de la red.

-

Seleccione las ubicaciones del activador en las que se aplicará la regla de aplicación de VPN. Para la aplicación de VPN estricta, se debe utilizar la ubicación desconocida por defecto para esta directiva. Una vez que se haya autenticado la red, la regla de VPN se activa y cambia al cambio de ubicación asignado.

NOTA:El cambio de ubicación tiene lugar antes de la conexión de VPN, una vez que se haya autenticado la red.

-

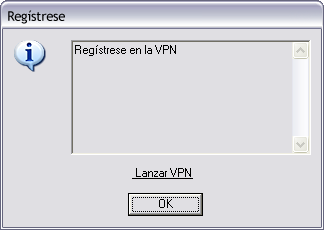

Proporcione un mensaje del usuario personalizado para que aparezca cuando la VPN se haya autenticado para la red. Para las redes privadas virtuales que no sean de cliente, esto debería ser suficiente.

Para las redes privadas virtuales con un cliente, incluya un hiperenlace que apunte al cliente de VPN.

Ejemplo: C:\Archivos de programa\Cisco Systems\Cliente de VPN\ipsecdialer.exe

Este enlace lanza la aplicación, pero el usuario aún debe iniciar sesión. Se puede introducir un parámetro en el campo , o bien se puede crear e indicar un archivo por lotes, en lugar del cliente ejecutable).

NOTA:Los clientes de VPN que generen adaptadores virtuales (por ejemplo, Cisco Systems* VPN Client 4.0) visualizan el mensaje La directiva se ha actualizado. La directiva no se ha actualizado; ZENworks Security Client está simplemente comparando el adaptador virtual con cualquier restricción del adaptador en la directiva actual.

El valor de aplicación de VPN estándar descrito anteriormente convierte a la conectividad de VPN en una opción. Se concederá a los usuarios conectividad a la red actual se inicie o no su VPN. Para una aplicación más estricta, consulte la Configuración de VPN avanzada.

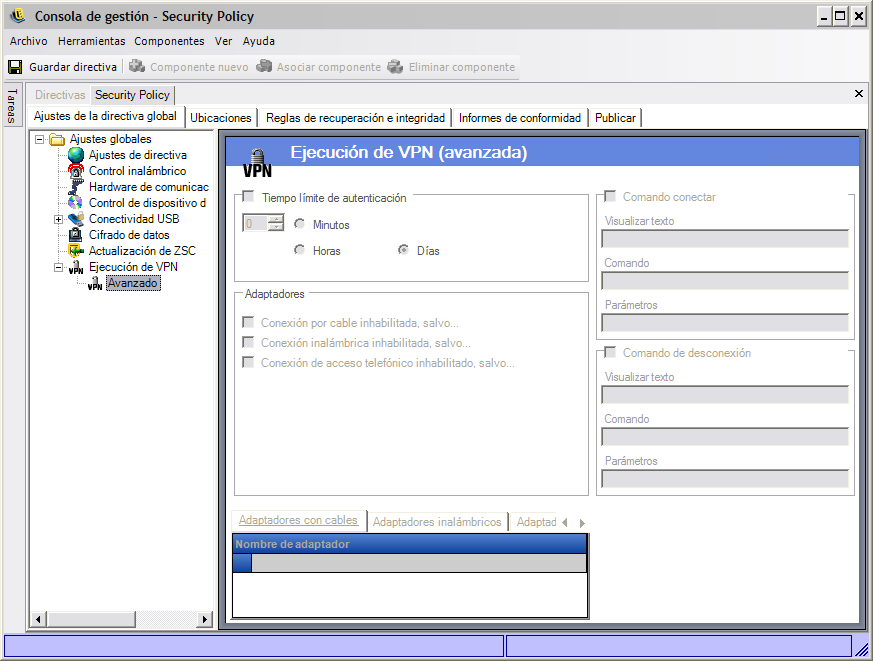

Configuración de VPN avanzada

Los controles de VPN avanzada ajustan los tiempos de espera de la autenticación para protegerse frente a los fallos de la VPN, conectar comandos para las redes privadas virtuales basadas en el cliente y usar los controles de adaptador para controlar a los que se permite acceso a la red privada virtual.

Para acceder a este control, haga clic en la pestaña , haga clic en el símbolo "+" situado junto a la y haga clic en en el árbol de directivas situado a la izquierda.

Se pueden configurar los siguientes valores avanzados de la aplicación de VPN:

Tiempo límite de autenticación: Los administradores pueden colocar el puesto final en unos ajustes del cortafuegos seguros (la configuración del cortafuegos ) para protegerse frente a los fallos de conectividad de la VPN. El es la cantidad de tiempo que ZENworks Security Client espera hasta obtener la autenticación en el servidor de la VPN. Este parámetro se debe ajustar por encima de 1 minuto para permitir la autenticación en conexiones más lentas.

Conectar/desconectar comandos: Al utilizar el temporizador de la autenticación, los comandos y controlan la activación de la VPN basada en el cliente. Especifique la ubicación del cliente de VPN y los parámetros necesarios en los campos de . El comando Desconectar es opcional y se proporciona a los clientes de la VPN que requieren que el usuario se desconecte antes de finalizar sesión de la red.

NOTA:Los clientes de VPN que generan adaptadores virtuales (por ejemplo, Cisco Systems VPN Client 4.0) visualizan el mensaje La directiva se ha actualizado y pueden alternar desde la ubicación actual temporalmente. La directiva no se ha actualizado; ZENworks Security Client está simplemente comparando el adaptador virtual con cualquier restricción del adaptador en la directiva actual. Al ejecutar los clientes de la VPN de este tipo, no se debe utilizar el hiperenlace del comando Desconectar.

Adaptadores: Esto es esencialmente una directiva del mini adaptador específica de la aplicación de VPN.

Si se selecciona un adaptador (cambiándolo a Habilitado, Excepto), a estos adaptadores (inalámbrico siendo específico para el tipo de tarjeta) se les permite conectividad a la red privada virtual.

A los adaptadores que aparecen en la lista de excepciones se les deniega la conectividad a la VPN, mientras que al resto de ese tipo se les proporciona conectividad.

Si no se ha seleccionado un adaptador (Inhabilitado, Excepto), sólo los adaptadores especificados en la lista de excepciones podrán conectarse a la VPN. Al resto se le deniega la conectividad.

Este control se puede utilizar para los adaptadores incompatibles con la red privada virtual, por ejemplo, o adaptadores no compatibles con el departamento de TI.

Esta regla anula el conjunto de directivas del adaptador para el cambio a ubicación.

Mensaje del usuario personalizado

Los mensajes del usuario personalizados permiten al administrador de ZENworks Endpoint Security Management crear mensajes que respondan directamente a las preguntas de la directiva de seguridad a medida que el usuario encuentre restricciones de seguridad aplicadas por la directiva. Los mensajes del usuario personalizados también pueden proporcionar instrucciones específicas al usuario. Los controles de los mensajes del usuario están disponibles en varios componentes de la directiva.

Para crear un mensaje de usuario personalizado:

-

Especifique un título para el mensaje. Esto aparece en la barra de títulos del cuadro de mensaje.

-

Especifique el mensaje. El mensaje está limitado a 1.000 caracteres.

-

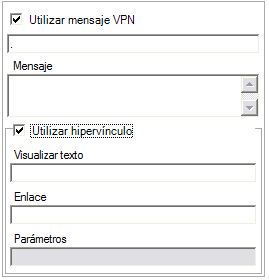

Si se necesita un hiperenlace, active la casilla y especifique la información necesaria.

NOTA:La modificación del mensaje o hiperenlace en un componente compartido cambia en el resto de instancias de ese componente. Utilice el comando para ver el resto de directivas asociadas a este componente.

Hiperenlaces

Un administrador puede incorporar hiperenlaces en mensajes personalizados para ayudar a explicar las directivas de seguridad o proporcionar enlaces a las actualizaciones de software para mantener el cumplimiento de la integridad. Los hiperenlaces están disponibles en varios componentes de directiva. Se puede crear un hiperenlace de VPN que puede apuntar al ejecutable del cliente de VPN, o a un archivo por lotes que se ejecute y registre completamente el usuario en la VPN (consulte Aplicación de VPN para obtener más información).

Para crear un hiperenlace:

-

Especifique un nombre para el enlace. Éste es el nombre que aparece debajo del mensaje. Esto también es necesario para los hiperenlaces de la VPN avanzada.

-

Especifique el hiperenlace.

-

Especifique los cambios u otros parámetros para el enlace.

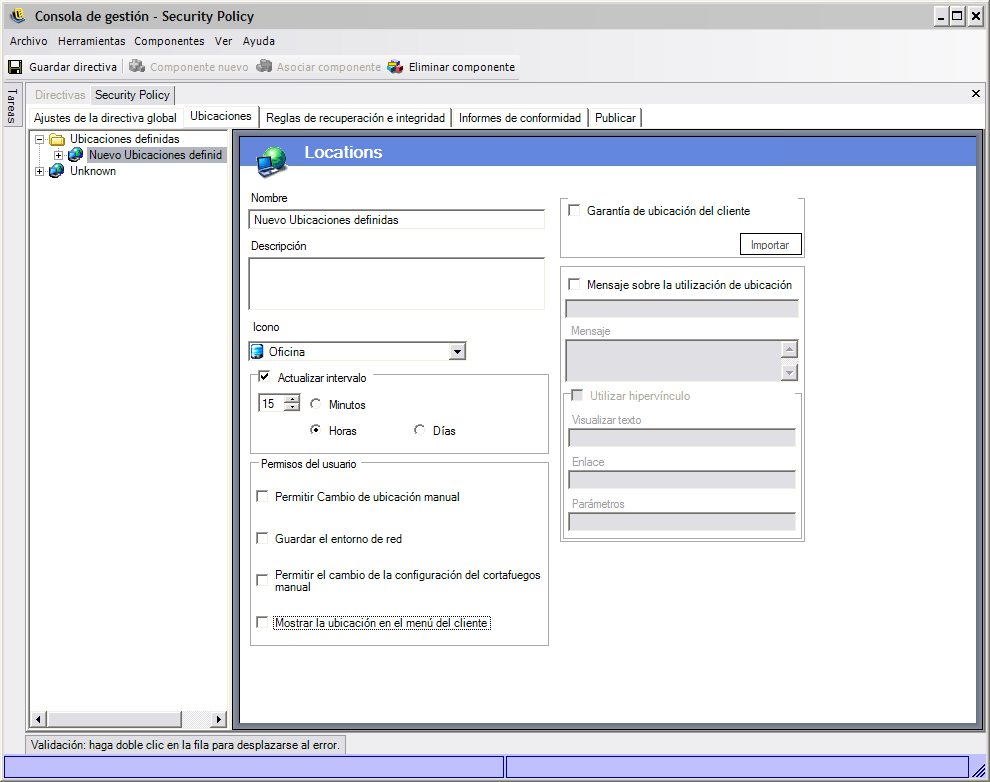

2.2.2 Locations

Las ubicaciones son grupos de reglas asignadas a los entornos de red. Estos entornos se pueden ajustar en la directiva (ver Entornos de red), o bien definirlos el usuario, si está permitido. A cada ubicación se le puede dar un único valor de seguridad, denegando el acceso a determinados tipos de redes y hardware en entornos de red más hostiles, y concediendo más acceso en entornos de confianza.

Para acceder a los controles de la ubicación, haga clic en la pestaña .

Las secciones siguientes contienen más información sobre:

Acerca de las ubicaciones

Se pueden configurar los siguientes tipos de ubicaciones:

Ubicación desconocida: Todas las directivas tienen una ubicación desconocida por defecto. Ésta es la ubicación a la que ZENworks Security Client cambia los usuarios cuando abandonan un entorno de red conocido. Esta ubicación desconocida es única para cada directiva y no está disponible como un componente compartido. Los entornos de red no se pueden ajustar ni guardar para esta ubicación.

Para acceder a los controles de la ubicación desconocida, haga clic en la pestaña y haga clic en la ubicación en el árbol de directivas situado a la izquierda.

Ubicaciones definidas: Las ubicaciones definidas se pueden crear para la directiva, o bien se pueden asociar las ubicaciones existentes (aquellas creadas para otras directivas).

Para crear una ubicación nueva:

-

Haga clic en y haga clic en el botón de la barra de herramientas.

-

Asigne un nombre a la ubicación y proporcione una descripción.

-

Definir los valores de la ubicación:

Icono: Seleccione un icono de la ubicación para proporcionar una imagen visual al usuario para identificar la ubicación actual. El icono de la ubicación se visualiza en la barra de tareas en el área de notificación. Utilice la lista desplegable para ver y seleccionar desde los iconos de la ubicación disponible.

Intervalo de actualización: Especifique el valor que determinará la frecuencia con la que ZENworks Security Client comprueba la actualización de una directiva al acceder a esta ubicación. El tiempo de frecuencia se ajusta en minutos, horas o días. Si se anula la selección de este parámetro, ZENworks Security Client no comprueba la actualización en esta ubicación.

Permisos del usuario: Especifique los permisos de usuario:

-

Permitir cambio manual de la ubicación: Permite al usuario cambiar a y desde esta ubicación. Para las ubicaciones no gestionadas (lugares de acceso público, aeropuertos, hoteles, etc.), se debe conceder este permiso. En los entornos controlados en los que se conocen los parámetros de la red, este permiso se puede inhabilitar. El usuario no puede cambiar a o desde las ubicaciones si está habilitado este permiso; en su lugar, ZENworks Security Client confía en los parámetros del entorno de red especificados para esta ubicación.

-

Guardar entorno de red: Permite al usuario guardar el entorno de red en esta ubicación para permitir el cambio automático a la ubicación cuando el usuario vuelva. Este valor se recomienda para las ubicaciones al que el usuario necesite cambiar. Se pueden guardar varios entornos de red para una única ubicación. Por ejemplo, si una ubicación definida como Aeropuerto es parte de la directiva actual, cada aeropuerto que visite el usuario puede guardarse como un entorno de red de esta ubicación. De esta forma, un usuario móvil puede volver a un entorno de aeropuerto guardado y ZENworks Security client cambia automáticamente a la ubicación del aeropuerto y aplica la configuración de seguridad definida. Por supuesto, un usuario puede cambiar a una ubicación y no guardar el entorno.

-

Permitir cambio de los ajustes del cortafuegos manual: Permite al usuario cambiar los ajustes del cortafuegos.

-

Mostrar ubicación en el menú Cliente: Permite la visualización de la ubicación en el menú del cliente. Si no está seleccionada, la ubicación no se visualiza.

Seguridad de la ubicación del cliente: Dado que la información del entorno de red utilizada para determinar una ubicación se puede falsificar fácilmente, exponiendo potencialmente al punto final a intrusión, la opción de la comprobación cifrada de una ubicación está disponible a través de Client Location Assurance Service (CLAS). Este servicio sólo es fiable en los entornos de red que se encuentran única y exclusivamente bajo el control de la empresa. La adición de seguridad de la ubicación del cliente implica que los permisos y los ajustes del cortafuegos se pueden configurar como menos restrictivios, dando por sentado que el punto final está ahora protegido detrás del cortafuegos de la red.

ZENworks Security Client utiliza un puerto configurable de la empresa, fijo, para enviar un desafío al Servicio de seguridad de ubicación del cliente. El Servicio de seguridad de ubicación del cliente descifra el paquete y responde al desafío, siempre que la clave privada coincida con la clave pública. El icono de la barra de tareas incluye una marca de verificación, indicando que el usuario se encuentra en la ubicación correcta.

ZENworks Security Client no puede cambiar a la ubicación, salvo que pueda detectar el servidor de CLAS. Si no se ha detectado el servidor de CLAS, aun cuando el resto de parámetros de la red coincidan, ZENworks Security Client permanece en la ubicación desconocida para proteger el punto final.

Para activar CLAS para una ubicación, active la casilla de verificación , haga clic en y busque y seleccione el archivo. La palabra Configurado aparece cuando se importe correctamente la clave.

Esta opción no está disponible para la Ubicación desconocida.

Utilizar mensaje de ubicación: Permite que se visualice un mensaje del usuario personalizado opcional cuando ZENworks Security Client cambia a esta ubicación. Este mensaje puede facilitar instrucciones al usuario final, detalles sobre las restricciones de la directiva bajo esta ubicación, o bien incluir un hiperenlace para obtener más información.

-

-

Haga clic en . Si su directiva contiene errores, consulte Sección 2.2.6, Notificación de error.

Para asociar una ubicación existente:

-

Haga clic en y, a continuación, en el botón de la barra de herramientas.

-

Seleccione las ubicaciones deseadas de la lista.

-

Si lo desea, edite la configuración.

-

Haga clic en . Si su directiva contiene errores, consulte Sección 2.2.6, Notificación de error.

Se deben definir varias ubicaciones definidas (más allá de las ubicaciones desconocida y de trabajo sencillas) en la directiva para proporcionar al usuario varios permisos de seguridad cuando éstos se conectan fuera del cortafuegos de la empresa. Mantener la sencillez de los nombres de ubicaciones (por ejemplo, cafeterías, aeropuertos, casa) y proporcionar una imagen visual a través del icono de la barra de herramientas de la ubicación ayuda a los usuarios a cambiar fácilmente a la configuración de seguridad adecuada necesaria para cada entorno de red.

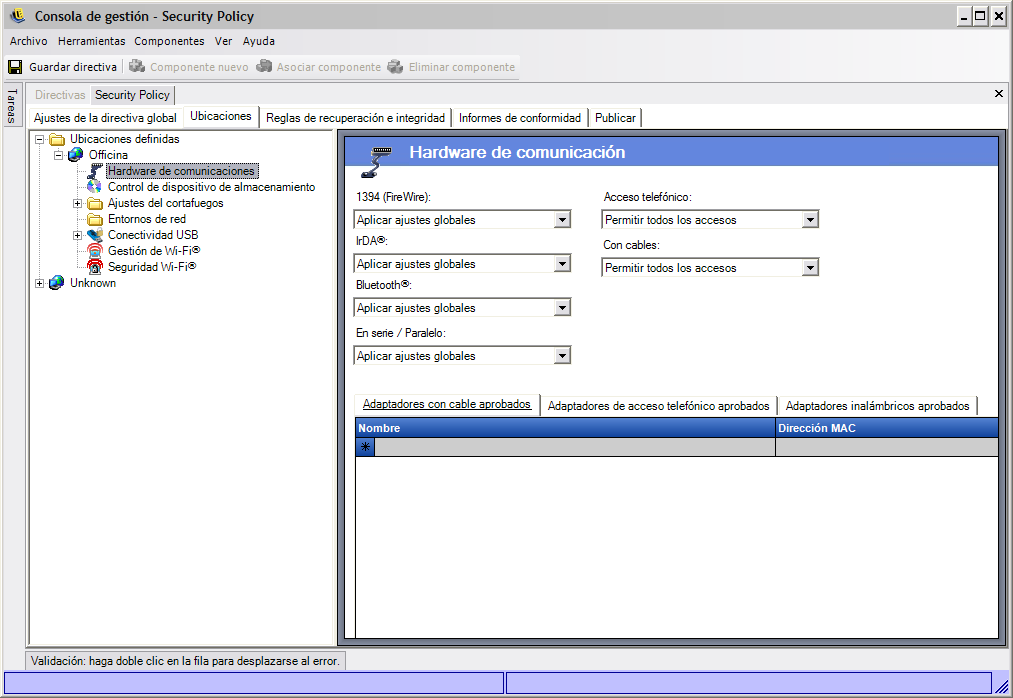

Hardware de comunicación

La configuración del hardware de comunicación controla por ubicación qué tipos de hardware permiten una conexión en este entorno de red.

NOTA:Puede ajustar los controles del hardware de comunicación globalmente en la pestaña o para las ubicaciones individuales en la pestaña .

Para ajustar los controles del hardware de comunicación para una ubicación, haga clic en la pestaña , expanda la ubicación deseada en el árbol y haga clic en .

O bien

Para ajustar los controles del hardware de comunicación globalmente, haga clic en la pestaña , expanda en el árbol y haga clic en . Para obtener más información, consulte la Hardware de comunicación.

Seleccione la habilitación, inhabilitación o aplicación de la configuración global de cada dispositivo del hardware de comunicación que aparece en:

-

1394 (FireWire): Controla el puerto de acceso FireWire* en el punto final.

-

IrDA: Controla el puerto de acceso por infrarrojos en el puesto final.

-

Bluetooth: Controla el puerto de acceso Bluetooth* en el punto final.

-

Serie/Paralelo: Controla el acceso de los puertos de serie y paralelo del puesto final.

-

Marcación: Controla la conectividad del módem por ubicación. Esta opción no está disponible al configurar los valores del hardware de comunicación de forma global a través de la pestaña .

-

Wired: Controla la conectividad de la tarjeta LAN por ubicación. Esta opción no está disponible al configurar los valores del hardware de comunicación de forma global a través de la pestaña .

La habilitación permite el acceso completo al puerto de comunicación.

La inhabilitación deniega todo el acceso al puerto de comunicación.

NOTA:Los adaptadores de Wi-Fi se controlan globalmente o se inhabilitan localmente mediante los controles de seguridad de Wi-Fi. Los adaptadores se pueden especificar según la marca mediante la lista de adaptadores inalámbricos aprobados.

Lista de adaptadores de marcación aprobados: ZENworks Security Client puede bloquear todos los adaptadores excepto los de marcación aprobados y especificados (módems) para su conexión. Por ejemplo, un administrador puede implementar una directiva que únicamente permita una marca o tipo específicos de tarjeta de módem. Esto reduce los costes de asistencia asociados al uso de los empleados de hardware no compatible.

Lista de adaptadores inalámbricos aprobados: ZENworks Security Client puede bloquear todos los adaptadores excepto los inalámbricos aprobados y especificados para su conexión. Por ejemplo, un administrador puede implementar una directiva que únicamente permita una marca o tipo específico de tarjeta inalámbrica. Esto reduce los costes de asistencia asociados al uso de los empleados de hardware incompatible y habilita asistencia mejorada, y la aplicación de las iniciativas de seguridad basadas en los estándares de IEEE, así como LEAP, PEAP, WPA, TKIP y otros.

Uso de la función AdapterAware:

ZENworks Security Client recibe notificación siempre que un dispositivo de red se instala en el sistema, y determina si el dispositivo está o no autorizado. Si no está autorizado, la solución inhabilita el controlador del dispositivo, lo cual inhabilita este nuevo dispositivo y notifica al usuario acerca de la situación.

NOTA:Cuando un nuevo adaptador no autorizado (de marcación e inalámbrico) instala en primer lugar sus controladores en el puesto final (mediante PCMCIA o USB), el adaptador se mostrará como habilitado en el administrador de dispositivos de Windows hasta que se reinicie el sistema, aunque se bloqueará toda la conectividad de la red.

Especifique el nombre de cada adaptador permitido. Se permiten los nombres de adaptadores parciales. Los nombres de adaptadores están limitados a 50 caracteres y distinguen entre mayúsculas y minúsculas. El sistema operativo Windows 2000 necesita el nombre del dispositivo para proporcionar esta funcionalidad. Si no se introduce ningún adaptador, se permiten todos los adaptadores del tipo. Si sólo se introduce un adaptador, sólo se permite un único adaptador en esta ubicación.

NOTA:Si el puesto final se encuentra en una ubicación que define únicamente un SSID del punto de acceso como la identificación de la red, ZENworks Security Client cambiará a esa ubicación antes de inhabilitar el adaptador no autorizado. Se debe utilizar una anulación de contraseña para proporcionar un parámetro de ubicación manual si esto sucede.

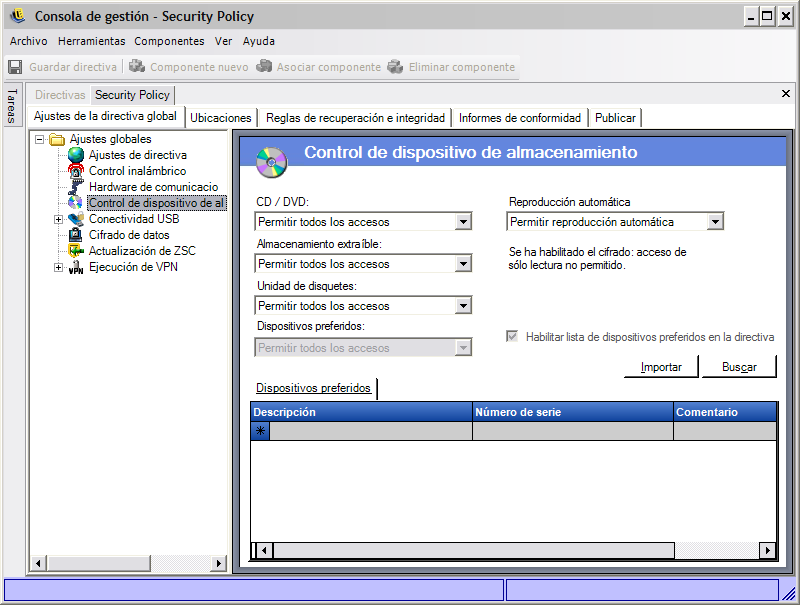

Control del dispositivo de almacenamiento

Los controles del dispositivo de almacenamiento ajustan la configuración del dispositivo de almacenamiento por defecto para la directiva, donde todos los dispositivos de almacenamiento de archivos externos son de lectura o escritura, funcionan en un estado de sólo lectura, o bien están completamente inhabilitados. Si están inhabilitados, estos dispositivos no pueden recuperar datos del punto final, pero la unidad de disco duro y todas las unidades de red seguirán estando operativas y accesibles.

El control del dispositivo de almacenamiento de ZENworks Endpoint Security Management no está permitido si está activada ZENworks Storage Encryption Solution.

NOTA:Puede ajustar los controles del dispositivo de almacenamiento globalmente en la pestaña o para las ubicaciones individuales en la pestaña .

Para ajustar los controles del dispositivo de almacenamiento para una ubicación, haga clic en la pestaña , expanda la ubicación deseada en el árbol y haga clic en .

O bien

Para ajustar los controles del dispositivo de almacenamiento globalmente, haga clic en la pestaña , expanda en el árbol y haga clic en . Para obtener más información, consulte la Control del dispositivo de almacenamiento.

El control del dispositivo de almacenamiento está dividido en las siguientes categorías:

-

CD/DVD: controla todos los dispositivos que aparecen en las en Windows Device Manager.

-

Almacenamiento extraíble: controla todos los dispositivos notificados como almacenamiento extraíble de las en Windows Device Manager.

-

Floppy Drive: controla todos los dispositivos que aparecen en las en Windows Device Manager.

El almacenamiento fijo (unidades de disco duro) y unidades de red (si están disponibles) siempre están permitidos.

Para ajustar el valor por defecto de la directiva de los dispositivos de almacenamiento, seleccione la configuración global para ambos tipos de las listas desplegables:

-

Activar: El tipo de dispositivo se permite por defecto.

-

Inhabilitar: el tipo de dispositivo no está permitido. Cuando los usuarios intentan acceder a los archivos en un dispositivo de almacenamiento definido, éstos reciben un mensaje de error del sistema operativo, o de la aplicación que intenta acceder al dispositivo de almacenamiento local, indicando que se ha producido un error en la acción

-

Sólo lectura: el tipo de dispositivo está establecido como Sólo lectura. Cuando los usuarios intentan escribir en el dispositivo, éstos reciben un mensaje de error del sistema operativo, o de la aplicación que intenta acceder al dispositivo de almacenamiento local, indicando que se ha producido un error en la acción

NOTA:Si desea inhabilitar las unidades de CD-ROM o unidades de disquete en un grupo de puntos finales, o ajustarlas como Sólo lectura, la configuración de seguridad local (bajada de nivel a través de un objeto de directiva del grupo de servicios de directorio) debe tener y . Para verificar esto, abra el objeto de directiva del grupo, o bien abra las herramientas administrativas en un equipo. Mirar configuración de la seguridad local: opciones de seguridad y comprobar que ambos dispositivos están inhabilitados. El valor por defecto es Inhabilitado.

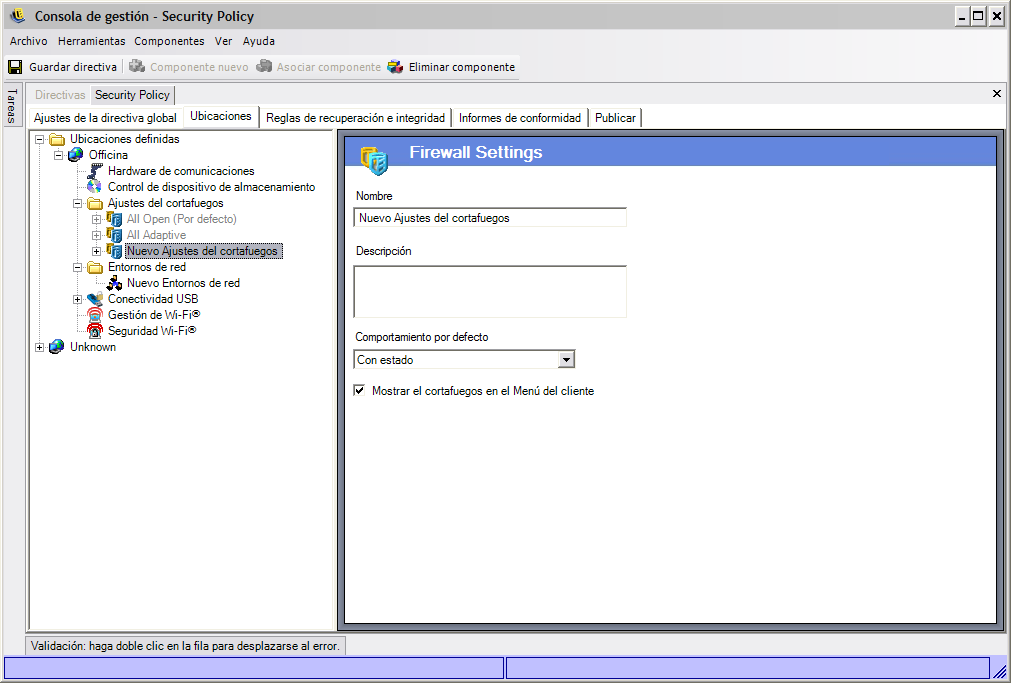

Configuración del cortafuegos

Los ajustes del cortafuegos controlan la conectividad de todos los puertos de red, listas de control de acceso, paquetes de red (ICMP, ARP, etc.) y qué aplicaciones pueden obtener un zócalo o una función una vez que se apliquen los ajustes del cortafuegos.

NOTA:Esta función sólo está disponible en la instalación de ZENworks Endpoint Security Management y no puede utilizarse para directivas de seguridad UWS.

Para acceder a este control, haga clic en la pestaña y haga clic en el icono en el árbol de directivas situado a la izquierda.

Cada componente de una configuración del cortafuegos se configura de forma independiente, con el único requisito de ajustar el comportamiento predeterminado de los puertos TCP/UDP. Esta configuración afecta a todos los puertos TCP/UDP cuando está habilitada. Los puertos individuales o agrupados se pueden crear con un valor diferente.

Para crear una nueva configuración del cortafuegos:

-

Seleccione en el árbol de componentes y haga clic en el botón .

-

Asigne un nombre a la configuración del cortafuegos y realice una descripción.

-

Haga clic con el botón derecho en del árbol de componentes y haga clic en para seleccionar el comportamiento por defecto para todos los puertos TCP/UDP.

Los puertos y listas adicionales se pueden añadir a los ajustes del cortafuegos, y se les pueden asignar comportamientos únicos que anulen la configuración por defecto.

Por ejemplo, el comportamiento por defecto de todos los puertos se establece como Todo con estado. Esto significa que las listas de puertos para los medios de emisión y exploración Web se añaden a los ajustes del cortafuegos. El puerto de los medios de emisión continua se establece como Cerrado y el comportamiento del puerto de exploración Web se establece como Abierto. El tráfico de redes a través de los puertos TCP 7070, 554, 1755 y 8000 se bloquea. El tráfico de redes a través de los puertos 80 y 443 se abre y está visible en la red. El resto de los puertos funciona en el modo Con estado, siendo necesario que en primer lugar se solicite el tráfico a través de los mismos.

Para obtener más información, consulte la Puertos TCP/UDP.

-

Haga clic con el botón derecho en y haga clic en para añadir direcciones que podrían requerir el paso de tráfico no solicitado, independientemente del comportamiento del puerto actual.

Para obtener más información, consulte la Listas de control de acceso.

-

Haga clic con el botón derecho en y haga clic en para bloquear el acceso a la red de las aplicaciones o simplemente su ejecución.

Para obtener más información, consulte la Controles de aplicación.

-

Seleccione si desea visualizar este cortafuegos en el menú de ZENworks Security Client (si esta opción no está seleccionada, el usuario no ve estos ajustes del cortafuegos).

-

Haga clic en . Si su directiva contiene errores, consulte Sección 2.2.6, Notificación de error.

Para asociar un ajuste de cortafuegos existente:

-

Seleccione en el árbol de componentes y haga clic en el botón .

-

Seleccione los ajustes del cortafuegos deseados de la lista,

-

Si es necesario cambie la configuración del comportamiento por defecto.

-

Haga clic en . Si su directiva contiene errores, consulte Sección 2.2.6, Notificación de error.

Se pueden incluir varias configuraciones del cortafuegos en una única ubicación. Uno se define como el ajuste por defecto y el resto de ajustes se encuentran disponibles como opciones para que el usuario pueda intercambiarlas. Resulta útil disponer de varios ajustes cuando un usuario necesita determinadas restricciones de seguridad en un entorno de red y cuando, en algunas ocasiones, necesita que estas restricciones aumenten durante un período corto de tiempo, para determinados tipos de conectividad, por ejemplo, difusiones ICMP.

En la instalación se incluyen los siguientes ajustes del cortafuegos:

-

Todo adaptado: Define todos los puertos de conectividad como con estado (se bloquea todo el tráfico de red entrante no solicitado y todo el tráfico de red saliente está permitido), los paquetes ARP y 802.1x y todas las aplicaciones de red están permitidos como conexiones de red.

-

Todos abiertos: Define todos los puertos de conectividad como abiertos (se permite todo el tráfico de red) y se permiten todos los tipos de paquetes. Todas las aplicaciones de red están permitidas como conexiones de red.

-

Todos cerrados: Cierra todos los puertos de conectividad y restringe todos los tipos de paquetes.

Una nueva ubicación tiene los ajustes del cortafuegos únicos, Todos abiertos, configurado como el valor por defecto. Para definir unos ajustes del cortafuegos distintos como el valor por defecto, haga clic con el botón derecho en los ajustes del cortafuegos deseados y seleccione .

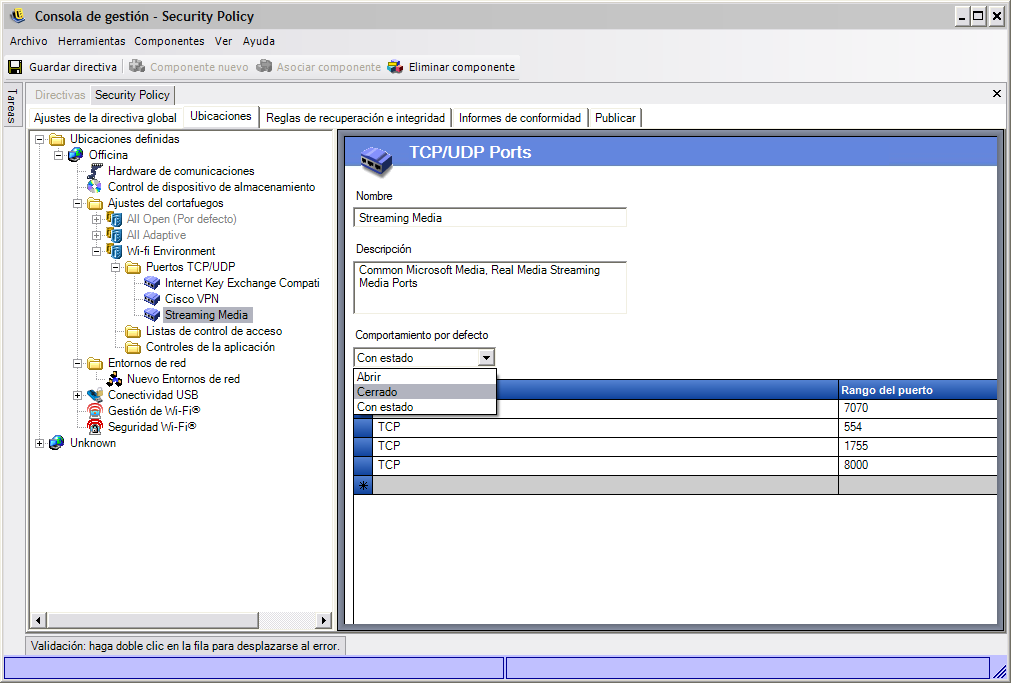

Puertos TCP/UDP

Los datos del extremo principalmente se protegen mediante el control de la actividad de los puertos TCP/UDP. Esta función le permite crear una lista de puertos TCP/UDP que se gestionará excepcionalmente en estos ajustes del cortafuegos. Las listas incluyen un conjunto de puertos y rangos de puertos, junto con su tipo de transporte, que define la función del rango.

NOTA:Esta función sólo está disponible en la instalación de ZENworks Endpoint Security Management y no puede utilizarse para directivas de seguridad UWS.

Para acceder a este control, haga clic en la pestaña , haga clic en el símbolo + junto a , haga clic en el símbolo "+" junto al cortafuegos que desee y haga clic en el icono del árbol de directivas de la izquierda.

Las nuevas listas de puertos TCP/UDP pueden definirse con puertos individuales o como un rango (1-100) por cada línea de la lista.

Para crear un nuevo ajuste de puerto TCP/UDP:

-

Haga clic con el botón derecho en del árbol de componentes y haga clic en .

-

Asigne un nombre a la lista de puertos e incluya una descripción.

-

Seleccione el comportamiento de puerto de la lista desplegable:

-

Abierto: Se permite todo el tráfico entrante y saliente de red. Dado que se permite todo el tráfico de red, la identidad de su equipo se encuentra visible para este puerto o rango de puerto.

-

Cerrado: Se bloquea todo el tráfico de red entrante y saliente. Dado que todas las solicitudes de identificación de red se bloquean, la identidad de su equipo se oculta para este puerto o rango de puerto.

-

Con estado: Se bloquea todo el tráfico de red entrante no solicitado. Se permite todo el tráfico de red saliente de este puerto o rango de puerto.

-

-

Especifique el tipo de transporte haciendo clic en la flecha abajo de la columna :

-

TCP/UDP

-

Ether

-

IP

-

TCP

-

UDP

-

-

Introduzca puertos y rangos de puertos como uno de los siguientes:

-

Puertos únicos

-

Un rango de puertos con el número del primer puerto, seguido de un guión y el número del último puerto

Por ejemplo, 1-100 agregaría todos los puertos entre el 1 y el 100

Visite las páginas de autoridad de números asignadas de Internet para obtener una lista completa de tipos de transporte y puertos.

-

-

Haga clic en .

Para asociar un puerto TCP/UDP existente a este ajuste de cortafuegos:

-

Seleccione del árbol de componentes y haga clic en el botón .

-

Seleccione los puertos que desee de la lista.

-

Configure los ajustes de comportamiento por defecto.

Si cambia los ajustes en un componente compartido, esto afecta al resto de instancias del mismo componente. Utilice el comando para ver el resto de directivas asociadas a este componente.

-

Haga clic en .

Se incluyen algunos grupos de puertos TCP/UDP que están disponibles en la instalación:

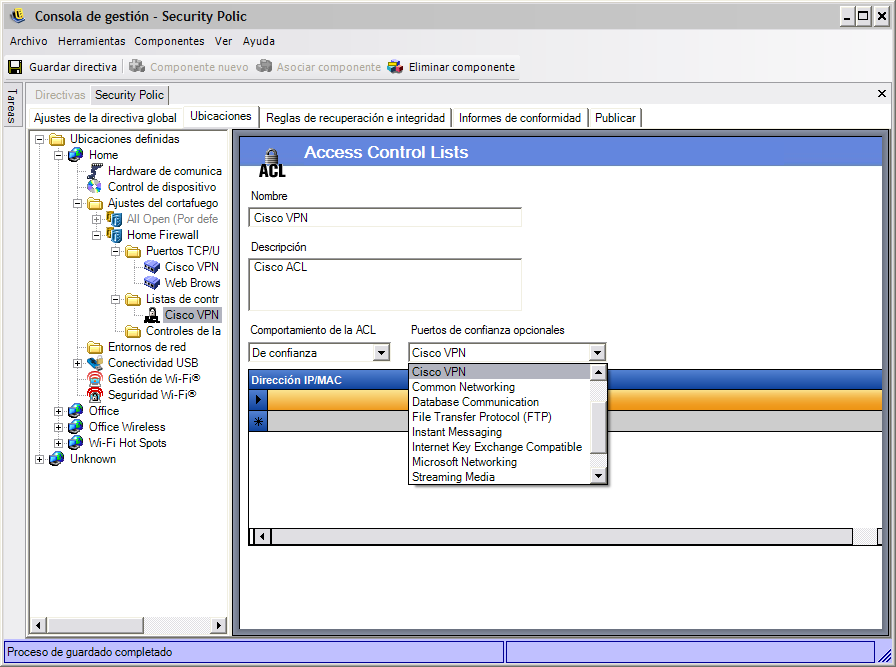

Listas de control de acceso

Podría haber algunas direcciones que requieren tráfico no solicitado para pasar, independientemente del comportamiento del puerto actual (por ejemplo, el servidor de copia de seguridad de la empresa, el servidor de intercambio, etc.). En instancias en las que resulte necesario el paso de tráfico no solicitado entre servidores de confianza, una lista de control de acceso (ACL) resuelve este problema.

NOTA:Esta función sólo está disponible en la instalación de ZENworks Endpoint Security Management, y no se puede utilizar para las directivas de seguridad UWS.

Para acceder a este control, haga clic en la pestaña , haga clic en el símbolo + junto a , haga clic en el símbolo + junto al cortafuegos que desee, haga clic con el botón derecho en del árbol de directivas de la izquierda y haga clic en .

Para crear un nuevo ajuste ACL:

-

Haga clic con el botón derecho en del árbol de componentes y haga clic en .

-

Asigne un nombre a la ACL e incluya una descripción.

-

Especifique una macro o dirección ACL.

-

Especifique el tipo de ACL:

-

IP: Este tipo limita la dirección a 15 caracteres y sólo incluye los números 0-9 y los puntos, por ejemplo, 123.45.6.189. Las direcciones IP también se pueden introducir como un rango, como 123.0.0.0 - 123.0.0.255.

-

MAC: Este tipo limita la dirección a 12 caracteres y sólo incluye los números 0-9 y las letras A-F (mayúsculas y minúsculas); separados por dos puntos, por ejemplo 00:01:02:34:05:B6).

-

-

Seleccione la lista desplegable Comportamiento ACL y determine si las ACL que se indican deben ser (permitirlas siempre aun cuando los puertos TCP/UDP se encuentren cerrados) o (acceso bloqueado).

-

Si ha seleccionado , seleccione los . Estos puertos permiten todo el tráfico ACL, mientras que otros puertos TCP/UDP mantienen sus ajustes actuales. Si selecciona equivale a que ACL no puede utilizar ningún puerto.

-

Haga clic en .

Para asociar una ACL o Macro existente a estos ajustes del cortafuegos:

-

Seleccione del árbol de componentes y haga clic en el botón .

-

Seleccione las ACL o macros de la lista.

-

Configure los ajustes del comportamiento de ACL, según convenga.

-

Haga clic en .

Lista de macros de direcciones de red

La siguiente es una lista de macros de control de acceso. Estas macros pueden asociarse de forma individual como parte de una ACL en un ajuste de cortafuegos.

Tabla 2-1 Macros de direcciones de red

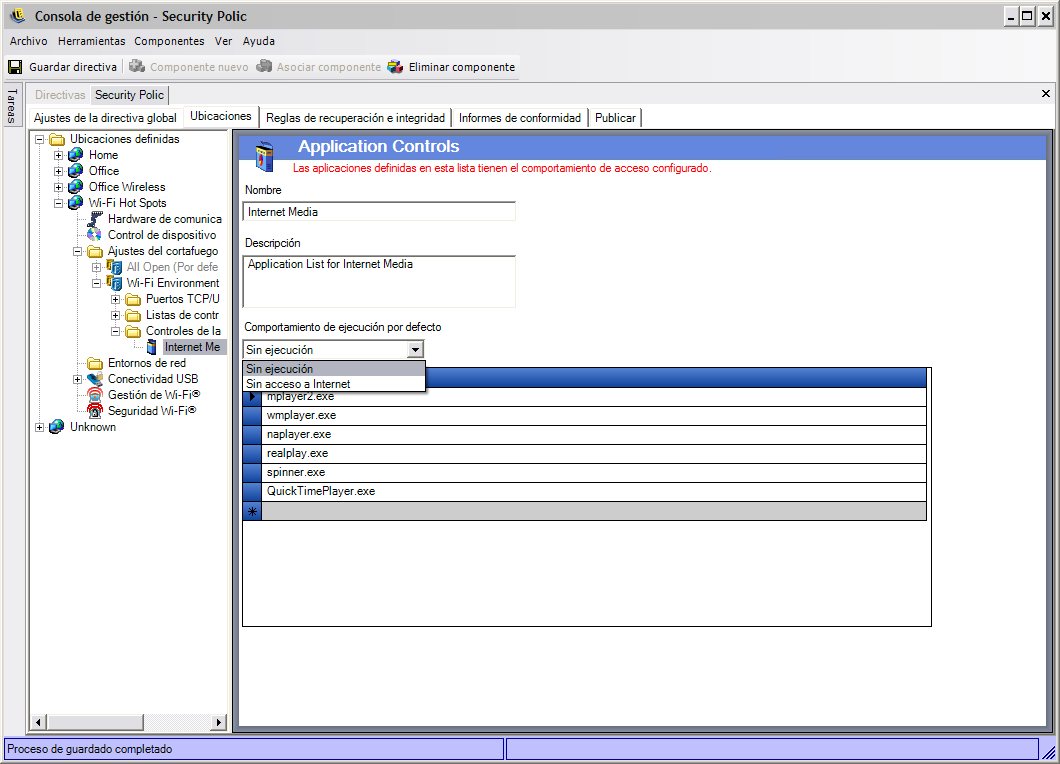

Controles de aplicación

Esta función permite al administrador impedir a aplicaciones que accedan a la red o que simplemente se ejecuten.

NOTA:Esta función sólo está disponible en la instalación de ZENworks Endpoint Security Management y no puede utilizarse para directivas de seguridad UWS.

Para acceder a este control, haga clic en la pestaña , haga clic en el símbolo + junto a , haga clic en el símbolo + junto al cortafuegos que desee y haga clic en el icono del árbol de directivas de la izquierda.

Para crear un nuevo ajuste de control de aplicaciones:

-

Haga clic con el botón derecho en del árbol de componentes y haga clic en .

-

Asigne un nombre a la lista de control de aplicaciones e incluya una descripción.

-

Seleccione un comportamiento de ejecución. Este comportamiento se aplica a todas las aplicaciones que aparezcan. Si se requieren varios comportamientos (por ejemplo, algunas aplicaciones de conectividad no tienen acceso a la red, pero todas las aplicaciones de compartición de archivos no pueden ejecutarse), deben definirse varios controles de aplicaciones. Seleccione una de las siguientes opciones:

-

Todas permitidas: Todas las aplicaciones que aparecen pueden ejecutar y disponer de acceso a la red.

-

Sin ejecución: No se puede ejecutar todas las aplicaciones que aparecen.

-

Sin acceso a la red: Se deniega el acceso a la red a todas las aplicaciones que aparecen. A las aplicaciones (como el explorador Web) iniciadas desde una aplicación también se les deniega el acceso a la red.

NOTA:El bloqueo de acceso a la red de una aplicación no afecta al proceso de guardar archivos en unidades de red asignadas. Los usuarios pueden guardar en todas las unidades de red que se encuentren disponibles.

-

-

Especifique las aplicaciones que desee bloquear. Se debe introducir una aplicación por fila.

IMPORTANTE:La ejecución de bloqueo de aplicaciones importantes podría afectar de forma adversa al funcionamiento del sistema. Las aplicaciones Blocked Microsoft Office intentan ejecutar el programa de instalación.

-

Haga clic en .

Para asociar una lista de control de aplicaciones existente a este ajuste de cortafuegos:

-

Seleccione Controles de aplicaciones en el árbol de componentes y haga clic en el botón .

-

Seleccione un conjunto de aplicaciones de la lista.

-

Configure las aplicaciones y el nivel de restricción, según convenga.

-

Haga clic en .

Los controles de aplicaciones disponibles se identifican a continuación. El comportamiento de ejecución por defecto es Sin acceso a la red.

Tabla 2-2 Controles de aplicaciones

Si la misma aplicación se agrega a dos controles de aplicación distintos de los mismos ajustes del cortafuegos (es decir, se impide la ejecución de kazaa.exe en un control de aplicación y se bloquea su acceso a la red en otro control de aplicación definido en los mismos ajustes del cortafuegos), se aplica el control más restrictivo (se impediría la ejecución de kazaa).

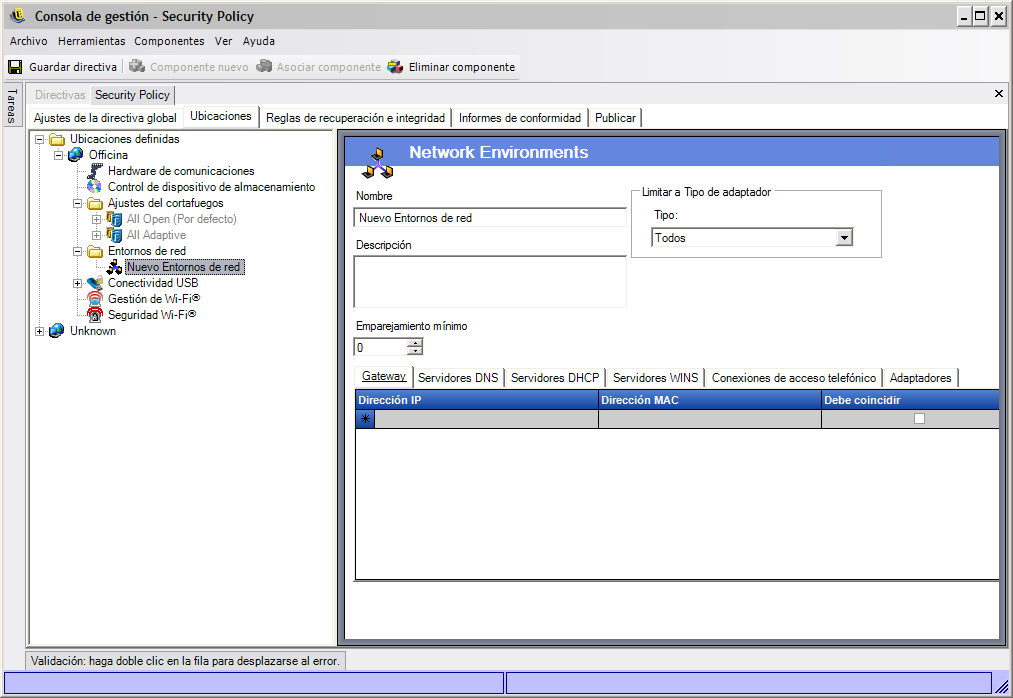

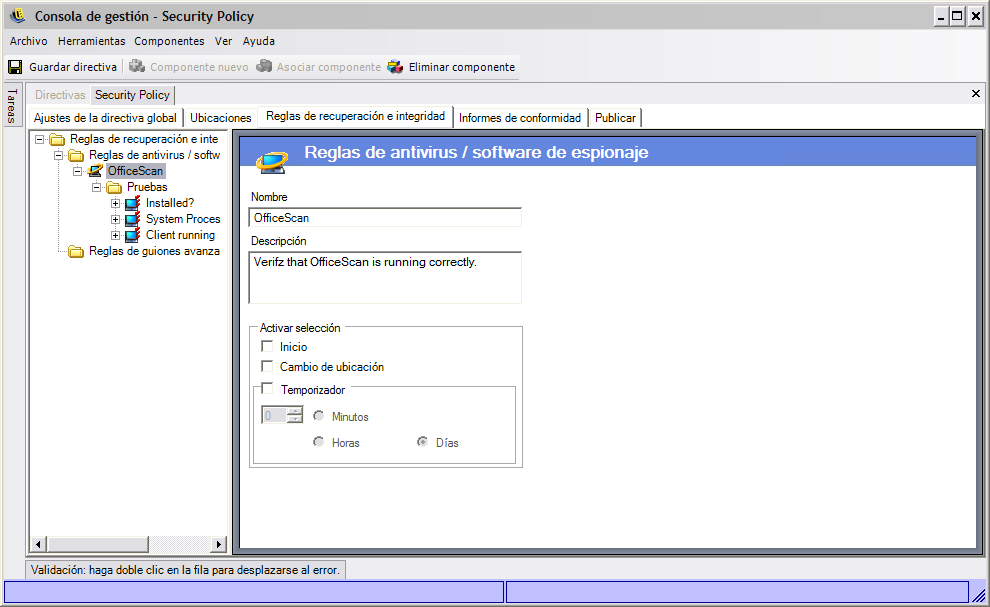

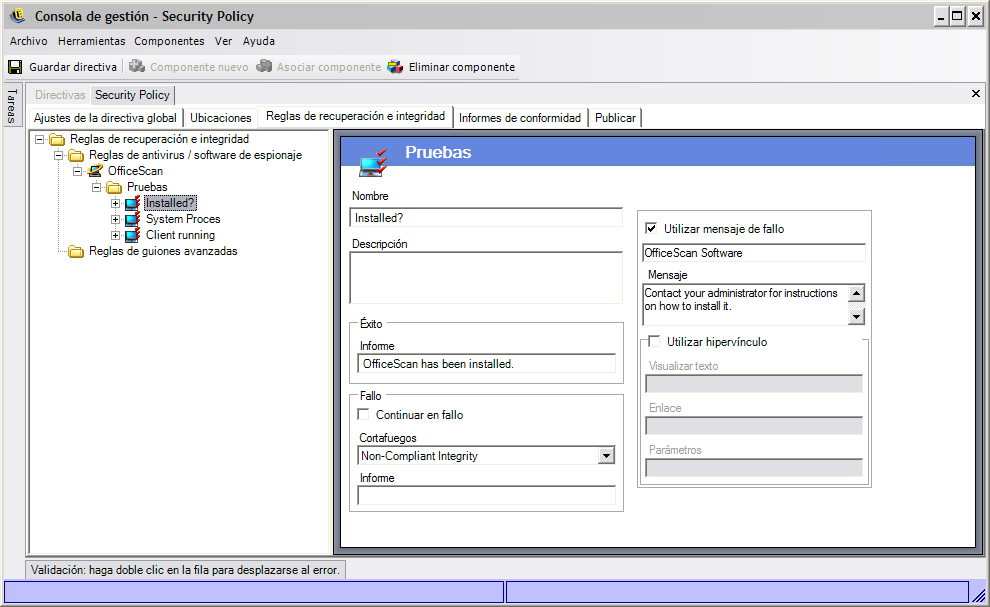

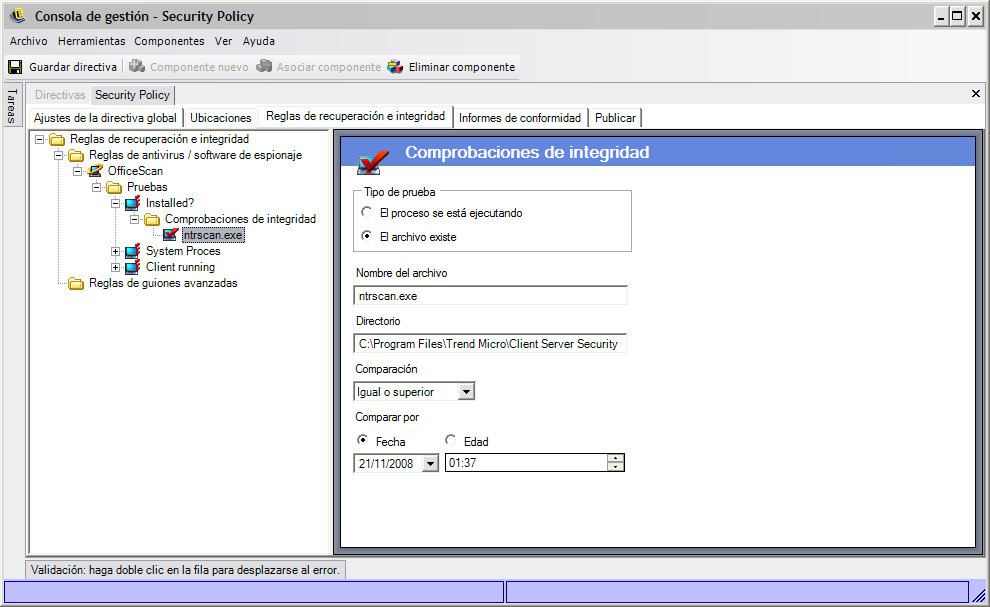

Entornos de red

Si se conocen los parámetros de la red (servidores de Gateway, servidores DNS, servidores DHCP, servidores WINS, puntos de accesos disponibles y conexiones de adaptador específicas) para una ubicación, la información del servicio (IP y MAC), que identifica la red, se puede especificar en la directiva para proporcionar un cambio de ubicación inmediata sin que el usuario tenga que guardar el entorno como una ubicación.

Para acceder a este control, haga clic en la pestaña y haga clic en la carpeta en el árbol de directivas situado a la izquierda.

La lista proporcionada permite al administrador definir qué servicios de red están presentes en el entorno. Cada servicio de red puede contener varias direcciones. El administrador determina cuántas direcciones son necesarias para que coincidan en el entorno a fin de activar el parámetro de la ubicación.

Debe utilizar dos o más parámetros de la ubicación en cada definición del entorno de red.

Para definir un entorno de red:

-

Seleccione en el árbol de componentes y haga clic en el botón .

-

Asigne un nombre al entorno de red y proporcione una descripción.

-

En la lista desplegable , seleccione qué tipo de adaptadores se permite para acceder a este entorno de red:

-

Inalámbrico

-

Todos

-

Módem

-

Wired

-

Inalámbrico

-

-

Especifique el número mínimo de servicios de red necesarios para identificar este entorno de red.

Cada entorno de red tiene un número mínimo de direcciones que ZENworks Security Client utiliza para identificarlo. El número establecido en no debe exceder del número total de direcciones de red identificadas como necesarias en las listas con pestañas. Especifique el número mínimo de servicios de red necesarios para identificar este entorno de red.

-

Especifique la siguiente información para cada servicio:

-

IP Address (Dirección IP): Especifique hasta 15 caracteres que contengan únicamente los números del 0 al 9 y puntos. Por ejemplo, 123.45.6.789

-

Dirección MAC: También puede especificar hasta 12 caracteres que contengan únicamente los números del 0 al 9 y las letras A-F (mayúsculas y minúsculas), separados por dos puntos. Por ejemplo, 00:01:02:34:05:B6

-

Seleccione la casilla de verificación si la identificación de este servicio es necesaria para definir el entorno de red.

-

-

Para las pestañas y , especifique los siguientes requisitos:

-

Para las , especifique el nombre de entrada de RAS del listín telefónico o el número marcado.

NOTA:Las entradas del listín telefónico deben contener caracteres alfanuméricos y no pueden contener caracteres especiales (@, #, $,%, -, etc.) o caracteres numéricos (1-9). Se da por sentado que las entradas que sólo contengan caracteres especiales y numéricos son números de marcación.

-

Para los adaptadores, especifique el SSID de cada adaptador permitido. Se pueden especificar los adaptadores para que restrinjan exactamente qué adaptadores pueden acceder a este entorno de red. Si no se introduce ningún SSID, se concederá acceso a todos los adaptadores del tipo permitido.

-

Para asociar un entorno de red existente a esta ubicación:

NOTA:La asociación de un único entorno de red con dos o más ubicaciones de la misma directiva de seguridad provoca resultados impredecibles y no es recomendable.

-

Seleccione en el árbol de componentes y haga clic en el botón .

-

Seleccione los entornos de red de la lista.

-

Configure los parámetros del entorno, según convenga.

-

Haga clic en .

Conectividad USB

La directiva puede permitir o denegar todos los dispositivos que se conectan mediante el BUS USB. Estos dispositivos se pueden escanear en la directiva desde el informe del inventario de dispositivos USB o escaneando todos los dispositivos actualmente conectados a un equipo. Estos dispositivos se pueden filtrar en función del fabricante, nombre del producto, números de serie, tipo, etc. A efectos de compatibilidad, el administrador puede configurar la directiva para que acepte un conjunto de dispositivos, por tipo de fabricante, (por ejemplo, todos los dispositivos HP están permitidos), o por tipo de producto (todos los dispositivos de interfaz humana USB, como el ratón y el teclado están permitidos). Asimismo, se puede permitir a los dispositivos individuales que eviten la introducción a la red a los dispositivos no compatibles (por ejemplo, no se permite ninguna impresora a excepción de la de la directiva).

Para acceder a este control, haga clic en y haga clic en del árbol de directivas de la izquierda.

Especifique si desea permitir o denegar el acceso a los dispositivos que no se encuentren en la lista.

Los siguientes métodos permiten rellenar la lista para que pueda permitir o denegar la conectividad USB a los dispositivos:

Adición manual de dispositivos

-

Inserte el dispositivo en el puerto USB del equipo en el que está instalada la Consola de gestión.

-

Una vez que el dispositivo esté listo, haga clic en el botón . Si el dispositivo tiene un número de serie, su descripción y número de serie aparecen en la lista.

-

Seleccione un valor de la lista desplegable (el valor del no se aplica a esta directiva):

-

Activar: Los dispositivos de la lista de preferidos pueden utilizar la función de lectura/escritura y el resto de dispositivos USB y de almacenamiento externo están inhabilitados.

-

Sólo lectura: Los dispositivos que aparecen en la lista preferida tienen la capacidad de sólo lectura; el resto de dispositivos USB y de almacenamiento externo están inhabilitados.

-

Repita estos pasos para cada dispositivo permitido en esta directiva. Se aplica la misma configuración a todos los dispositivos.

Importación de listas de dispositivos

La aplicación del escáner de la unidad USB de Novell genera una lista de dispositivos y sus números de serie (Sección 1.11, Escáner de la unidad USB). Para importar esta lista, haga clic en y navegue hasta la lista. La lista rellena los campos y .

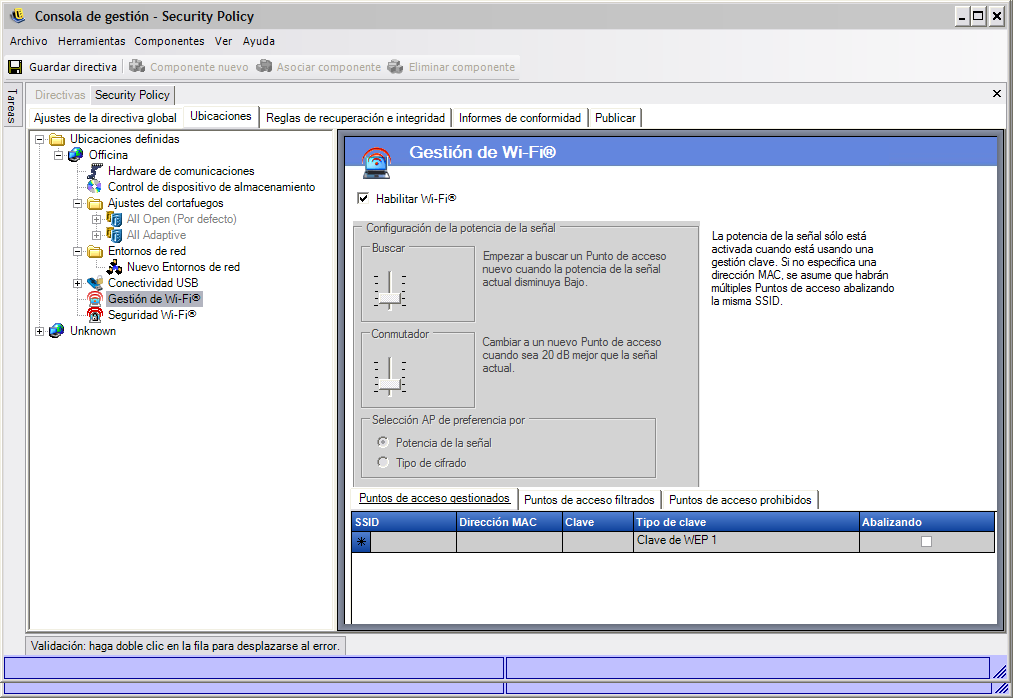

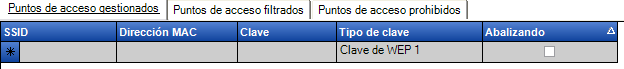

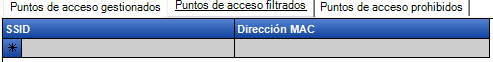

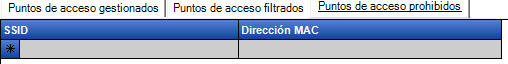

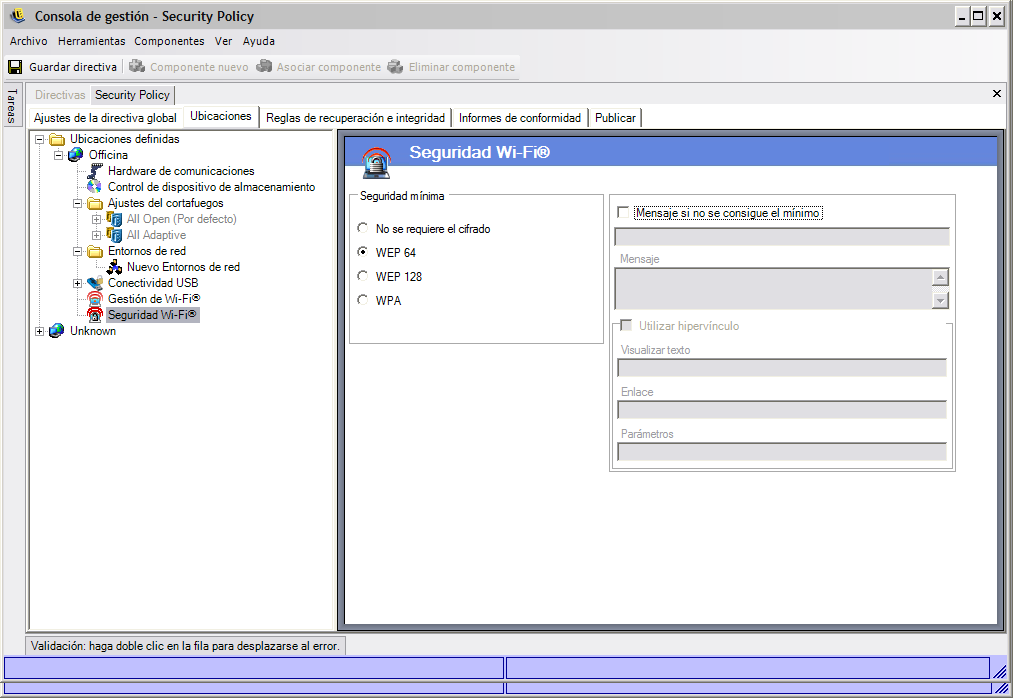

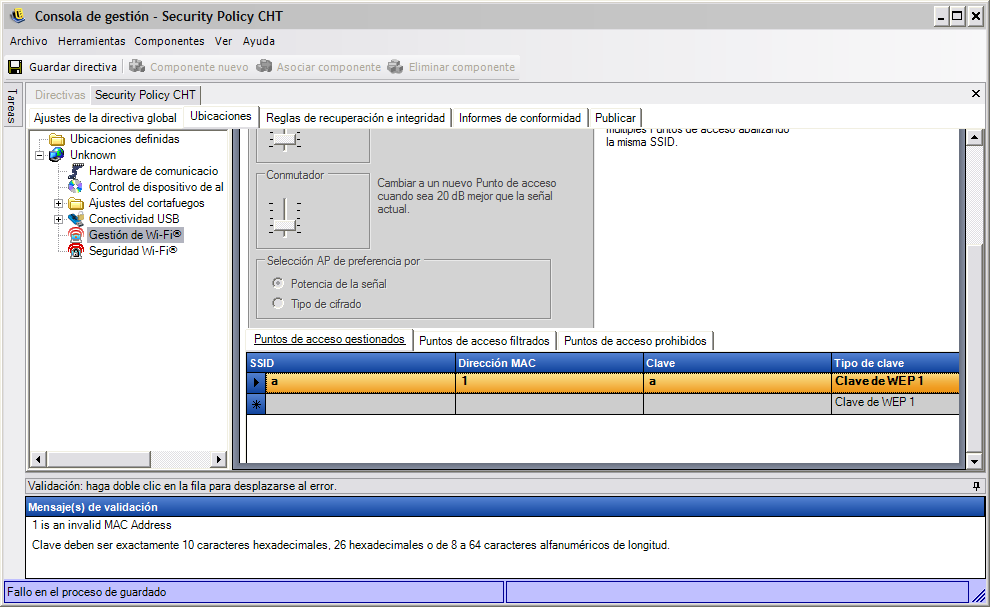

Gestión de Wi-Fi

La gestión de Wi-Fi permite al administrador crear listas de puntos de acceso. Los puntos de acceso inalámbrico especificados en estas listas determinan a qué puntos de acceso se permite la conexión al punto final en la ubicación, y qué puntos de acceso se permiten ver al punto final en el administrador de Microsoft Zero Configuration (Configuración cero). Los administradores de la configuración cableada de terceros no admiten esta funcionalidad. Si no se especifica ningún punto de acceso, todos estarán disponibles en el puesto final.

Para acceder a este control, haga clic en la pestaña y haga clic en el icono en el árbol de directivas situado a la izquierda.

NOTA:En la seguridad o gestión de Wi-Fi, la anulación de la selección de inhabilita toda la conectividad Wi-Fi en esta ubicación.

Al introducir puntos de accesos a la lista de se desactiva la Configuración cero y obliga al punto final a conectarse únicamente a los puntos de acceso que aparecen cuando estén disponibles. Si los puntos de acceso gestionados no están disponibles, ZENworks Security Client hace referencia a la lista de puntos de acceso filtrados. Los puntos de acceso introducidos en los puntos de acceso prohibidos nunca se visualizan en Configuración cero.

NOTA:La lista de puntos de acceso sólo es compatible con el sistema operativo Windows * XP. Antes de implementar una lista de puntos de acceso, se recomienda que todos los extremos borren la lista de redes preferidas de Configuración de cero.

Las secciones siguientes contienen más información sobre:

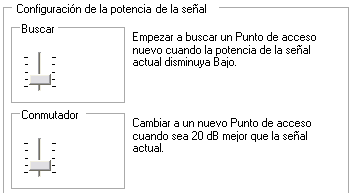

Configuración de la intensidad de la señal de Wi-Fi

Si se define más de un punto de acceso gestionado por WEP en la lista, se puede ajustar la alternancia de intensidad de la señal para el adaptador de Wi-Fi. Los umbrales de intensidad de la señal se pueden ajustar por ubicación para determinar cuándo ZENworks Security Client buscará, descartará y cambiará a otro punto de acceso definido en la lista.

Se puede ajustar la siguiente información:

-

Buscar: Si se alcanza este nivel de intensidad de señal, ZENworks Security Client empieza a buscar un nuevo punto de acceso al que conectarse. El ajuste por defecto es Bajo [-70 dB].

-

Conmutador: Para que ZENworks Security Client se conecte a un punto de acceso nuevo, ese punto de acceso debe difundirse con el nivel de intensidad de señal designado por encima de la conexión actual. El valor por defecto es +20 dB.

Los umbrales de intensidad de la señal vienen determinados por la cantidad de potencia (en dB) que notifica el controlador del minipuerto del PC. Dado que cada tarjeta Wi-Fi y radio puede tratar las señales de dB de forma diferente para su indicación de intensidad de la señal recibida (RSSI), los números varían de adaptador a adaptador.

Puede ajustar su preferencia para la selección del punto de acceso en función de lo siguiente:

-

Intensidad de la señal

-

Tipo de cifrado

Los números por defecto asociados a los umbrales definidos en la consola de gestión son genéricos para la mayoría de los adaptadores Wi-Fi. Debe investigar sus valores RSSI del adaptador Wi-Fi para introducir un nivel preciso. Los valores de Novell son: