6.3 Options du serveur d'audit

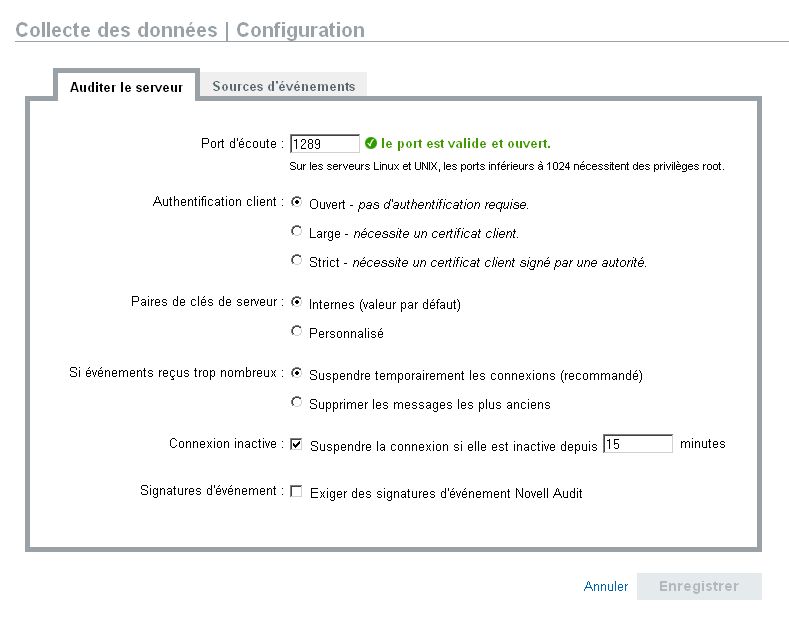

Les administrateurs peuvent modifier certains paramètres relatifs à la manière dont Identity Audit écoute les données provenant des applications de source d'événements, y compris le port sur lequel Identity Audit écoute et le type d'authentification entre la source d'événements et Identity Audit.

-

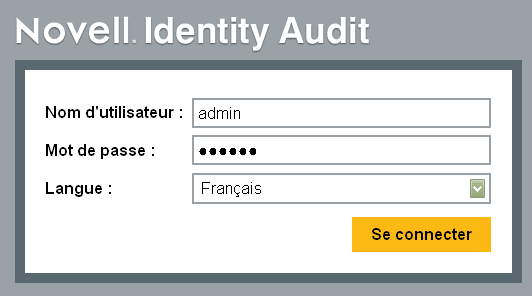

Loguez-vous à Identity Audit en tant qu'administrateur.

-

Cliquez sur le lien en haut de l'écran.

-

Cliquez sur le lien à droite de l'écran.

-

Assurez-vous que l'onglet est sélectionné.

-

Entrez le numéro de port sur lequel le serveur Identity Audit écoute les messages provenant des sources d'événement. Pour plus d'informations, reportez-vous à la Section 6.3.1, Configuration et réacheminement de port.

-

Définissez les paramètres des paires de clés du serveur et d'authentification client appropriés . Pour plus d'informations, reportez-vous à la Section 6.3.2, Authentification client.

-

Choisissez le comportement que le serveur Identity Audit doit adopter lorsque le tampon absorbe trop d'événéments.

Suspendre temporairement les connexions : ce paramètre coupe les connexions existantes et renonce à en accepter de nouvelles jusqu'à ce que le tampon dispose d'espace pour les nouveaux messages. En attendant, les messages sont mis en cache par les sources d'événements.

Supprimer les messages les plus anciens : ce paramètre supprime les messages plus anciens pour pouvoir en accepter de nouveaux.

AVERTISSEMENT :aucune méthode ne permet de récupérer les messages supprimés si vous avez sélectionné .

-

Sélectionnez pour déconnecter les sources d'événements qui n'ont pas envoyé de données depuis un certain temps.

Les connexions des sources d'événements sont automatiquement restaurées lorsqu'elles recommencent à envoyer des données.

-

Entrez le nombre de minutes devant s'écouler avant de déconnecter une connexion inactive.

-

Sélectionnez pour recevoir une signature avec l'événement.

REMARQUE :pour recevoir une signature, l'agent de plate-forme sur la source d'événements doit être configuré correctement. Pour plus d'informations, reportez-vous au Section 6.1, Configuration des sources d'événements. .

-

Cliquez sur .

6.3.1 Configuration et réacheminement de port

Le port par défaut sur lequel Identity Audit écoute les messages provenant des agents de plate-forme est le port 1289. Une fois le port défini, le système vérifie s'il est valide et ouvert.

Vous devez disposer de privilèges root pour effectuer des liaisons aux ports inférieurs à 1024. Novell vous recommande plutôt d'utiliser un port supérieur à 1024. Vous pouvez modifier les périphériques sources pour effectuer les envois vers un port supérieur ou utiliser le réacheminement de port sur le serveur Identity Audit.

Pour modifier la source d'événements afin qu'elle achemine les envois vers un autre port :

-

Loguez-vous à la machine de source d'événements.

-

Ouvrez le fichier logevent pour l'éditer. L'emplacement du fichier varie en fonction du système d'exploitation :

-

Linux : /etc/logevent.conf

-

Windows : C:\WINDOWS\logevent.cfg

-

NetWare : SYS:\etc\logevent.cfg

-

Solaris : /etc/logevent.conf

-

-

Définissez le paramètre LogEnginePort sur le port désiré.

-

Enregistrez le fichier.

-

Redémarrez l'agent de plate-forme. La méthode varie en fonction du système d'exploitation et de l'application. Redémarrez la machine ou reportez-vous à la documentation spécifique à l'application sur le site Web de documentation Novell pour obtenir des instructions.

Pour configurer le réacheminement de port sur le serveur Identity Audit :

-

Loguez-vous au système d'exploitation du serveur Identity Audit en tant qu'utilisateur root (ou en tant que tel en utilisant la commande su).

-

Ouvrez le fichier /etc/init.d/boot.local afin de l'éditer.

-

Ajoutez la commande suivante vers la fin du processus amorce :

iptables -A PREROUTING -t nat -p protocol --dport incoming port -j DNAT --to-destination IP:rerouted port

à l'endroit où protocol est tcp ou udp, incoming port est le port sur lequel les messages arrivent et IP:rerouted port est l'adresse IP de la machine locale accompagné d'un numéro de port disponible supérieur à 1024

-

Enregistrez les modifications apportées.

-

Redémarrer. Si vous ne parvenez pas redémarrer immédiatement, exécutez la commande iptables ci-dessus à partir d'une ligne de commande.

6.3.2 Authentification client

Les sources d'événement envoient leurs données via une connexion SSL et le paramètre pour le serveur Identity Audit détermine quel type d'authentification est effectué pour les certificats provenant des agents de plate-forme sur les sources d'événement.

Ouvert : aucune authentification n'est requise. Identity Audit ne demande, n'exige ni ne valide aucun certificat de la source d'événements.

Large : la source d'événements doit fournir un certificat X.509 valide, mais celui-ci n'est pas validé. Il ne doit pas être signé par une autorité de certification.

Strict : la source d'événements doit fournir un certificat X.509 valide, lequel doit être signé par une autorité de certification approuvée. Si la source d'événements ne présente aucun certificat valide, Identity Audit n'accepte pas ses données d'événement.

Création d'un fichier Truststore

Dans le cadre d'une authentification stricte, vous devez disposer d'un fichier Truststore qui contient le certificat de la source d'événements ou celui de l'autorité de certification (CA) qui a signé le certificat de la source d'événements. Une fois en possession d'un certificat DER- ou PEM-, vous pouvez créer le fichier Truststore à l'aide de l'utilitaire CreateTruststore livré avec Identity Audit.

-

Loguez-vous au serveur Identity Audit avec l'identité novell.

-

Allez à l'emplacement /opt/novell/identity_audit_1.0_x86/data/updates/done.

-

Dézippez le fichier audit_connector.zip.

unzip audit_connector.zip

-

Copiez le fichier TruststoreCreator.sh ou TruststoreCreator.bat sur la machine contenant les certificats ou copiez ces derniers sur la machine qui héberge l'utilitaire TruststoreCreator.

-

Exécutez l'utilitaire TruststoreCreator.sh.

TruststoreCreator.sh -keystore /tmp/my.keystore -password password1 -certs /tmp/cert1.pem,/tmp/cert2.pem

Dans cet exemple, l'utilitaire TruststoreCreator crée un fichier Keystore, my.keystore, qui contient deux certificats (cert1.pem et cert2.pem). Il est protégé par le mot de passe password1.

Importation d'un fichier Truststore

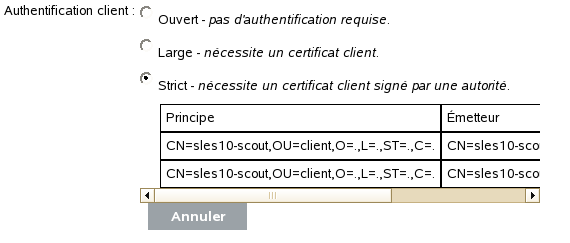

Dans le cadre d'une authentification stricte, l'administrateur peut importer un fichier Truststore à l'aide du bouton . Cela permet de garantir que seules les sources d'événements autorisées envoient des données à Identity Audit. Le fichier Truststore doit inclure le certificat de la source d'événements ou celui de l'autorité de certification qui l'a signé.

La procédure suivante doit être exécutée sur la machine qui contient le fichier Truststore. Vous pouvez ouvrir un navigateur Web sur la machine qui contient le fichier Truststore ou le déplacer sur une machine équipée d'un navigateur Web.

Pour importer un fichier Truststore :

-

Loguez-vous à Identity Audit en tant qu'administrateur.

-

Cliquez sur le lien en haut de l'écran.

-

Cliquez sur le lien à droite de l'écran.

-

Assurez-vous que l'onglet est sélectionné.

-

Cliquez sur l'option sous .

-

Cliquez sur et recherchez le fichier Truststore (par exemple, my.keystore)

-

Entrez le mot de passe du fichier Truststore.

-

Cliquez sur .

-

Cliquez sur pour afficher un complément d'informations sur le fichier Truststore.

-

Cliquez sur .

Une fois le fichier Truststore importé, vous pouvez cliquer sur pour afficher les certificats inclus dans le fichier Truststore.

Paire de clés de serveur

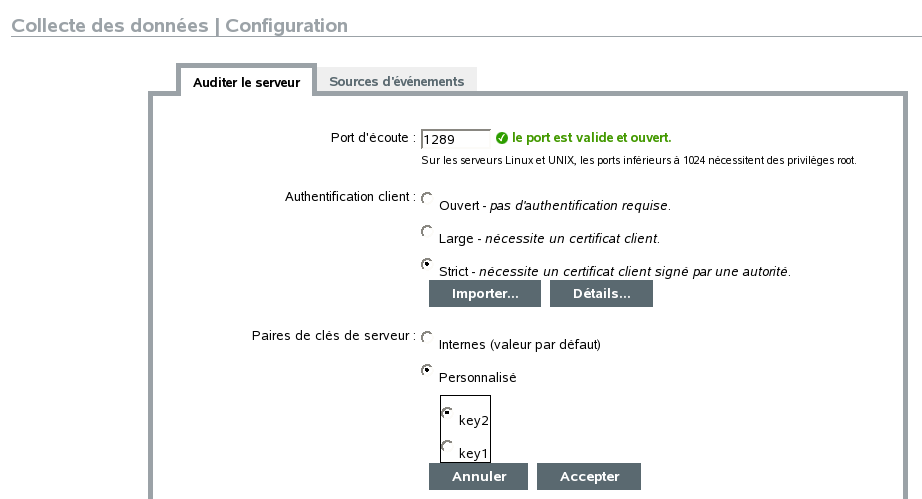

Identity Audit est installé avec un certificat intégré qui authentifie le serveur Identity Audit auprès des sources d'événements. Ce certificat peut être remplacé par un certificat signé par une autorité de certification (CA) publique.

Pour remplacer le certificat intégré :

-

Loguez-vous à Identity Audit en tant qu'administrateur.

-

Cliquez sur le lien en haut de l'écran.

-

Cliquez sur le lien à droite de l'écran.

-

Assurez-vous que l'onglet est sélectionné.

-

Sous , sélectionnez .

-

Cliquez sur et recherchez le fichier Truststore.

-

Entrez le mot de passe du fichier Truststore.

-

Cliquez sur .

Si le fichier contient plusieurs paires de clés publiques/privées, sélectionnez la paire de clés souhaitée et cliquez sur .

-

Cliquez sur pour afficher un complément d'informations sur la paire de clés de serveur.

-

Cliquez sur .