5.5 Installation de l'application utilisateur sur un serveur d'applications JBoss à partir de l'interface utilisateur d'installation

Cette section décrit comment installer l'application utilisateur Identity Manager sur un serveur d'applications JBoss via la version de l'interface utilisateur graphique du programme d'installation.

-

Section 5.5.1, Lancer l'interface utilisateur graphique du programme d'installation

-

Section 5.5.2, Choix d'une plate-forme de serveur d'applications

-

Section 5.5.7, Indiquer l'hôte et le port de la base de données

-

Section 5.5.8, Indiquer le nom de la base de données et l'utilisateur privilégié

-

Section 5.5.10, Indiquer les paramètres du serveur d'applications JBoss

-

Section 5.5.11, Choix du type de configuration du serveur d'applications

5.5.1 Lancer l'interface utilisateur graphique du programme d'installation

-

Naviguez jusqu'au répertoire contenant vos fichiers d'installation, indiqué dans Tableau 5-2.

-

Lancez le programme d'installation correspondant à votre plate-forme à partir de la ligne de commande :

java -jar IdmUserApp.jar

-

Sélectionnez une langue dans le menu déroulant, puis cliquez sur .

-

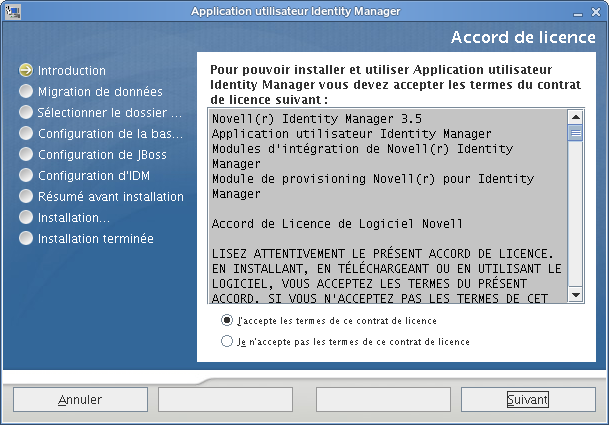

Lisez l'accord de licence, cliquez sur J'accepte les termes de l'accord de licence, puis cliquez sur .

-

Lisez la page d'introduction de l'assistant d'installation, puis cliquez sur Suivant.

-

Passez à Section 5.5.2, Choix d'une plate-forme de serveur d'applications.

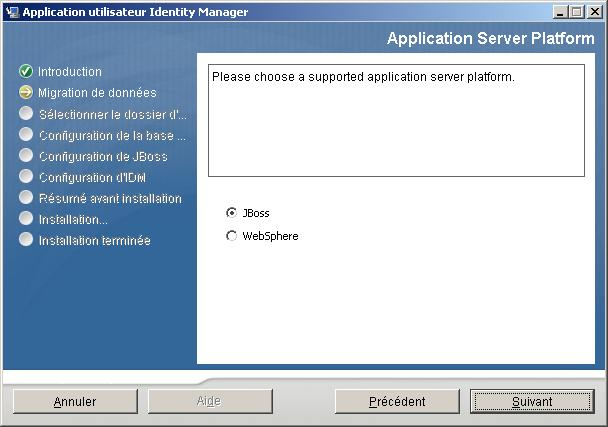

5.5.2 Choix d'une plate-forme de serveur d'applications

-

Choisissez la plate-forme de serveur d'applications JBoss et cliquez sur .

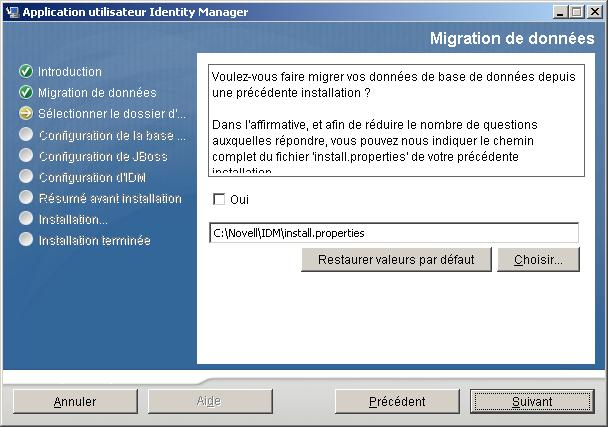

5.5.3 Migration de votre base de données

Si vous ne souhaitez pas faire migrer une base de données, cliquez sur et passez à Section 5.5.4, Indiquer l'emplacement du WAR.

Si vous souhaitez utiliser une base de données existante depuis votre version 3.0 ou version 3.01 de l'application utilisateur, vous devez migrer la base de données.

-

Vérifiez que vous avez démarré la base de données que vous souhaitez migrer.

-

Cliquez sur sur la page Migration de données du programme d'installation.

-

Cliquez sur pour trouver le fichier install.properties dans le répertoire d'installation de l'application utilisateur Identity Manager 3.0 ou 3.01.

Indiquer l'emplacement du fichier install.properties depuis votre installation précédente réduit le nombre d'éléments que vous devez indiquer aux pages suivantes.

-

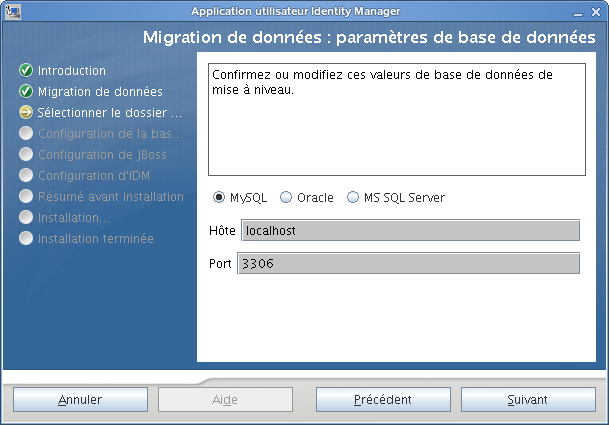

Il vous est demandé de confirmer le type de base de données, le nom d'hôte et le port. Faites-le, puis cliquez sur .

-

Cliquez sur et passez à Section 5.5.4, Indiquer l'emplacement du WAR ou à Section 5.5.5, Choix d'un dossier d'installation.

Le programme d'installation de l'application utilisateur met à jour votre application utilisateur et migre les données de la base de données version 3.0 ou 3.0.1 vers la base de données utilisée pour la version 3.5.1. Pour plus d'informations et des étapes supplémentaires sur la migration de votre base de données, reportez-vous au Guide de migration de l'application utilisateur Identity Manager.

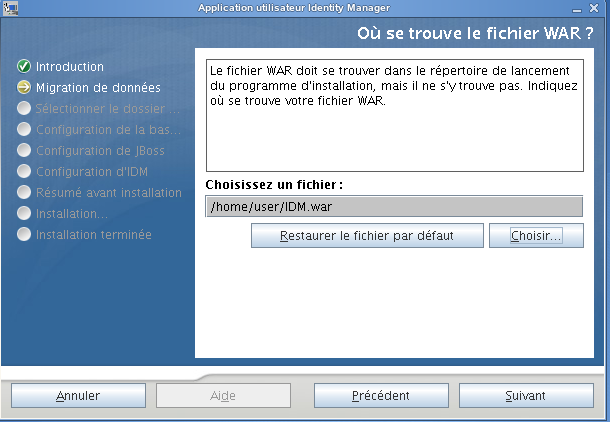

5.5.4 Indiquer l'emplacement du WAR

Si le fichier WAR de l'application utilisateur Identity Manager est dans un répertoire différent du programme d'installation, ce dernier vous invite à saisir le chemin d'accès au WAR.

-

Si le fichier WAR se trouve à l'emplacement par défaut, cliquez sur .

Ou, pour spécifier l'emplacement du fichier WAR, cliquez sur et sélectionnez un emplacement.

-

Cliquez sur , puis passez à Section 5.5.5, Choix d'un dossier d'installation.

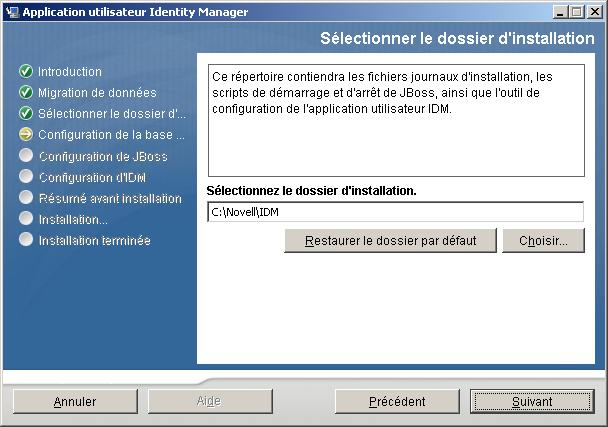

5.5.5 Choix d'un dossier d'installation

-

Sur la page Choisir un dossier d'installation, sélectionnez l'emplacement où installer l'application utilisateur. Si vous devez vous rappeler et utiliser l'emplacement par défaut, cliquez sur Restaurer le dossier par défaut, ou si vous souhaitez choisir un autre emplacement pour les fichiers d'installations, cliquez sur et trouvez un emplacement.

-

Cliquez sur , puis passez à Section 5.5.6, Choix d'une plate-forme de base de données.

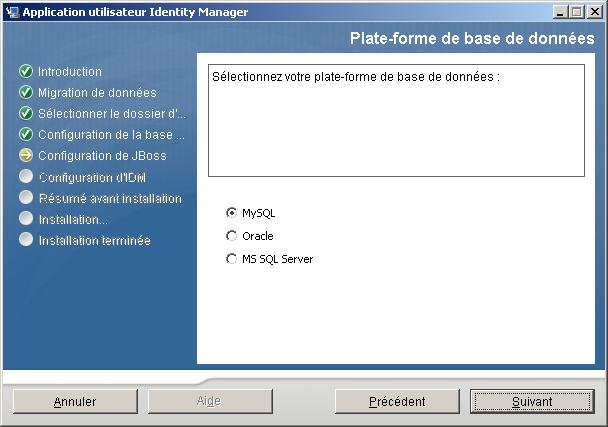

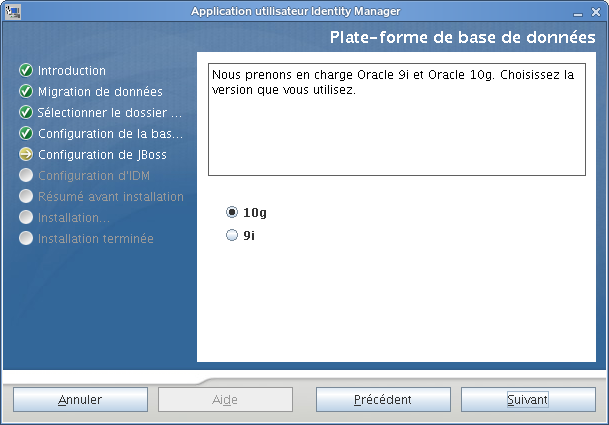

5.5.6 Choix d'une plate-forme de base de données

-

Sélectionnez la plate-forme de base de données à utiliser.

-

Si vous utilisez une base de données Oracle, passez à Étape 3. Sinon, passez à l'Étape 4.

-

Si vous utilisez une base de données Oracle, le programme d'installation demande quelle version vous utilisez. Choisissez votre version.

-

Cliquez sur Suivant, puis passez à Section 5.5.7, Indiquer l'hôte et le port de la base de données.

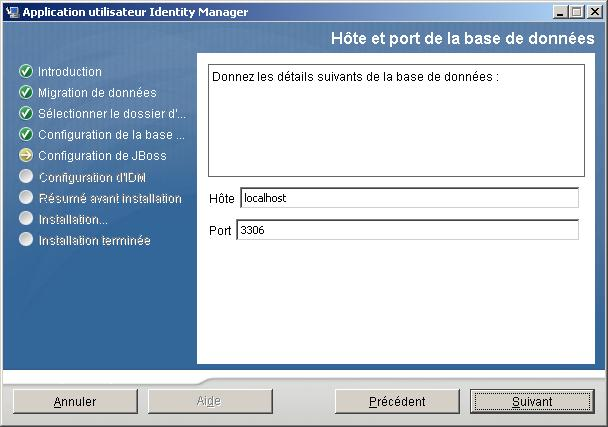

5.5.7 Indiquer l'hôte et le port de la base de données

-

Remplissez les champs suivants :

-

Cliquez sur , puis passez à Section 5.5.8, Indiquer le nom de la base de données et l'utilisateur privilégié.

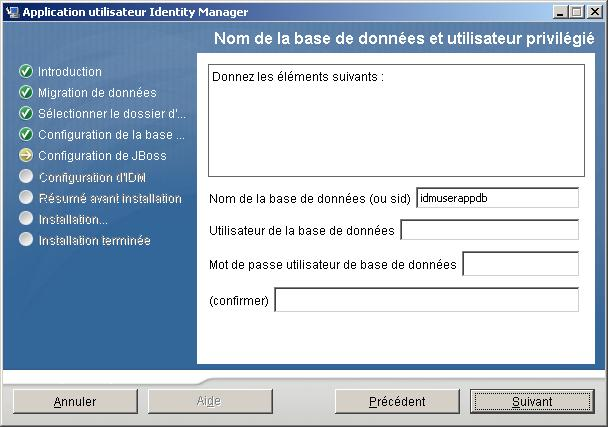

5.5.8 Indiquer le nom de la base de données et l'utilisateur privilégié

-

Remplissez les champs suivants :

-

Cliquez sur Suivant, puis passez à Section 5.5.9, Indiquer le répertoire racine Java.

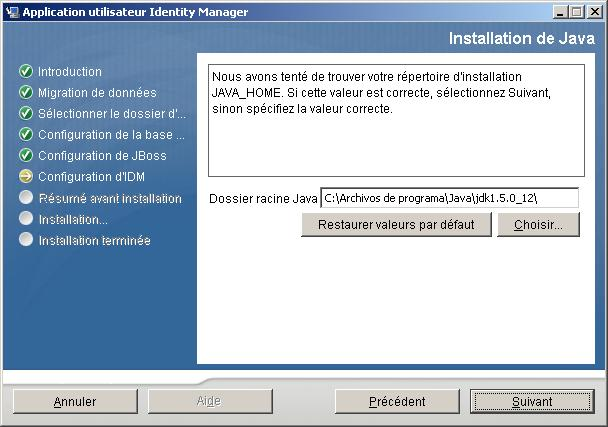

5.5.9 Indiquer le répertoire racine Java

-

Cliquez sur pour trouver votre dossier racine Java. Pour utiliser l'emplacement par défaut, cliquez sur .

-

Cliquez sur , puis passez à Section 5.5.10, Indiquer les paramètres du serveur d'applications JBoss.

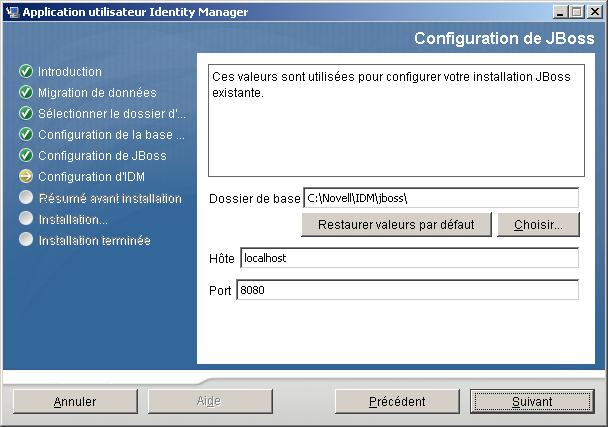

5.5.10 Indiquer les paramètres du serveur d'applications JBoss

Sur cette page, indiquez à l'application utilisateur où trouver le serveur d'applications JBoss.

La procédure d'installation n'installe pas le serveur d'applications JBoss : pour obtenir des directives sur l'installation du serveur d'applications JBoss, reportez-vous à Section 5.1.1, Installation du serveur d'applications JBoss et de la base de données MySQL.

-

Fournissez le dossier de base, l'hôte et le port :

-

Cliquez sur , puis passez à Section 5.5.11, Choix du type de configuration du serveur d'applications.

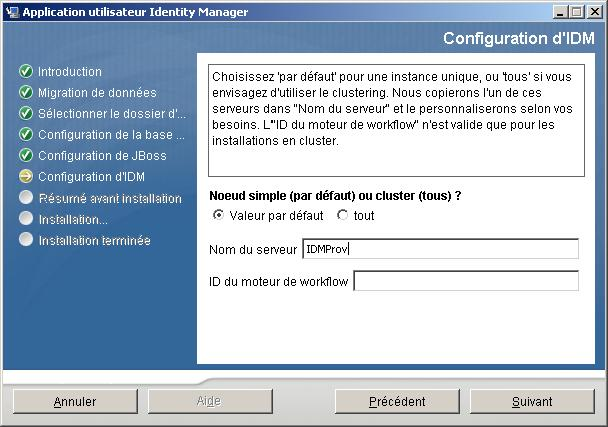

5.5.11 Choix du type de configuration du serveur d'applications

-

Remplissez les champs suivants :

-

Cliquez sur , puis passez à Section 5.5.12, Activation de la consignation Novell Audit.

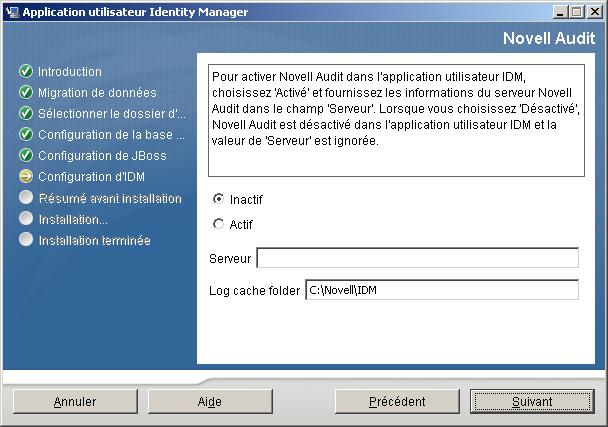

5.5.12 Activation de la consignation Novell Audit

(Facultatif) Pour activer la consignation Novell Audit de l'application utilisateur :

-

Remplissez les champs suivants :

-

Cliquez sur Suivant, puis passez à Section 5.5.14, Configuration de l'application utilisateur.

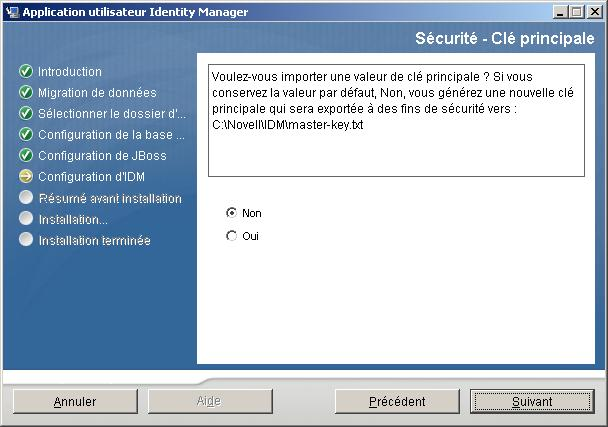

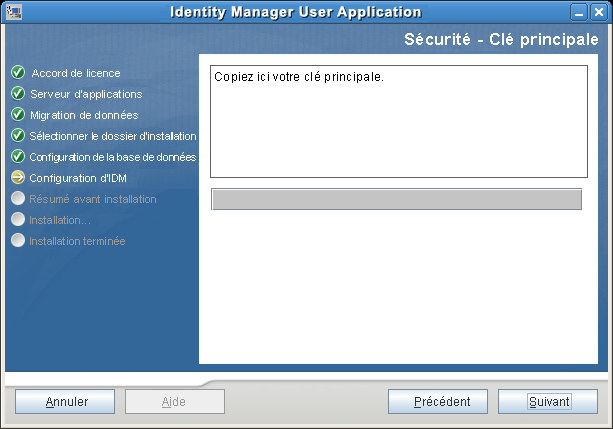

5.5.13 Indiquer une clé maîtresse

Indiquez si vous souhaitez importer une clé maîtresse existante ou en créer une nouvelle. Voici des exemples de raisons d'importer une clé maîtresse existante :

-

Vous déplacez votre installation d'un système provisoire à un système de production et vous souhaitez conserver l'accès à la base de données que vous avez utilisée avec le système provisoire.

-

Vous avez installé l'application utilisateur sur le premier membre d'une grappe JBoss et vous l'installez maintenant sur de nouveaux membres de la grappe (qui requièrent la même clé maîtresse).

-

En raison d'un disque défectueux, vous devez restaurer votre application utilisateur. Vous devez réinstaller l'application utilisateur et indiquer la même clé maîtresse codée que celle qu'utilisait l'installation précédente. Cela vous donne accès aux données codées stockées précédemment.

-

Cliquez sur pour importer une clé maîtresse existante ou sur pour en créer une nouvelle.

-

Cliquez sur .

La procédure d'installation inscrit la clé maîtresse codée dans le fichier master-key.txt dans le répertoire d'installation.

Si vous sélectionnez , passez à Section 5.5.14, Configuration de l'application utilisateur. Une fois l'installation terminée, vous devez enregistrer manuellement la clé maîtresse tel que décrit dans Section 5.9.1, Enregistrement de la clé maîtresse.

Si vous sélectionnez , passez à Étape 3.

-

Si vous choisissez d'importer une clé maîtresse codée existante, coupez et collez la clé dans la fenêtre de procédure d'installation.

-

Cliquez sur , puis passez à Section 5.5.14, Configuration de l'application utilisateur.

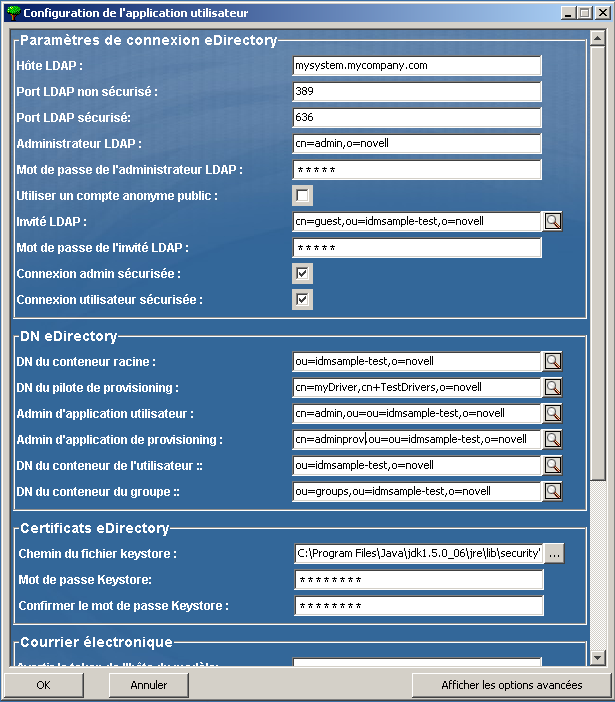

5.5.14 Configuration de l'application utilisateur

Le programme d'installation de l'application utilisateur permet de configurer les paramètres de configuration de l'application utilisateur. La plupart de ces paramètres sont également éditables avec configupdate.sh ou configupdate.bat après l'installation ; les exceptions sont notées dans les descriptions des paramètres.

Pour une grappe, indiquez les paramètres de configuration identiques de l'application utilisateur pour chaque membre de la grappe.

-

Définissez les paramètres de configuration de base de l'application utilisateur décrits dans Tableau 5-4, puis passez à Étape 2.

Tableau 5-4 Configuration de l'application utilisateur : paramètres de base

Type de paramètre

Champ

Description

Paramètres de login eDirectory

Requis. Indiquez le nom d'hôte ou l'adresse IP de votre serveur LDAP et son port sécurisé. Par exemple :

myLDAPhost

Indiquez le port non sécurisé de votre serveur LDAP. Par exemple : 389.

Indiquez le port sécurisé de votre serveur LDAP. Par exemple : 636.

Requis. Indiquez les références de l'administrateur LDAP. Cet utilisateur doit déjà exister. L'application utilisateur utilise ce compte pour effectuer un login administratif au coffre-fort d'identité. Cette valeur est codée, en fonction de la clé maîtresse.

Requis. Indiquez le mot de passe administrateur LDAP. Ce mot de passe est codé, en fonction de la clé maîtresse.

Permet aux utilisateurs non logués d'accéder au compte anonyme public LDAP.

Permet aux utilisateurs non logués d'accéder à des portlets autorisés. Ce compte utilisateur doit déjà exister dans le coffre-fort d'identité. Pour activer Guest LDAP, vous devez désélectionner . Pour désactiver l'utilisateur Guest, sélectionnez .

Indiquez le mot de passe Guest LDAP.

Sélectionnez cette option pour exiger que toutes les communications utilisant le compte admin. soient effectuées à l'aide d'un socket sécurisé (cette option peut avoir des implications néfastes sur la performance).

Sélectionnez cette option pour exiger que toutes les communications utilisant le compte de l'utilisateur logué soient effectuées à l'aide d'un socket sécurisé (cette option peut avoir des implications néfastes sur la performance).

DN eDirectory

Requis. Indiquez le nom distinctif LDAP du conteneur racine. Celui-ci est utilisé comme racine de recherche de définition d'entité par défaut lorsqu'aucune racine n'est indiquée dans la couche d'abstraction d'annuaire.

Requis. Indiquez le nom distinctif du pilote de l'application utilisateur que vous avez créé auparavant dans Section 5.3, Création du pilote d'application utilisateur. Par exemple, si votre pilote est UserApplicationDriver et si votre ensemble de pilotes est appelé myDriverSet, et si l'ensemble de pilotes est dans un contexte de o=myCompany, vous saisiriez une valeur de :

cn=UserApplicationDriver,cn=myDriverSet,o=myCompany

Requis. Un utilisateur existant dans le coffre-fort d'identité qui dispose des droits pour effectuer des tâches administratives pour le conteneur d'utilisateurs de l'application utilisateur spécifié. Cet utilisateur peut utiliser l'onglet de l'application utilisateur pour administrer le portail.

Si l'administrateur de l'application utilisateur participe aux tâches d'administration du workflow exposées dans iManager, le concepteur Novell pour Identity Manager ou l'application utilisateur (onglet ), vous devez accorder à cet administrateur des droits d'ayant droit sur les instances d'objets contenues dans le pilote de l'application utilisateur. Reportez-vous au Guide d'administration de l'application utilisateur IDM pour en savoir plus.

Pour modifier cette assignation après avoir déployé l'application utilisateur, vous devez utiliser les pages de l'application utilisateur.

Ce rôle est disponible dans la version de provisioning d'Identity Manager 3.5.1. L'administrateur de l'application de provisioning utilise l'onglet (sous l'onglet ) pour gérer les fonctions de workflow du provisioning. Ces fonctions sont accessibles aux utilisateurs en passant par l'onglet de l'application utilisateur. Cet utilisateur doit exister dans le coffre-fort d'identité avant d'être désigné administrateur de l'application Provisioning.

Pour modifier cette assignation après avoir déployé l'application utilisateur, vous devez utiliser les pages de l'application utilisateur.

DN eDirectory (suite)

Requis. Indiquez le nom distinctif (DN) LDAP ou le nom LDAP complet du conteneur utilisateur. Cela définit l'étendue de recherche d'utilisateurs et de groupes. Les utilisateurs de ce conteneur (et en-dessous) sont autorisés à se loguer à l'application utilisateur.

IMPORTANT :assurez-vous que l'administrateur de l'application utilisateur spécifié lors de la configuration des pilotes de l'application utilisateur existe dans ce conteneur si vous souhaitez que cet utilisateur soit en mesure d'exécuter les workflows.

Requis. Indiquez le nom distinctif (DN) LDAP ou le nom LDAP complet du conteneur de groupes.

Utilisé par les définitions d'entités au sein de la couche d'abstraction d'annuaire.

Certificats eDirectory

Requis. Indiquez le chemin d'accès complet au fichier (cacerts) de votre keystore du JDK que le serveur d'applications utilise pour fonctionner, ou bien cliquez sur le petit bouton du navigateur pour trouver le fichier cacerts.

Sous Linux ou Solaris, l'utilisateur doit avoir une autorisation pour écrire sur ce fichier.

Requis. Indiquez le mot de passe cacerts. L'unité par défaut est changeit.

Courrier électronique

Indiquez le serveur d'applications hébergeant l'application utilisateur Identity Manager. Par exemple :

myapplication serverServer

Cette valeur remplace le jeton $HOST$ des modèles de courrier électronique. L'URL construite est la liaison aux tâches de requête de provisioning et aux notifications d'approbation.

Utilisé pour remplacer le jeton $PORT$ des modèles de courrier électronique utilisés dans les tâches de requête de provisioning et les notifications d'approbation.

Utilisé pour remplacer le jeton $SECURE_PORT$ des modèles de courrier électronique utilisés dans les tâches de requête de provisioning et les notifications d'approbation.

Indiquez l'utilisateur expéditeur du courrier électronique dans le message de provisioning.

Indiquez l'utilisateur destinataire du courrier électronique dans le message de provisioning. Il peut s'agir d'une adresse IP ou d'un nom DNS.

Gestion des mots de passe

Cette fonction permet d'indiquer une page Mot de passe oublié qui réside dans un WAR Mot de passe oublié externe et une URL que le WAR Mot de passe oublié externe utilise pour rappeler l'application utilisateur grâce à un service Web.

Si vous cochez , vous devez fournir des valeurs pour et .

Si vous ne sélectionnez pas , IDM utilise la fonction de gestion des mots de passe interne par défaut. /jsps/pwdmgt/ForgotPassword.jsf (sans le protocole http(s) au début). Cela redirige l'utilisateur vers la fonction Mot de passe oublié intégrée à l'application utilisateur, plutôt que vers un WAR externe.

Cette URL pointe vers la page de fonction Mot de passe oublié. Indiquez un fichier ForgotPassword.jsf dans un WAR de gestion des mots de passe externe ou interne. Pour plus de détails, reportez-vous à Utilisation des WAR de mots de passe.

Si vous utilisez un WAR de gestion des mots de passe externe, indiquez le chemin d'accès que le WAR de gestion des mots de passe externe utilise pour rappeler l'application utilisateur par des services Web, par exemple https://idmhost:sslport/idm.

-

Si vous souhaitez définir d'autres paramètres de configuration de l'application utilisateur, cliquez sur Afficher les options avancées. (Faites défiler pour afficher tout le panneau.) Tableau 5-5 décrit les paramètres des options avancées.

Si vous ne souhaitez pas définir d'autres paramètres décrits dans cette étape, passez à Étape 3.

Tableau 5-5 Configuration de l'application utilisateur : tous les paramètres

Type de paramètre

Champ

Description

Paramètres de login eDirectory

Requis. Indiquez le nom d'hôte ou l'adresse IP de votre serveur LDAP. Par exemple :

myLDAPhost

Indiquez le port non sécurisé de votre serveur LDAP. Par exemple : 389.

Indiquez le port sécurisé de votre serveur LDAP. Par exemple : 636.

Requis. Indiquez les références de l'administrateur LDAP. Cet utilisateur doit déjà exister. L'application utilisateur utilise ce compte pour effectuer un login administratif au coffre-fort d'identité. Cette valeur est codée, en fonction de la clé maîtresse.

Requis. Indiquez le mot de passe administrateur LDAP. Ce mot de passe est codé, en fonction de la clé maîtresse.

Permet aux utilisateurs non logués d'accéder au compte anonyme public LDAP.

Permet aux utilisateurs non logués d'accéder à des portlets autorisés. Ce compte utilisateur doit déjà exister dans le coffre-fort d'identité. Pour activer Guest LDAP, vous devez désélectionner . Pour désactiver l'utilisateur Guest, sélectionnez .

Indiquez le mot de passe Guest LDAP.

Sélectionnez cette option pour exiger que toutes les communications utilisant le compte admin. soient effectuées à l'aide d'un socket sécurisé (cette option peut avoir des implications néfastes sur la performance).

Sélectionnez cette option pour exiger que toutes les communications sur le compte de l'utilisateur logué soient effectuées à l'aide d'un socket sécurisé (cette option peut avoir des implications néfastes graves sur la performance).

DN eDirectory

Requis. Indiquez le nom distinctif LDAP du conteneur racine. Celui-ci est utilisé comme racine de recherche de définition d'entité par défaut lorsqu'aucune racine n'est indiquée dans la couche d'abstraction d'annuaire.

Requis. Indiquez le nom distinctif du pilote de l'application utilisateur que vous avez créé auparavant dans Section 5.3, Création du pilote d'application utilisateur. Par exemple, si votre pilote est UserApplicationDriver et si votre ensemble de pilotes est appelé myDriverSet, et si l'ensemble de pilotes est dans un contexte de o=myCompany, vous saisissez une valeur de :

cn=UserApplicationDriver,cn=myDriverSet,o=myCompany

Requis. Un utilisateur existant dans le coffre-fort d'identité qui dispose des droits pour effectuer des tâches administratives pour le conteneur d'utilisateurs de l'application utilisateur spécifié. Cet utilisateur peut utiliser l'onglet de l'application utilisateur pour administrer le portail.

Si l'administrateur de l'application utilisateur participe aux tâches d'administration du workflow exposées dans iManager, le concepteur Novell pour Identity Manager ou l'application utilisateur (onglet ), vous devez accorder à cet administrateur des droits d'ayant droit sur les instances d'objets contenues dans le pilote de l'application utilisateur. Reportez-vous au Guide d'administration de l'application utilisateur IDM pour en savoir plus.

Pour modifier cette assignation après avoir déployé l'application utilisateur, vous devez utiliser les pages de l'application utilisateur.

Ce rôle est disponible dans la version de provisioning d'Identity Manager 3.5.1. L'administration de l'application de provisioning gère les fonctions de workflow du provisioning accessibles par l'onglet de l'application utilisateur. Cet utilisateur doit exister dans le coffre-fort d'identité avant d'être désigné administrateur de l'application Provisioning.

Pour modifier cette assignation après avoir déployé l'application utilisateur, vous devez utiliser les pages de l'application utilisateur.

Identité utilisateur du méta-annuaire

Requis. Indiquez le nom distinctif (DN) LDAP ou le nom LDAP complet du conteneur d'utilisateurs.

Cela définit l'étendue de recherche d'utilisateurs et de groupes.

Les utilisateurs de ce conteneur (et en-dessous) sont autorisés à se loguer à l'application utilisateur.

IMPORTANT :assurez-vous que l'administrateur de l'application utilisateur spécifié lors de la configuration des pilotes de l'application utilisateur existe dans ce conteneur si vous souhaitez que cet utilisateur soit en mesure d'exécuter les workflows.

La classe d'objets utilisateur LDAP (généralement inetOrgPerson).

L'attribut LDAP (par exemple, CN) qui représente le nom de login de l'utilisateur.

L'attribut LDAP utilisé comme identifiant lors de la consultation d'utilisateurs ou de groupes. Il est différent de l'attribut de login, qui n'est utilisé que lors du login, et non pas lors des recherches d'utilisateurs/de groupes.

Facultatif. L'attribut LDAP qui représente l'adhésion à un groupe de l'utilisateur. N'utilisez pas d'espace pour ce nom.

Groupes d'utilisateurs du méta-annuaire

Requis. Indiquez le nom distinctif (DN) LDAP ou le nom LDAP complet du conteneur de groupes. Utilisé par les définitions d'entités au sein de la couche d'abstraction d'annuaire.

La classe d'objets Groupe LDAP (généralement groupofNames).

L'attribut qui représente l'adhésion d'un utilisateur à un groupe. N'utilisez pas d'espaces pour le nom.

Sélectionnez cette option si vous souhaitez utiliser des groupes dynamiques.

La classe d'objets Groupe dynamique LDAP (généralement dynamicGroup).

Certificats eDirectory

Requis. Indiquez le chemin d'accès complet au fichier (cacerts) de votre keystore du JRE que le serveur d'applications utilise pour fonctionner, ou bien cliquez sur le bouton du navigateur pour trouver le fichier cacerts.

L'installation de l'application utilisateur modifie le fichier keystore. Sous Linux ou Solaris, l'utilisateur doit avoir une autorisation pour écrire sur ce fichier.

Requis. Indiquez le mot de passe cacerts. L'unité par défaut est changeit.

Keystore privé

Le keystore privé contient la clé privée et les certificats de l'application utilisateur. Réservé. Si vous laissez ce champ vierge, ce chemin d'accès est /jre/lib/security/cacerts par défaut.

Ce mot de passe est changeit, à moins d'indication contraire. Ce mot de passe est codé, en fonction de la clé maîtresse.

Cet alias est novellIDMUserApp, à moins d'indication contraire.

Ce mot de passe est nove1lIDM, à moins d'indication contraire. Ce mot de passe est codé, en fonction de la clé maîtresse.

Banque de clés approuvée

La banque de clés approuvées contient tous les certificats approuvés des signataires utilisés pour valider les signatures numériques. Si ce chemin est vide, l'application utilisateur obtient le chemin à partir de la propriété Système javax.net.ssl.trustStore. Si le chemin n'y est pas, il est supposé être jre/lib/security/cacerts.

Si ce champ est vierge, l'application utilisateur obtient le mot de passe à partir de la propriété système javax.net.ssl.trustStorePassword. S'il n'y a aucune valeur, changeit est utilisé. Ce mot de passe est codé, en fonction de la clé maîtresse.

Clé de certificat et signature numérique Novell Audit

Contient le certificat et la clé de signature numérique Novell Audit.

Affiche le certificat de signature numérique.

Affiche la clé privée de signature numérique. Cette clé est codée, en fonction de la clé maîtresse.

Paramètres iChain

Si cette option est sélectionnée, l'application utilisateur prend en charge le logout simultané de l'application utilisateur ainsi que iChain ou Novell Access Manager. L'application utilisateur recherche un cookie iChain ou Novell Access Manager au logout et, en cas de présence du cookie, redirige l'utilisateur vers la page de logout ICS.

L'URL vers la page de logout de Ichain ou Novell Access Manager, où l'URL est un nom d'hôte auquel Ichain ou Novell Access Manager s'attend. Si le login à ICS est activée et si un utilisateur se délogue de l'application utilisateur, il est redirigé vers cette page.

Courrier électronique

Indiquez le serveur d'applications hébergeant l'application utilisateur Identity Manager. Par exemple :

myapplication serverServer

Cette valeur remplace le jeton $HOST$ des modèles de courrier électronique. L'URL construite est la liaison aux tâches de requête de provisioning et aux notifications d'approbation.

Utilisé pour remplacer le jeton $PORT$ des modèles de courrier électronique utilisés dans les tâches de requête de provisioning et les notifications d'approbation.

Utilisé pour remplacer le jeton $SECURE_PORT$ des modèles de courrier électronique utilisés dans les tâches de requête de provisioning et les notifications d'approbation.

Se rapporte à un protocole non sécurisé, HTTP. Utilisé pour remplacer le jeton $PROTOCOL$ des modèles de courrier électronique utilisés dans les tâches de requête de provisioning et les notifications d'approbation.

Se rapporte à un protocole sécurisé, HTTPS. Utilisé pour remplacer le jeton $SECURE_PROTOCOL$ des modèles de courrier électronique utilisés dans les tâches de requête de provisioning et les notifications d'approbation.

Indiquez l'utilisateur expéditeur du courrier électronique dans le message de provisioning.

Indiquez l'utilisateur destinataire du courrier électronique dans le message de provisioning. Il peut s'agir d'une adresse IP ou d'un nom DNS.

Gestion des mots de passe

Cette fonction permet d'indiquer une page Mot de passe oublié qui réside dans un WAR Mot de passe oublié externe et une URL que le WAR Mot de passe oublié externe utilise pour rappeler l'application utilisateur grâce à un service Web.

Si vous sélectionnez , vous devez fournir des valeurs pour et .

Si vous ne sélectionnez pas , IDM utilise la fonction de gestion des mots de passe interne par défaut. /jsps/pwdmgt/ForgotPassword.jsf (sans le protocole http(s) au début). Cela redirige l'utilisateur vers la fonction Mot de passe oublié intégrée à l'application utilisateur, plutôt que vers un WAR externe.

Cette URL pointe vers la page de fonction Mot de passe oublié. Indiquez un fichier ForgotPassword.jsf dans un WAR de gestion des mots de passe externe ou interne. Pour plus de détails, reportez-vous à Utilisation des WAR de mots de passe.

Si vous utilisez un WAR de gestion des mots de passe externe, indiquez le chemin d'accès que le WAR de gestion des mots de passe externe utilise pour rappeler l'application utilisateur par des services Web, par exemple https://idmhost:sslport/idm.

Divers

Le timeout de session de l'application.

Si l'installation client utilise le protocole OCSP (protocole de propriété d'état de certificat en ligne), fournissez un identificateur de ressource uniforme (URI). Par exemple, le format est http://host:port/ocspLocal. L'URI OCSP met à jour le statut des certificats approuvés en ligne.

Nom complet du fichier de configuration de l'autorisation.

Objet Conteneur

Sélectionnez chaque type d'objet Conteneur à utiliser.

Sélectionnez parmi les conteneurs standard suivants : lieu, pays, unité organisationnelle, organisation et domaine. Vous pouvez également définir vos propres conteneurs dans iManager et les ajouter sous .

Indique le nom de type d'attribut associé au type d'objet Conteneur.

Indiquez le nom LDAP d'une classe d'objets du coffre-fort d'identité qui peut servir de conteneur.

Pour plus d'informations sur les conteneurs, reportez-vous au Guide d'administration de Novell iManager 2.6 .

Donnez le nom d'attribut de l'objet Conteneur.

REMARQUE :vous pouvez modifier la plupart des paramètres de ce fichier après l'installation. Pour ce faire, exécutez le script configupdate.sh ou le fichier Windows configupdate.bat qui se trouve dans votre sous-répertoire d'installation. N'oubliez pas que dans une grappe, les paramètres de ce fichier doivent être identiques pour tous les membres de la grappe.

-

Une fois les paramètres configurés, cliquez sur OK, puis passez à Section 5.5.15, Vérification des choix et installation.

Utilisation des WAR de mots de passe

Utilisez le paramètre de configuration pour indiquer l'emplacement d'un WAR contenant la fonction Mot de passe oublié. Vous pouvez indiquer un WAR qui est externe ou interne à l'application utilisateur.

Spécification d'un WAR de gestion des mots de passe externe

-

Utilisez la procédure d'installation ou l'utilitaire configupdate.

-

Dans les paramètres de configuration de l'application utilisateur, cochez la case du paramètre de configuration .

-

Pour le paramètre de configuration , indiquez l'emplacement du WAR de mots de passe externe.

Indiquez l'hôte et le port, par exemple http://localhost:8080/ExternalPwd/jsps/pwdmgt/ForgotPassword.jsf. Un WAR de mots de passe externe peut être en-dehors du pare-feu qui protège l'application utilisateur.

-

Pour la , indiquez le chemin d'accès que WAR de gestion des mots de passe externe utilise pour rappeler l'application utilisateur grâce à des services Web, par exemple https://idmhost:sslport/idm.

La liaison de retour doit utiliser SSL pour assurer une communication sécurisée des services Web vers l'application utilisateur. Reportez-vous également à Section 5.9.3, Configuration de communication SSL entre serveurs JBoss.

-

Si vous utilisez le programme d'installation, lisez les informations de cette étape et passez à Étape 6.

Si vous utilisez l'utilitaire configupdate pour mettre à jour le WAR de mots de passe externe dans le répertoire racine d'installation, lisez cette étape et renommez manuellement le WAR comme le premier répertoire que vous avez indiqué dans . Passez ensuite à Étape 6.

Avant la fin de l'installation, le programme d'installation renomme IDMPwdMgt.war (regroupé avec le programme d'installation) et lui donne le nom du premier répertoire que vous avez indiqué. Le fichier renommé IDMPwdMgt.war devient votre WAR de mots de passe externe. Par exemple, si vous indiquez http://www.idmpwdmgthost.com/ExternalPwd/jsps/pwdmgt/ForgotPassword.jsf, le programme d'installation renomme IDMPwdMgt.war qui devient ExternalPwd.war. Le programme d'installation déplace le WAR renommé dans le répertoire racine d'installation.

-

Copiez manuellement ExternalPwd.war dans le répertoire de déploiement du serveur distant JBoss qui exécute la fonction WAR de mots de passe externe.

Spécification d'un WAR de gestion des mots de passe interne

-

Ne sélectionnez pas .

-

Acceptez l'emplacement par défaut de la ou fournissez une URL pour un autre WAR de mots de passe.

-

Acceptez la valeur par défaut de la .

5.5.15 Vérification des choix et installation

-

Lisez la page Résumé avant installation pour vérifier vos choix de paramètres d'installation.

-

Si nécessaire, utilisez pour retourner aux pages d'installation précédentes et modifier les paramètres d'installation.

La page de configuration de l'application utilisateur ne sauvegarde pas de valeur. Une fois les pages précédentes de l'installation à nouveau spécifiées, vous devez saisir à nouveau les valeurs de configuration de l'application utilisateur.

-

Lorsque vous êtes satisfait de vos paramètres d'installation et de configuration, retournez à la page Résumé avant installation, puis cliquez sur .

5.5.16 Affichage des fichiers journaux

-

Si votre installation s'est terminée sans erreur, passez à Section 5.9, Tâches post-installation.

-

Si l'installation a émis des messages d'erreur ou d'avertissement, examinez les fichiers journaux pour déterminer les problèmes :

-

Identity_Manager_User_Application_InstallLog.log contient les résultats des tâches d'installation de base

-

Novell-Custom-Install.log contient des informations sur la configuration de l'application utilisateur effectuée lors de l'installation

Pour obtenir de l'aide et résoudre les problèmes, reportez-vous à Section 5.11, Dépannage.

-