6.1 Test de l'installation de Rapid Deployment

La procédure suivante décrit les étapes à suivre pour tester le système Sentinel Rapid Deployment et les résultats attendus. Il se peut que vous n'obteniez pas exactement les mêmes événements, mais vos résultats doivent être similaires à ceux ci-dessous.

Au niveau de base, ces tests vous permettent de confirmer ce qui suit :

-

Les services Sentinel sont fonctionnels.

-

La communication via le bus de messages est fonctionnelle.

-

Des événements d'audit interne sont envoyés.

-

Des événements peuvent être envoyés à partir d'un gestionnaire des collecteurs.

-

Les événements sont insérés dans la base de données et peuvent être récupérés à l'aide d'un rapport.

-

Il est possible de créer et de visualiser des incidents.

-

Les règles sont évaluées et le moteur de corrélation déclenche les événements corrélés.

-

Le gestionnaire de données Sentinel se connecte à la base de données et lit les informations de partition.

Si l'un de ces tests échoue, consultez le journal d'installation et les autres fichiers journaux et contactez le Support technique de Novell, si nécessaire.

Pour tester l'installation :

-

Loguez-vous à l'interface Web de Sentinel Rapid Deployment.

Pour plus d'informations, reportez-vous à la section

Accès à l'interface Web de Novell Sentinel

du Guide de l'utilisateur de Sentinel Rapid Deployment. -

Sélectionnez la page Rechercher, puis recherchez un événement interne. Un ou plusieurs événements doivent être renvoyés.

Par exemple, pour rechercher des événements internes avec un niveau de gravité compris entre 3 et 5, sélectionnez , puis saisissez dans le champ .

Pour plus d'informations, reportez-vous à la section

Exécution d'une recherche d'événements

du Guide de l'utilisateur de Sentinel Rapid Deployment.Par défaut, la fonctionnalité de recherche n'est pas activée dans SP2. Cependant, si vous souhaitez activer cette fonctionnalité, reportez-vous à la section

Activation de l'option de recherche dans l'interface utilisateur Web

du Guide de l'utilisateur de Sentinel Rapid Deployment. -

Sélectionnez la page Rapports, spécifiez les paramètres, puis exécutez un rapport.

Par exemple, cliquez sur le bouton en regard de Configuration d'événements Sentinel Core, spécifiez les paramètres souhaités, puis cliquez sur .

Pour plus d'informations, reportez-vous à la section

Exécution de rapports

du Guide de l'utilisateur de Sentinel Rapid Deployment. -

Dans la page Applications, cliquez sur .

-

Loguez-vous au système en tant qu'administrateur Sentinel spécifié durant l'installation (par défaut, admin).

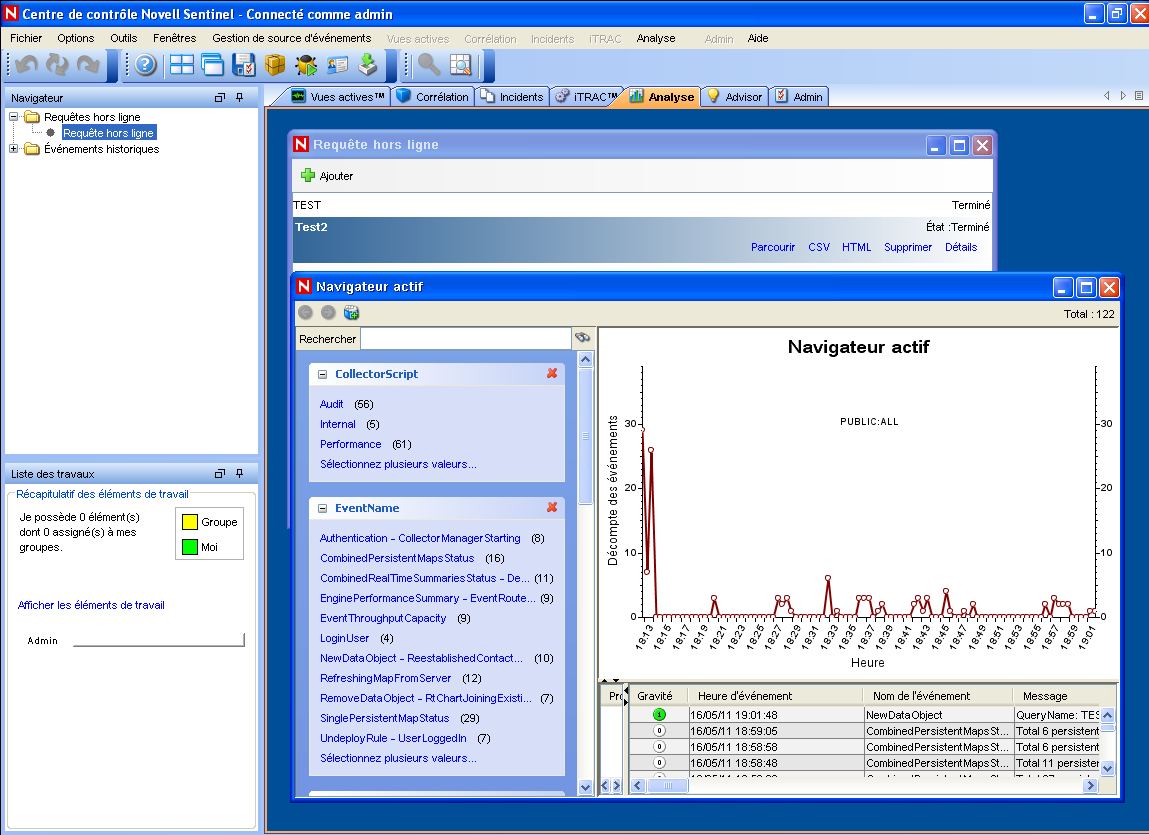

Sentinel Control Center s'ouvre et affiche l'onglet qui présente les événements filtrés par les filtres publics et .

-

Accédez au menu , puis sélectionnez .

-

Dans la vue graphique, cliquez avec le bouton droit sur , puis sélectionnez .

-

Fermez la fenêtre Gestion de source d'événements (vue en direct).

-

Cliquez sur l'onglet .

Vous pouvez afficher la fenêtre active portant le titre PUBLIC: High_Severity, Severity. Vous devrez peut-être attendre un certain temps avant que le collecteur démarre et que les données apparaissent dans la fenêtre.

-

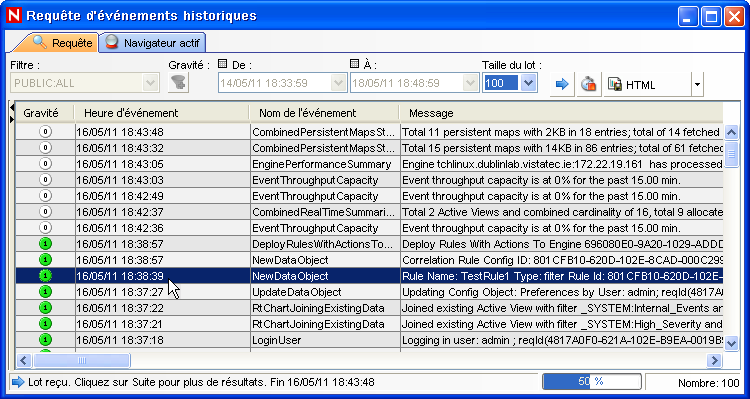

Cliquez sur le bouton dans la barre d'outils. La fenêtre Requête d'événements historiques s'affiche.

-

Dans cette fenêtre, cliquez sur la flèche vers le bas pour sélectionner le filtre. Sélectionnez le filtre .

-

Choisissez une période qui couvre la période d'activité du collecteur. Sélectionnez la plage de dates à l'aide des listes déroulantes et .

-

Sélectionnez une taille de lot.

-

Cliquez sur l'icône de loupe pour exécuter la requête.

-

Maintenez la touche Ctrl ou Maj enfoncée et sélectionnez plusieurs événements dans la fenêtre Requête d'événements historiques.

-

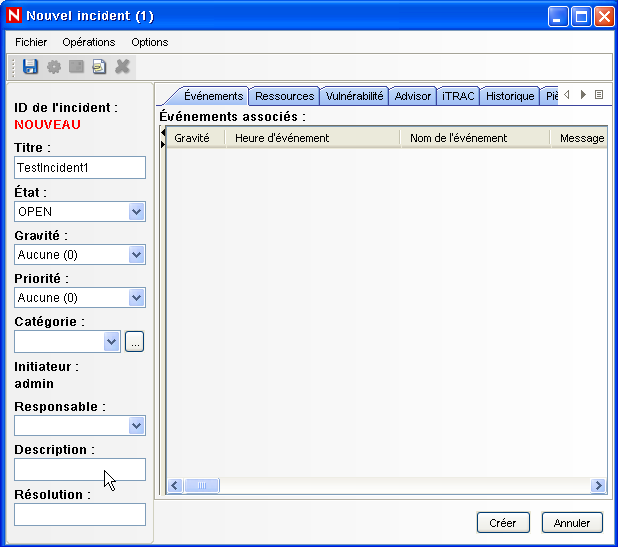

Cliquez avec le bouton droit dans la fenêtre, puis sélectionnez pour afficher la fenêtre Nouvel incident.

-

Nommez l'incident TestIncident1, puis cliquez sur . Une notification de réussite s'affiche. Cliquez sur .

-

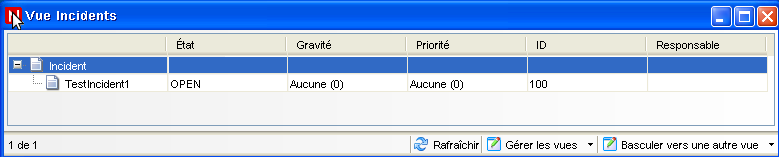

Cliquez sur l'onglet pour afficher l'incident que vous venez de créer dans le gestionnaire de vues d'incidents.

-

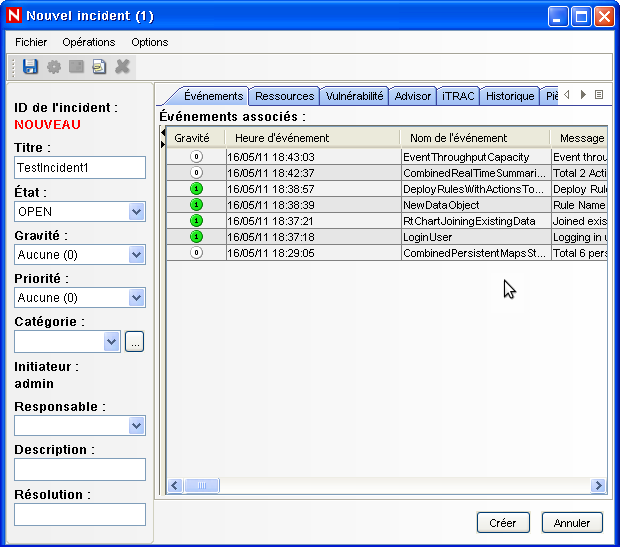

Double-cliquez sur l'incident pour afficher les événements.

-

Fermez la fenêtre Incidents.

-

Cliquez sur l'onglet .

-

Cliquez sur dans le menu ou depuis le navigateur.

-

Dans la fenêtre Requêtes hors ligne, cliquez sur .

-

Spécifiez un nom, sélectionnez un filtre, sélectionnez une période et cliquez sur .

-

Cliquez sur pour afficher la liste des événements et les détails associés dans la fenêtre de navigateur actif.

Vous pouvez afficher les détails suivants : collecteur, adresse IP cible, gravité, port de service cible et ressource.

-

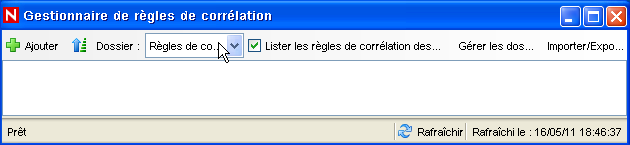

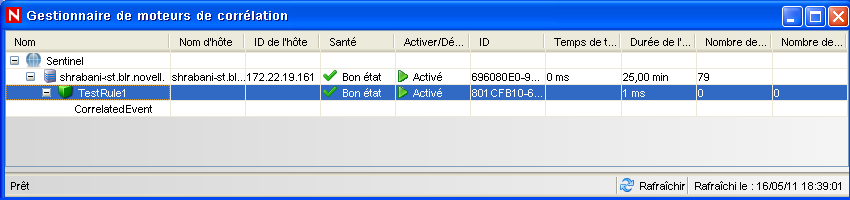

Sélectionnez l'onglet . Le gestionnaire de règles de corrélation s'affiche.

-

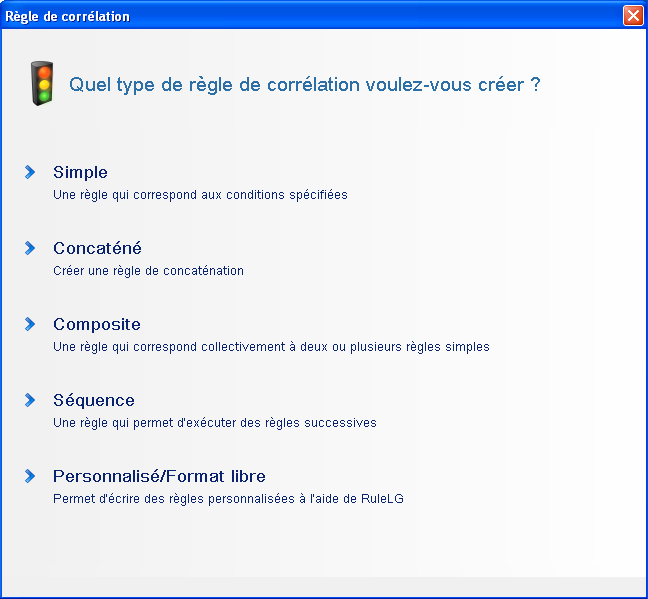

Cliquez sur . L'Assistant de règles de corrélation s'affiche.

-

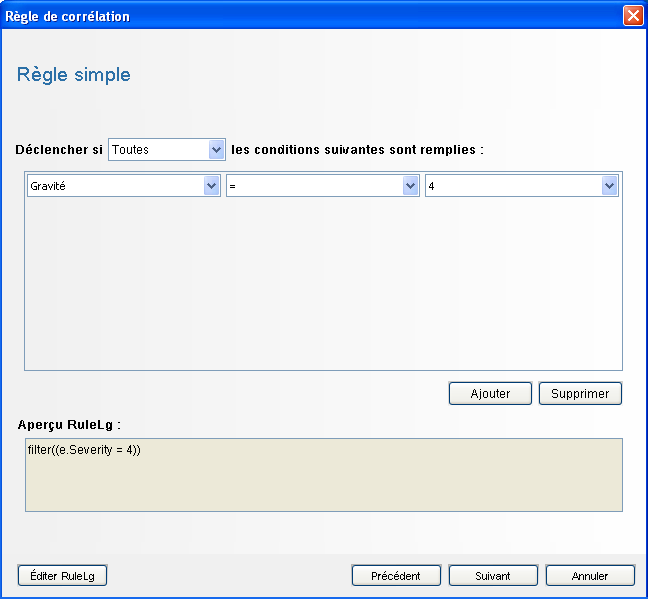

Cliquez sur . La fenêtre Règle simple s'affiche.

-

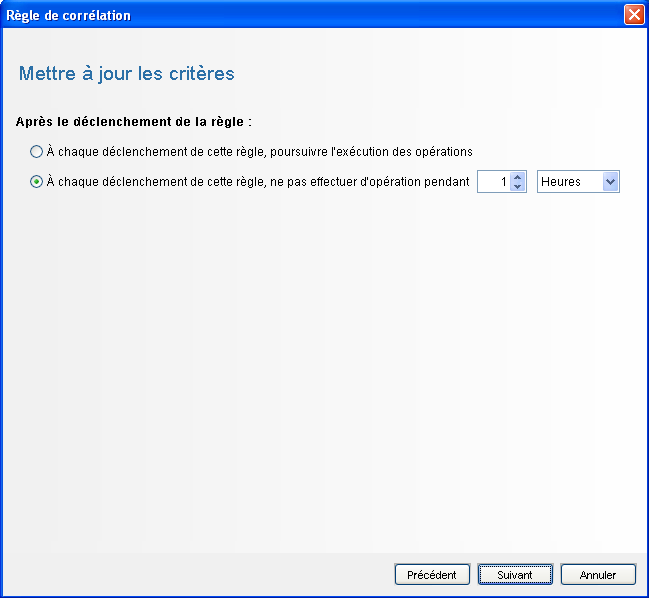

Utilisez les menus déroulants pour définir le critère de gravité sur 4, puis cliquez sur . La fenêtre Mettre à jour les critères s'affiche.

-

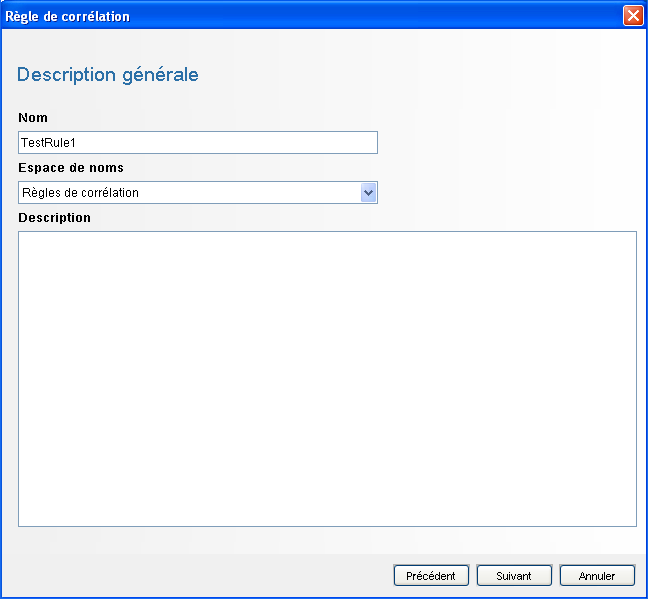

Sélectionnez et définissez la période sur 1 minute à l'aide du menu déroulant, puis cliquez sur . La fenêtre Description générale s'affiche.

-

Nommez la règle , entrez une description et cliquez sur .

-

Sélectionnez et cliquez sur .

-

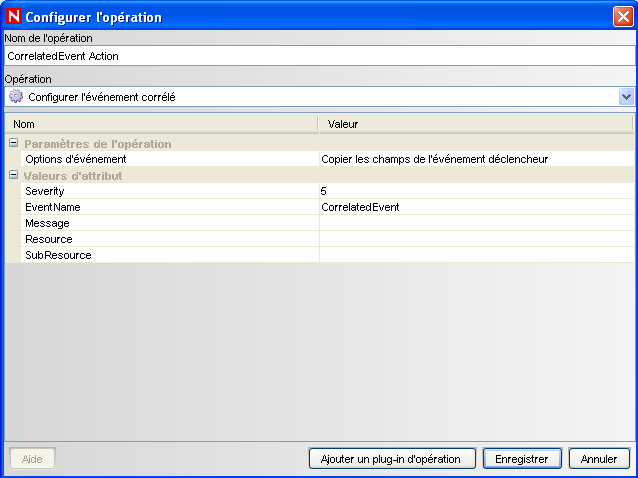

Créez une opération à associer à la règle que vous avez créée.

-

Effectuez l'une des opérations suivantes :

La fenêtre Configurer une opération s'affiche.

-

Dans la fenêtre Configurer une opération, spécifiez les éléments suivants :

-

Spécifiez le nom de l'opération (CorrelatedEvent, par exemple).

-

Sélectionnez dans la liste déroulante .

-

Définissez les .

-

Définissez le niveau de sur 5.

-

Spécifiez le (CorrelatedEvent, par exemple).

-

Spécifiez un message, le cas échéant.

Pour plus d'informations sur la création d'opérations, reportez-vous à la section

Création d'opérations

du Guide de l'utilisateur de Sentinel Rapid Deployment. -

-

Cliquez sur .

-

-

Ouvrez la fenêtre Gestionnaire de règle de corrélation.

-

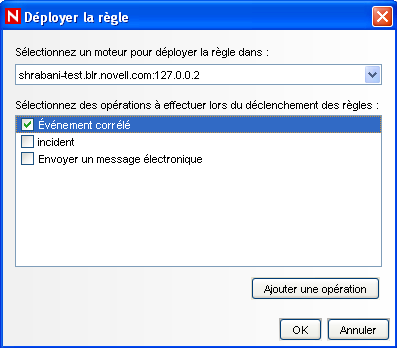

Sélectionnez une règle, puis cliquez sur le lien . La fenêtre Déployer la règle s'affiche.

-

Dans la fenêtre Déployer la règle, sélectionnez le moteur à utiliser pour déployer la règle.

-

Sélectionnez l'opération que vous avez créée dans Étape 33 pour l'associer à la règle, puis cliquez sur .

-

Sélectionnez le .

Sous le moteur de corrélation, vous pouvez voir que la règle est déployée et activée.

-

Déclenchez un événement de sécurité 4, comme une authentification échouée, pour activer la règle de corrélation déployée.

Pour générer un tel événement, ouvrez par exemple une fenêtre de login de Sentinel Control Center, puis spécifiez des références utilisateur erronées.

-

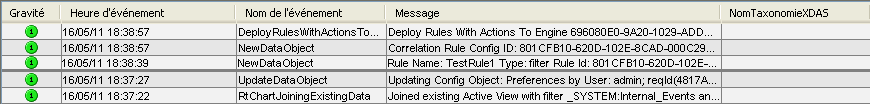

Cliquez sur l'onglet , puis vérifiez si l'événement corrélé a bien été généré.

-

Fermez Sentinel Control Center.

-

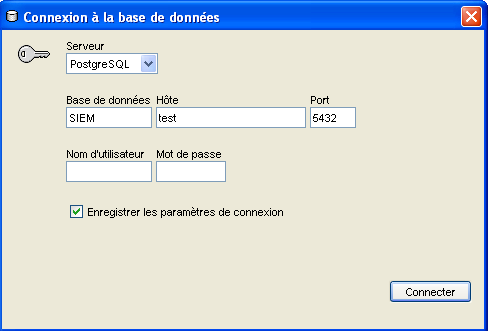

Sur la page Applications, cliquez sur .

-

Loguez-vous au gestionnaire de données Sentinel en utilisant les références de l'administrateur de base de données spécifiées lors de l'installation (valeur par défaut : dbauser).

-

Cliquez sur chaque onglet pour vous assurer que vous pouvez y accéder.

-

Fermez le gestionnaire de données Sentinel.

Si vous avez suivi toutes ces étapes sans erreur, vous avez réussi la vérification de base de l'installation du système Sentinel.