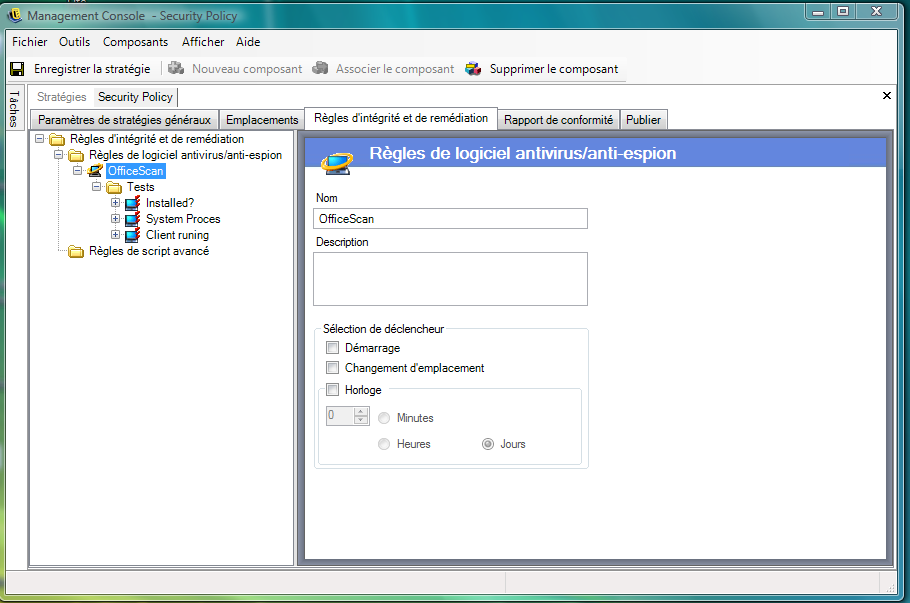

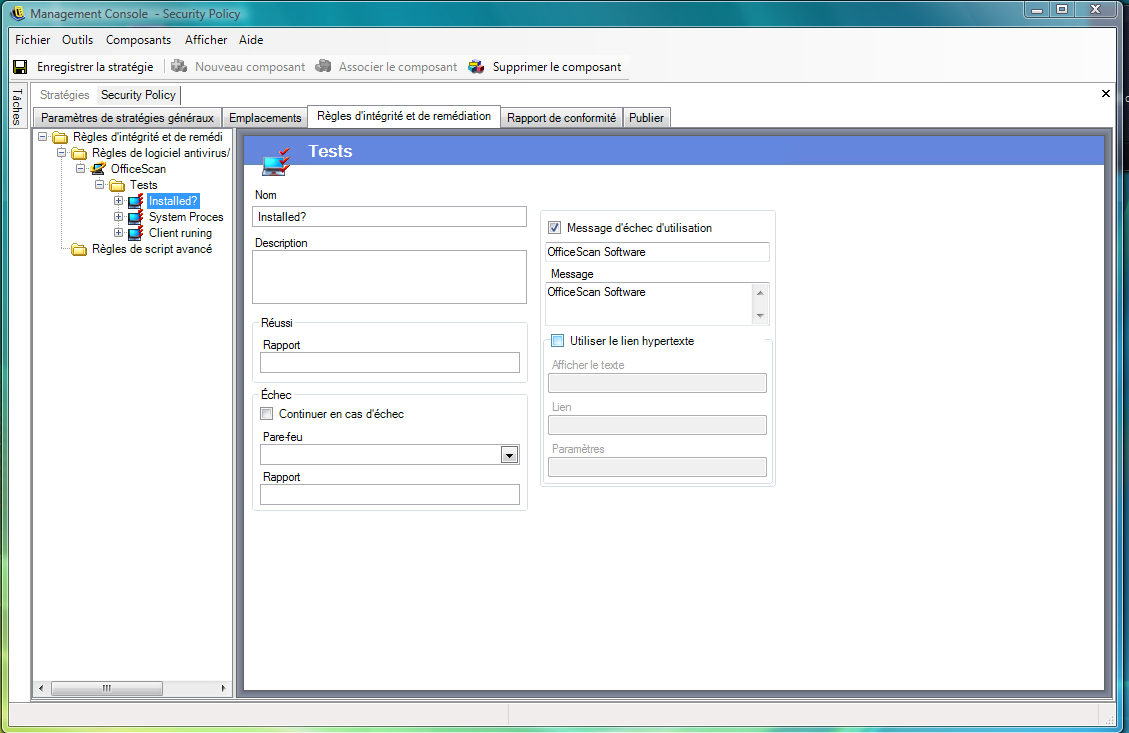

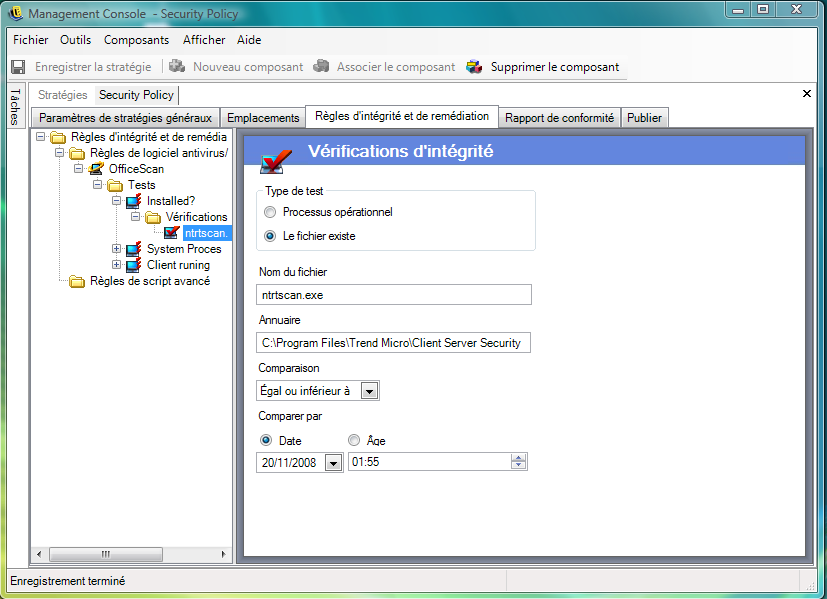

2.2 Création de stratégies de sécurité

-

Dans la console de gestion, cliquez sur > .

-

Nommez la stratégie, puis cliquez sur pour que la barre d'outils et les onglets de la stratégie s'affichent dans la console de gestion.

-

Configurez les paramètres de stratégie en utilisant les informations dans les sections suivantes :

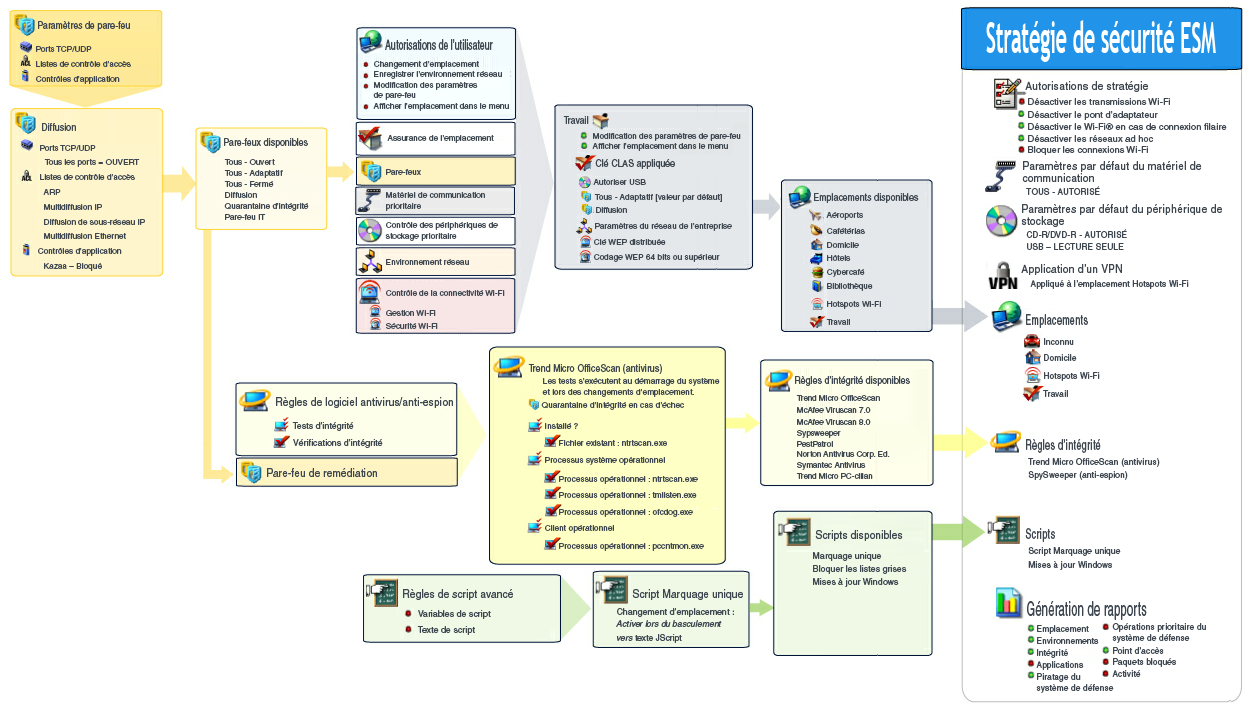

Pour créer des stratégies de sécurité, définissez tous les paramètres généraux (comportements par défaut), puis créez et associez les composants existants pour cette stratégie, comme les emplacements, les pare-feux et les règles d'intégrité, et enfin rédigez un rapport de conformité pour la stratégie.

Les composants sont créés dans une stratégie « factice » ou associés à partir d'autres stratégies. Pour vos premières stratégies, vous êtes supposé créer tous les emplacements uniques, les paramètres de pare-feu et les règles d'intégrité pour l'entreprise. Ces composants sont stockés dans la base de données du service de gestion pour une éventuelle utilisation ultérieure dans d'autres stratégies.

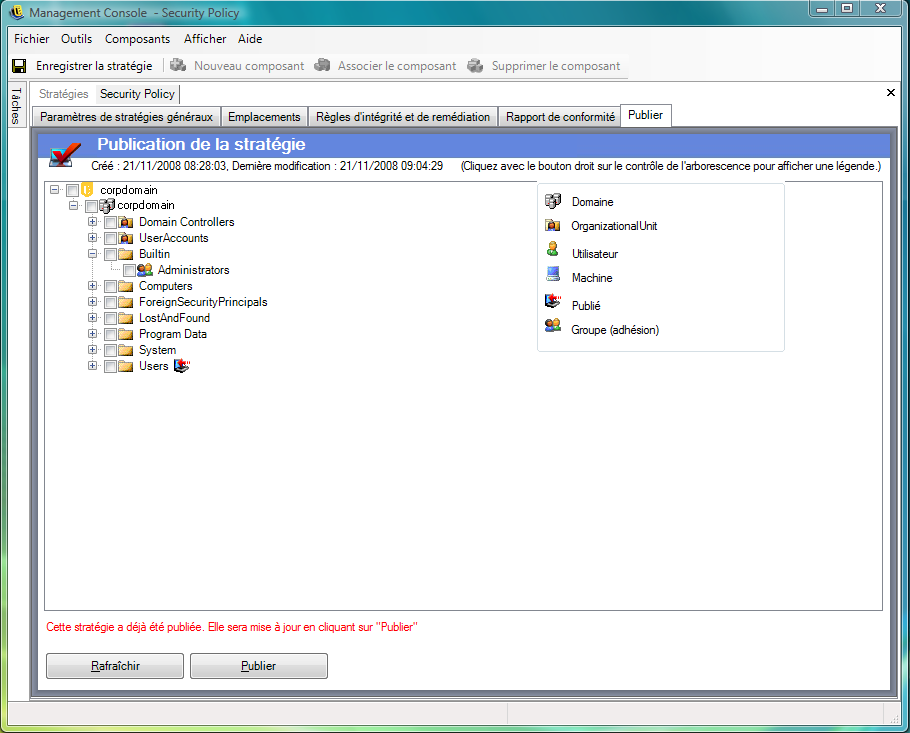

Le schéma ci-dessous présente les composants pour chaque niveau ainsi que la stratégie résultante créée à partir des sélections.

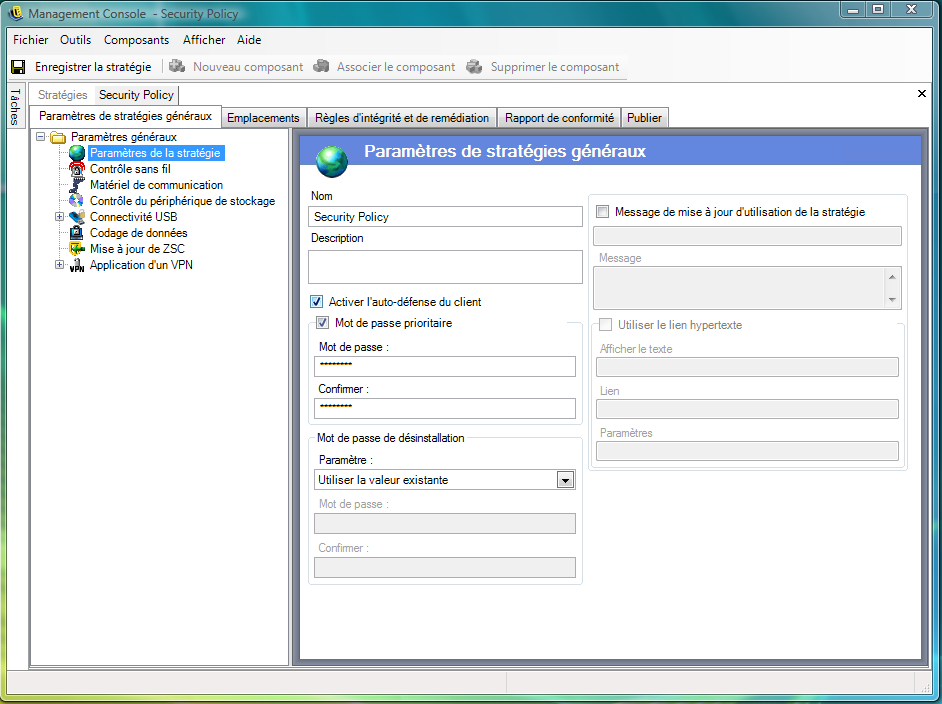

2.2.1 Paramètres de stratégie généraux

Les paramètres de stratégie généraux sont appliqués comme valeurs de base par défaut pour la stratégie. Pour accéder à ce contrôle, accédez à la console de gestion, puis cliquez sur l'onglet .

Les sections suivantes contiennent un complément d'informations sur les paramètres que vous pouvez configurer globalement :

Paramètres de la stratégie

Les principaux paramètres généraux sont les suivants :

-

Nom et description : le nom de la stratégie est spécifié au début du processus de création de la stratégie. Vous pouvez le modifier ou lui ajouter une description.

-

Activer l'auto-défense du client : l'auto-défense du client peut être activée ou désactivée par la stratégie. Si vous cochez cette case, l'auto-défense du client est activée. Si vous la désélectionnez, l'auto-défense du client est désactivée pour tous les noeuds d'extrémité utilisant cette stratégie.

-

Mot de passe prioritaire : cette fonction permet à un administrateur de configurer un mot de passe prioritaire qui peut désactiver temporairement la stratégie pendant une période spécifiée. Cochez la case et entrez le mot de passe dans le champ approprié. Entrez de nouveau le mot de passe dans le champ de confirmation. Utilisez ce mot de passe dans le générateur de mot de passe prioritaire pour créer la clé de mot de passe pour cette stratégie. Pour plus d'informations, reportez-vous à Section 1.10, Utilisation du générateur de clé de mot de passe prioritaire.

AVERTISSEMENT :Il est vivement recommandé de ne pas communiquer ce mot de passe à des utilisateurs Le générateur de mot de passe prioritaire doit être utilisé pour créer une clé temporaire pour ces utilisateurs.

-

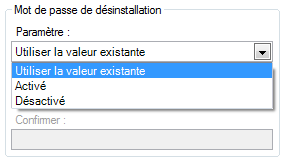

Mot de passe de désinstallation : il est recommandé d'installer chaque client ZENworks* Security Client avec un mot de passe de désinstallation pour éviter que les utilisateurs ne désinstallent le logiciel. Ce mot de passe est normalement configuré à l'installation ; toutefois, il peut être mis à jour, activé ou désactivé via la stratégie.

Vous pouvez sélectionner l'un des paramètres suivants dans la liste déroulante.

-

Utiliser celui existant : ce mode correspond au paramétrage par défaut. Il conserve le mot de passe actuel.

-

Activé : active un mot de passe de désinstallation ou le modifie. Spécifiez le nouveau mot de passe, puis confirmez-le

-

Mode Désactivé : désactive l'obligation de spécifier un mot de passe de désinstallation.

-

-

Utiliser le message de mise à jour de la stratégie : vous pouvez afficher un message utilisateur personnalisé lors de la mise à jour de la stratégie. Cochez la case, puis entrez les informations du message dans les champs prévus à cet effet.

-

Utiliser le lien hypertexte : vous pouvez ajouter un lien hypertexte donnant accès à des informations complémentaires, à la stratégie d'entreprise, etc. (reportez-vous à la section Liens hypertexte pour plus d'informations).

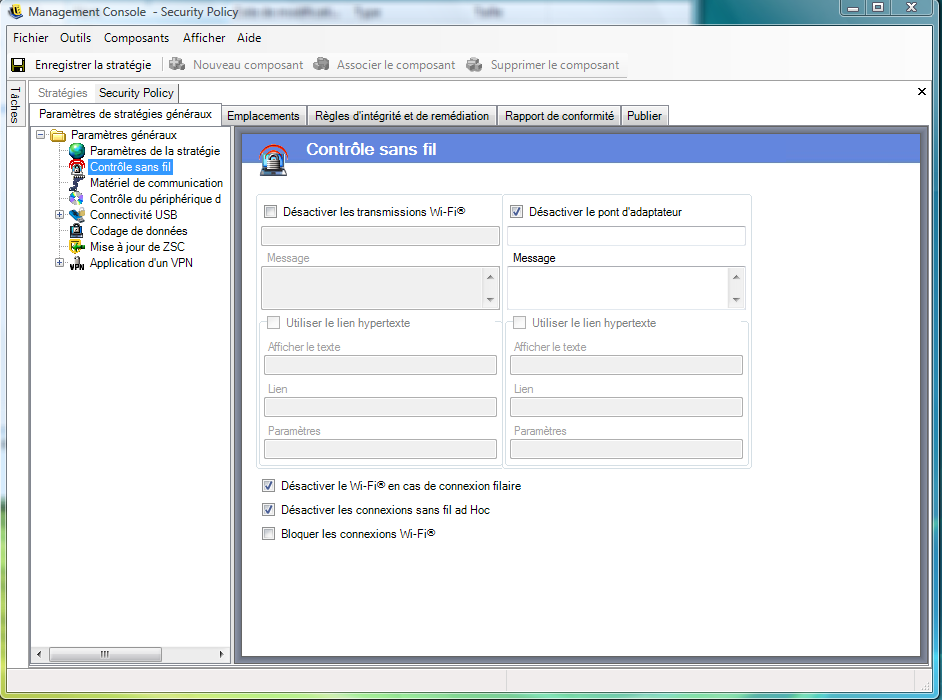

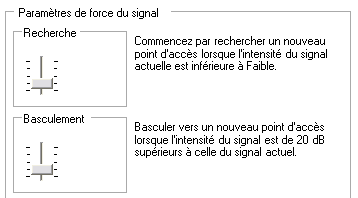

Contrôle sans fil

Le contrôle sans fil définit globalement les paramètres de connectivité de l'adaptateur afin de protéger le noeud d'extrémité et le réseau. Pour accéder à ce contrôle, cliquez sur l'onglet , puis cliquez sur l'icône dans l'arborescence de stratégie à gauche.

Les paramètres de contrôle sans fil incluent les éléments suivants :

-

Désactiver les transmissions Wi-Fi : désactive globalement tous les adaptateurs Wi-Fi, jusqu'à la réduction au silence complet d'une radio Wi-Fi intégrée.

Vous pouvez choisir d'afficher un message utilisateur personnalisé et un lien hypertexte lorsque l'utilisateur tente d'activer une connexion Wi-Fi. Pour plus d'informations, reportez-vous à Message utilisateur personnalisé.

-

Désactiver le pont d'adaptateur : désactive globalement la fonctionnalité de pont réseau prévue dans Windows* XP, qui permet à l'utilisateur de relier plusieurs adaptateurs via un pont et de faire office de hub sur le réseau.

Vous pouvez choisir d'afficher un message utilisateur personnalisé et un lien hypertexte lorsque l'utilisateur tente d'activer une connexion Wi-Fi. Pour plus d'informations, reportez-vous à Message utilisateur personnalisé.

-

Désactiver le Wi-Fi® en cas de connexion filaire : désactive globalement tous les adaptateurs Wi-Fi si la connexion de l'utilisateur est de type filaire (LAN via la carte d'interface réseau).

-

Désactiver les connexions sans fil ad hoc : désactive globalement toute la connectivité ad hoc, la remplace par une connectivité Wi-Fi via un réseau (par exemple, via un point d'accès) et restreint toute la réseautique poste à poste de ce type.

-

Bloquer les connexions Wi-Fi : bloque globalement les connexions Wi-Fi sans réduire la radio Wi-Fi au silence. Utilisez ce paramètre si vous souhaitez désactiver les connexions Wi-Fi, mais continuer à utiliser des points d'accès pour la détection d'emplacements. Pour plus d'informations, reportez-vous à Section 2.2.2, Emplacements.

Matériel de communication

Les paramètres du matériel de communication contrôlent, par emplacement, les types de matériel qui sont autorisés à se connecter dans cet environnement réseau.

REMARQUE :Vous pouvez définir des contrôles du matériel de communication globalement sous l'onglet ou pour des emplacements individuels sous l'onglet .

Pour définir des contrôles du matériel de communication de manière globale, cliquez sur l'onglet , développez les dans l'arborescence, puis cliquez sur .

Pour définir des contrôles du matériel de communication pour un emplacement, cliquez sur l'onglet , développez l'emplacement souhaité dans l'arborescence, puis cliquez sur . Pour plus d'informations sur la configuration des paramètres du matériel de communication pour un emplacement, reportez-vous à la rubrique Matériel de communication.

Choisissez d'activer ou de désactiver le paramètre général pour chaque périphérique de communication listé :

-

1394 (FireWire) : contrôle le port d'accès FireWire* sur le noeud d'extrémité.

-

IrDA : contrôle le port d'accès infrarouge sur le noeud d'extrémité.

-

Bluetooth : contrôle le port d'accès Bluetooth* sur le noeud d'extrémité.

-

Série / Parallèle : contrôle l'accès au ports série et parallèle sur le noeud d'extrémité.

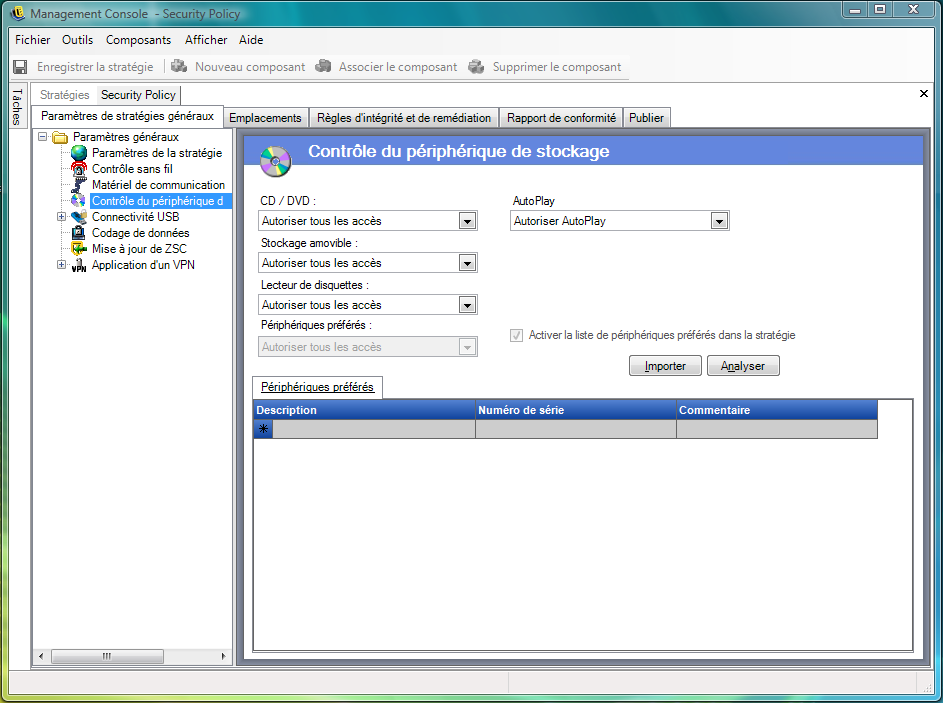

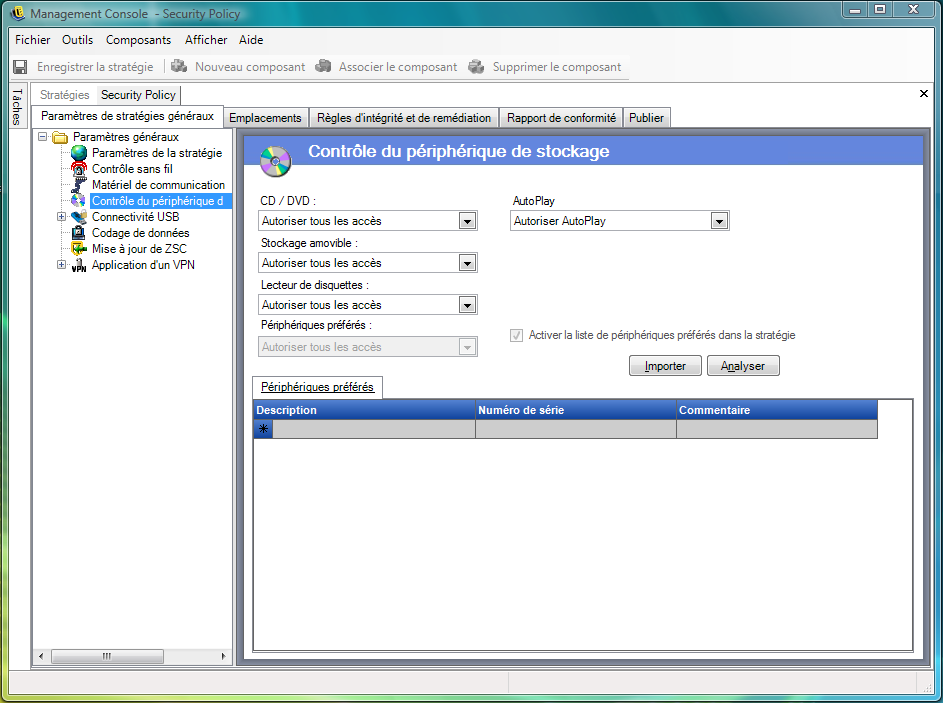

Contrôle des périphériques de stockage

Les contrôles des périphériques de stockage définissent les paramètres par défaut des périphériques de stockage de la stratégie. Ceux-ci spécifient si les périphériques de stockage de fichiers externes sont autorisés à lire ou écrire des fichiers, fonctionnent en mode lecture seule ou sont entièrement désactivés. Lorsqu'ils sont désactivés, ces périphériques sont incapables de récupérer des données provenant du noeud d'extrémité alors que le disque dur et toutes les unités réseau restent accessibles et opérationnelles.

Le contrôle des périphériques de stockage de ZENworks Endpoint Security Management n'est pas autorisé si Storage Encryption Solution est activé.

REMARQUE :Vous pouvez définir les contrôles des périphériques de stockage de manière globale sous l'onglet ou pour des emplacements individuels sous l'onglet .

Pour définir les contrôles des périphériques de stockage de manière globale, cliquez sur l'onglet , développez les dans l'arborescence, puis cliquez sur .

Pour définir les contrôles des périphériques de stockage pour un emplacement, cliquez sur l'onglet , développez l'emplacement souhaité dans l'arborescence, puis cliquez sur . Pour plus d'informations, reportez-vous à Matériel de communication.

Le contrôle des périphériques de stockage est réparti dans les catégories suivantes :

-

CD/DVD : contrôle tous les périphériques figurant dans la liste des dans le gestionnaire des périphériques de Windows.

-

Stockage amovible : contrôle tous les périphériques de stockage amovibles listés sous dans le gestionnaire des périphériques de Windows.

-

Unité de disquette : contrôle tous les périphériques listés sous dans le gestionnaire des périphériques de Windows.

-

Périphériques préférés : autorise uniquement les périphériques de stockage amovibles listés dans la fenêtre Contrôle des périphériques de stockage. Tous les autres périphériques de stockage amovibles ne figurant pas dans cette liste ne sont pas autorisés.

Les unités de stockage fixes (disques dur) et les unités réseau (lorsqu'elles sont disponibles) sont toujours autorisées.

Pour définir les valeurs par défaut des périphériques de stockage de la stratégie, sélectionnez le paramètre général des deux types dans les listes déroulantes :

-

Activer: ce type de périphérique est autorisé par défaut.

-

Désactiver : ce type de périphérique n'est pas autorisé. Si des utilisateurs tentent d'accéder à des fichiers se trouvant sur un périphérique de stockage défini, ils reçoivent un message d'erreur du système d'exploitation ou de l'application qui tente d'accéder au périphérique de stockage local, les informant de l'échec de l'opération

-

Lecture seule : ce type de périphérique est configuré pour un accès en lecture seule. Si des utilisateurs tentent d'écrire sur le périphérique, ils reçoivent un message d'erreur du système d'exploitation ou de l'application qui tente d'accéder au périphérique de stockage local, les informant de l'échec de l'opération

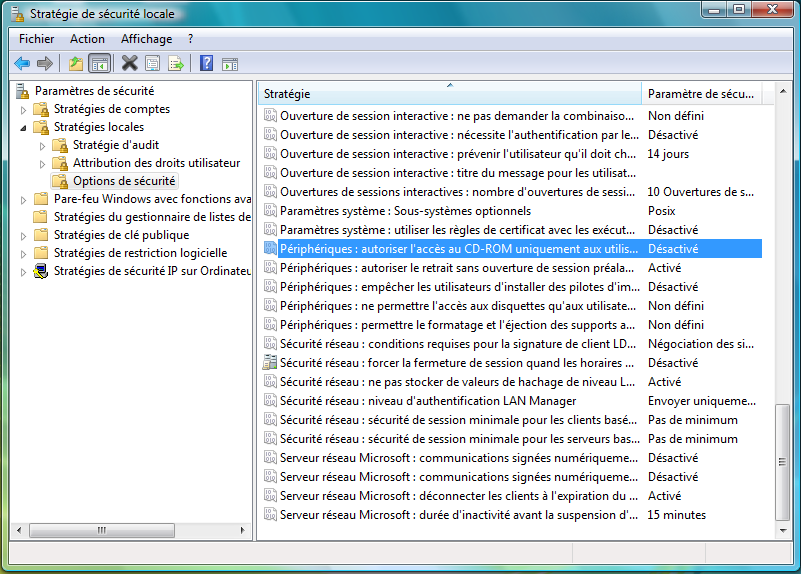

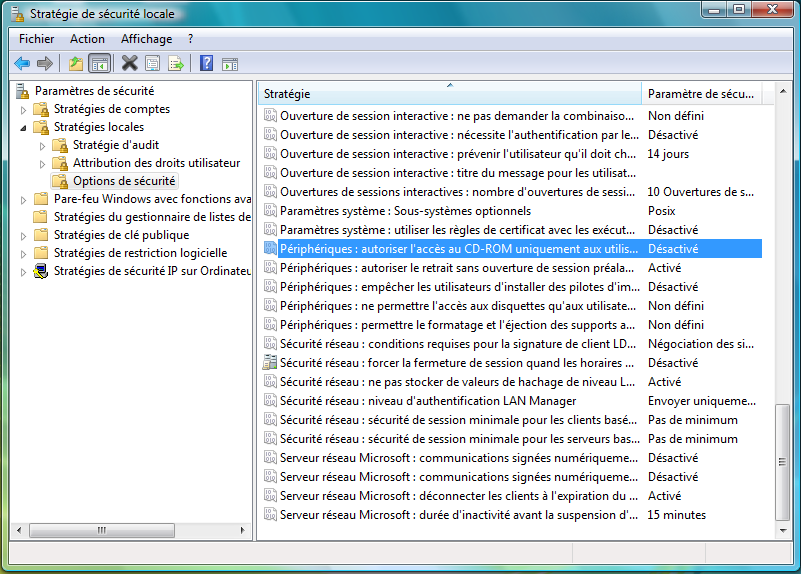

REMARQUE :Si vous souhaitez désactiver ou configurer en lecture seule des unités de CD-ROM ou de disquette sur un groupe de noeuds d'extrémité, les stratégies et dans les paramètres de sécurité locaux (transmis via un objet Stratégie de groupe du service Annuaire) doivent être définies sur Désactivé. Pour vérifier, ouvrez l'objet Stratégie de groupe ou les outils d'administration sur une machine. Vérifiez dans Paramètres de sécurité locaux - Options de sécurité que les deux périphériques sont désactivés. Désactivé est la valeur par défaut.

Les sections suivantes contiennent davantage d'informations :

Périphériques préférés

Les périphériques de stockage amovibles préférés peuvent éventuellement être ajoutés à une liste, pour permettre uniquement l'accès aux périphériques autorisés lorsque le paramètre général est utilisé au niveau d'un emplacement. Les périphériques figurant dans cette liste doivent avoir un numéro de série.

Pour lister un périphérique préféré :

-

Insérez le périphérique dans le port USB de la machine sur laquelle la console de gestion est installée.

-

Une fois le périphérique prêt, cliquez sur le bouton . Si le périphérique a un numéro de série, sa description et son numéro de série s'affichent dans la liste.

-

Sélectionnez un paramètre dans la liste déroulante (le paramètre de ne s'applique pas pour cette stratégie) :

-

Activé : les périphériques figurant dans la liste des périphériques préférés disposent de toutes les fonctionnalités de lecture/écriture ; tous les autres périphériques USB et de stockage externes sont désactivés.

-

Lecture seule : les périphériques figurant dans la liste des périphériques préférés disposent de la fonctionnalité de lecture seule ; tous les autres périphériques USB et de stockage externes sont désactivés.

-

Répétez cette procédure pour tous les périphériques autorisés dans cette stratégie. Le même paramètre est appliqué à tous les périphériques.

REMARQUE :Les paramètres du contrôle des périphériques de stockage basé sur l'emplacement ont la priorité sur les paramètres généraux. Par exemple, vous pouvez décider d'autoriser tous les périphériques de stockage externes pour l'emplacement « Travail », mais uniquement le paramètre général par défaut pour tous les autres emplacements, afin de limiter l'accès des utilisateurs aux périphériques figurant sur la liste des périphériques préférés.

Importation de listes de périphériques

L'application Scanner USB de Novell génère une liste des périphériques et de leur numéro de série (Section 1.11, Scanner d'unité USB). Pour importer cette liste, cliquez sur et recherchez la liste. Les champs et sont complétés sur la base de cette liste.

Connectivité USB

Tous les périphériques se connectant via le BUS USB peuvent être autorisés ou refusés par la stratégie. Vous pouvez analyser ces périphériques dans la stratégie à partir du rapport d'inventaire des périphériques USB ou en analysant tous les périphériques actuellement connectés à une machine. Vous pouvez filtrer ces périphériques en fonction du fabricant, du nom, du numéro de série, du type de produit, etc. Pour des raisons de prise en charge, l'administrateur peut configurer la stratégie de façon à ce qu'elle accepte un ensemble de périphériques, sur la base du type de fabricant (par exemple, tous les périphériques HP sont autorisés) ou du type de produit (tous les périphériques HID USB, comme la souris et le clavier, sont autorisés). En outre, vous pouvez autoriser des périphériques individuels afin d'éviter l'introduction de périphériques non pris en charge dans le réseau (par exemple, aucune imprimante n'est autorisée à l'exception de celle-ci).

Pour accéder à ce contrôle, cliquez sur l'onglet , puis cliquez sur dans l'arborescence de stratégie à gauche.

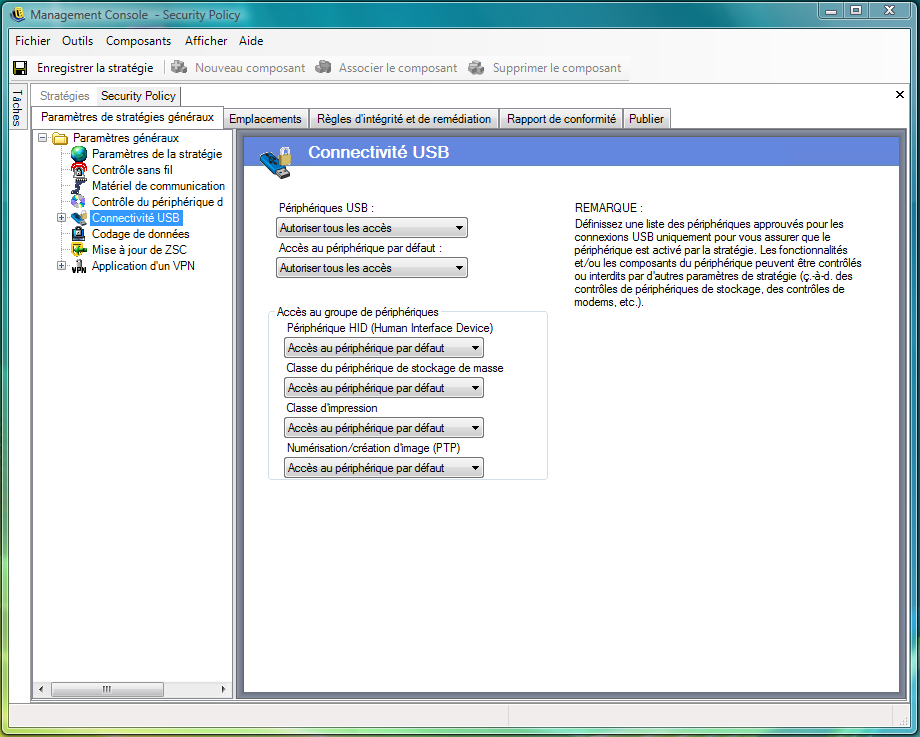

Figure 2-1 Page Connectivité USB.

L'accès est d'abord évalué en fonction de l'activation ou de la désactivation du bus, ce qui est déterminé par le paramètre . Si ce paramètre est défini sur , le périphérique est désactivé et l'évaluation s'arrête. S'il est défini sur , le client poursuit l'évaluation et commence à chercher des correspondances de filtre. Comme bon nombre d'autres champs de la console de gestion ZENworks, lorsqu'elle est définie sur un emplacement, la valeur peut également être définie sur pour utiliser en priorité la valeur générale de ce champ.

Le client rassemble les filtres appliqués à partir de la stratégie, en fonction de l'emplacement et des paramètres généraux. Le client groupe ensuite les filtres en fonction de l'accès dans les groupes suivants :

-

Toujours bloquer : bloque toujours le périphérique. Ce paramètre ne peut pas être remplacé.

-

Toujours autoriser : autorise toujours l'accès à moins que le périphérique ne corresponde à un filtre .

-

Bloquer : bloque l'accès à moins que le périphérique ne corresponde à un filtre .

-

Autoriser : autorise l'accès à moins que le périphérique ne corresponde à un filtre ou .

-

Accès par défaut au périphérique : fournit au périphérique le niveau d'accès en l'absence de toute autre correspondance.

Un périphérique est évalué par rapport à chaque groupe dans l'ordre ci-dessus (, puis , etc.). Lorsqu'un périphérique correspond à au moins un filtre d'un groupe, l'accès au périphérique est défini sur ce niveau et l'évaluation s'arrête. Si le périphérique est évalué par rapport à tous les filtres et qu'aucune correspondance n'est trouvée, le niveau est appliqué.

L'accès au périphérique défini dans la zone est pris en considération au même titre que tous les autres filtres utilisés à cet emplacement. Cette opération est effectuée en générant des filtres de correspondance pour chaque groupe lorsque la stratégie est publiée pour le client. Ces filtres sont les suivants :

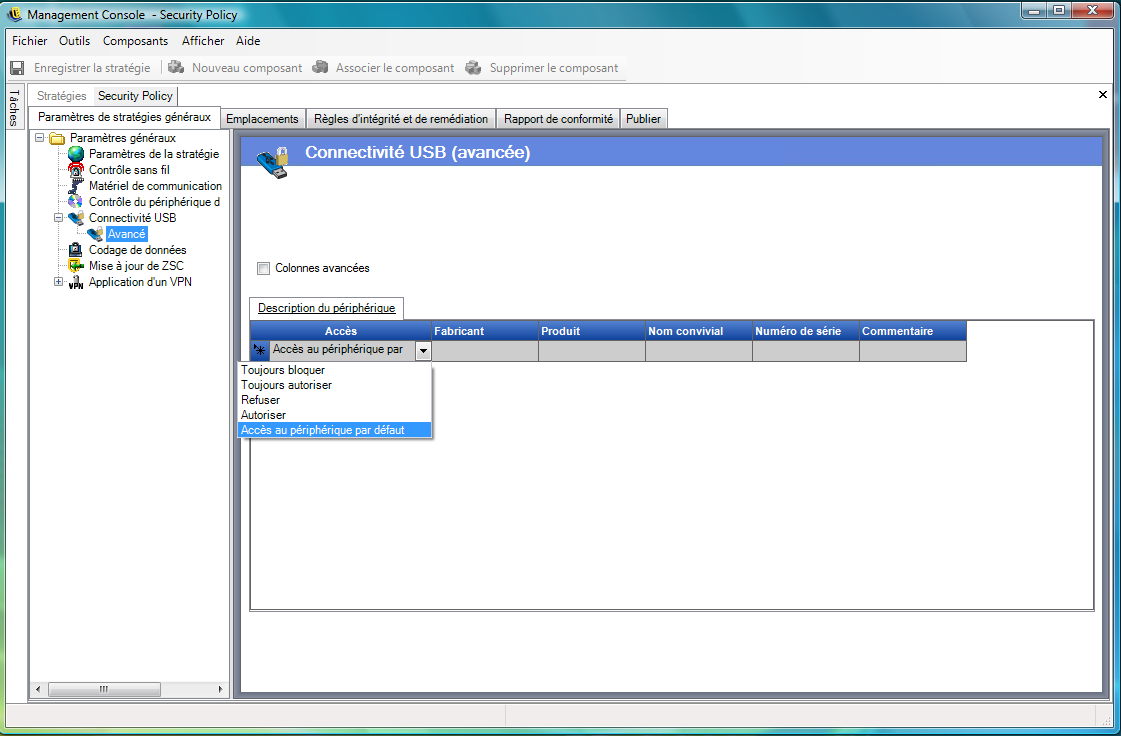

Avancé

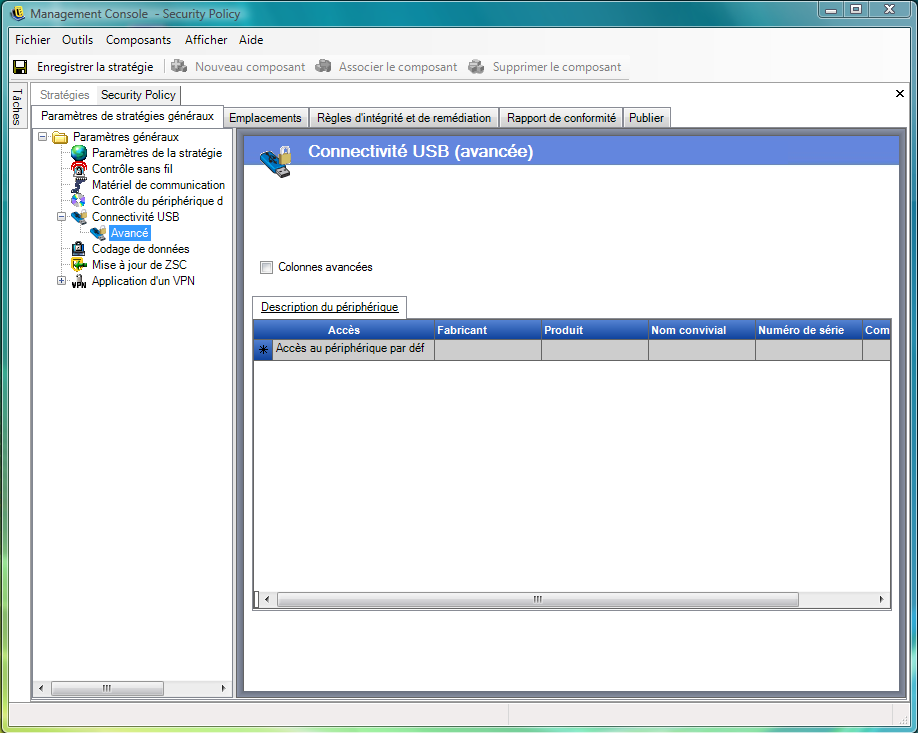

Dans la plupart des situations, les quatre groupes de périphérique listés sur la page Connectivité USB (Périphérique HID, Classe du périphérique de stockage de masse, Classe d'impression et Numérisation/création d’image) suffisent pour autoriser ou refuser l'accès à la plupart des périphériques USB. Si vous avez des périphériques qui n'appartiennent à aucun de ces groupes, vous pouvez configurer des paramètres sur la page Connectivité USB avancée. Vous pouvez également utiliser les paramètres sur la page Avancé pour autoriser l'accès (liste blanche) à certains périphériques même si l'accès pourrait être refusé en vertu du paramétrage défini sur la page Connectivité USB.

Pour accéder aux options Connectivité USB avancée, cliquez sur le signe plus en regard de dans l'arborescence , puis cliquez sur . Vous pouvez utiliser le rapport Audit de périphériques USB pour obtenir toutes les informations qui pourraient vous être utiles sur la page Contrôle de connectivité USB avancée.

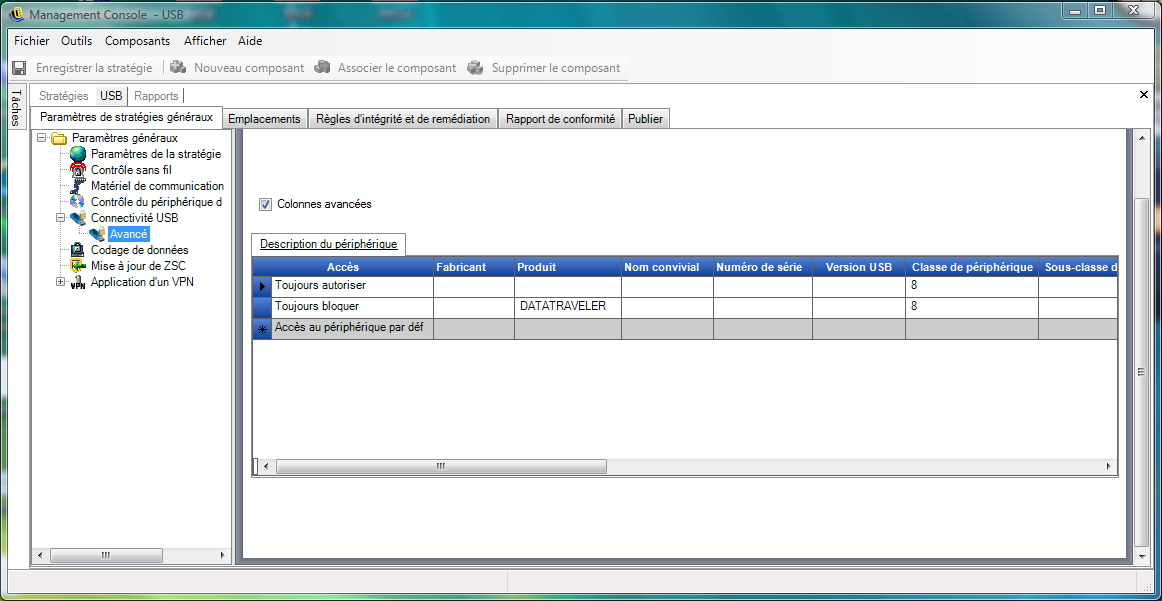

Figure 2-2 Page Connectivité USB avancée.

Les colonnes par défaut sont les suivantes :

-

Accès : Placez le pointeur de la souris sur , puis spécifiez un niveau d'accès :

-

Toujours bloquer : bloque toujours le périphérique. Ce paramètre ne peut pas être remplacé.

-

Toujours autoriser : autorise toujours l'accès à moins que le périphérique ne corresponde à un filtre .

-

Bloquer : bloque l'accès à moins que le périphérique ne corresponde à un filtre .

-

Autoriser : autorise l'accès à moins que le périphérique ne corresponde à un filtre ou .

-

Accès par défaut au périphérique : fournit au périphérique le niveau d'accès en l'absence de toute autre correspondance.

-

-

Fabricant : Cliquez sur la colonne , puis tapez le nom du fabricant que vous souhaitez inclure dans le filtre (Canon, par exemple).

-

Produit : Cliquez sur la colonne , puis tapez le nom du produit que vous souhaitez inclure dans le filtre.

-

Nom convivial : Cliquez sur la colonne , puis tapez le nom convivial du périphérique que vous souhaitez inclure dans le filtre.

-

Numéro de série : Cliquez sur la colonne , puis tapez le numéro de série du périphérique que vous souhaitez inclure dans le filtre.

-

Commentaire : Cliquez sur la colonne , puis tapez le commentaire que vous souhaitez inclure dans le filtre (Canon, par exemple).

Vous pouvez cliquer dans la zone pour ajouter les colonnes suivantes : , et .

Un périphérique met un ensemble d'attributs à la disposition du système d'exploitation. Le client met en relation ces attributs avec les champs requis par un filtre. Tous les champs du filtre doivent correspondre à un attribut fourni par le périphérique pour obtenir une correspondance. Si le périphérique ne fournit pas d'attribut ou de champ requis par le filtre, ce filtre n'a pas de correspondance.

Supposons, par exemple, qu'un périphérique fournisse les attributs suivants : Fabricant : Acme, Classe : 8, Numéro de série : "1234".

Le filtre Classe == 8 reprendra ce périphérique. Le filtre Produit == "Acme" ne le reprendra pas car le périphérique n'a pas fourni d'attribut de produit au système d'exploitation.

Les champs suivants sont des correspondances de sous-chaînes : Fabricant, Produit et Nom convivial. Tous les autres champs sont des correspondances exactes.

Il est intéressant de noter que le champ Numéro de série USB (SN) par spéc. n'est unique que lorsqu'il est pris en considération lors de la spécification des champs suivants avec le numéro de série : Version USB, ID fournisseur, ID production et Périphérique BCD.

Les valeurs actuellement valides pour la version USB en décimale sont : 512 - USB 2.0, 272 - USB 1.1, 256 - USB 1.0.

Les sections suivantes contiennent un complément d'informations :

Ajout manuel de périphériques

La méthode suivante vous permet de compléter la liste de façon à pouvoir autoriser ou refuser la connectivité USB à certains périphériques :

Pour ajouter manuellement un périphérique :

-

Insérez le périphérique dans le port USB de la machine sur laquelle la console de gestion est installée.

-

Une fois le périphérique prêt, cliquez sur le bouton . Si le périphérique a un numéro de série, sa description et son numéro de série s'affichent dans la liste.

-

Sélectionnez un paramètre dans la liste déroulante (le paramètre de n'est pas appliqué pour cette stratégie) :

-

Activer : les périphériques figurant dans la liste des périphériques préférés disposent de toutes les fonctionnalités de lecture/écriture ; tous les autres périphériques USB et de stockage externes sont désactivés.

-

Lecture seule : les périphériques figurant dans la liste des périphériques préférés disposent de la fonctionnalité de lecture seule ; tous les autres périphériques USB et de stockage externes sont désactivés.

-

Répétez ces étapes pour chaque périphérique à autoriser dans cette stratégie. Le même paramètre est appliqué à tous les périphériques.

Mise en liste blanche/noire d'un périphérique par type de produit

La section suivante décrit comment mettre en liste blanche/noire un périphérique USB par type de produit.

REMARQUE :La procédure suivante indique, à titre d'exemple, comment pouvoir identifier le type de produit pour votre périphérique de stockage amovible USB. Selon les informations fournies par le fabricant de votre périphérique, il se peut que la procédure ne fonctionne pas. Vous pouvez utiliser le rapport Audit de périphériques USB pour obtenir toutes les informations qui pourraient vous être utiles sur la page Contrôle de connectivité USB avancée.

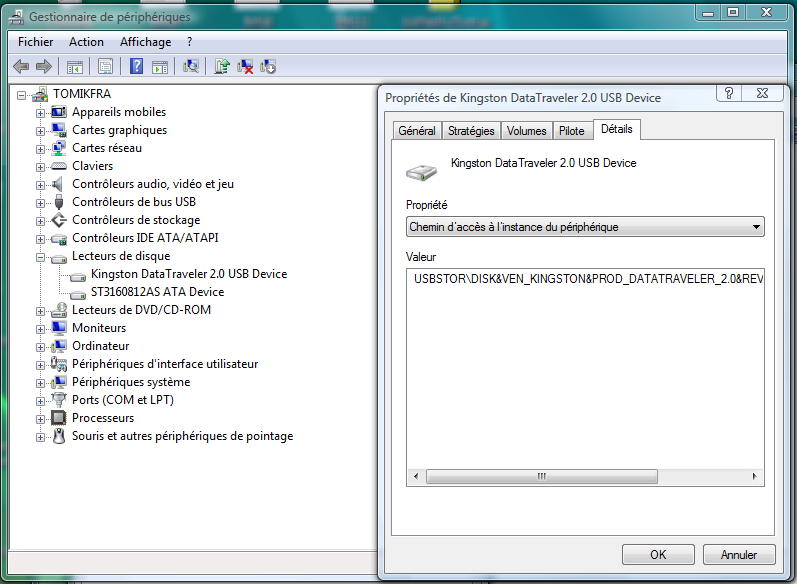

Pour déterminer le type de produit d'un périphérique de stockage amovible USB :

-

Dans la console de gestion de l'ordinateur Microsoft Windows, cliquez sur .

-

Cliquez sur le signe plus en regard de pour développer l'arborescence.

-

Cliquez avec le bouton droit sur le périphérique USB, puis cliquez sur pour afficher la boîte de dialogue Propriétés du périphérique.

-

Cliquez sur l'onglet , puis sélectionnez dans la liste déroulante.

Le type de produit est indiqué après &PROD dans le numéro d'identification de l'instance du périphérique. Dans l'exemple suivant, le type de produit est DATATRAVELER.

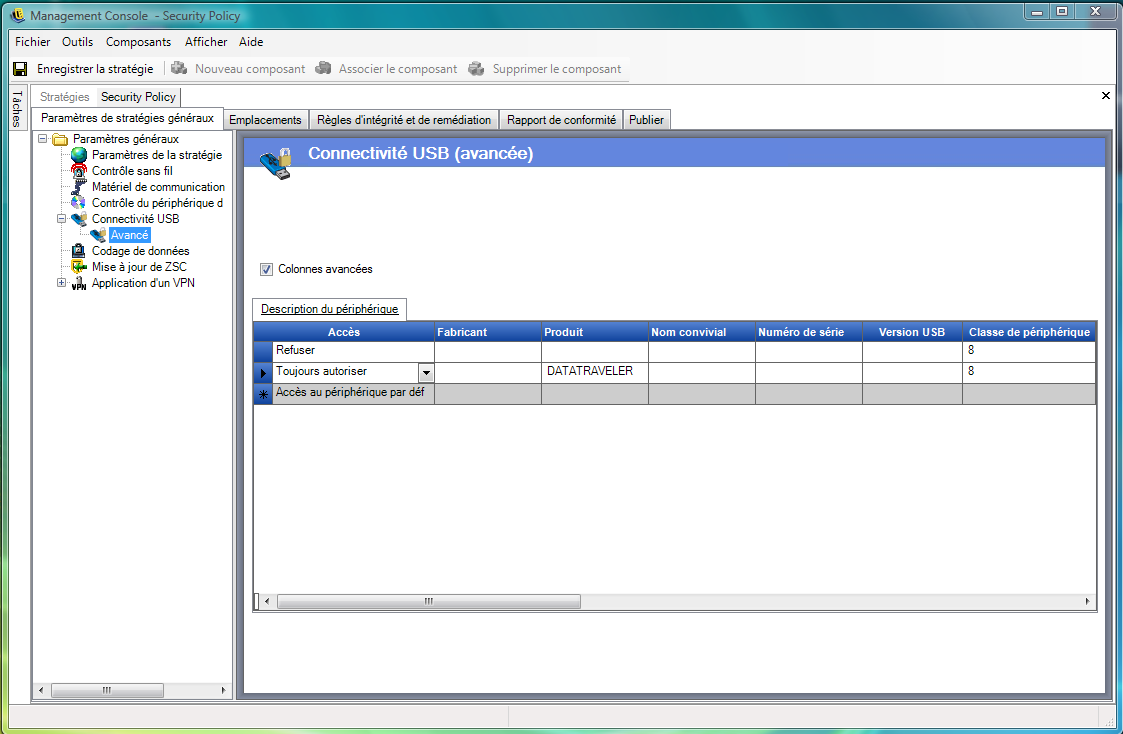

Mise en liste blanche d'un périphérique USB : Sur la page Connectivité USB, ne modifiez pas les paramètres par défaut. Sur la page Avancé, créez deux lignes. Sur la première ligne, indiquez dans la colonne et 8 dans la colonne (si la colonne n'est pas disponible, cochez la case ). Sur la seconde ligne, spécifiez dans la colonne , le type de produit (DATATRAVELER, pour cet exemple) dans la colonne et 8 dans la colonne .

La page Connectivité USB (avancée) doit se présenter comme dans l'exemple suivant :

Le périphérique USB DATATRAVELER est maintenant en liste blanche, ce qui signifie qu'il dispose d'un accès octroyé par ZENworks Endpoint Security Management et que tous les autres périphériques de stockage amovibles USB ont un accès refusé.

Mise en liste noire d'un périphérique USB : Sur la page Connectivité USB, ne modifiez pas les paramètres par défaut. Sur la page Avancé, créez deux lignes. Sur la première ligne, indiquez dans la colonne et 8 dans la colonne (si la colonne n'est pas disponible, cochez la case ). Sur la seconde ligne, spécifiez dans la colonne , le type de produit (DATATRAVELER, pour cet exemple) dans la colonne et 8 dans la colonne .

La page Connectivité USB (avancée) doit se présenter comme dans l'exemple suivant :

Le périphérique USB DATATRAVELER est maintenant en liste noire, ce qui signifie que l'accès lui est refusé par ZENworks Endpoint Security Management et que tous les autres périphériques de stockage amovibles USB disposent d'un accès autorisé.

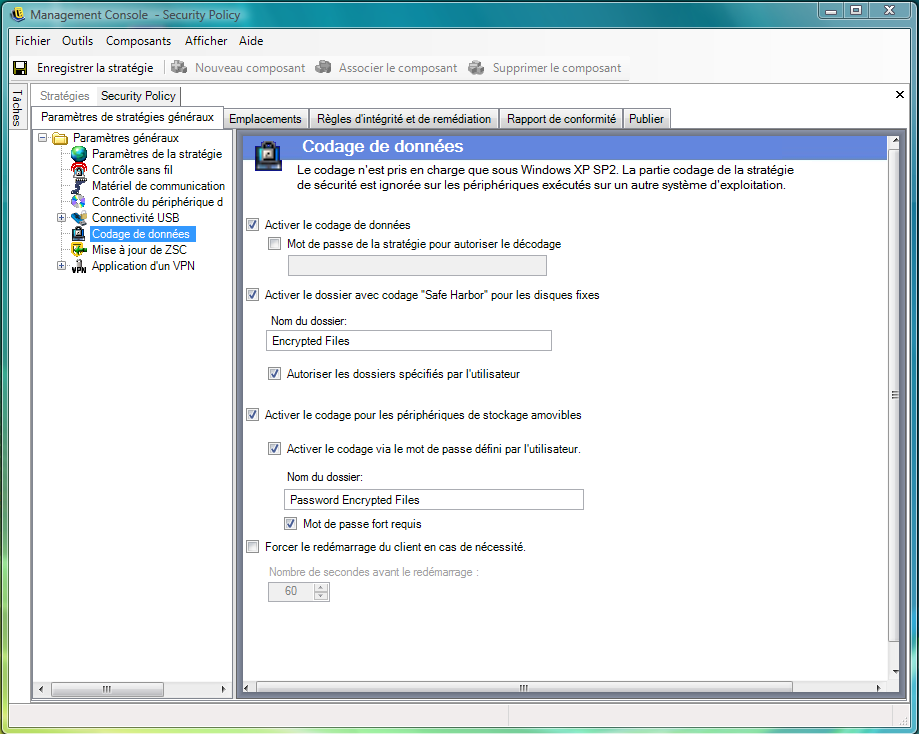

Codage de données

Le codage de données détermine si le codage de fichier est appliqué sur le noeud d'extrémité et quel type de codage est disponible. Vous pouvez coder des données pour permettre le partage de fichiers (avec protection par mot de passe) ou définir des données codées ne pouvant être lues que sur des ordinateurs exécutant ZENworks Storage Encryption Solution.

REMARQUE :Le codage n'est pris en charge que sous Windows XP SP2. La fonctionnalité de codage de la stratégie de sécurité est ignorée sur les périphériques qui ne prennent pas en charge ce système d'exploitation.

Le contrôle des périphériques de stockage de ZENworks Endpoint Security Management n'est pas autorisé si ZENworks Storage Encryption Solution est activé.

Pour accéder à ce contrôle, cliquez sur l'onglet , puis cliquez sur dans l'arborescence de stratégie à gauche.

Pour activer les contrôles individuels, cochez la case .

REMARQUE :Les clés de codage sont distribuées à toutes les machines qui reçoivent des stratégies du service de distribution de stratégies, que le codage de données soit activé ou non. Toutefois, ce contrôle indique à ZENworks Security Client d'activer ses pilotes de codage, qui permettent aux utilisateurs de lire les fichiers qu'ils ont reçus sans avoir besoin de l'utilitaire de décodage de fichiers. Reportez-vous à la rubrique Section 1.9, Utilisation de l'utilitaire de décodage de fichiers ZENworks pour plus d'informations.

Déterminez les niveaux de codage autorisés par cette stratégie :

-

Mot de passe de la stratégie autorisant le décodage : spécifiez un mot de passe que tous les utilisateurs employant cette stratégie devront entrer avant de pouvoir décoder les fichiers codés stockés dans leurs dossiers Safe Harbor.

Ce paramètre est facultatif. Laissez ce champ vide si vous ne souhaitez pas définir de mot de passe.

-

Activer le dossier avec codage « Safe Harbor » pour les disques fixes (volume autre que système) : ce paramètre crée un dossier Fichiers protégés par codage à la racine de tous les volumes autres que système sur le noeud d'extrémité. Tous les fichiers contenus dans ce dossier sont codés et gérés par ZENworks Security Client. Les données de ce dossier sont automatiquement codées et uniquement accessibles par les utilisateurs autorisés sur cette machine.

Vous pouvez modifier le nom du dossier en cliquant sur le champ , en sélectionnant le texte actuel et en spécifiant le nom souhaité.

-

Coder le dossier « Mes documents » de l'utilisateur : cochez cette case pour définir le dossier Mes documents des utilisateurs comme un dossier codé (en plus du dossier Safe Harbor). Le codage ne s'applique qu'au dossier Mes documents local.

-

Autoriser les dossiers spécifiés par l'utilisateur (volume autre que système) : cochez cette case pour permettre aux utilisateurs de déterminer les dossiers de leur ordinateur qui doivent être codés. Ce paramètre s'applique uniquement aux dossiers locaux ; les périphériques de stockage amovibles et les unités réseau ne peuvent pas être codés.

AVERTISSEMENT :Avant de désactiver le codage des données, assurez-vous que toutes les données contenues dans ces dossiers ont été extraites par l'utilisateur et stockées dans un autre emplacement.

-

-

Activer le codage pour les périphériques de stockage amovibles : toutes les données inscrites sur des périphériques de stockage amovibles à partir d'un noeud d'extrémité protégé par cette stratégie sont codées. Les utilisateurs disposant de cette stratégie sur leur machine peuvent lire les données. Il est donc possible de partager des fichiers via le périphérique de stockage amovible au sein d'un groupe de stratégies. Les utilisateurs n'appartenant pas à ce groupe de stratégies ne peuvent pas lire les fichiers codés sur l'unité et ne peuvent accéder aux fichiers contenus dans le dossier Fichiers partagés (s'il est activé) qu'avec un mot de passe fourni.

-

Activer le codage via le mot de passe défini par l'utilisateur : ce paramètre permet à l'utilisateur de stocker des fichiers dans un dossier Fichiers partagés sur le périphérique de stockage amovible (ce dossier est créé automatiquement lorsque ce paramètre est appliqué). L'utilisateur peut spécifier un mot de passe lorsque des fichiers sont ajoutés à ce dossier, lequel est employé par les utilisateurs qui n'appartiennent pas au groupe de stratégies actuel pour extraire les fichiers.

Vous pouvez modifier le nom du dossier en cliquant sur le champ , en sélectionnant le texte actuel et en spécifiant le nom souhaité.

-

Exiger un mot de passe fort : ce paramètre oblige l'utilisateur à définir un mot de passe fort pour le dossier Fichiers partagés. Un mot de passe fort doit avoir les caractéristiques suivantes :

-

sept caractères ou plus

-

au moins un de chacun des quatre types de caractères :

-

majuscules de A à Z

-

minuscules de a à z

-

chiffres de 0 à 9

-

au moins un caractère spécial ~!@#$%^&*()+{}[]:;<>?,./

-

Par exemple : y9G@wb?

-

AVERTISSEMENT :Avant de désactiver le codage des données, assurez-vous que toutes les données contenues sur des périphériques de stockage amovibles ont été extraites par l'utilisateur et stockées dans un autre emplacement.

-

-

Forcer le redémarrage du client en cas de nécessité: lorsque le codage est ajouté à une stratégie, il ne devient actif qu'après le redémarrage du noeud d'extrémité. Ce paramètre force le redémarrage requis en affichant un compte à rebours qui avertit l'utilisateur que la machine redémarrera dans le nombre de secondes spécifié. L'utilisateur dispose de ce laps de temps pour enregistrer son travail avant le redémarrage de sa machine.

Vous devez redémarrer lors de la première activation du codage dans une stratégie et aussi lors de l'activation du codage « Safe Harbor » ou des périphériques de stockage amovibles (si leur activation est indépendante de celle du codage). Par exemple, lorsqu'une stratégie de codage est appliquée pour la première fois, deux redémarrages sont nécessaires : le premier pour initialiser les pilotes et le second pour placer les dossiers Safe Harbor dans un espace codé. Si d'autres dossiers Safe Harbor sont sélectionnés après l'application de la stratégie, un seul redémarrage suffit pour placer le dossier Safe Harbor dans la stratégie.

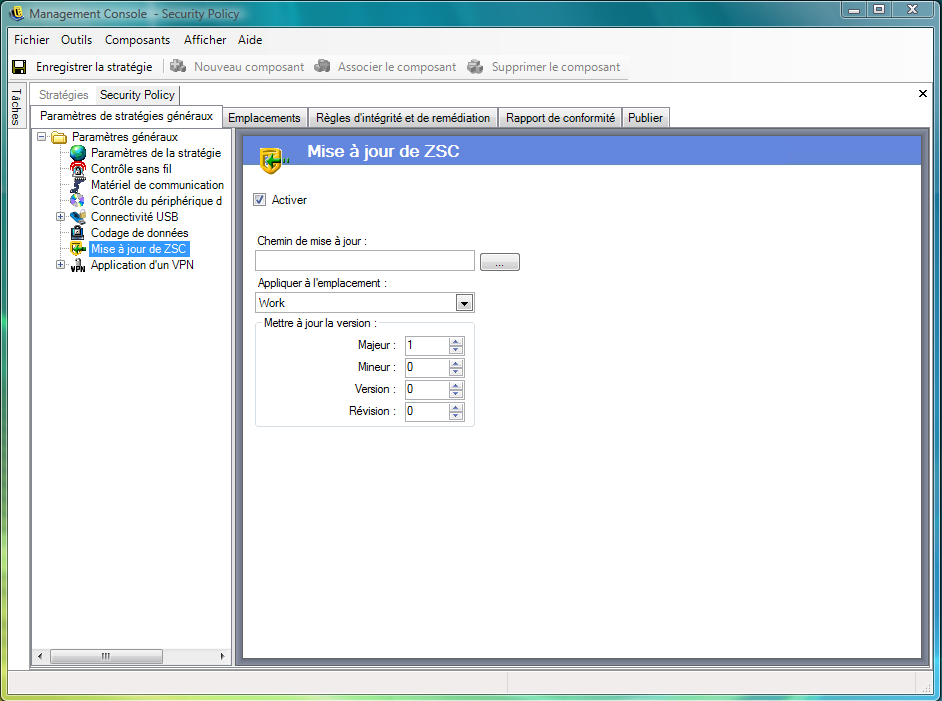

Mise à jour de ZSC

Des correctifs visant à corriger des anomalies mineures dans ZENworks Security Client sont disponibles avec les mises à jour régulières de ZENworks Endpoint Security Management. Plutôt que de fournir un nouveau programme d'installation, qui doit être distribué à tous les noeuds d'extrémité via MSI, la fonction de mise à jour de ZENworks Security Client permet à l'administrateur de consacrer une zone sur le réseau pour distribuer des correctifs de mise à jour aux utilisateurs finaux lorsque ces derniers rejoignent cet environnement réseau.

Pour accéder à ce contrôle, cliquez sur l'onglet , puis cliquez sur dans l'arborescence de stratégie à gauche.

Pour permettre une distribution simple et sécurisée de ces correctifs à tous les utilisateurs de ZENworks Security Client :

-

Cochez la case pour activer l'écran et la règle.

-

Spécifiez l'emplacement où ZENworks Security Client doit rechercher les mises à jour.

En raison des recommandations de l'étape suivante, l'emplacement associé à l'environnement de l'entreprise (par exemple, l'emplacement Travail) est conseillé.

-

Spécifiez l'indicateur URI où le correctif a été stocké.

Il doit pointer vers le fichier du correctif, qui peut être le fichier setup.exe pour ZENworks Security Client ou un fichier MSI créé à partir du fichier .exe. Pour des raisons de sécurité, il est recommandé de stocker ces fichiers sur un serveur sécurisé derrière le pare-feu de l'entreprise.

-

Spécifiez les informations de version de ce fichier dans les champs prévus.

Pour accéder à ces informations, installez ZENworks Security Client et ouvrez l'écran À propos de (consultez leguide d'installation de ZENworks Security Client pour plus d'informations). Le numéro de version du fichier STEngine.exe est celui que vous entrez dans les champs.

Chaque fois que l'utilisateur accède à l'emplacement attribué, ZENworks Security Client consulte l'identificateur URI pour rechercher une mise à jour correspondant à ce numéro de version. Si une mise à jour est disponible, ZENworks Security Client la télécharge et l'installe.

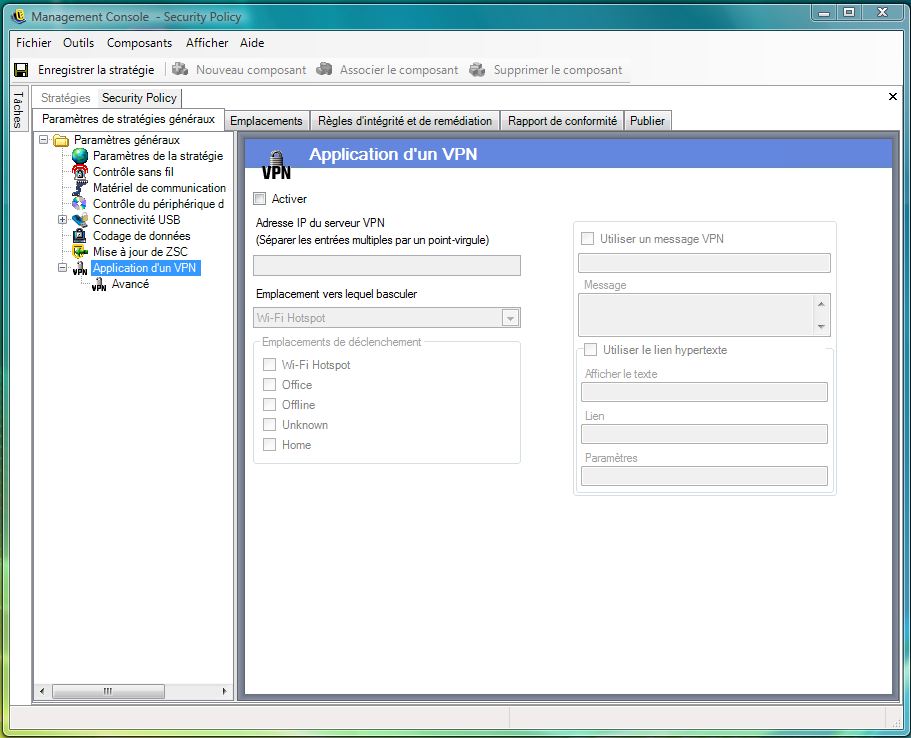

Application d'un VPN

Cette règle impose l'utilisation d'un réseau privé virtuel (VPN) SSL ou client. Elle est généralement appliquée dans des zones réactives sans fil et permet à l'utilisateur de se connecter au réseau public, auquel cas elle tente d'établir la connexion VPN, puis fait basculer l'utilisateur vers une configuration de pare-feu et d'emplacement définie. Tous les paramètres sont laissés à la discrétion de l'administrateur. Ils ont tous la priorité sur les paramètres de stratégie existants. Avant son lancement, le composant Application d'un VPN nécessite la connexion de l'utilisateur à un réseau.

REMARQUE :Cette fonction est uniquement disponible dans l'installation de ZENworks Endpoint Security Management et ne peut pas être utilisée pour les stratégies de sécurité UWS.

Pour accéder à ce contrôle, cliquez sur l'onglet , puis cliquez sur dans l'arborescence de stratégie à gauche.

Pour pouvoir utiliser la règle d'application d'un VPN, il doit exister au moins deux emplacements.

Pour ajouter l'application d'un VPN à une stratégie de sécurité nouvelle ou existante :

-

Cochez la case pour activer l'écran et la règle.

-

Spécifiez les adresses IP du serveur VPN dans le champ prévu. Si vous entrez plusieurs adresses, séparez-les par un point virgule (par exemple, 10.64.123.5;66.744.82.36).

-

Sélectionnez l' dans la liste déroulante.

Il s'agit de l'emplacement vers lequel ZENworks Security Client bascule lorsque le VPN est activé. Il est recommandé que cet emplacement contienne des restrictions ainsi qu'une seule configuration de pare-feu restrictive comme valeur par défaut.

Le paramètre de pare-feu , qui ferme tous les ports TCP/UDP, est conseillé pour l'application stricte d'un VPN. Ce paramètre empêche toute réseautique non autorisée, tandis que l'adresse IP du VPN fait office de liste de contrôle d'accès au serveur VPN et autorise la connectivité réseau.

-

Sélectionnez les emplacements de déclenchement dans lesquels la règle d'application d'un VPN est appliquée. Pour l'application stricte d'un VPN, il est recommandé d'utiliser l'emplacement Inconnu par défaut pour cette stratégie. Après l'authentification par le réseau, la règle VPN est activée et bascule vers l'emplacement attribué.

REMARQUE :Le changement d'emplacement se produit avant la connexion du VPN, dès que le réseau a procédé à l'authentification.

-

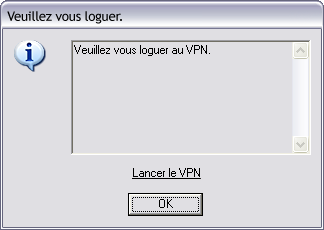

Entrez un message utilisateur personnalisé qui s'affichera une fois le VPN authentifié auprès du réseau. Pour un VPN non-client, cette opération devrait être suffisante.

Pour un VPN avec un client, prévoyez un lien hypertexte qui pointe vers le client VPN.

Exemple : C:\Program Files\Cisco Systems\VPN Client\ipsecdialer.exe

Ce lien lance l'application, mais l'utilisateur doit toujours se loguer. Vous pouvez entrer un paramètre dans le champ ou créer un fichier de traitement par lots et pointer vers ce dernier, plutôt que vers l'exécutable du client.

REMARQUE :Les clients VPN qui génèrent des adaptateurs virtuels (par ex., Cisco Systems* VPN Client 4.0) affichent le message suivant : La stratégie a été mise à jour. La stratégie n'a pas été mise à jour pour autant, ZENworks Security Client compare simplement l'adaptateur virtuel aux éventuelles restrictions figurant dans la stratégie actuelle.

Les paramètres d'application standard d'un VPN décrits ci-dessus rendent la connectivité VPN facultative. Les utilisateurs se voient accorder une connectivité au réseau actuel, qu'il lance ou non son VPN. Pour une application plus stricte, reportez-vous à la rubrique Paramètres VPN avancés.

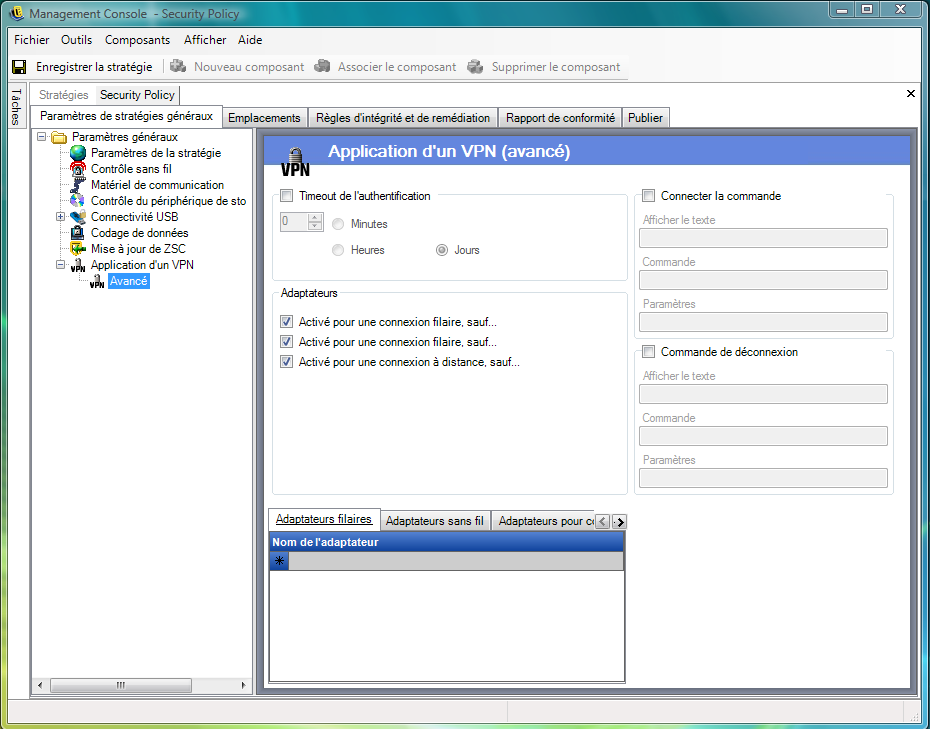

Paramètres VPN avancés

Les contrôles VPN avancés permettent de définir des timeouts d'authentification pour protéger le VPN contre un échec, des commandes de connexion pour des VPN avec client et des contrôles d'adaptateur pour contrôler les adaptateurs autorisés à accéder au VPN.

Pour accéder à ce contrôle, cliquez sur l'onglet , cliquez sur le signe « + » en regard de l'option , puis cliquez sur dans l'arborescence de stratégie sur la gauche.

Les paramètres d'application d'un VPN avancés suivants peuvent être configurés :

Timeout d'authentification : les administrateurs peuvent placer le noeud d'extrémité dans une configuration de pare-feu sécurisée (paramètre de pare-feu de l') pour le protéger contre tout échec de la connectivité VPN. Le correspond au délai d'attente de ZENworks Security Client avant d'obtenir une authentification auprès du serveur VPN. Il est recommandé que la valeur de ce paramètre soit supérieure à 1 minute pour permettre l'authentification sur des connexions plus lentes.

Commandes de connexion/déconnexion : si vous utilisez le timeout d'authentification, les commandes de et de permettent de contrôler l'activation d'un VPN avec client. Spécifiez l'emplacement du client VPN ainsi que les paramètres requis dans les champs . La commande de déconnexion est facultative et destinée aux clients VPN qui exigent la déconnexion de l'utilisateur avant de se déloguer du réseau.

REMARQUE :Les clients VPN qui génèrent des adaptateurs virtuels (par ex, Cisco Systems VPN Client 4.0) afficheront le message suivant : La stratégie a été mise à jour et peuvent s'écarter temporairement de l'emplacement actuel. La stratégie n'a pas été mise à jour pour autant, ZENworks Security Client compare simplement l'adaptateur virtuel aux éventuelles restrictions figurant dans la stratégie actuelle. Lors de l'exécution de clients VPN de ce type, il est recommandé de ne pas utiliser le lient hypertexte la Commande de déconnexion.

Adaptateurs : il s'agit principalement d'une mini stratégie d'adaptateur spécifique à l'application d'un VPN.

Si un adaptateur est sélectionné (son état devient Activés, sauf), tous les adaptateurs de ce type (le type « sans fil » étant spécifique à un type de carte) sont autorisés à se connecter au VPN,

sauf ceux figurant dans la liste d'exceptions dans la partie inférieure de la fenêtre.

Si un adaptateur n'est pas sélectionné (Désactivés, sauf), seuls les adaptateurs figurant dans la liste d'exceptions sont autorisés à se connecter au VPN. La connectivité de tous les autres est refusée.

Ce contrôle peut être utilisé pour des adaptateurs non compatibles avec le VPN, par exemple, ou non pris en charge par votre service informatique.

Cette règle a la priorité sur la stratégie d'adaptateur définie pour l'emplacement vers lequel basculer.

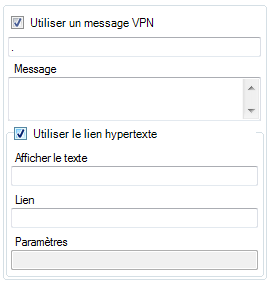

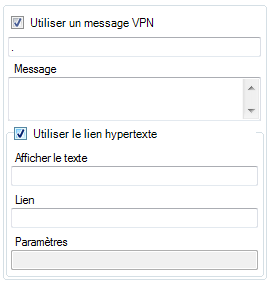

Message utilisateur personnalisé

Les messages utilisateur personnalisés permettent à l'administrateur de ZENworks Endpoint Security Management de créer des messages qui répondent directement aux questions de stratégie de sécurité lorsque l'utilisateur est confronté à des restrictions de sécurité appliquées par la stratégie. Ces messages peuvent également fournir des instructions spécifiques à l'utilisateur. Les contrôles des messages utilisateur sont disponibles dans divers composants de la stratégie.

Pour créer un message utilisateur personnalisé :

-

Spécifiez un titre pour le message. Celui-ci s'affiche dans la barre de titre de la zone de message.

-

Spécifiez le message. Le message est limité à 1 000 caractères.

-

Si un lien hypertexte est requis, cochez la case et spécifiez les informations nécessaires.

REMARQUE :Si vous changez le message ou le lien hypertexte d'un composant partagé, il sera également modifié dans toutes les autres instances de ce composant. Utilisez la commande pour afficher toutes les autres stratégies associées à ce composant.

Liens hypertexte

Un administrateur peut insérer des liens hypertexte dans des messages personnalisés pour expliquer des stratégies de sécurité ou fournir des liens vers des mises à jour logicielles afin de maintenir la conformité en termes d'intégrité. Des liens hypertexte sont disponibles dans plusieurs composants de stratégie. Vous pouvez créer un lien hypertexte VPN qui peut pointer vers l'exécutable du client VPN ou vers un fichier de traitement par lots qui s'exécute et logue complètement l'utilisateur au VPN (reportez-vous à la rubrique Application d'un VPN pour plus de détails).

Pour créer un lien hypertexte :

-

Spécifiez le nom du lien. Il s'agit du nom qui s'affiche au-dessous du message. Ce nom est également requis pour les liens hypertexte VPN avancés.

-

Spécifiez le lien hypertexte.

-

Spécifiez d'éventuels paramètres pour le lien.

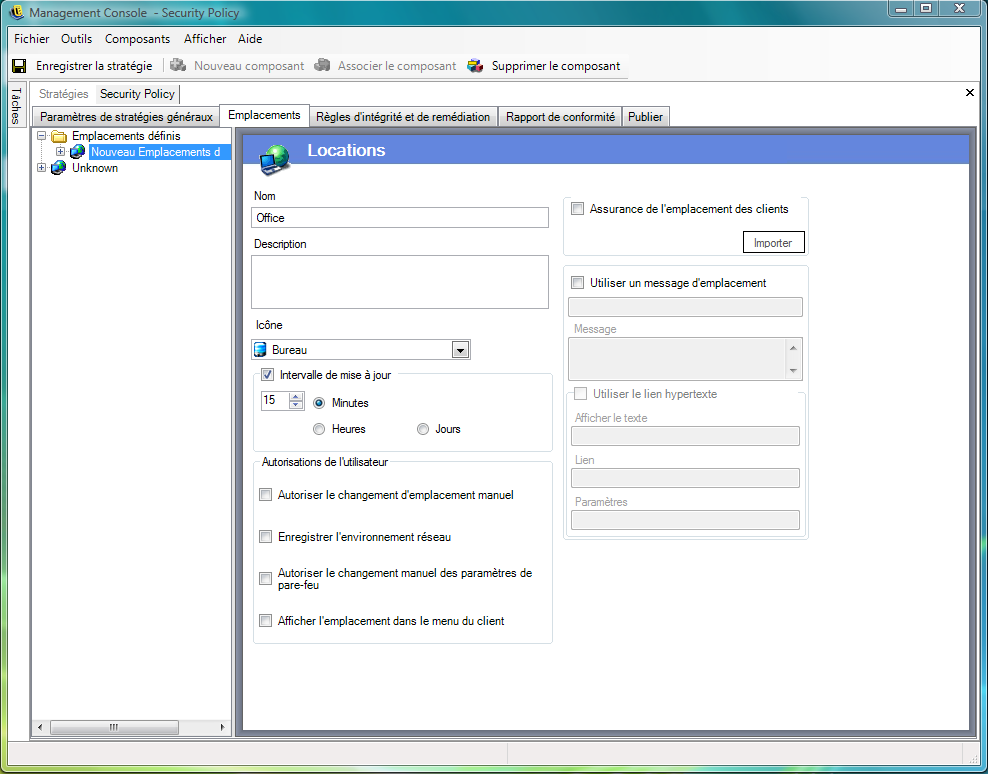

2.2.2 Emplacements

Les emplacements sont des groupes de règles attribués à des environnements réseau. Ces environnements peuvent être définis dans la stratégie (reportez-vous à la rubrique Environnements réseau) ou par l'utilisateur lorsque celui-ci y est autorisé. Chaque emplacement peut se voir accorder des paramètres de sécurité uniques qui lui interdisent l'accès à certains types de réseautique ou de matériel dans des environnements réseau plus hostiles et lui octroient un accès plus large au sein d'environnements approuvés.

Pour accéder aux contrôles d'emplacement, cliquez sur l'onglet .

Les sections suivantes contiennent davantage d'informations :

À propos des emplacements

Les types d'emplacement suivants peuvent être configurés :

Emplacement Inconnu : Toutes les stratégies ont un emplacement Inconnu par défaut. Il s'agit de l'emplacement vers lequel ZENworks Security Client fait basculer les utilisateurs lorsque ceux-ci quittent un environnement réseau connu. Cet emplacement Inconnu est spécifique à chaque stratégie et n'est pas disponible comme composant partagé. Aucun environnement réseau ne peut être défini ou enregistré pour cet emplacement.

Pour accéder aux contrôles de l'emplacement Inconnu, cliquez sur l'onglet , puis cliquez sur l'emplacement dans l'arborescence de stratégie à gauche.

Emplacements définis : Il est possible de créer des emplacements définis pour la stratégie ou d'associer des emplacements existants (créés pour d'autres stratégies).

Pour créer un emplacement :

-

Cliquez sur , puis cliquez sur le bouton dans la barre d'outils.

-

Entrez un nom et une description pour l'emplacement.

-

Définissez les paramètres d'emplacement :

Icône : sélectionnez une icône d'emplacement pour fournir à l'utilisateur une indication visuelle lui permettant d'identifier l'emplacement actuel. L'icône d'emplacement s'affiche sur la barre des tâches dans la zone de notification. Utilisez la liste déroulante pour afficher et opérer une sélection parmi les icônes d'emplacement disponibles.

Intervalle de mise à jour : ce paramètre détermine la fréquence à laquelle ZENworks Security Client recherche une mise à jour des stratégies lorsqu'il accède à cet emplacement. L'intervalle est défini en minutes, en heures ou en jours. Si ce paramètre n'est pas activé, ZENworks Security Client ne recherche pas de mise à jour à cet emplacement.

Autorisations utilisateur : spécifiez les autorisations utilisateur :

-

Autoriser le changement d'emplacement manuel : permet à l'utilisateur de basculer de/vers cet emplacement. Pour des emplacements non gérés (zones réactives, aéroports, hôtels, etc.), cette autorisation doit être accordée. Dans les environnements contrôlés, où les paramètres réseau sont connus, elle peut être désactivée. Si cette autorisation est désactivée, l'utilisateur ne peut pas basculer de/vers un emplacement ; ZENworks Security Client se base plutôt sur les paramètres de l'environnement réseau spécifié pour cet emplacement.

-

Enregistrer l'environnement réseau : permet à l'utilisateur d'enregistrer l'environnement réseau dans cet emplacement pour lui permettre de basculer automatiquement vers ce dernier à son retour. Ce paramètre est recommandé pour tous les emplacements vers lesquels l'utilisateur doit basculer. Il est possible d'enregistrer plusieurs environnements réseau pour un emplacement unique. Par exemple, si un emplacement défini comme "Aéroport" fait partie de la stratégie actuelle, chaque aéroport où l'utilisateur s'est rendu peut être enregistré comme environnement réseau pour cet emplacement. Ainsi, un utilisateur mobile peut retourner dans un environnement « Aéroport » enregistré et ZENworks Security Client bascule automatiquement vers cet emplacement et applique les paramètres de sécurité définis. Un utilisateur peut, évidemment, basculer vers un autre emplacement et ne pas enregistrer l'environnement.

-

Autoriser la modification manuelle des paramètres de pare-feu : permet à l'utilisateur de modifier les paramètres de pare-feu.

-

Afficher l'emplacement dans le menu du client : permet d'afficher l'emplacement dans le menu du client. Si ce paramètre n'est pas activé, l'emplacement ne s'affiche jamais.

Assurance de l'emplacement des clients : étant donné qu'il est facile de falsifier les informations relatives à l'environnement réseau utilisées pour déterminer un emplacement, ce qui expose le noeud d'extrémité à une éventuelle intrusion, le service CLAS (Client Location Assurance Service) propose l'option de vérification cryptographique d'un emplacement. Ce service est uniquement fiable dans les environnements réseau qui sont totalement et exclusivement contrôlés par l'entreprise. Ce service est uniquement fiable dans les environnements réseau qui sont totalement et exclusivement contrôlés par l'entreprise.

ZENworks Security Client utilise un port fixe, configurable en entreprise pour envoyer une vérification d'identité au service CLAS. Ce dernier décode le paquet et répond à la vérification d'identité, en apportant la preuve qu'il possède la clé privée correspondant à la clé publique. L'icône de la barre des tâches comporte une coche qui indique que l'utilisateur se trouve dans l'emplacement approprié.

ZENworks Security Client ne peut pas basculer vers l'emplacement à moins qu'il ne détecte le serveur CLAS. Si le serveur CLAS n'est pas détecté, même si tous les autres paramètres réseau correspondent, ZENworks Security Client reste dans l'emplacement Inconnu pour sécuriser le noeud d'extrémité.

Pour activer la fonctionnalité CLAS pour un emplacement, cochez la case , cliquez sur , puis recherchez et sélectionnez le fichier. Le mot Configuré s'affiche une fois la clé importée.

Cette option n'est pas disponible pour l'emplacement Inconnu.

Utiliser un message d'emplacement: permet d'afficher un message utilisateur personnalisé facultatif lorsque ZENworks Security Client bascule vers cet emplacement. Ce message peut fournir des instructions pour l'utilisateur final, des détails sur les restrictions de stratégies dans cet emplacement ou un lien hypertexte pour plus d'informations.

-

-

Cliquez sur . Si votre stratégie comporte des erreurs, reportez-vous à Section 2.2.6, Notification d'erreur.

Pour associer un emplacement existant :

-

Cliquez sur , puis cliquez sur le bouton dans la barre d'outils.

-

Sélectionnez les emplacements souhaités dans la liste.

-

Au besoin, éditez les paramètres.

-

Cliquez sur . Si votre stratégie comporte des erreurs, reportez-vous à Section 2.2.6, Notification d'erreur.

Il est recommandé de définir dans la stratégie plusieurs emplacements définis (en plus des emplacements simples Travail et Inconnu) pour fournir aux utilisateurs différentes autorisations de sécurité lorsqu'ils se connectent à l'extérieur du pare-feu d'entreprise. Attribuez des noms simples aux emplacements (par exemple, Cafétérias, Aéroports, Domicile) et prévoyez une indication visuelle via l'icône de la barre des tâches de l'emplacement pour que les utilisateurs puissent facilement basculer vers les paramètres de sécurité appropriés pour chaque environnement réseau.

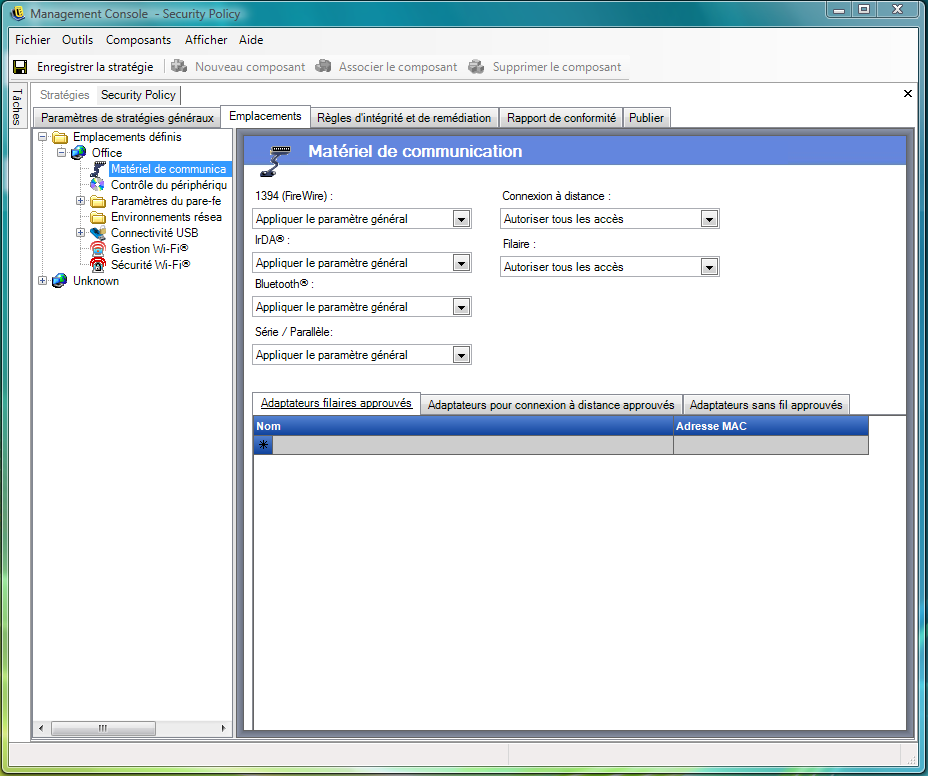

Matériel de communication

Les paramètres du matériel de communication contrôlent, par emplacement, les types de matériel qui sont autorisés à se connecter dans cet environnement réseau.

REMARQUE :Vous pouvez définir des contrôles du matériel de communication globalement sous l'onglet ou pour des emplacements individuels sous l'onglet .

Pour définir des contrôles du matériel de communication pour un emplacement, cliquez sur l'onglet , développez l'emplacement souhaité dans l'arborescence, puis cliquez sur .

ou

Pour définir des contrôles du matériel de communication de manière globale, cliquez sur l'onglet , développez les dans l'arborescence, puis cliquez sur . Pour plus d'informations, reportez-vous à Matériel de communication.

Choisissez d'activer, de désactiver ou d'appliquer le paramètre général pour chaque périphérique de communication listé :

-

1394 (FireWire) : contrôle le port d'accès FireWire* sur le noeud d'extrémité.

-

IrDA : contrôle le port d'accès infrarouge sur le noeud d'extrémité.

-

Bluetooth : contrôle le port d'accès Bluetooth* sur le noeud d'extrémité.

-

Série / Parallèle : contrôle l'accès au ports série et parallèle sur le noeud d'extrémité.

-

Connexion à distance : contrôle la connectivité modem par emplacement. Cette option n'est pas disponible lorsque vous configurez les paramètres du matériel de communication de manière globale, via l'onglet .

-

Filaire : contrôle la connectivité de la carte LAN par emplacement. Cette option n'est pas disponible lorsque vous configurez les paramètres du matériel de communication de manière globale, via l'onglet .

L'activation permet l'accès complet au port de communication.

La désactivation refuse l'accès au port de communication.

REMARQUE :Les adaptateurs Wi-Fi sont soit contrôlés globalement soit désactivés localement à l'aide des contrôles de sécurité Wi-Fi. Les adaptateurs peuvent être spécifiés par marque à l'aide de la liste des adaptateurs sans fil approuvés.

Liste des adaptateurs pour connexion à distance approuvés : ZENworks Security Client peut bloquer la connexion de tous les adaptateurs pour connexion à distance (modems) approuvés, sauf de ceux spécifiés. Par exemple, un administrateur peut implémenter une stratégie qui autorise uniquement une marque ou un type spécifique de carte modem. Cela réduit les coûts associés à l'utilisation par le personnel du matériel non pris en charge.

Liste des adaptateurs sans fil approuvés : ZENworks Security Client peut bloquer la connexion de tous les adaptateurs sans fil approuvés, sauf de ceux spécifiés. Par exemple, un administrateur peut implémenter une stratégie qui autorise uniquement une marque ou un type spécifique de carte sans fil. Cela réduit les coûts d'assistance associés à l'utilisation par le personnel du matériel non pris en charge, et améliore la prise en charge et l'application d'initiatives de sécurité basées sur les standards de l'IEEE, ainsi que des normes LEAP, PEAP, WPA, TKIP, etc.

Utilisation de la fonction AdapterAware :

ZENworks Security Client est informé lors de l'installation d'un périphérique réseau dans le système et détermine si ce périphérique est autorisé. ZENworks Security Client est informé lors de l'installation d'un périphérique réseau dans le système et détermine si ce périphérique est autorisé.

REMARQUE :Lorsqu'un nouvel adaptateur non autorisé (pour connexion à distance et sans fil) installe pour la première fois ses pilotes sur le noeud d'extrémité (via PCMCIA ou USB), il s'affiche comme activé dans le gestionnaire de périphériques de Windows jusqu'au redémarrage du système, même si la connectivité réseau est totalement bloquée.

Spécifiez le nom de chaque adaptateur autorisé. Les noms partiels d'adaptateur sont autorisés. Les noms d'adaptateur sont limités à 50 caractères et respectent la casse. Le système d'exploitation Windows 2000 a besoin du nom de périphérique pour offrir cette fonctionnalité. Si vous n'entrez aucun adaptateur, tous les adaptateurs de ce type sont autorisés. Si un seul adaptateur est entré, seul cet adaptateur sera autorisé à cet emplacement.

REMARQUE :Si le noeud d'extrémité se trouve dans un emplacement qui utilise uniquement l'identificateur SSID d'un point d'accès comme identification réseau, ZENworks Security Client bascule vers cet emplacement avant de désactiver l'adaptateur non autorisé. Un mot de passe prioritaire doit être utilisé pour permettre dans ce cas de basculer manuellement vers un emplacement.

Contrôle des périphériques de stockage

Les contrôles des périphériques de stockage définissent les paramètres par défaut des périphériques de stockage de la stratégie, où tous les périphériques de stockage de fichiers externes sont autorisés à lire/écrire des fichiers, fonctionnent en mode lecture seule ou sont entièrement désactivés. Lorsqu'ils sont désactivés, ces périphériques sont incapables de récupérer des données provenant du noeud d'extrémité alors que le disque dur et toutes les unités réseau restent accessibles et opérationnelles.

Le contrôle des périphériques de stockage de ZENworks Endpoint Security Management n'est pas autorisé si ZENworks Storage Encryption Solution est activé.

REMARQUE :Vous pouvez définir les contrôles des périphériques de stockage de manière globale sous l'onglet ou pour des emplacements individuels sous l'onglet .

Pour définir les contrôles des périphériques de stockage pour un emplacement, cliquez sur l'onglet , développez l'emplacement souhaité dans l'arborescence, puis cliquez sur .

ou

Pour définir les contrôles des périphériques de stockage de manière globale, cliquez sur l'onglet , développez les dans l'arborescence, puis cliquez sur . Pour plus d'informations, reportez-vous à Contrôle des périphériques de stockage.

Le contrôle des périphériques de stockage est réparti dans les catégories suivantes :

-

CD/DVD : contrôle tous les périphériques figurant dans la liste des dans le gestionnaire des périphériques de Windows.

-

Stockage amovible : contrôle tous les périphériques de stockage amovibles listés sous dans le gestionnaire des périphériques de Windows.

-

Unité de disquette : contrôle tous les périphériques listés sous dans le gestionnaire des périphériques de Windows.

Les unités de stockage fixes (disques dur) et les unités réseau (lorsqu'elles sont disponibles) sont toujours autorisées.

Pour définir les valeurs par défaut des périphériques de stockage de la stratégie, sélectionnez le paramètre général des deux types dans les listes déroulantes :

-

Activer: ce type de périphérique est autorisé par défaut.

-

Désactiver : ce type de périphérique n'est pas autorisé. Si des utilisateurs tentent d'accéder à des fichiers se trouvant sur un périphérique de stockage défini, ils reçoivent un message d'erreur du système d'exploitation ou de l'application qui tente d'accéder au périphérique de stockage local, les informant de l'échec de l'opération

-

Lecture seule : ce type de périphérique est configuré pour un accès en lecture seule. Si des utilisateurs tentent d'écrire sur le périphérique, ils reçoivent un message d'erreur du système d'exploitation ou de l'application qui tente d'accéder au périphérique de stockage local, les informant de l'échec de l'opération

REMARQUE :Si vous souhaitez désactiver ou configurer en lecture seule des unités de CD-ROM ou de disquette sur un groupe de noeuds d'extrémité, les stratégies et dans les paramètres de sécurité locaux (transmis via un objet Stratégie de groupe du service Annuaire) doivent être définies sur Désactivé. Pour vérifier, ouvrez l'objet Stratégie de groupe ou les outils d'administration sur une machine. Vérifiez dans Paramètres de sécurité locaux - Options de sécurité que les deux périphériques sont désactivés. Désactivé est la valeur par défaut.

Paramètres de pare-feu

Les paramètres de pare-feu contrôlent la connectivité de tous les ports réseau, les listes de contrôle d'accès, les paquets réseau (ICMP, ARP, etc.) ainsi que les applications qui sont autorisées à obtenir une connexion sortante ou à fonctionner lorsque le paramètre de pare-feu est appliqué.

REMARQUE :Cette fonction est uniquement disponible dans l'installation de ZENworks Endpoint Security Management et ne peut pas être utilisée pour les stratégies de sécurité UWS.

Pour accéder à ce contrôle, cliquez sur l'onglet , puis cliquez sur l'icône dans l'arborescence de la stratégie à gauche.

Chaque composant d'un paramètre de pare-feu est configuré séparément et seul le comportement par défaut des ports TCP/UDP doit être défini. Lorsqu'il est activé, ce paramètre affecte tous les ports TCP/UDP. Les ports groupés ou individuels peuvent être créés avec un paramètre différent.

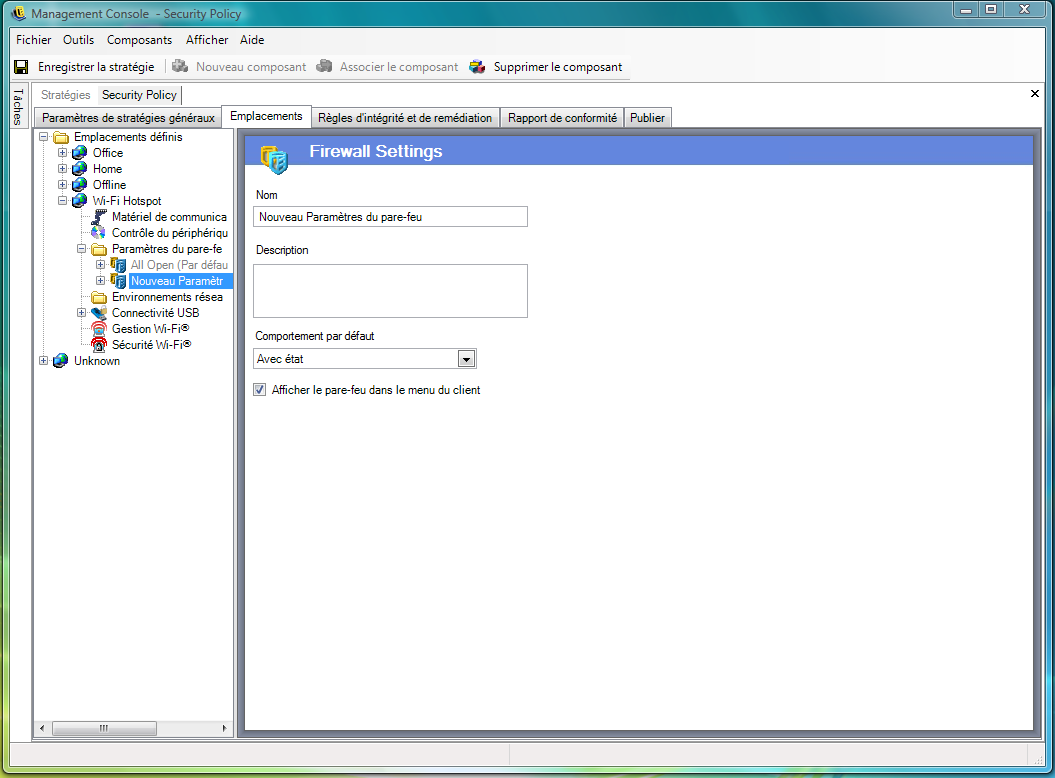

Pour créer un paramètre de pare-feu :

-

Sélectionnez dans l'arborescence des composants, puis cliquez sur le bouton .

-

Entrez un nom et une description pour le paramètre de pare-feu.

-

Cliquez avec le bouton droit dans l'arborescence des composants, puis cliquez sur pour sélectionner le comportement par défaut pour tous les ports TCP/UDP.

Il est possible d'ajouter des ports et des listes supplémentaires aux paramètres de pare-feu et de leur attribuer des comportements uniques qui auront la priorité sur les paramètres par défaut.

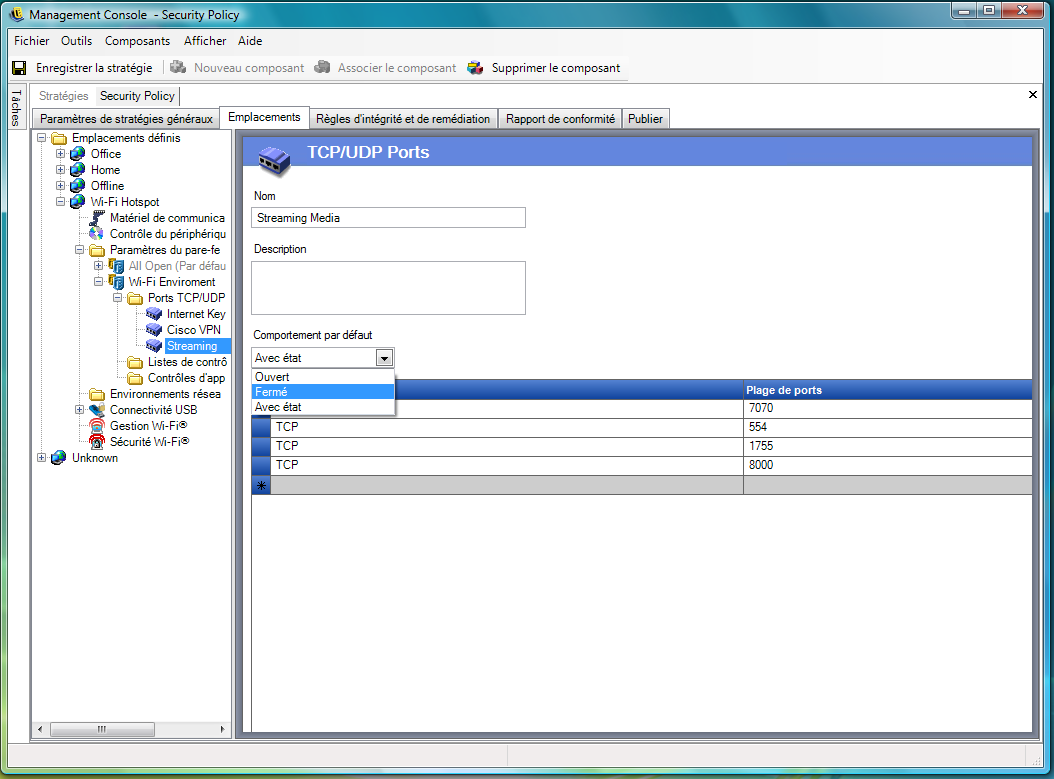

Par exemple, le comportement par défaut pour tous les ports est défini sur Tous - Avec état. Cela signifie que les listes des ports pour la diffusion multimédia en continu et la navigation Web sont ajoutées au paramètre de pare-feu. Le comportement du port de diffusion multimédia en continu est défini sur Fermé et celui du port de navigation Web sur Ouvert. Le trafic réseau via les ports TCP 7070, 554, 1755 et 8000 est bloqué. Le trafic réseau via les ports 80 et 443 est ouvert et visible sur le réseau. Tous les autres ports opèrent en mode Avec état, impliquant que le trafic par leur intermédiaire soit sollicité en premier.

Pour plus d'informations, reportez-vous à Ports TCP/UDP.

-

Cliquez avec le bouton droit sur , puis cliquez sur pour ajouter des adresses qui pourraient nécessiter que le trafic non sollicité soit autorisé, quel que soit le comportement de port actuel.

Pour plus d'informations, reportez-vous à Listes de contrôle d'accès.

-

Cliquez avec le bouton droit sur , puis cliquez sur pour empêcher l'accès des applications au réseau, voire leur exécution.

Pour plus d'informations, reportez-vous à Contrôles d'application.

-

Choisissez d'afficher éventuellement ce pare-feu dans le menu ZENworks Security Client (si cette option n'est pas sélectionnée, l'utilisateur ne voit pas ce paramètre de pare-feu).

-

Cliquez sur . Si votre stratégie comporte des erreurs, reportez-vous à Section 2.2.6, Notification d'erreur.

Pour associer un paramètre de pare-feu existant :

-

Sélectionnez dans l'arborescence des composants, puis cliquez sur le bouton .

-

Sélectionnez les paramètres de pare-feu souhaités dans la liste,

-

le cas échéant, modifiez le paramètre de comportement par défaut.

-

Cliquez sur . Si votre stratégie comporte des erreurs, reportez-vous à Section 2.2.6, Notification d'erreur.

Plusieurs paramètres de pare-feu peuvent être inclus dans un seul emplacement. L'un est défini comme paramètre par défaut et les autres sont disponibles en tant qu'options pour l'utilisateur. Il peut s'avérer utile de disposer de plusieurs paramètres lorsqu'un utilisateur a normalement besoin de certaines restrictions de sécurité au sein d'un environnement réseau et qu'occasionnellement, elles doivent être levées ou renforcées pour une courte période, p. ex. pour des diffusions ICMP.

Les paramètres de pare-feu suivants sont inclus à l'installation :

-

Tous - Adaptatif : définit tous les ports réseau comme Avec état (tout le trafic réseau entrant non sollicité est bloqué. Tout le trafic réseau sortant est autorisé), les paquets ARP et 802.1x sont autorisés et toutes les applications réseau sont autorisées à se connecter au réseau.

-

Tous - Ouvert : définit tous les ports réseau comme ouverts (tout le trafic réseau est autorisé) et tous les types de paquets sont autorisés. définit tous les ports réseau comme ouverts (tout le trafic réseau est autorisé) et tous les types de paquets sont autorisés.

-

Tous - Fermé : ferme tous les ports réseau et limite tous les types de paquets.

Pour un nouvel emplacement, le paramètre de pare-feu unique par défaut est Tous - Ouvert. Pour définir un autre paramètre de pare-feu, cliquez avec le bouton droit de la souris sur le paramètre de pare-feu souhaité, puis sélectionnez .

Ports TCP/UDP

Les données du noeud d'extrémité sont essentiellement sécurisées par le contrôle de l'activité des ports TCP/UDP. Cette fonctionnalité permet de créer une liste de ports TCP/UDP qui sont gérés de manière unique dans ce paramètre de pare-feu. Cette liste contient un ensemble de ports et de plages de ports, ainsi que leur type de transport qui définit la fonction de la plage.

REMARQUE :Cette fonction est uniquement disponible dans l'installation de ZENworks Endpoint Security Management et ne peut pas être utilisée pour les stratégies de sécurité UWS.

Pour accéder à ce contrôle, cliquez sur l'onglet , cliquez sur le signe + en regard de , cliquez sur le signe « + » en regard du pare-feu souhaité, puis cliquez sur l'icône dans l'arborescence de stratégie à gauche.

Il est possible de définir de nouvelles listes de ports TCP/UDP avec des ports individuels ou en tant que plage (1-100) pour chaque ligne de la liste.

Pour créer un paramètre de port TCP/UDP :

-

Cliquez avec le bouton droit sur dans l'arborescence des composants, puis cliquez sur .

-

Entrez un nom et une description pour la liste des ports.

-

Sélectionnez le comportement du port dans la liste déroulante :

-

Ouvert : tout le trafic réseau entrant et sortant est autorisé. Étant donné que tout le trafic réseau est autorisé, l'identité de votre ordinateur est visible pour ce port ou cette plage de ports.

-

Fermé : tout le trafic réseau entrant et sortant est bloqué. Étant donné que toutes les requêtes d'identification réseau sont bloquées, l'identité de votre ordinateur est dissimulée pour ce port ou cette plage de ports.

-

Avec état : tout le trafic réseau entrant non sollicité est bloqué. Tout le trafic réseau sortant est autorisé sur ce port ou cette plage de ports.

-

-

Spécifiez le type de transport en cliquant sur la flèche vers le bas dans la colonne .

-

TCP/UDP

-

Ether

-

IP

-

TCP

-

UDP

-

-

Entrez les ports et plages de ports, de l'une des manières suivantes :

-

Ports uniques

-

Plage de ports, avec le premier numéro de port suivi d'un tiret, puis le dernier numéro de port

Par exemple, 1-100 ajoute tous les ports entre 1 et 100

Visitez les pages IANA (Internet Assigned Numbers Authority) pour une liste complète des ports et types de transport.

-

-

Cliquez sur .

Pour associer un port TCP/UDP existant à ce paramètre de pare-feu :

-

Sélectionnez dans l'arborescence des composants, puis cliquez sur le bouton .

-

Sélectionnez les ports souhaitées dans la liste.

-

Configurer les paramètres de comportement par défaut.

La modification des paramètres d'un composant partagé affecte toutes les autres instances de ce même composant. Utilisez la commande pour afficher toutes les autres stratégies associées à ce composant.

-

Cliquez sur .

Plusieurs groupes de ports TCP/UDP ont été associés et sont disponibles à l'installation :

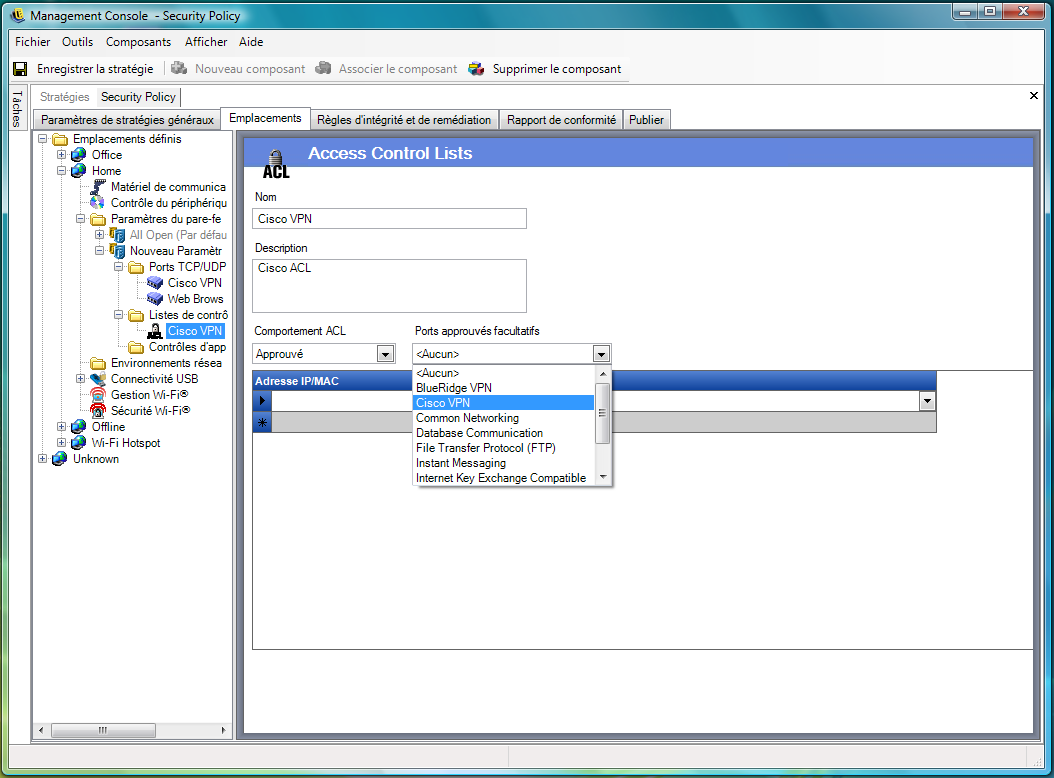

Listes de contrôle d'accès

Certaines adresses nécessitent que le trafic non sollicité soit autorisé, quel que soit le comportement de port actuel (par exemple, le serveur de sauvegarde d'entreprise, serveur Exchange, etc.). Lorsque le trafic non sollicité doit être autorisé vers et à partir des serveurs approuvés, une liste de contrôle d'accès résout ce problème.

REMARQUE :Cette fonction est uniquement disponible dans l'installation de ZENworks Endpoint Security Management et ne peut pas être utilisée pour les stratégies de sécurité UWS.

Pour accéder à ce contrôle, cliquez sur l'onglet , cliquez sur le signe + en regard de , cliquez sur le signe « + » en regard du pare-feu souhaité, cliquez avec le bouton droit sur dans l'arborescence de stratégie à gauche, puis cliquez sur .

Pour créer un paramètre de liste de contrôle d'accès :

-

Cliquez avec le bouton droit sur dans l'arborescence des composants, puis cliquez sur .

-

Entrez un nom et une description pour la liste de contrôle d'accès.

-

Spécifiez la macro ou l'adresse de la liste de contrôle d'accès.

-

Spécifiez le type de liste de contrôle d'accès :

-

IP : l'adresse est limitée à 15 caractères et ne doit contenir que les chiffres de 0 à 9 et des points, par exemple 123.45.6.189. Les adresses IP peuvent également être entrées sous la forme d'une plage, par exemple 123.0.0.0 - 123.0.0.255.

-

MAC : l'adresse est limitée à 12 caractères et ne doit contenir que les chiffres de 0 à 9 et les lettres de A à F (majuscules et minuscules), séparés par des deux-points (exemple : 00:01:02:34:05:B6).

-

-

Sélectionnez la liste déroulante Comportement des listes de contrôle d'accès et déterminez si les listes de contrôle d'accès répertoriées doivent avoir le comportement (toujours l'autoriser même si tous les ports TCP/UDP sont fermés) ou (bloquer l'accès).

-

Si le comportement est , sélectionnez les . Ces ports autorisent l'ensemble du trafic des listes de contrôle d'accès, tandis que les autres ports TCP/UDP conservent leurs paramètres actuels. Cliquez sur pour que cette liste de contrôle d'accès puisse utiliser n'importe quel port.

-

Cliquez sur .

Pour associer une macro ou une liste de contrôle d'accès existante à ce paramètre de pare-feu :

-

Sélectionnez dans l'arborescence des composants, puis cliquez sur le bouton .

-

Sélectionnez les macros ou les listes de contrôle d'accès dans la liste.

-

Configurez, au besoin, les paramètres de comportement des listes de contrôle d'accès.

-

Cliquez sur .

Liste des macros d'adresse réseau

Voici une liste de macros de contrôle d'accès spéciales. Elles peuvent être individuellement associées dans le cadre d'une liste de contrôle d'accès dans un paramètre de pare-feu.

Tableau 2-1 Macros d'adresse réseau

Contrôles d'application

Cette fonction permet à l'administrateur d'empêcher l'accès des applications au réseau, voire leur exécution.

REMARQUE :Cette fonction est uniquement disponible dans l'installation de ZENworks Endpoint Security Management et ne peut pas être utilisée pour les stratégies de sécurité UWS.

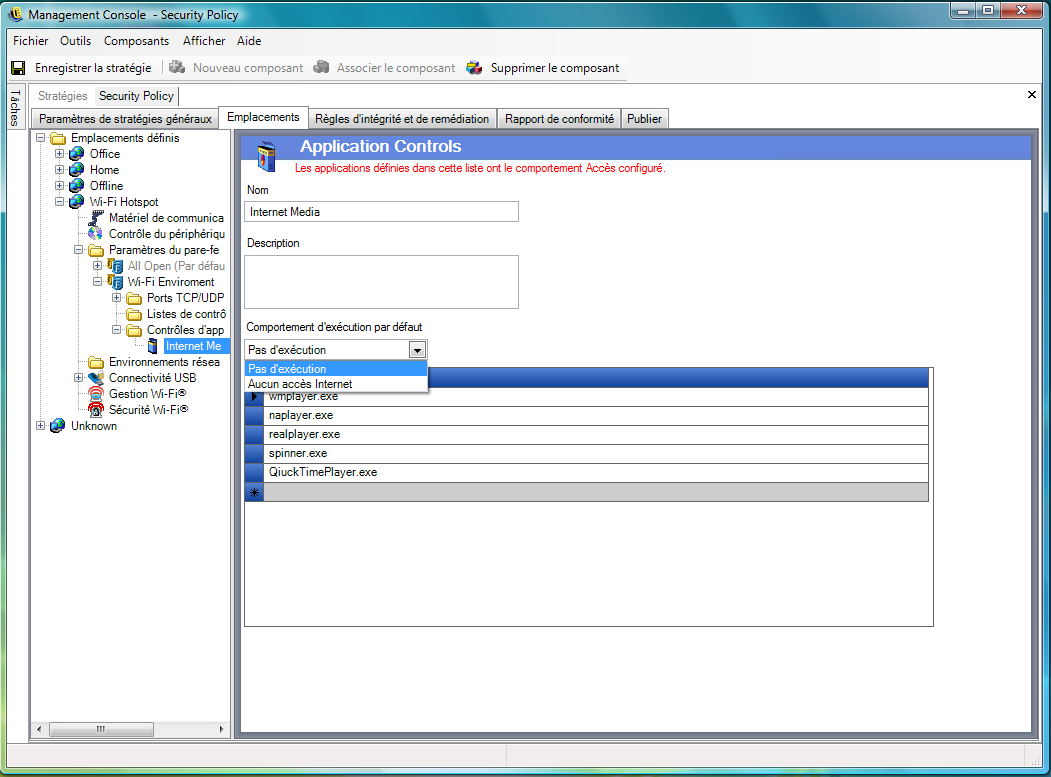

Pour accéder à ce contrôle, cliquez sur l'onglet , cliquez sur le signe + en regard de , cliquez sur le signe « + » en regard du pare-feu souhaité, puis cliquez sur l'icône dans l'arborescence de stratégie à gauche.

Pour créer un nouveau paramètre de contrôle d'application :

-

Cliquez avec le bouton droit sur dans l'arborescence des composants, puis cliquez sur .

-

Nommez la liste de contrôles d'application et décrivez-la.

-

Sélectionnez un comportement d'exécution. Ce comportement est appliqué à toutes les applications de la liste. Si plusieurs comportements sont requis (par exemple, certaines applications réseau ne sont pas autorisées à accéder au réseau, alors que toutes les applications de partage de fichiers ne sont pas autorisées à s'exécuter), plusieurs contrôles d'application doivent être définis. Sélectionnez l'un des paramètres suivants :

-

Tous - Autorisé : toutes les applications listées sont autorisées à s'exécuter et à accéder au réseau.

-

Pas d'exécution : toutes les applications listées ne sont pas autorisées à s'exécuter.

-

Aucun accès réseau : toutes les applications listées ne sont pas autorisées à accéder au réseau. L'accès au réseau est également refusé aux applications (telles que les navigateurs Web) lancées à partir d'une application.

REMARQUE :Le blocage de l'accès réseau d'une application n'affecte pas l'enregistrement de fichiers sur des unités réseau mappés. Les utilisateurs sont autorisés à effectuer des enregistrements sur toutes les unités réseau à leur disposition.

-

-

Spécifiez chaque application à bloquer. N'entrez qu'une application par ligne.

IMPORTANT :Le blocage de l'exécution d'applications stratégiques pourrait nuire au fonctionnement du système. Les applications Microsoft Office bloquées tentent d'exécuter leur programme d'installation.

-

Cliquez sur .

Pour associer une liste de contrôles d'application existante à ce paramètre de pare-feu :

-

Sélectionnez Contrôles d'application dans l'arborescence des composants, puis cliquez sur le bouton .

-

Sélectionnez un ensemble d'applications dans la liste.

-

Configurez, au besoin, les applications et le niveau de restriction.

-

Cliquez sur .

Les contrôles d'application disponibles sont identifiés ci-dessous ; le comportement d'exécution par défaut est Aucun accès réseau.

Tableau 2-2 Contrôles d'application

Si la même application est ajoutée à deux contrôles d'application différents dans le même paramètre de pare-feu (par exemple, l'exécution de kazaa.exe est bloquée dans un contrôle d'application et son accès au réseau est bloqué dans un autre contrôle d'application défini dans le même paramètre de pare-feu), le contrôle le plus strict pour l'exécutable donné est appliqué (l'exécution de kazaa sera bloquée).

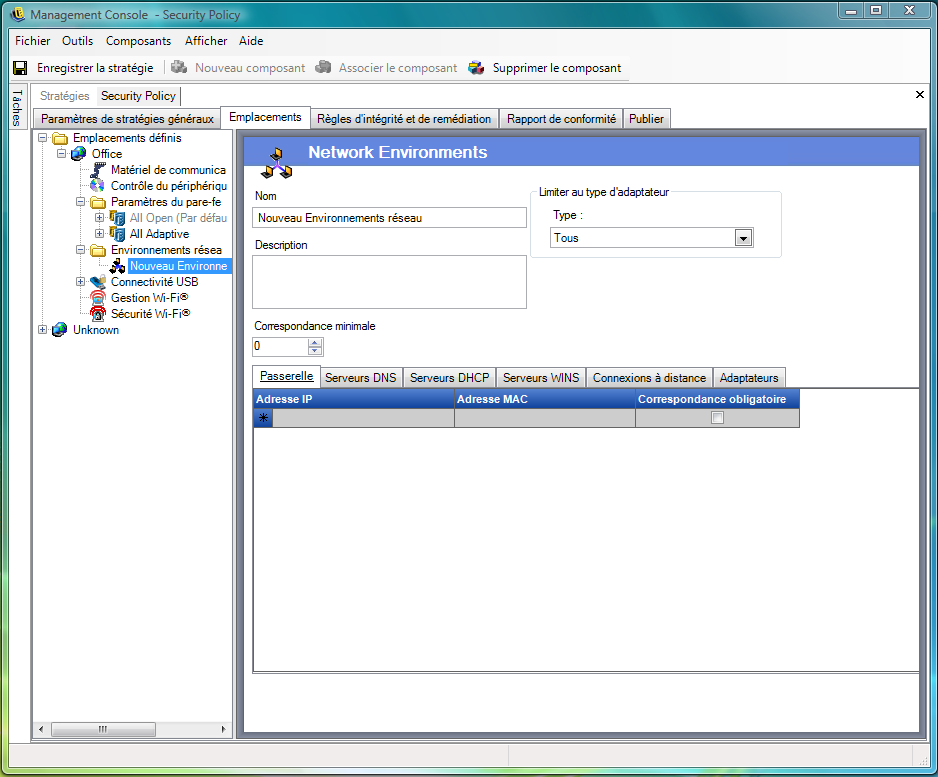

Environnements réseau

Si vous connaissez les paramètres réseau (serveurs de passerelle, serveurs DNS, serveurs DHCP, serveurs WINS, points d'accès disponibles et connexions d'adaptateur spécifiques) d'un emplacement, vous pouvez entrer les détails de service (IP et MAC), qui identifient le réseau, dans la stratégie pour basculer immédiatement vers l'emplacement sans devoir (faire) enregistrer l'environnement en tant qu'emplacement.

Pour accéder à ce contrôle, cliquez sur l'onglet , puis cliquez sur le dossier dans l'arborescence de stratégie à gauche.

Les listes permettent à l'administrateur de définir les services réseau présents dans l'environnement. Chaque service réseau peut contenir plusieurs adresses. L'administrateur détermine combien d'adresses correspondantes sont requises dans l'environnement pour basculer vers l'emplacement.

Vous devez utiliser au moins deux paramètres d'emplacement dans chaque définition d'environnement réseau.

Pour définir un environnement réseau :

-

Sélectionnez dans l'arborescence des composants, puis cliquez sur le bouton .

-

Entrez un nom et une description pour l'environnement réseau.

-

Dans la liste déroulante , sélectionnez le type d'adaptateur autorisé à accéder à cet environnement réseau :

-

sans fil

-

Tous

-

Modem

-

Filaire

-

sans fil

-

-

Spécifiez le nombre minimal de services réseau requis pour identifier cet environnement réseau.

Chaque environnement réseau comporte un minimum d'adresses que ZENworks Security Client utilise pour l'identifier. Le nombre spécifié dans ne doit pas être supérieur au nombre total d'adresses réseau identifié comme nécessaire dans les listes à onglets. Spécifiez le nombre minimal de services réseau requis pour identifier cet environnement réseau.

-

Spécifiez les informations suivantes pour chaque service :

-

Adresse IP : ce type d'adresse est limité à 15 caractères et contient uniquement les chiffres de 0 à 9 et des points. par exemple 123.45.6.789

-

Adresse MAC : (facultatif) ce type d'adresse est limité à 12 caractères et contient uniquement les chiffres de 0 à 9 et les lettres de A à F (majuscules et minuscules), séparés par des deux-points. Par exemple, 00:01:02:34:05:B6

-

Cochez la case si l'identification de ce service est nécessaire pour définir l'environnement réseau.

-

-

Pour les onglets et, spécifiez les exigences suivantes :

-

Pour les , spécifiez le nom de l'entrée RAS de l'annuaire téléphonique ou le numéro composé.

REMARQUE :Les entrées de l'annuaire téléphonique doivent contenir des caractères alphanumériques et ne peuvent pas inclure uniquement des caractères spéciaux (@, #, $,%, -, etc.) ou numériques (1-9). Les entrées contenant uniquement des caractères spéciaux et numériques sont supposées être des numéros composés.

-

Pour les adaptateurs, spécifiez l'identificateur SSID pour chaque adaptateur autorisé. Vous pouvez spécifier des adaptateurs pour limiter exactement ceux qui sont autorisés à accéder à cet environnement réseau. Si vous n'entrez aucun identificateur SSID, l'accès est octroyé à tous les adaptateurs du type autorisé.

-

Pour associer un environnement réseau existant avec cet emplacement :

REMARQUE :L'association d'un environnement réseau unique avec plusieurs emplacements dans la même stratégie de sécurité entraîne des résultats imprévisibles et n'est pas recommandée.

-

Sélectionnez dans l'arborescence des composants, puis cliquez sur le bouton .

-

Sélectionnez les environnements réseau dans la liste.

-

Configurez, au besoin, les paramètres d'environnement.

-

Cliquez sur .

Connectivité USB

Tous les périphériques se connectant via le BUS USB peuvent être autorisés ou refusés par la stratégie. Vous pouvez analyser ces périphériques dans la stratégie à partir du rapport d'inventaire des périphériques USB ou en analysant tous les périphériques actuellement connectés à une machine. Vous pouvez filtrer ces périphériques en fonction du fabricant, du nom, du numéro de série, du type de produit, etc. À des fins de prise en charge, l'administrateur peut configurer la stratégie de façon à ce qu'elle accepte un ensemble de périphériques, en les triant soit par type de fabricant (par exemple, tous les périphériques HP sont autorisés), soit par type de produit (tous les périphériques HID USB, comme la souris et le clavier, sont autorisés). En outre, vous pouvez autoriser des périphériques individuels de façon à éviter que des périphériques non pris en charge ne soient introduits dans le réseau (par exemple, aucune imprimante n'est autorisée à l'exception de celles figurant dans la stratégie).

Pour accéder à ce contrôle, cliquez sur l'onglet , puis cliquez sur dans l'arborescence de stratégie à gauche.

Spécifiez si vous autorisez ou refusez l'accès aux périphériques ne figurant pas sur la liste.

Les méthodes suivantes vous permettent de compléter la liste de façon à pouvoir autoriser ou refuser la connectivité USB à certains périphériques :

Ajout manuel de périphériques

-

Insérez le périphérique dans le port USB de la machine sur laquelle la console de gestion est installée.

-

Une fois le périphérique prêt, cliquez sur le bouton . Si le périphérique a un numéro de série, sa description et son numéro de série s'affichent dans la liste.

-

Sélectionnez un paramètre dans la liste déroulante (le paramètre de n'est pas appliqué pour cette stratégie) :

-

Activer : les périphériques figurant dans la liste des périphériques préférés disposent de toutes les fonctionnalités de lecture/écriture ; tous les autres périphériques USB et de stockage externes sont désactivés.

-

Lecture seule : les périphériques figurant dans la liste des périphériques préférés disposent de la fonctionnalité de lecture seule ; tous les autres périphériques USB et de stockage externes sont désactivés.

-

Répétez cette procédure pour tous les périphériques autorisés dans cette stratégie. Le même paramètre est appliqué à tous les périphériques.

Importation de listes de périphériques

L'application Scanner USB de Novell génère une liste des périphériques et de leur numéro de série (Section 1.11, Scanner d'unité USB). Pour importer cette liste, cliquez sur et recherchez la liste. Les champs et sont complétés sur la base de cette liste.

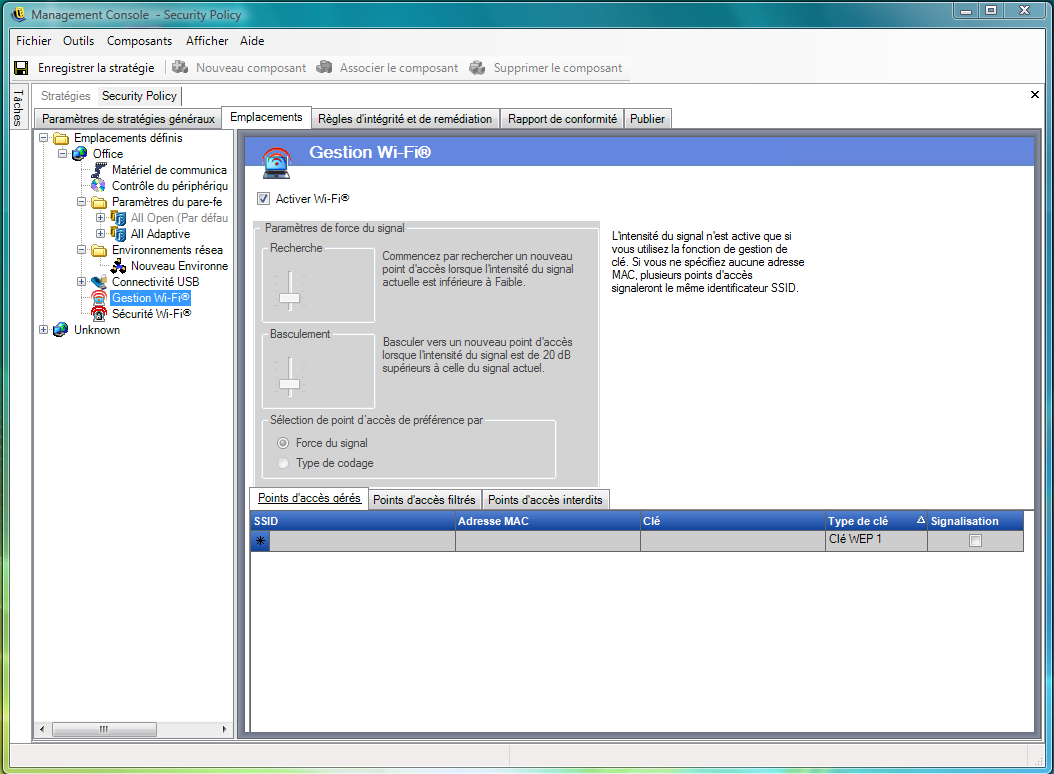

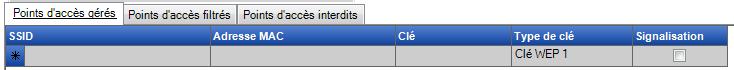

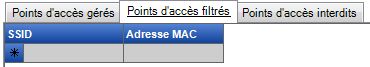

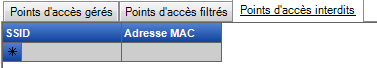

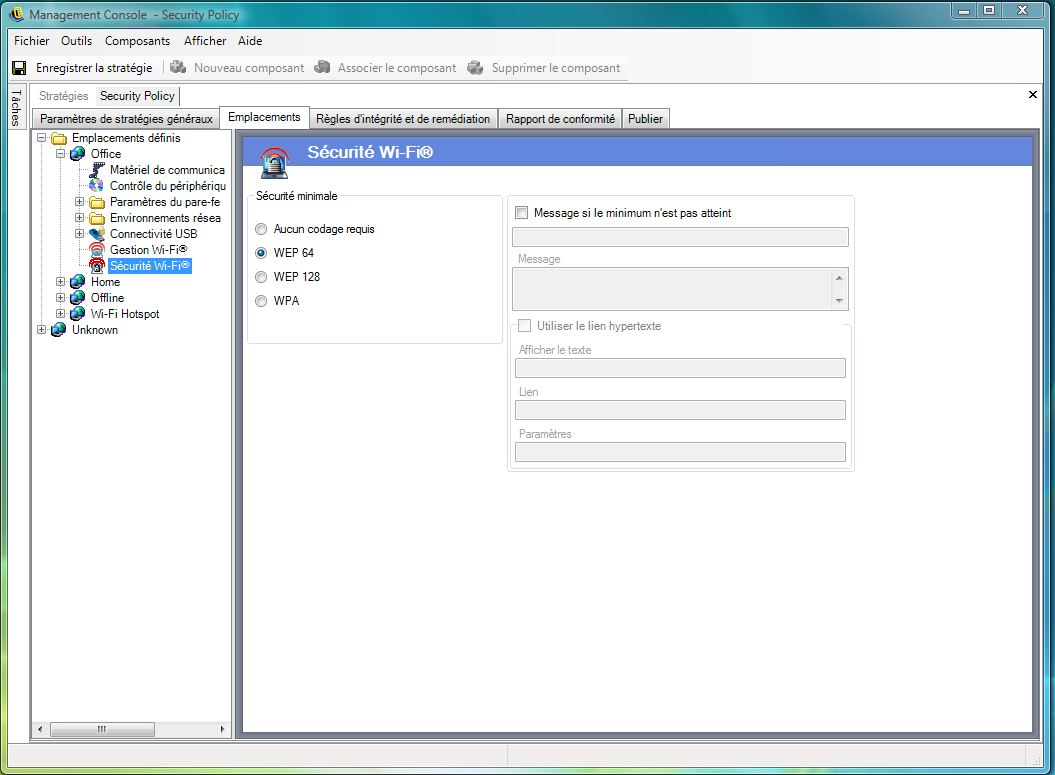

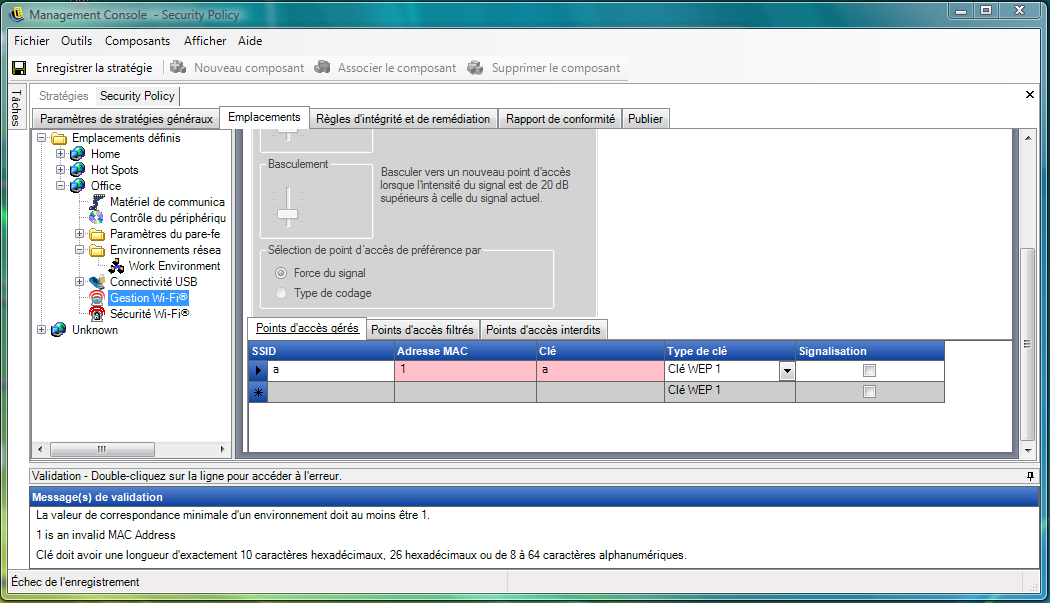

Gestion Wi-Fi

La gestion Wi-Fi permet à l'administrateur de créer des listes de points d'accès. Les points d'accès sans fil entrés dans ces listes déterminent à quels points d'accès le noeud d'extrémité est autorisé à se connecter au sein de l'emplacement et quels points d'accès il est autorisé à voir dans le gestionnaire Configuration zéro de Microsoft (Zero Config). Les gestionnaires de configuration sans fil tiers ne sont pas pris en charge avec cette fonctionnalité. Si aucun point d'accès n'est entré, ils sont tous disponibles pour le noeud d'extrémité.

Pour accéder à ce contrôle, cliquez sur l'onglet , puis cliquez sur l'icône dans l'arborescence de la stratégie à gauche.

REMARQUE :Pour les contrôles de connectivité Sécurité Wi-Fi et Gestion Wi-Fi, la désélection de la case désactive toute la connectivité Wi-Fi de cet emplacement.

L'intégration de points d'accès dans la liste désactive Zero Config et force le noeud d'extrémité à se connecter uniquement aux points d'accès listés lorsqu'ils sont disponibles. Si les points d'accès gérés ne sont pas disponibles, ZENworks Security Client reprend la liste des points d'accès filtrés. Les points d'accès entrés dans la liste des points d'accès interdits ne s'affichent jamais dans Zero Config.

REMARQUE :La liste des points d'accès est uniquement prise en charge sous Windows* XP. Avant de déployer une liste de points d'accès, il est recommandé que tous les noeuds d'extrémité effacent la liste des réseaux préférés de Zero Config.

Les sections suivantes contiennent un complément d'informations :