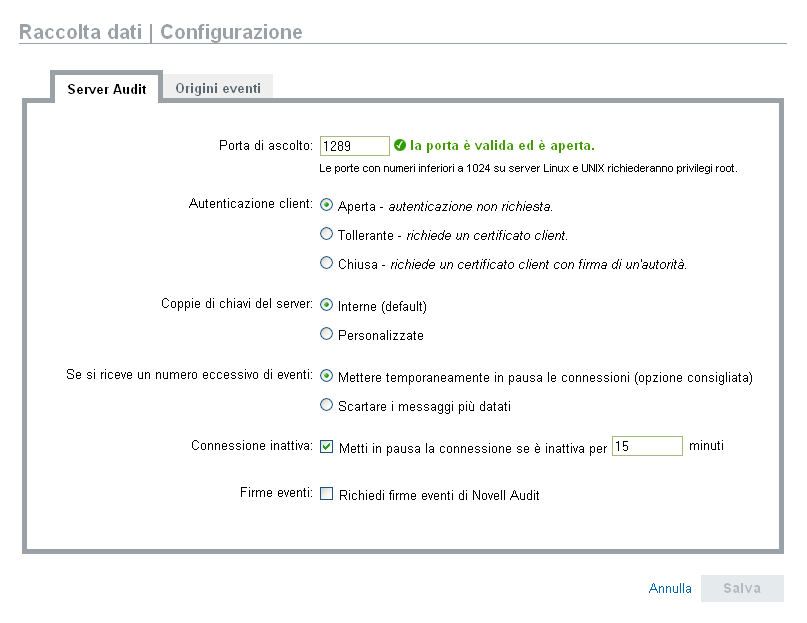

6.3 Opzioni del server Audit

Gli amministratori possono modificare alcune impostazioni relative al modo in cui Identity Audit rimane in attesa di dati provenienti dalle applicazioni di origine degli eventi, inclusa la porta su cui Identity Audit è in attesa e il tipo di autenticazione fra l'origine dell'evento e Identity Audit.

-

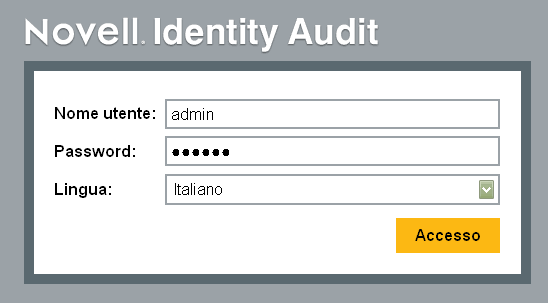

Eseguire il login a Identity Audit come amministratore.

-

Fare clic sul collegamento situato nella parte superiore dello schermo.

-

Fare clic sul collegamento nella parte destra dello schermo.

-

Accertarsi che sia selezionato.

-

Immettere la porta in cui il server di Identity Audit rimarrà in attesa dei messaggi dalle origini degli eventi. Per ulteriori informazioni, vedere la Sezione 6.3.1, Configurazione della porta e inoltro della porta.

-

Configurare le impostazioni dell'autenticazione del client e delle coppie di chiavi del server appropriate. Per ulteriori informazioni, vedere la Sezione 6.3.2, Autenticazione client.

-

Selezionare il comportamento del server di Identity Audit quando il buffer contiene troppi eventi.

Temporarily pause connections: questa impostazione interrompe le connessioni esistenti e l'accettazione di nuove connessioni finché il buffer dispone di spazio per i nuovi messaggi. Nel frattempo i messaggi vengono memorizzati nella cache dalle origini degli eventi.

Drop oldest messages: questa impostazione rimuove i messaggi più vecchi per accettare i nuovi messaggi.

AVVERTENZA:non esiste alcun metodo supportato per ripristinare i messaggi rimossi se si seleziona .

-

Selezionare per disconnettere le origini degli eventi che non hanno inviato dati per un determinato periodo di tempo.

Le connessioni delle origini degli eventi verranno ricreate automaticamente al momento del nuovo invio dei dati.

-

Immettere il numero di minuti prima che una connessione inattiva venga disconnessa.

-

Selezionare per ricevere una firma con l'evento.

NOTA:per ricevere una firma, Platform Agent nell'origine dell'evento deve essere configurato in modo corretto. Per ulteriori informazioni, vedere la Sezione 6.1, Configurazione delle origini degli eventi.

-

Fare clic su .

6.3.1 Configurazione della porta e inoltro della porta

La porta di default su cui Identity Audit è in attesa di messaggi provenienti da Platform Agent è la porta 1289. Quando questa porta viene impostata, il sistema verifica che la porta sia valida e che sia aperta.

L'associazione a porte inferiori alla 1024 richiede privilegi da utente root. Al contrario Novell consiglia di utilizzare una porta superiore alla 1024. È possibile modificare i dispositivi di origine per l'invio a una porta superiore o l'utilizzo dell'inoltro della porta nel server di Identity Audit.

Per modificare l'origine dell'evento per l'invio a una porta diversa:

-

Effettuare il login al computer delle origini degli eventi.

-

Aprire il file logevent per la modifica. Il file si trova in un'ubicazione diversa in base al sistema operativo:

-

Linux: /etc/logevent.conf

-

Windows: C:\WINDOWS\logevent.cfg

-

NetWare: SYS:\etc\logevent.cfg

-

Solaris: /etc/logevent.conf

-

-

Impostare il parametro LogEnginePort sulla porta desiderata.

-

Salvare il file.

-

Riavviare Platform Agent. Il metodo varia in base al sistema operativo e all'applicazione. Riavviare il computer o fare riferimento alla documentazione specifica dell'applicazione nel sito Web di documentazione di Novell per ulteriori informazioni.

Per configurare l'inoltro della porta nel server di Identity Audit:

-

Effettuare il login al sistema operativo del server di Identity Audit come utente root, o su per l'utente root.

-

Aprire il file /etc/init.d/boot.local per la modifica.

-

Aggiungere il comando riportato di seguito accanto alla fine del processo di avvio:

iptables -A PREROUTING -t nat -p protocol --dport incoming port -j DNAT --to-destination IP:rerouted port

dove protocol è tcp o udp, incoming port è la porta in cui arrivano i messaggi e IP:rerouted port rappresenta l'indirizzo IP del computer locale e una porta disponibile superiore alla 1024.

-

Salvare le modifiche.

-

Riavviare. Se non è possibile riavviare subito, eseguire il comando iptables precedente da una riga di comando.

6.3.2 Autenticazione client

Le origini degli eventi inviano i dati attraverso una connessione SSL e l'impostazione per il server di Identity Audit determina il tipo di autenticazione eseguita per i certificati provenienti da Platform Agent nelle origini degli eventi.

Aperta: non è richiesta l'autenticazione. Identity Audit non richiede o convalida un certificato per l'origine degli eventi.

Tollerante: è richiesto un certificato X.509 valido per l'origine degli eventi, ma il certificato non viene convalidato. Non è necessario che il certificato sia firmato da un'autorità di certificazione.

Chiusa: è richiesto un certificato X.509 valido per l'origine degli eventi e deve essere firmato da un'autorità di certificazione attendibile. Se l'origine degli eventi non presenta un certificato valido, Identity Audit non accetterà i dati degli eventi corrispondenti.

Creazione di un truststore

Per un'autenticazione chiusa è necessario disporre di un truststore che contenga il certificato dell'origine dell'evento o il certificato per l'autorità di certificazione che ha firmato il certificato dell'origine dell'evento. Quando si dispone di un certificato DER o PEM, è possibile creare il truststore mediante l'utility CreateTruststore disponibile con Identity Audit.

-

Effettuare il login al server di Identity Audit come utente novell.

-

Individuare /opt/novell/identity_audit_1.0_x86/data/updates/done.

-

Decomprimere il file audit_connector.zip.

unzip audit_connector.zip

-

Copiare TruststoreCreator.sh o TruststoreCreator.bat nel computer con i certificati o copiare i certificati nel computer con l'utility TruststoreCreator.

-

Eseguire l'utility TruststoreCreator.sh.

TruststoreCreator.sh -keystore /tmp/my.keystore -password password1 -certs /tmp/cert1.pem,/tmp/cert2.pem

In questo esempio l'utility TruststoreCreator crea un file di archivio chiavi denominato my.keystore contenente due certificati, vale a dire cert1.pem e cert2.pem. Il file è protetto dalla password password1.

Importazione di un truststore

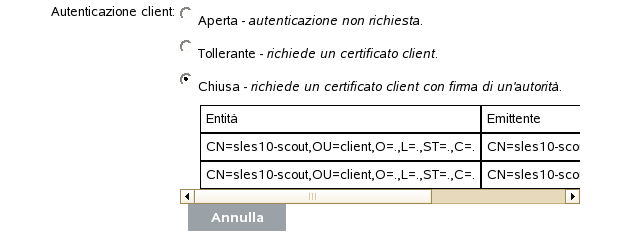

Per un'autenticazione chiusa l'amministratore può importare un truststore mediante il pulsante . Ciò consente di garantire che solo le origini degli eventi autorizzate inviino dati a Identity Audit. Il truststore deve includere il certificato dell'origine dell'evento o il certificato dell'autorità di certificazione che lo ha firmato.

La procedura riportata di seguito deve essere eseguita nel computer che dispone del truststore. È possibile aprire un browser Web nel computer con il truststore o spostare il truststore in qualsiasi computer con un browser Web.

Per importare un truststore:

-

Eseguire il login a Identity Audit come amministratore.

-

Fare clic sul collegamento situato nella parte superiore dello schermo.

-

Fare clic sul collegamento nella parte destra dello schermo.

-

Assicurarsi che la scheda sia selezionata.

-

Selezionare l'opzione in corrispondenza di .

-

Fare clic su e individuare il file truststore, ad esempio my.keystore.

-

Immettere la password per il file truststore.

-

Fare clic su .

-

Fare clic su per ulteriori informazioni sul truststore.

-

Fare clic su .

Dopo l'importazione del truststore, è possibile fare clic su per visualizzare il certificato incluso nel truststore.

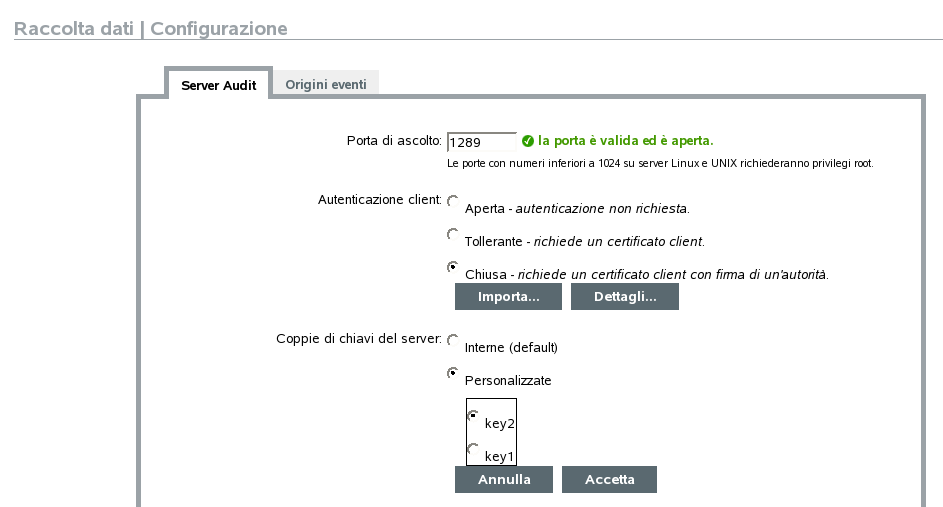

Coppia di chiavi del server

Identity Audit viene installato con un certificato incorporato, utilizzato per autenticare il server di Identity Audit nelle origini degli eventi. Questo certificato può essere sostituito con un certificato firmato da un'autorità di certificazione pubblica.

Per sostituire il certificato incorporato.

-

Eseguire il login a Identity Audit come amministratore.

-

Fare clic sul collegamento situato nella parte superiore dello schermo.

-

Fare clic sul collegamento nella parte destra dello schermo.

-

Accertarsi che sia selezionato.

-

In selezionare .

-

Fare clic su e individuare il file truststore.

-

Immettere la password per il file truststore.

-

Fare clic su .

Se esiste più di una coppia di chiavi pubblica-privata nel file, selezionare la coppia di chiavi desiderata e fare clic su .

-

Fare clic su per ulteriori informazioni sulla coppia di chiavi del server.

-

Fare clic su .