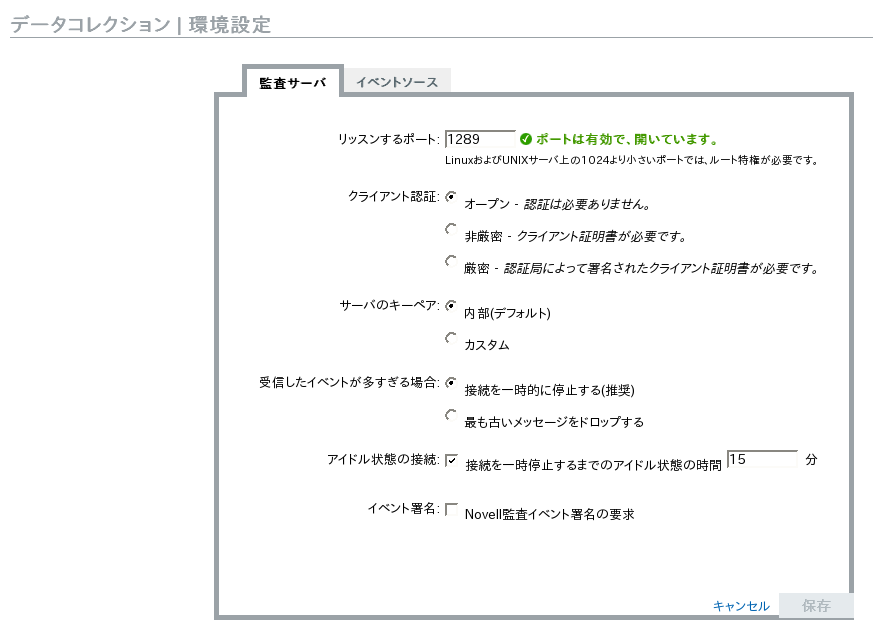

6.3 監査サーバのオプション

管理者は、Identity Auditがリッスンするポートや、イベントソースとIdentity Audit間の認証のタイプなど、Identity Auditがイベントソースのアプリケーションからデータをリッスンする方法に関して、設定を変更することができます。

-

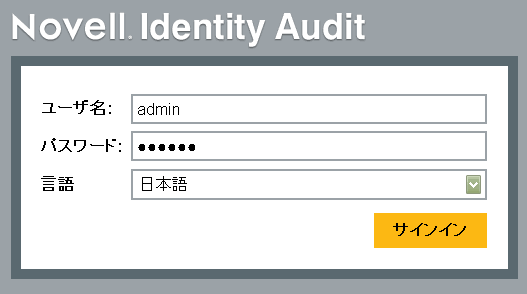

Identity Auditに管理者としてログインします。

-

画面の一番上にある[コレクション]リンクをクリックします。

-

画面の右側にある[環境設定]リンクをクリックします。

-

[監査サーバ]が選択されていることを確認します。

-

Identity Auditサーバがイベントソースからのメッセージをリッスンするポートを入力します。詳細については、セクション 6.3.1, ポートの設定とポート転送を参照してください。

-

適切なクライアント認証とサーバのキーペア設定を設定します。詳細については、セクション 6.3.2, クライアント認証を参照してください。

-

バッファがイベントでいっぱいになった場合の、Identity Auditサーバの動作を選択します。

接続を一時的に停止する: この設定では、既存の接続を中断し、バッファに新しいメッセージ用の空き領域ができるまで、新しい接続を拒否します。同時に、イベントソースがメッセージをキャッシュします。

最も古いメッセージをドロップする: この設定では、新しいメッセージを受信するために最も古いメッセージをドロップします。

警告:[最も古いメッセージをドロップする]を選択した場合、ドロップされたメッセージを復元する方法はありません。

-

一定時間にわたってデータを送信していないイベントソースの接続を解除するには、[アイドル状態の接続]を選択します。

イベントソースの接続は、データの送信を再開した時点で再度自動的に確立されます。

-

アイドル状態の接続を解除するまでの時間数(分)を入力します。

-

イベントと合わせて署名を受け取るようにするには、[]を選択します。

メモ:署名を受け取るには、イベントソースのプラットフォームエージェントを正しく設定する必要があります。詳細については、セクション 6.1, イベントソースの設定を参照してください。

-

[保存]をクリックします。

6.3.1 ポートの設定とポート転送

Identity Auditがプラットフォームエージェントからのメッセージをリッスンするデフォルトのポートは1289です。このポートが設定されると、システムはそのポートが有効で開いているかどうか確認します。

1024未満のポートにバインドするには、ルート権限が必要になります。代わりに、1024より大きいポートの使用をお勧めします。ソースデバイスを変更することで、より高位のポートへの送信、またはIdentity Auditサーバでのポート転送が可能になります。

イベントソースを変更して異なるポートに送信するには:

-

イベントソースコンピュータにログインします。

-

編集できるようにlogeventファイルを開きます。このファイルがある場所は、オペレーティングシステムによって異なります。

-

Linux: /etc/logevent.conf

-

Windows: C:\WINDOWS\logevent.cfg

-

NetWare: SYS:\etc\logevent.cfg

-

Solaris: /etc/logevent.conf

-

-

LogEnginePortパラメータを目的のポートに設定します。

-

ファイルを保存します。

-

プラットフォームエージェントを再起動します。この方法は、オペレーティングシステムとアプリケーションによって異なります。コンピュータを再起動するか、NovellマニュアルのWebサイトにあるアプリケーション固有のマニュアルを参照して詳細を確認してください。

Identity Auditサーバでポート転送を設定するには:

-

Identity Auditサーバのオペレーティングシステムにrootとして(またはsuを使用したrootとして)ログインします。

-

編集できるように/etc/init.d/boot.localファイルを開きます。

-

起動処理の末尾の部分に次のコマンドを追加します。

iptables -A PREROUTING -t nat -p protocol --dport incoming port -j DNAT --to-destination IP:rerouted port

protocolはtcpまたはudp、incoming portはメッセージを受信するポート、IP:rerouted portはローカルコンピュータのIPアドレスと1024より大きい使用可能なポートを示します。

-

変更内容を保存します。

-

再起動します。すぐに再起動できない場合は、コマンドラインからiptablesコマンドを実行します。

6.3.2 クライアント認証

イベントソースはSSL接続を経由してデータを送信し、Identity Auditサーバの[クライアント認証]設定では、イベントソース上のプラットフォームエージェントから受信した証明書に対して実行する認証の種類を決定します。

オープン: 認証は必要ありません。 Identity Auditは、イベントソースからの証明書を要求しません。証明書を必要とすることも、検証することもありません。

非厳密: イベントソースからの有効なX.509証明書が必要ですが、証明書は検証されません。認証局による署名は必要ありません。

厳密: イベントソースからの有効なX.509証明書が必要で、信頼される認証局によって署名されている必要があります。イベントソースが有効な証明書を提示しない場合、Identity Auditはイベントデータを受け取りません。

Truststoreの作成

厳密な認証では、イベントソースの証明書またはイベントソースの証明書に署名した認証局(CA)の証明書を含むTruststoreが必要です。DER証明書またはPEM証明書を取得すると、Identity Auditに付属するCreateTruststoreユーティリティを使用して、Truststoreを作成することができます。

-

Identity Auditサーバにnovellとしてログインします。

-

/opt/novell/identity_audit_1.0_x86/data/updates/doneに移動します。

-

audit_connector.zipファイルを解凍します。

unzip audit_connector.zip

-

証明書を持つコンピュータにTruststoreCreator.shまたはTruststoreCreator.batをコピーするか、TruststoreCreatorユーティリティがインストールされているコンピュータに証明書をコピーします。

-

TruststoreCreator.shユーティリティを実行します。

TruststoreCreator.sh -keystore /tmp/my.keystore -password password1 -certs /tmp/cert1.pem,/tmp/cert2.pem

この例では、TruststoreCreatorユーティリティによって、2つの証明書(cert1.pemおよびcert2.pem)を含むmy.keystoreというキーストアファイルが作成されます。このファイルはパスワードpassword1によって保護されています。

Truststoreのインポート

厳密な認証では、管理者は[インポート]ボタンを使用してTruststoreをインポートできます。これにより、認証されたイベントソースだけがIdentity Auditにデータを送信できるようになります。Truststoreには、イベントソースの証明書または署名した認証局の証明書のいずれかが含まれている必要があります。

次の手順は、Truststoreがあるコンピュータで実行する必要があります。TruststoreがあるコンピュータでWebブラウザを開くか、Webブラウザがある任意のコンピュータにTruststoreを移動することができます。

Truststoreをインポートするには:

-

Identity Auditに管理者としてログインします。

-

画面の一番上にある[コレクション]リンクをクリックします。

-

画面の右側にある[環境設定]リンクをクリックします。

-

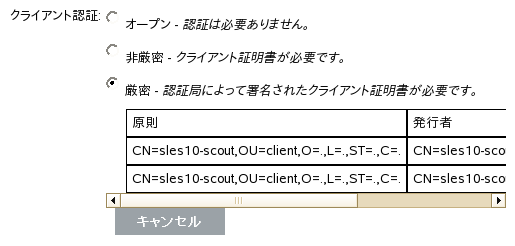

[監査サーバ]タブが選択されていることを確認します。

-

[クライアント認証]の下にある[厳密]オプションを選択します。

-

[参照]をクリックして、Truststoreファイル(たとえばmy.keystore)を指定します。

-

Truststoreファイルのパスワードを入力します。

-

[インポート]をクリックします。

-

Truststoreの詳細を確認するには、[詳細]をクリックします。

-

[保存]をクリックします。

Truststoreを正しくインポートすると、[詳細]をクリックしてTruststoreに含まれる証明書を表示することができます。

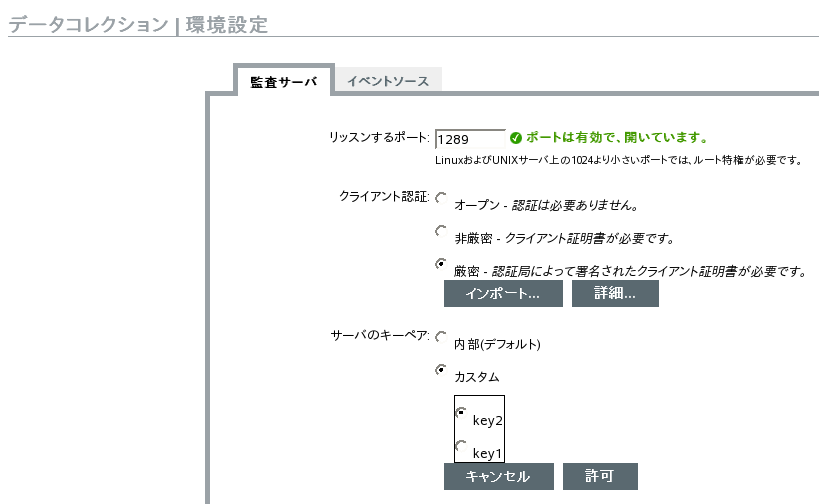

サーバのキーペア

Identity Auditには、イベントソースに対してIdentity Auditサーバを認証するための、組み込みの証明書が付属しています。この証明書は、公的な認証局(CA)が署名した証明書で置き換えることができます。

組み込みの証明書を置き換えるには:

-

Identity Auditに管理者としてログインします。

-

画面の一番上にある[コレクション]リンクをクリックします。

-

画面の右側にある[環境設定]リンクをクリックします。

-

[監査サーバ]が選択されていることを確認します。

-

[サーバのキーペア]の下にある[カスタム]を選択します。

-

[参照]をクリックして、Truststoreファイルを指定します。

-

Truststoreファイルのパスワードを入力します。

-

[インポート]をクリックします。

ファイル内にパブリックキーとプライベートキーのペアが複数ある場合は、目的のキーペアを選択して[OK]をクリックします。

-

サーバのキーペアの詳細を確認するには、[詳細]をクリックします。

-

[保存]をクリックします。