2.2 セキュリティポリシーの作成

-

管理コンソールで、[]>[]の順にクリックします。

-

新しいポリシーの名前を指定し、[]をクリックします。管理コンソールにポリシーツールバーおよびポリシー関連のタブが表示されます。

-

次の情報を使用して、ポリシー設定を設定します。

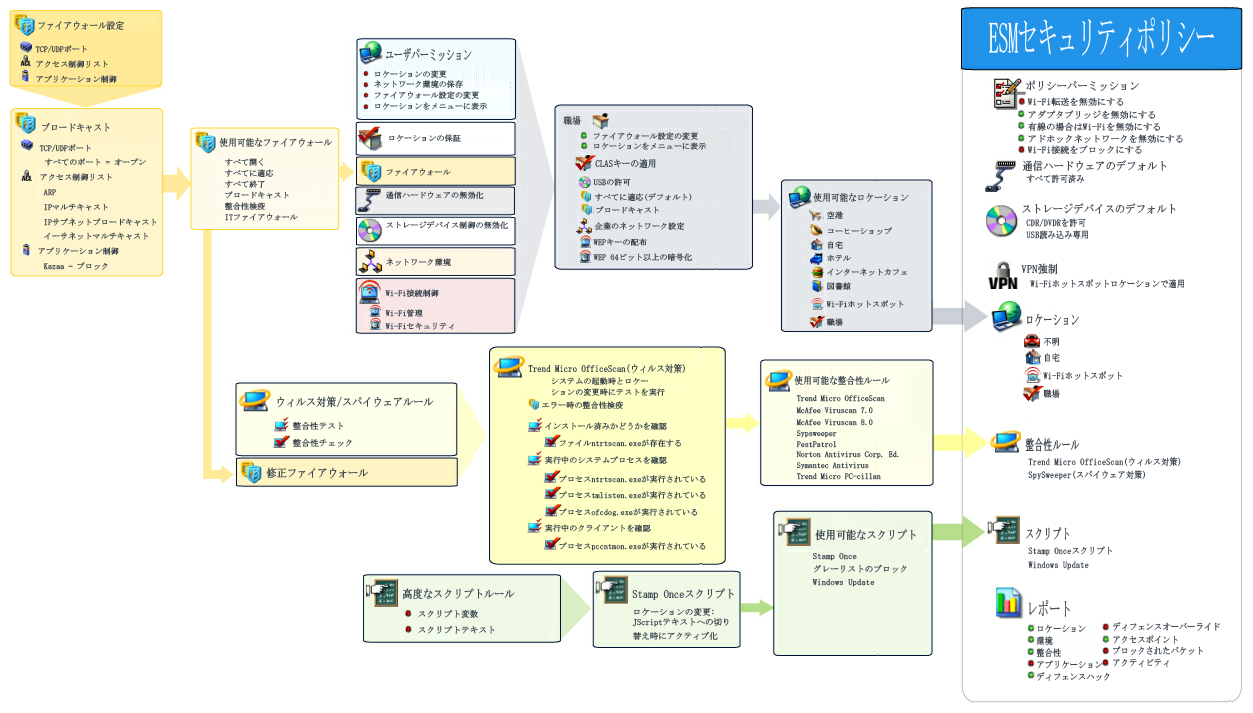

セキュリティポリシーは、すべてのグローバル設定(デフォルトの動作)を定義し、次にそのポリシーの既存のコンポーネント(ロケーション、ファイアウォール、および整合性ルール)を作成および関連付けし、最後にポリシーのコンプライアンスレポーティングを設定することにより作成されます。

コンポーネントはダミーポリシー内で作成されるか、他のポリシーから関連付けられます。最初のいくつかのポリシーについては、企業の固有のロケーション、ファイアウォール設定、および整合性ルールのすべてを作成することを前提としています。他のポリシーで後で使用できるように、これらのコンポーネントは管理サービスのデータベースに格納されます。

次の図は、レベルごとのコンポーネント、選択内容から選択された結果ポリシーを示しています。

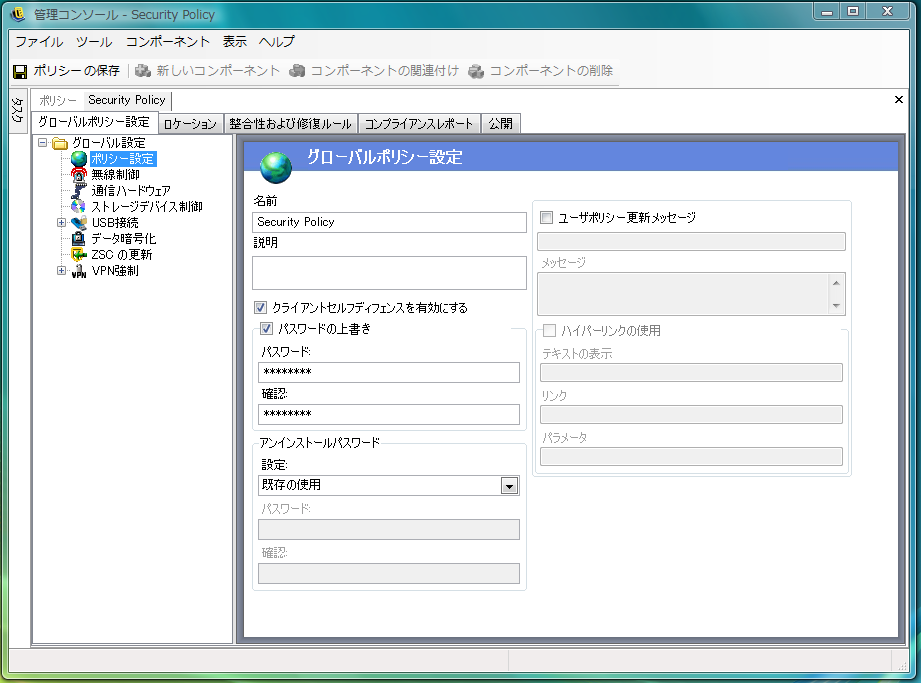

2.2.1 グローバルポリシー設定

グローバルポリシー設定は、ポリシーの基本的なデフォルト値として適用されます。このコントロールにアクセスするには、管理コンソールで、[]タブをクリックします。

グローバルに設定できる設定内容については、以後のセクションで説明します。

ポリシー設定

プライマリグローバル設定には、次のものが含まれます。

-

Name and Description (名前と説明): ポリシー名は、ポリシー作成プロセスの始めに指定されます。名前を編集したり、ポリシーの説明を記述したりすることができます。

-

クライアントセルフディフェンスを有効にする: クライアントセルフディフェンスをポリシーによって有効または無効にすることができます。このチェックボックスをオンにした状態にすると、クライアントセルフディフェンスがアクティブであることが保証されます。このチェックボックスをオフにすると、このポリシーを使用するすべてのエンドポイントのクライアントセルフディフェンスがアクティブでなくなります。

-

パスワードの無効化: この機能を使用すると、管理者は指定された期間の間ポリシーを一時的に無効化できるパスワードの無効化を設定することができます。[]チェックボックスをオンにし、所定のフィールドにパスワードを指定します。確認フィールドにもう一度パスワードを入力します。このパスワードをオーバーライドパスワードジェネレータで使用して、このポリシーのパスワードキーを生成します。詳細については、セクション 1.10, オーバライドパスワードキージェネレータの使用を参照してください。

警告:ユーザにこのパスワードを教えないことをお勧めします。オーバーライドパスワードジェネレータを使用して、ユーザ向けの一時キーを生成するようにしてください。

-

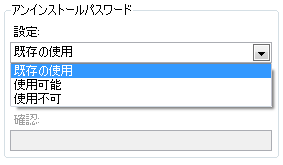

アンインストールパスワード: ユーザがソフトウェアをアンインストールしてしまわないように、アンインストールパスワードを設定したうえでZENworks* Security Clientをインストールすることをお勧めします。通常、このパスワードはインストール時に設定されます。ただし、パスワードの更新、有効化、無効化はポリシーを使用して行うことができます。

次の設定のいずれか1つをドロップダウンリストから選択できます。

-

Use Existing (既存を使用): これがデフォルトの設定です。現在のパスワードは変更されません。

-

使用可能: アンインストールパスワードをアクティブにするか変更します。新しいパスワードを指定して、確認のため再度指定します。

-

無効: アンインストールパスワードの要求を非アクティブにします。

-

-

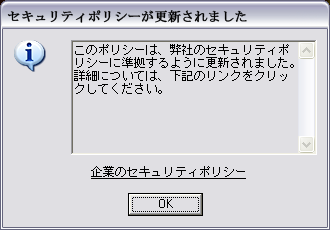

Use Policy Update Message (ポリシーの更新メッセージを使用): ポリシーが更新されたときに、カスタムユーザメッセージを表示できます。チェックボックスをオンにし、所定のフィールドにメッセージの情報を指定します。

-

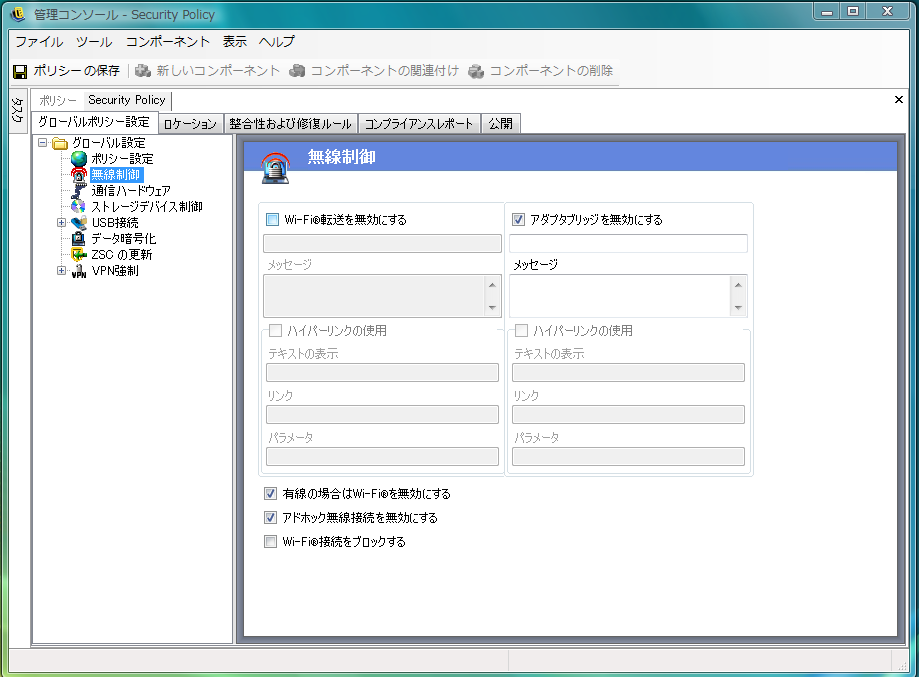

無線制御

無線制御ではアダプタ接続パラメータをグローバルに設定して、エンドポイントとネットワークの両方をセキュリティで保護します。このコントロールにアクセスするには、[]タブをクリックし、左側のポリシーツリーで[]アイコンをクリックします。

無線制御設定には、次のものがあります。

-

Wi-Fi転送を無効にする: 組み込みのWi-Fi無線を完全に停止するなど、すべてのWi-Fiアダプタをグローバルに無効にします。

ユーザがWi-Fi接続をアクティブにしようとしたときに、カスタムユーザメッセージおよびハイパーリンクが表示されるように選択することができます。詳細については、カスタムユーザメッセージを参照してください。

-

アダプタブリッジを無効にする: Windows* XPに装備されているネットワークブリッジ機能をグローバルに無効にします。これにより、ユーザは複数のアダプタをブリッジし、ネットワーク上のハブとして機能させることができます。

ユーザがWi-Fi接続をしようとしたときに、カスタムユーザメッセージおよびハイパーリンクが表示されるように選択することができます。詳細については、カスタムユーザメッセージを参照してください。

-

有線の場合はWi-Fiを無効にする: ユーザが有線(NIC経由のLAN)接続を使用している場合、すべてのWi-Fiアダプタをグローバルに無効にします。

-

アドホックネットワークを無効にする: すべてのアドホック接続をグローバルに無効にし、ネットワーク経由(アクセスポイント経由など)のWi-Fi接続を強制します。また、このタイプのピアツーピアネットワークをすべて制限します。

-

Wi-Fi接続をブロックする: Wi-Fi無線を停止しないでWi-Fi接続をグローバルにブロックします。Wi-Fi接続を無効にしたいがアクセスポイントをロケーション検出のために使用する必要がある場合に、この設定を使用します。詳細については、セクション 2.2.2, ロケーションを参照してください。

通信ハードウェア

通信ハードウェアの設定を基に、このネットワーク環境内で接続が許可されるハードウェアタイプがロケーション別に制御されます。

メモ:通信ハードウェア制御は、[]タブでグローバルに設定できます。個別のロケーションについては、[]タブで設定できます。

通信ハードウェア制御をグローバルに設定するには、[]タブをクリックし、ツリー内の[]を展開して、[]をクリックします。

ロケーションの通信ハードウェア制御を設定するには、[]タブをクリックし、ツリー内の目的のロケーションを展開して、[]をクリックします。ロケーションの通信ハードウェア設定の詳細については、通信ハードウェアを参照してください。

次の通信ハードウェアデバイスごとのグローバル設定を許可するか無効にするかを選択します。

-

1394 (FireWire): エンドポイント上のFireWire*アクセスポートを制御します。

-

IrDA: エンドポイント上の赤外線アクセスポートを制御します。

-

Bluetooth: エンドポイント上のBluetooth*アクセスポートを制御します。

-

シリアル/パラレル: エンドポイント上のシリアルポートおよびパラレルポートへのアクセスを制御します。

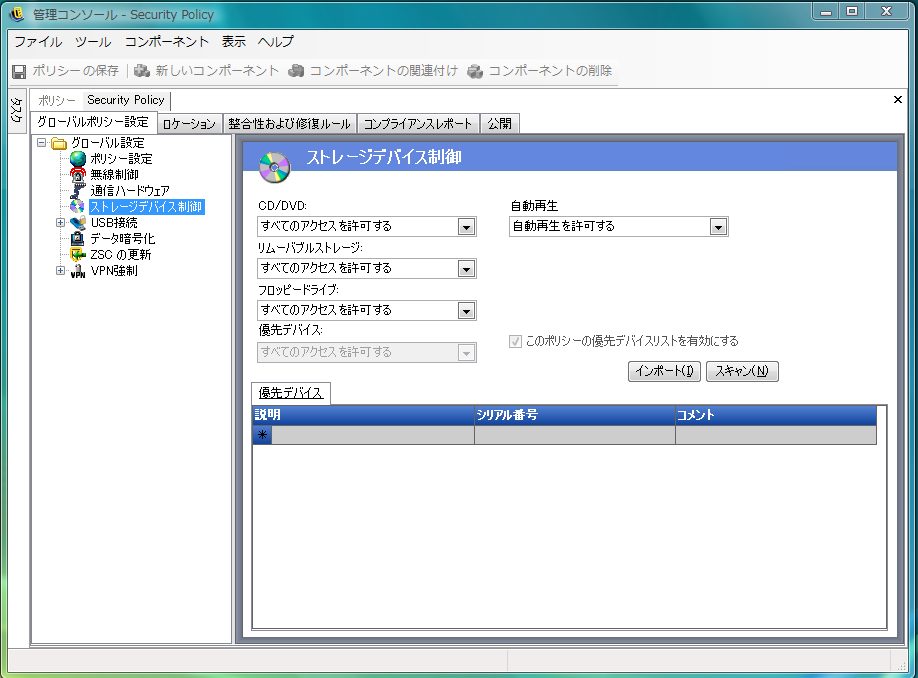

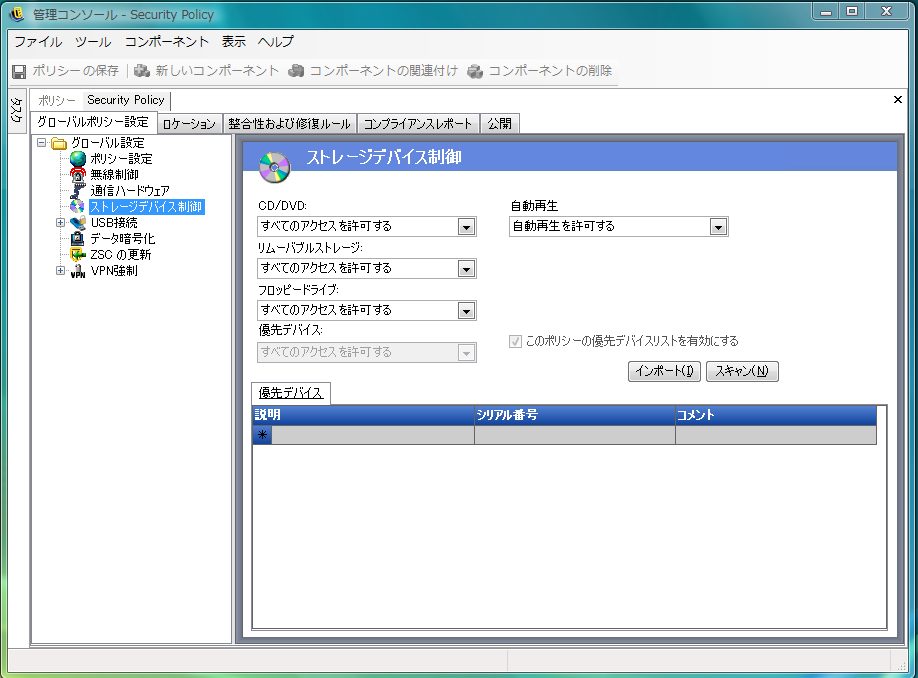

ストレージデバイス制御

ストレージデバイス制御は、ポリシーのデフォルトストレージデバイス設定を行います。これには、外部ファイルストレージデバイスに、ファイルの読み書き、読み込み専用状態の機能が許可されるか、またはこれらの機能が完全に無効に設定されるかの指定が含まれます。無効にすると、これらのデバイスはエンドポイントからデータを取得できなくなります。ただし、ハードドライブとすべてのネットワークドライブに対するアクセスおよび操作はその後も可能です。

ストレージ暗号化ソリューションがアクティブの場合、ZENworks Endpoint Security Managementストレージデバイス制御は許可されません。

メモ:ストレージデバイス制御は、[]タブでグローバルに設定できます。個別のロケーションについては、[]タブで設定できます。

ストレージデバイス制御をグローバルに設定するには、[]タブをクリックし、ツリー内の[]を展開して、[]をクリックします。

ロケーションのストレージデバイス制御を設定するには、]タブをクリックし、ツリー内の目的のロケーションを展開して、[]をクリックします。詳細については、通信ハードウェアを参照してください。

ストレージデバイス制御は、次のカテゴリに分類されます。

-

CD/DVD: Windowsデバイスマネージャの[]のリストに表示されるすべてのデバイスを制御します。

-

リムーバブルストレージ: Windowsデバイスマネージャの[]で、リムーバブルストレージとして表示されるすべてのデバイスを制御します。

-

Floppy Drive: Windowsデバイスマネージャの[]のリストに表示されるすべてのデバイスを制御します。

-

優先デバイス: [ストレージデバイス制御]ウィンドウのリストに表示されたリムーバブルストレージデバイスのみを許可します。リムーバブルストレージとして報告される他のすべてのデバイスは許可されません。

固定ストレージ(ハードディスクドライブ)およびネットワークドライブ(利用可能な場合)は常に許可されます。

ストレージデバイスのポリシーのデフォルトを設定するには、ドロップダウンリストから次のいずれかのタイプのグローバル設定を選択します。

-

有効にする: このデバイスタイプはデフォルトで許可されます。

-

無効: このデバイスタイプは許可されません。ユーザが定義済みのストレージデバイスにあるファイルにアクセスしようとしたときに、オペレーティングシステムからのエラーメッセージが表示された場合や、アプリケーションがローカルストレージデバイスにアクセスしようとした場合は、そのアクションが失敗したことを示しています。

-

読み込み専用: このデバイスタイプは読み込み専用として設定されます。ユーザがデバイスに書き込もうとしたときに、オペレーティングシステムからのエラーメッセージが表示された場合や、アプリケーションがローカルストレージデバイスにアクセスしようとした場合は、そのアクションが失敗したことを示しています。

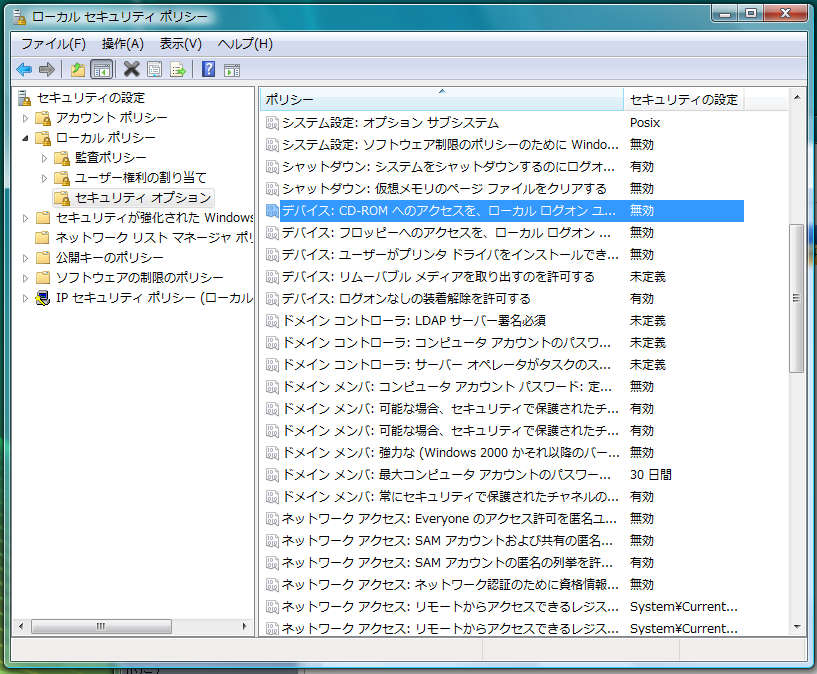

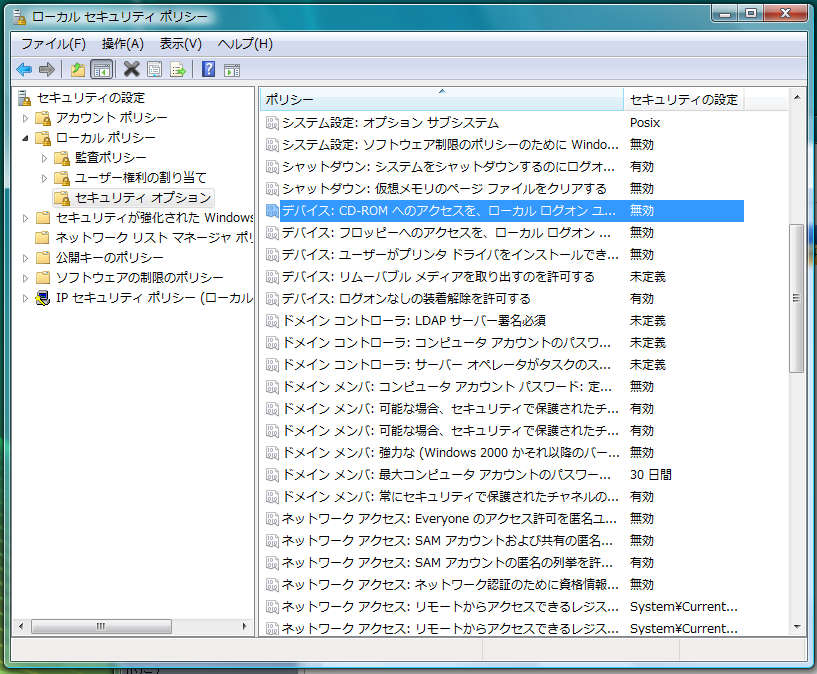

メモ:エンドポイントのグループでCD-ROMドライブまたはフロッピードライブを無効にする場合、または読み込み専用に設定する場合、[Local Security Settings (ローカルセキュリティ設定)](ディレクトリサービスグループポリシーオブジェクトによって引き継がれる)で、[]および[]を無効にする必要があります。この設定を確認するには、グループポリシーオブジェクトを開くか、マシン上で管理ツールを開きます。[Local Security Settings (ローカルセキュリティ設定)]>[Security Options (セキュリティオプション)]の順にクリックして表示される内容を確認し、両方のデバイスが使用不可であることを確認します。デフォルトは、使用不可です。

詳細情報については、以下を参照してください。

優先デバイス

ロケーションでグローバル設定が使用されている場合、必要であれば、許可されているデバイスへのアクセスのみを許可した状態で、優先リムーバブルストレージデバイスをリストに追加することができます。このリストに追加されるデバイスは、シリアル番号を持っている必要があります。

優先デバイスのリストを表示するには:

-

管理コンソールがインストールされているマシンのUSBポートにデバイスを差し込みます。

-

デバイスの準備が完了したら、[]ボタンをクリックします。デバイスにシリアル番号がある場合は、その説明とシリアル番号がリストに表示されます。

-

ドロップダウンリストから次のいずれかの設定を選択します(このポリシーには、グローバルリムーバブルデバイス設定は適用されません)。

-

使用可能: 優先リストのデバイスはすべての読み書き機能が許可され、他のすべてのUSBおよび外部ストレージデバイスは使用不可になります。

-

読み込み専用: 優先リストのデバイスは読み込み専用機能が許可され、他のすべてのUSBおよび外部ストレージデバイスは使用不可になります。

-

このポリシーで許可されたデバイスごとに、これらの手順を繰り返します。すべてのデバイスに同じ設定が適用されます。

メモ:ロケーションベースのストレージデバイス制御設定を使用して、グローバル設定を無効化します。たとえば、職場ロケーションではすべての外部ストレージデバイスを許可し、他のすべてのロケーションでは、ユーザを優先リスト上のデバイスに制限して、グローバルなデフォルト値のみを許可することができます。

デバイスリストのインポート

Novell USBドライブスキャナアプリケーションは、デバイスおよびそのシリアル番号のリストを生成します(セクション 1.11, USBドライブスキャナ)。このリストをインポートするには、[]をクリックし、リストを参照します。リストには、[]フィールドと[]フィールドが表示されます。

USB Connectivity (USB接続)

USB BUS経由で接続されるすべてのデバイスを、ポリシーによって許可または拒否することができます。これらのデバイスの情報については、USBデバイスインベントリレポートから、またはマシンに現在接続されているデバイスをすべてスキャンすることで、ポリシーに送ることができます。これらのデバイスのフィルタ処理には、製造元、製品名、シリアル番号、タイプなどを使用できます。管理者は、サポートを目的として、製造元のタイプまたは製品のタイプを条件に、一連のデバイスを受け入れるポリシーを設定することができます。たとえば、HP製のデバイスをすべて許可したり、USBヒューマンインタフェースデバイス(マウスおよびキーボード)をすべて許可したりすることができます。さらに、サポートされていないデバイスがネットワークに導入されるのを防ぐために、個別のデバイスを許可することができます。たとえば、指定したプリンタ以外は許可しないようにすることができます。

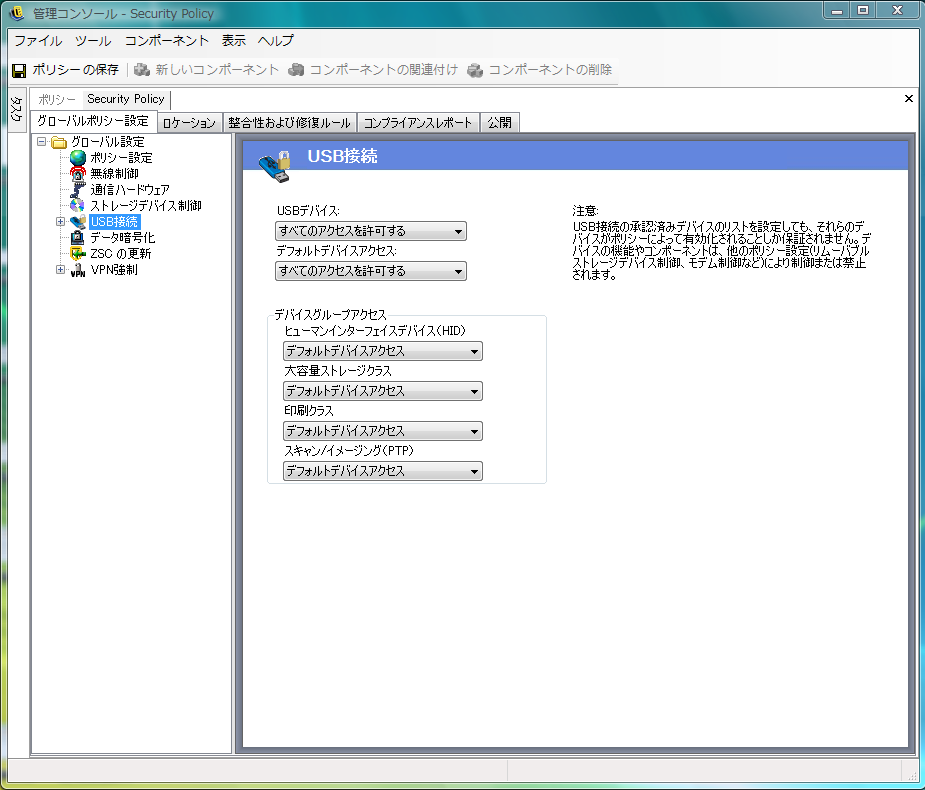

このコントロールにアクセスするには、[]タブをクリックし、左側のポリシーツリーで[]をクリックします。

図 2-1 [USB Connectivity (USB接続)]ページ。

アクセスは最初に、バスがアクティブかどうかに基づいて評価されます。これは、[]設定によって決まります。この設定が[]に設定されている場合、デバイスは無効になり、評価は停止されます。この設定が[]に設定されている場合、クライアントは評価を続行し、フィルタ一致の検索を開始します。ZENworks管理コンソールの他の多くのフィールドと同様に、ロケーションで設定すると、[]の値を[]に設定することもできます。この設定にすると、このフィールドのグローバルな値が代わりに使用されます。

クライアントは、ロケーションおよびグローバル設定に基づいて、ポリシーから適用されるフィルタを収集し、次にアクセスに基づいてフィルタを次のグループにグループ化します。

-

Always Block (常にブロック): 常にデバイスをブロックします。この設定を無効にすることはできません。

-

Always Allow (常に許可): デバイスが[]フィルタに一致しない限り、常にアクセスを許可します。

-

Block (ブロック): デバイスが[]フィルタに一致しない限り、アクセスをブロックします。

-

Allow (許可): デバイスが[]フィルタまたは[]フィルタに一致しない限り、アクセスを許可します。

-

Default Device Access (デフォルトデバイスアクセス): 他の一致が見つからない場合、[Default Device Access (デフォルトデバイスアクセス)]と同じアクセスレベルをデバイスに与えます。

デバイスは、最初に[]グループ、次に[]グループというように、上記の順で各グループに対して評価されます。デバイスがグループ内の少なくとも1つのフィルタに一致する場合、デバイスのアクセスはそのレベルに設定され、評価は停止されます。デバイスがすべてのフィルタに対して評価され、一致が見つからない場合、[]レベルが適用されます。

[]領域で設定される[Device Access (デバイスアクセス)]は、そのロケーションで使用される他のすべてのフィルタに従うものと見なされます。この処理は、ポリシーがクライアントに公開されるときに、グループ化のたびに一致フィルタを生成することによって実行されます。これらのフィルタには、次のものがあります。

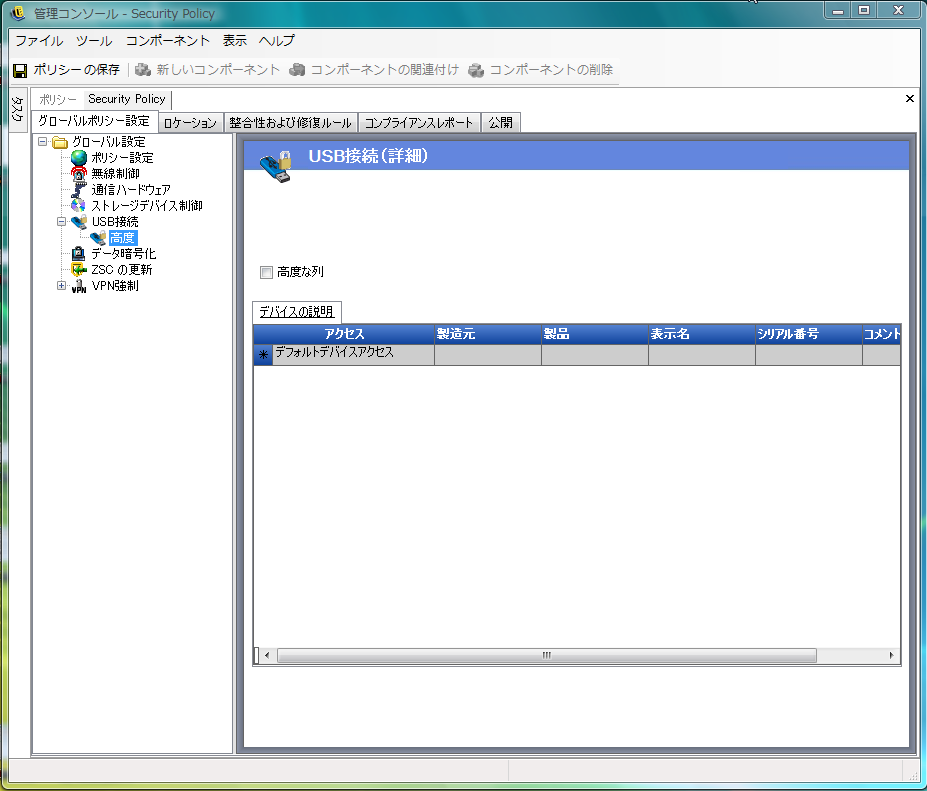

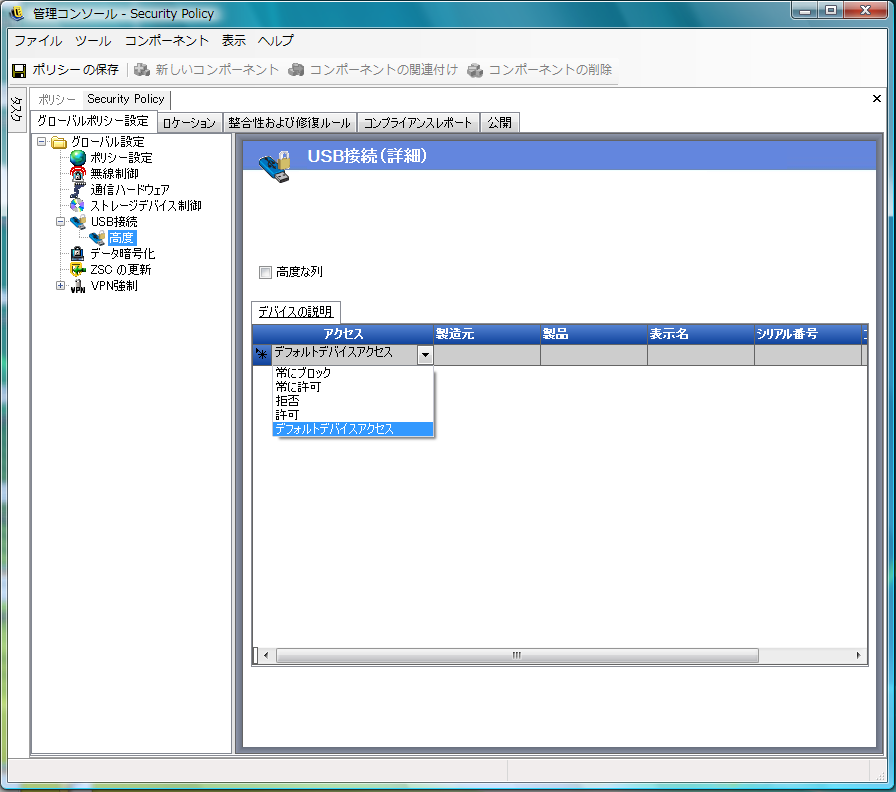

Advanced (詳細)

ほとんどの場合、大部分のUSBデバイスへのアクセスを許可または拒否するには、[USB Connectivity (USB接続)]ページのリストに表示される4つのデバイスグループ([Human Interface Device (ヒューマンインタフェースデバイス)]、[Mass Storage Class (マスストレージクラス)]、[Printing Class (印刷クラス)]、[Scanning/Imaging (スキャン/イメージング)])で十分です。これらのグループのいずれにも登録されていないデバイスがある場合、[USB Connectivity Advanced (USB接続の詳細)]ページで設定を指定することができます。また、[USB Connectivity (USB接続)]ページの設定のためにアクセスが拒否されているデバイスでも、[Advanced (詳細)]ページの設定を使用して、そのデバイスへのホワイトリストアクセスを提供することができます。

[Advanced USB Connectivity (詳細USB接続)]オプションにアクセスするには、[]ツリーの[]の横にある[+]記号をクリックし、[]をクリックします。[USB Connectivity Control Advanced (USB接続制御の詳細)]ページで使用できる可能性がある情報をすべて取得するための手段として、[USB Device Audit (USBデバイス監査)]レポートを使用できます。

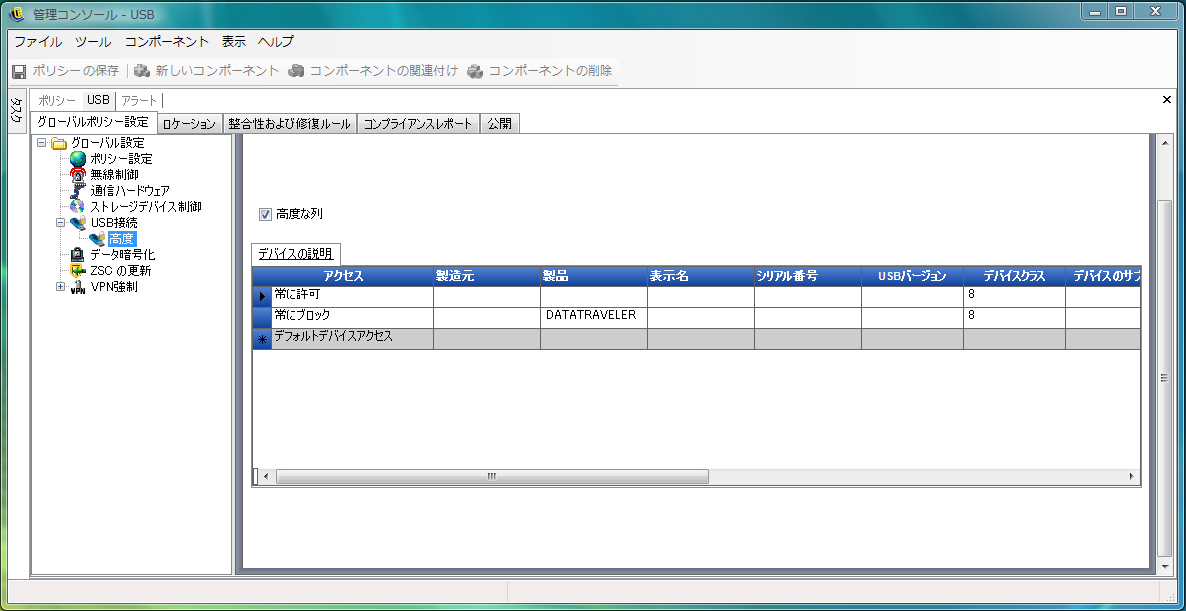

図 2-2 [USB Connectivity Advanced (USB接続の詳細)]ページ。

デフォルトの列には次の項目が含まれます。

-

アクセス: []をマウスでポイントし、次のアクセスレベルを指定します。

-

Always Block (常にブロック): 常にデバイスをブロックします。この設定を無効にすることはできません。

-

Always Allow (常に許可): デバイスが[]フィルタに一致しない限り、常にアクセスを許可します。

-

Block (ブロック): デバイスが[]フィルタに一致しない限り、アクセスをブロックします。

-

Allow (許可): デバイスが[]フィルタまたは[]フィルタに一致しない限り、アクセスを許可します。

-

Default Device Access (デフォルトデバイスアクセス): 他の一致が見つからない場合、[]と同じアクセスレベルをデバイスに与えます。

-

-

製造元: []列をクリックし、フィルタに含める製造元の名前(Canonなど)を入力します。

-

製品名: []列をクリックし、フィルタに含める製品の名前を入力します。

-

フレンドリ名: []列をクリックし、フィルタに含めるデバイスのフレンドリ名を入力します。

-

シリアル番号: []列をクリックし、フィルタに含めるデバイスのシリアル番号を入力します。

-

コメント: []列をクリックし、フィルタに含めるコメント(Canonなど)を入力します。

[]ボックスをクリックして、[]、[]、[]、[デバイスプロトコル]、[ベンダID]、[Product ID (製品ID)]、[BCDデバイス]、[O/S Device ID (O/SデバイスID)]、[O/S Device Class (O/Sデバイスクラス)]の各列を追加することができます。

デバイスによってOSは属性のセットを使用できるようになります。クライアントはこれらの属性を、フィルタで必要になるフィールドに対応付けます。一致を検出するためには、フィルタのすべてのフィールドが、デバイスが提供する属性に対応している必要があります。デバイスが、フィルタで必要になる属性またはフィールドを提供していない場合、そのフィルタは一致に失敗します。

たとえば、デバイスが、製造元:Acme、クラス:8、シリアル番号:「1234」という属性を提供しているとします。

フィルタ「Class == 8」は、このデバイスに一致します。フィルタ「Product == "Acme"」は、デバイスがOSに製品名属性を提供していないので、一致しません。

[製造元]、[製品名]、[フレンドリ名]の各フィールドは、サブ文字列が一致しています。他のフィールドはすべて完全一致です。

ここで重要なのは、USBシリアル番号(SN)と共に[USBのバージョン]、[ベンダID]、[Produc ID (製品ID)]、[BCDデバイス]の各フィールドが指定されている場合に、仕様ごとのUSBシリアル番号(SN)フィールドのみが固有だということです。

USBのバージョン(10進表記)の現在の有効な値は、512 - USB 2.0、272 - USB 1.1、256 - USB 1.0です。

詳細情報については、以下を参照してください。

手動によるデバイスの追加

リストは次の方法で作成されます。このリストを使用することで、デバイスに対するUSB接続の許可および拒否を指定することができます。

手動でデバイスを追加するには:

-

管理コンソールがインストールされているマシンのUSBポートにデバイスを差し込みます。

-

デバイスの準備が完了したら、[]ボタンをクリックします。デバイスにシリアル番号がある場合は、その[説明]と[シリアル番号]がリストに表示されます。

-

ドロップダウンリストから次のいずれかの設定を選択します(このポリシーには、グローバルリムーバブルデバイス設定は適用されません)。

-

有効にする: 優先リストのデバイスはすべての読み書き機能が許可され、他のすべてのUSBおよび外部ストレージデバイスは使用不可になります。

-

読み込み専用: 優先リストのデバイスは読み込み専用機能が許可され、他のすべてのUSBおよび外部ストレージデバイスは使用不可になります。

-

このポリシーで許可するデバイスごとに、これらの手順を繰り返します。すべてのデバイスに同じ設定が適用されます。

製品タイプ別のデバイスのホワイトリストとブラックリスト

次のセクションでは、製品タイプ別のUSBデバイスのホワイトリストとブラックリストの設定方法について説明します。

メモ:次の手順は、USBリムーバブルストレージデバイスの製品タイプを識別する方法の例を示しています。デバイスの製造元から提供される情報によっては、この手順を正常に実行できない場合があります。[USB Connectivity Control Advanced (USB接続制御の詳細)]ページで使用できる可能性がある情報をすべて取得するための手段として、[USB Device Audit (USBデバイス監査)]レポートを使用できます。

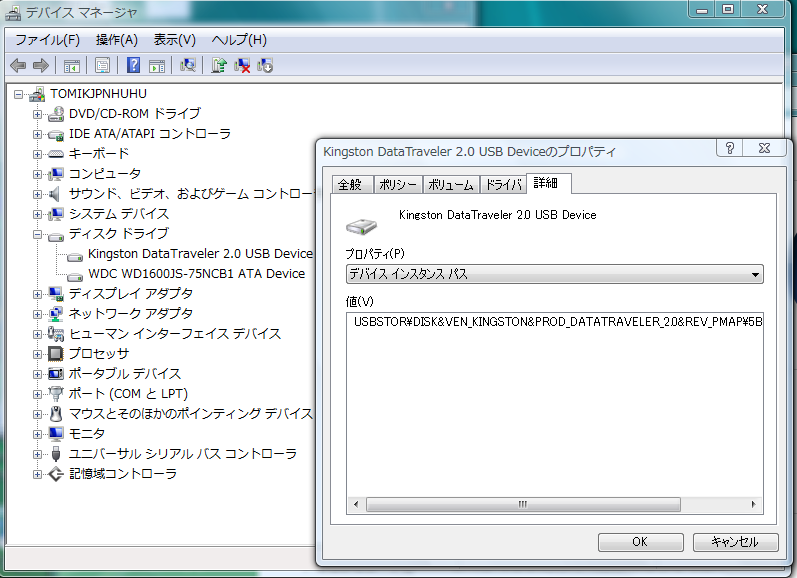

USBリムーバブルストレージデバイスの製品タイプを判断するには:

-

Microsoft Windowsのコンピュータの管理コンソールで[]をクリックします。

-

[]の横にある[+]記号をクリックしてツリーを展開します。

-

USBデバイスを右クリックし、[]をクリックしてデバイスのプロパティダイアログボックスを表示します。

-

[]タブをクリックし、ドロップダウンリストから[]を選択します。

デバイスインスタンスIDの「&PROD」の後に製品タイプが表示されます。次の例では、「DATATRAVELER」が製品タイプとなります。

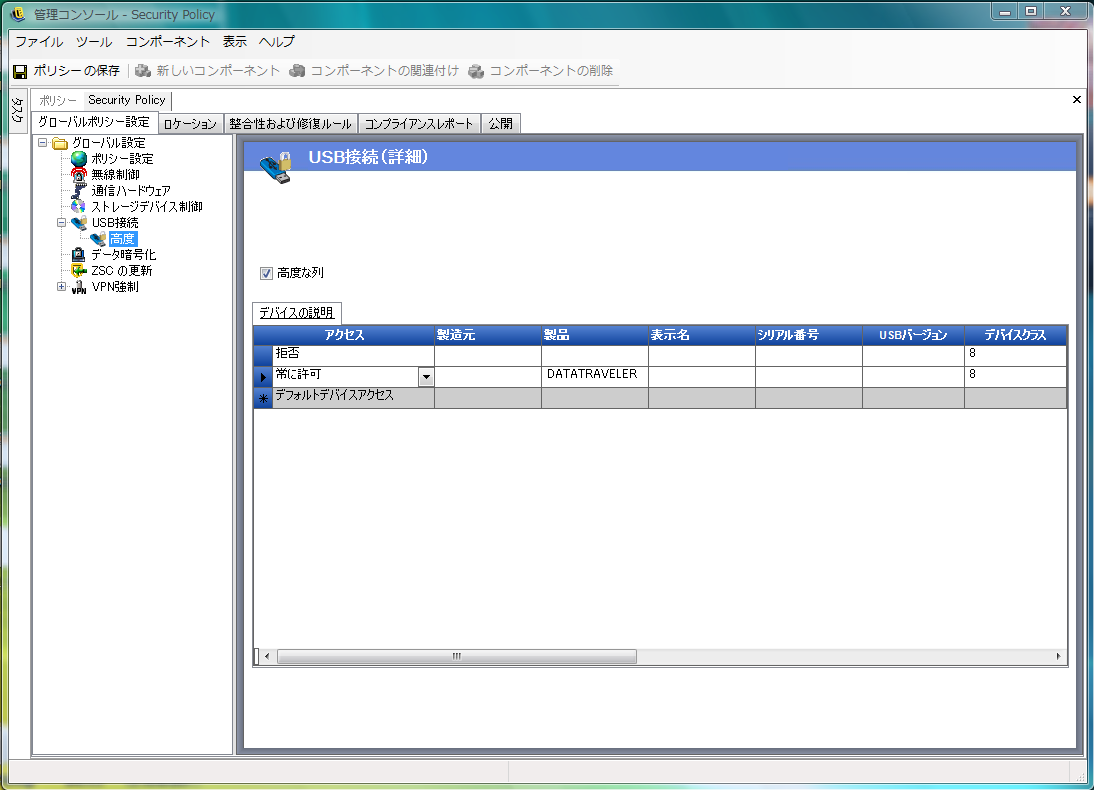

USBデバイスのホワイトリスト: [USB Connectivity (USB接続)]ページの設定をデフォルトのままにします。[Advanced (詳細)]ページで2つの行を作成します。最初の行で、[]列に[]を、]列に 8を指定します([]が使用できない場合は、[]チェックボックスをオンにします)。2番目の行で、[]列に[]を、[]列に製品タイプ(この例では「DATATRAVELER」)を、[]列に8を指定します。

[USB Connectivity (Advanced) (USB接続(詳細))]ページは次の例のようになります。

これでDATATRAVELER USBデバイスがホワイトリストに追加されました。このデバイスはZENworks Endpoint Security Managementによりアクセスを許可され、他のUSBリムーバブルストレージデバイスはすべてアクセスを拒否されます。

USBデバイスのブラックリスト: [USB Connectivity (USB接続)]ページの設定をデフォルトのままにします。[Advanced (詳細)]ページで2つの行を作成します。最初の行で、[]列に[]を、[]列に 8を指定します([]が使用できない場合は、[]チェックボックスをオンにします)。2番目の行で、[]列に[]を、[]列に製品タイプ(この例では「DATATRAVELER」)を、[]列に8を指定します。

[USB Connectivity (Advanced) (USB接続(詳細))]ページは次の例のようになります。

これでDATATRAVELER USBデバイスがブラックリストに追加されました。このデバイスはZENworks Endpoint Security Managementによりアクセスを拒否され、他のUSBリムーバブルストレージデバイスはすべてアクセスを許可されます。

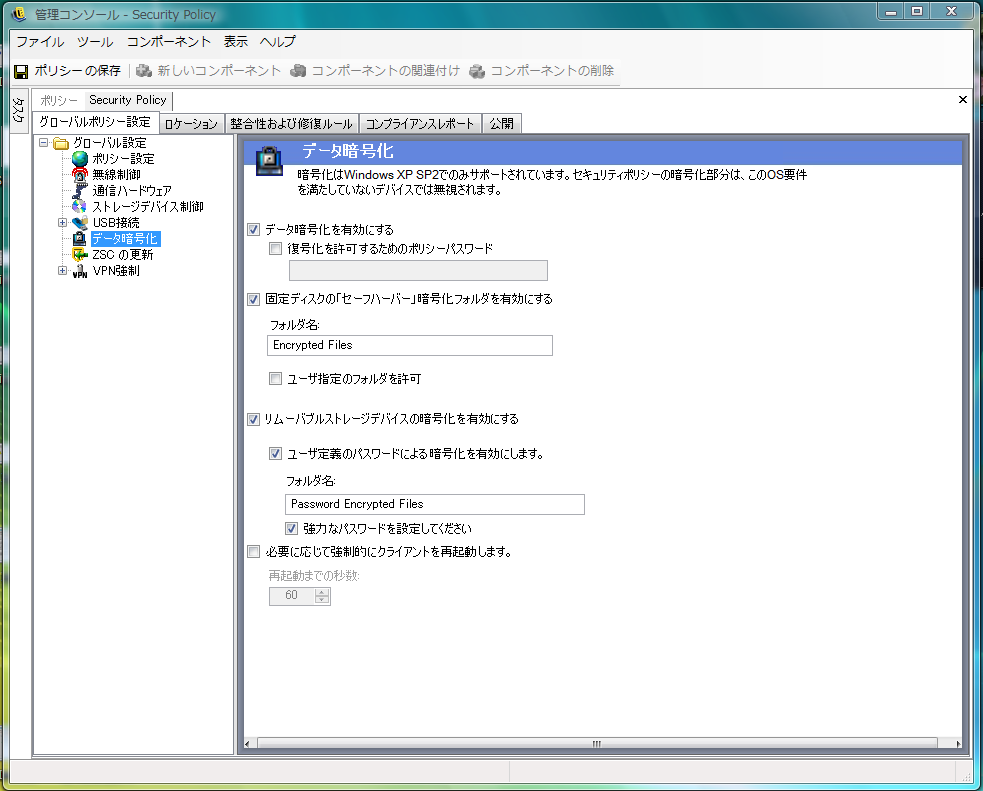

データの暗号化

データ暗号化では、エンドポイントでファイル暗号化を強制するかどうかと、利用可能な暗号化の種類を決定します。データを暗号化してファイル共有(パスワード保護を使用)を許可したり、ZENworksストレージ暗号化ソリューションを実行しているコンピュータ上で暗号化データを読み込み専用に設定したりすることができます。

メモ:暗号化はWindows XP SP2でのみサポートされています。セキュリティポリシーの暗号化部分は、このOS要件を満たしていないデバイスでは無視されます。

ZENworksストレージ暗号化ソリューションがアクティブの場合、ZENworks Endpoint Security Managementストレージデバイス制御は許可されません。

このコントロールにアクセスするには、[]タブをクリックし、左側のポリシーツリーで[]をクリックします。

個々のコントロールをアクティブにするには、[]チェックボックスをオンにします。

メモ:暗号化キーは、データの暗号化がアクティブかどうかにかかわらず、ポリシー配布サービスからポリシーを受け取るすべてのマシンに配布されます。ただし、このコントロールはZENworks Security Clientに暗号化ドライバをアクティブにする命令を出すため、ユーザは、暗号化ドライバに送信されたファイルをファイル複合化ユーティリティを使用せずに読み取ることができます。詳しくは「セクション 1.9, ZENworksファイル復号化ユーティリティの使用」を参照してください。

このポリシーで許可される暗号化レベルを次の中から決定します。

-

Policy password to allow decryption (複合化を許可するポリシーパスワード): パスワードを指定します。このポリシーを使用するユーザが各自の「Safe Harbor (セーフハーバー)」フォルダに保存されている暗号化ファイルを複合化する際、すべてのユーザにこのパスワードの入力が要求されます。

この設定の指定は任意です。パスワードの入力を要求しない場合は空白のままにします。

-

固定ディスク(非システムボリューム)の「セーフハーバー」暗号化フォルダを有効にする): エンドポイントの非システムボリュームのルートに、「Encryption Protected Files」という名前のフォルダが生成されます。このフォルダに置かれるすべてのファイルは暗号化され、ZENworks Security Clientにより管理されます。このフォルダに置かれるデータは自動的に暗号化され、このマシン上の許可されたユーザのみがアクセスできます。

フォルダ名は、[]フィールド内をクリックして現在のテキストを選択し、必要な名前を指定して変更できます。

-

Encrypt user’s “My Documents” folder (暗号化ユーザの「マイドキュメント」フォルダ): このチェックボックスをオンにすると、ユーザの「マイドキュメント」フォルダが暗号化フォルダとして設定されます(「Safe Harbor (セーフハーバー)」フォルダに加えて)。これは、ローカルの「マイドキュメント」フォルダのみに適用されます。

-

ユーザが指定したフォルダ(非システムボリューム)を許可する: このチェックボックスをオンにすると、ユーザが自分のコンピュータで暗号化するフォルダを選択できるようになります。これは、ローカルのフォルダのみが対象になります。リムーバブルストレージまたはネットワークドライブを暗号化することはできません。

警告:データ暗号化を無効にする前に、これらのフォルダに保存されているすべてのデータをユーザが取り出して別のロケーションに保存していることを確認してください。

-

-

リムーバブルストレージデバイスの暗号化を有効にする: このポリシーによって保護されているエンドポイントからリムーバブルストレージデバイスに書き込まれたデータは、すべて暗号化されます。このポリシーが設定されているマシンを使用しているユーザは、データを読み込むことができます。このため、ポリシーグループ内のリムーバブルストレージデバイスを使用してファイルを共有できます。このポリシーグループの外部のユーザはドライブ上の暗号化されたファイルを読み込めません。また、指定されたパスワードを使用して、「Shared Files (共有ファイル)」フォルダ(アクティブな場合)内のファイルにだけアクセスできます。

-

ユーザ定義のパスワードを使用して暗号化を有効にする: この設定は、リムーバブルストレージデバイス上の「Shared Files (共有ファイル)フォルダ」にファイルを保存することをユーザに許可します(この設定を適用すると、このフォルダが自動的に生成されます)。ユーザはファイルをこのフォルダに追加するときにパスワードを指定できます。このパスワードは現在のポリシーグループに存在しないユーザがファイルを取り出すときに使用されます。

フォルダ名は、[フォルダ名]フィールド内をクリックして現在のテキストを選択し、必要な名前を指定して変更できます。

-

Require strong password (強力なパスワードを要求する): これを設定すると、ユーザは「Shared Files (共有ファイル)」フォルダにアクセスするための強力なパスワードを設定する必要があります。強力なパスワードは次の条件を満たす必要があります:

-

7文字以上であること

-

次の4種類の文字を少なくとも1つずつ含むこと:

-

英大文字(A-Z)

-

英小文字(a-z)

-

数字(0-9)

-

少なくとも1つの特殊文字(~!@#$%^&*()+{}[]:;<>?,./)

-

例: y9G@wb?

-

警告:データ暗号化を無効にする前に、リムーバブルストレージデバイスに保存されているすべてのデータをユーザが取り出して別のロケーションに保存していることを確認してください。

-

-

必要に応じて強制的にクライアントを再起動する: 暗号化がポリシーに追加されても、エンドポイントが再起動されるまではアクティブになりません。この設定は、カウントダウンタイマを表示して必要な再起動を強制し、指定された秒数後にマシンが再起動されることをユーザに警告します。ユーザにはマシンが再起動される前に作業内容を保存する時間があります。

暗号化が最初にポリシー内でアクティブ化される場合、および「セーフハーバー」またはリムーバブルストレージのいずれかの暗号化がアクティブ化される場合(暗号化のアクティブ化とは別にアクティブ化される場合)は、再起動が必要です。たとえば、暗号化ポリシーが最初に適用される際には、ドライバの初期化のために1回、セーフハーバーを暗号化するためにもう1回、合計2回の再起動が必要です。ポリシーの適用後に追加のセーフハーバーを続けて選択した場合は、そのセーフハーバーにポリシーを適用するために1回だけ再起動が必要です。

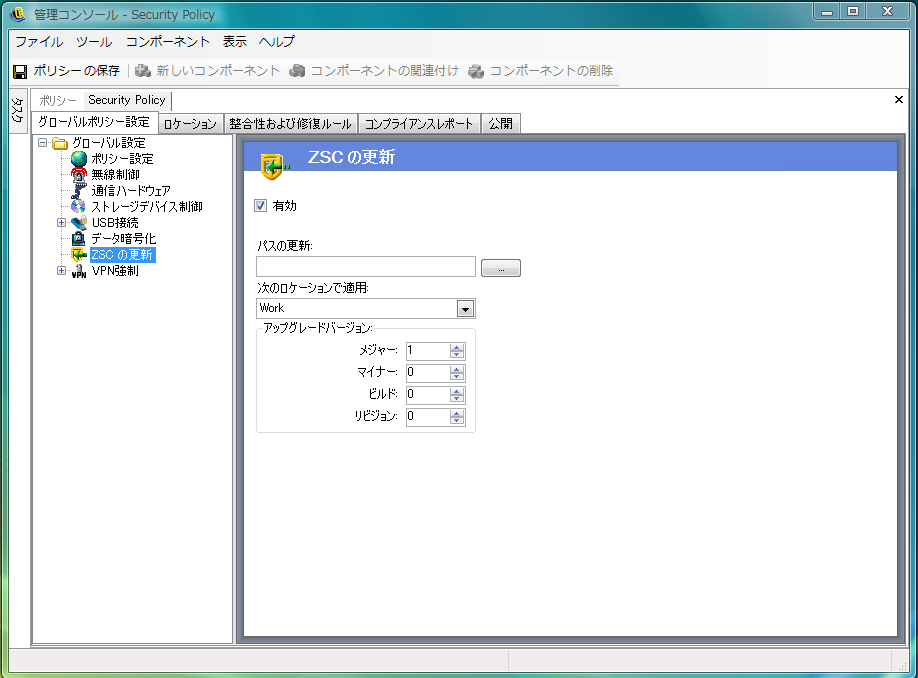

ZSCの更新

ZENworks Security Clientの軽微な不具合を修復するパッチは、定期的にリリースされるZENworks Endpoint Security Managementの更新と一緒に提供されます。MSIを使用してすべてのエンドポイントに配布する必要がある新しいインストーラを提供する代わりに、ZENworks Security Clientの更新を使用すると、エンドユーザがネットワーク環境に関連付けられている場合、管理者は更新パッチをエンドユーザに配布するネットワーク上のゾーンを確保することができます。

このコントロールにアクセスするには、[]タブをクリックし、左側のポリシーツリーで[]をクリックします。

すべてのZENworks Security Clientユーザに、セキュリティで保護された方法でこれらのパッチを簡単に配布するには:

-

[]をオンにして、画面とルールをアクティブにします。

-

ZENworks Security Clientが更新を探す場所を指定します。

次の手順で推奨されているように、企業環境に関連付けられたロケーション(「職場」ロケーションなど)が推奨される候補です。

-

パッチが保存されているURIを指定します。

これは、パッチファイルを指している必要があります。パッチファイルは、ZENworks Security Clientのsetup.exeファイルか、.exeファイルから作成されたMSIファイルです。セキュリティ上の観点から、これらのファイルは会社のファイアウォールの背後にある保護されたサーバ上に保存することをお勧めします。

-

このファイルのバージョン情報を所定のフィールドに指定します。

ZENworks Security Clientをインストールし、[バージョン情報]ダイアログボックスを開くと、バージョン情報を確認できます(詳細については、『ZENworks Endpoint Security Managementインストールガイド』を参照してください)。「STEngine.exe」のバージョン番号がこのフィールドで使用するバージョン番号です。

割り当てられたロケーションにユーザが入るたびに、ZENworks Security Clientはバージョン番号に一致する更新のURIをチェックします。更新がある場合、ZENworks Security Clientはそれをダウンロードしてインストールします。

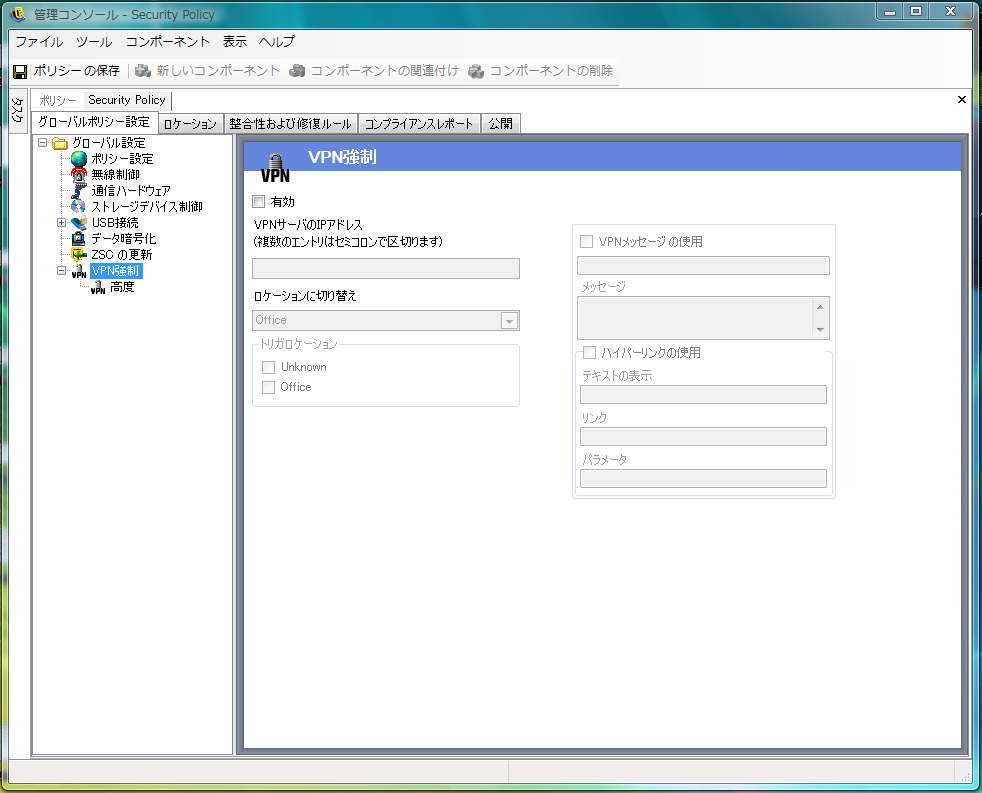

VPN強制

このルールは、SSLまたはクライアントベースのVPN (Virtual Private Network: 仮想プライベートネットワーク)の使用を強制します。通常、このルールは無線ホットスポットで適用され、公共ネットワークへの関連付けおよび接続をユーザに許可します。このとき、ルールはVPN接続を試行し、次にユーザを定義済みのロケーションおよびファイアウォール設定に切り替えます。すべてのパラメータは管理者の判断により設定されます。すべてのパラメータを使用すると、既存のポリシー設定が無効化されます。VPN強制コンポーネントは、起動前にユーザがネットワークに接続することを必要とします。

メモ:この機能はZENworks Endpoint Security Managementがインストールされている場合のみ有効で、UWSセキュリティポリシーには使用できません。

このコントロールにアクセスするには、[]タブをクリックし、左側のポリシーツリーで[]をクリックします。

VPN強制ルールを使用するには、少なくとも2つのロケーションが存在する必要があります。

VPN強制を新しいセキュリティポリシーまたは既存のセキュリティポリシーに追加するには:

-

[]を選択して、画面とルールをアクティブにします。

-

VPNサーバのIPアドレスを所定のフィールドに指定します。複数のアドレスを指定する場合は、セミコロンで区切ります(例: 10.64.123.5;66.744.82.36)。

-

ドロップダウンリストから[]を選択します。

これは、VPNがアクティブになったときの切り替え先のロケーションです。このロケーションにはいくつかの制限を設ける必要があります。また、このロケーションでは単一の制限的なファイアウォール設定のみをデフォルトで使用する必要があります。

厳密なVPN強制には、すべてのTCP/UDPポートを閉じる「」ファイアウォール設定をお勧めします。この設定は、許可されていないネットワーキングを防止すると同時に、VPN IPアドレスはVPNサーバに対するACLとして機能してネットワーク接続を許可します。

-

VPN強制ルールを適用するトリガロケーションを選択します。厳密なVPN強制の場合は、このポリシーにデフォルトの不明ロケーションを使用してください。ネットワークが認証されると、VPNルールがアクティブになり、Switch To Location (ロケーションへの切り替え)の設定で割り当てられたロケーションに切り替わります。

メモ:ロケーションの切り替えは、ネットワークが認証され、VPN接続が確立される前に発生します。

-

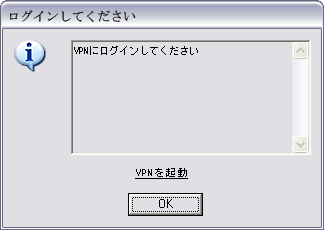

VPNがネットワークに対して認証したときに表示されるカスタムユーザメッセージを入力します。クライアント以外のVPNの場合は、これで十分です。

クライアントを含むVPNの場合は、VPNクライアントをポイントするハイパーリンクを含めます。

例:「C:\Program Files\Cisco Systems\VPN Client\ipsecdialer.exe」

このリンクによってアプリケーションは起動されますが、ユーザはログインする必要があります。[]フィールド内にスイッチを入力したり、クライアント実行可能ファイルではなくバッチファイルを作成したり、そのバッチファイルをポイントしたりすることができます。

メモ:仮想アダプタを生成するVPNクライアント(Cisco Systems* VPN Client 4.0など)では、「Policy Has Been Updated (ポリシーが更新されています)」というメッセージが表示されます。このポリシーは更新されているわけではなく、ZENworks Security Clientは単に仮想アダプタと現在のポリシー内のすべてのアダプタ制限を比較しています。

前に説明した標準VPN強制設定では、VPN接続はオプションです。VPNを起動するかどうかにかかわらず、ユーザには現在のネットワークへの接続が許可されます。厳密な強制の場合は、「VPNの詳細設定」を参照してください。

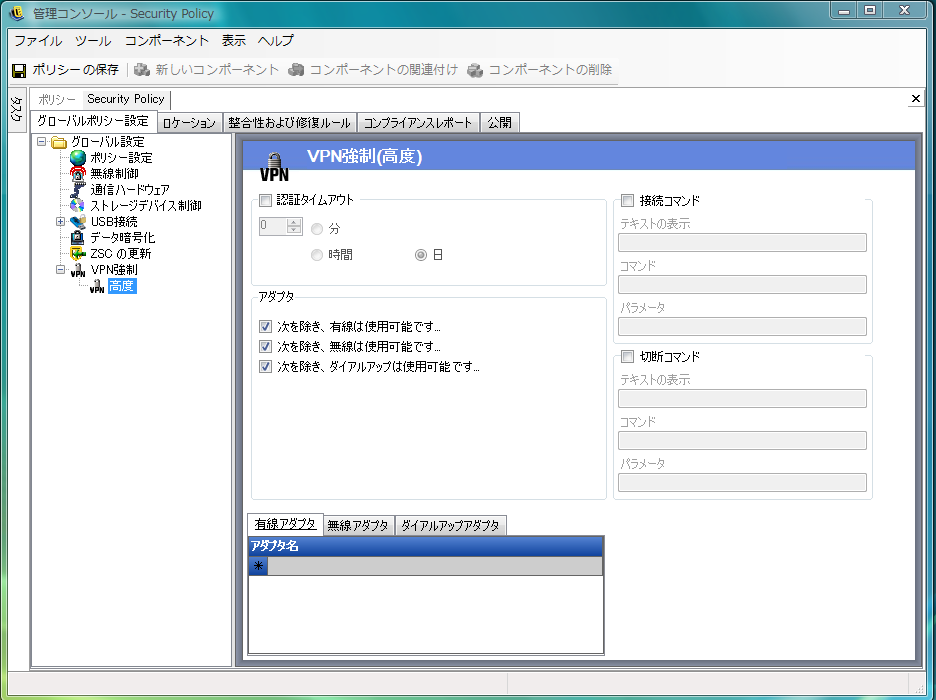

VPNの詳細設定

VPNの詳細コントロールは、VPNエラーに対して保護する認証タイムアウト、クライアントベースのVPNの接続コマンド、およびVPNアクセスを許可するアダプタを制御するアダプタ制御の使用を設定します。

このコントロールにアクセスするには、[]タブをクリックし、[]の横にある[+]記号をクリックし、左側にあるポリシーツリーの[]をクリックします。

次の詳細なVPN強制設定を行うことができます。

認証タイムアウト: 管理者は、エンドポイントをセキュリティで保護されたファイアウォール設定(ファイアウォールのSwitch To Location (ロケーションへの切り替え)設定)内に配置して、VPN接続エラーに対して保護することができます。認証タイムアウトは、ZENworks Security ClientがVPNサーバに対して認証を取得するまで待機する時間の長さです。このパラメータを1分より長く設定して、遅い接続による認証を可能にしてください。

Connect/Disconnect Commands (接続/接続解除コマンド): 認証タイマを使用する場合、[]コマンドおよび[]コマンドがクライアントベースのVPNのアクティブ化を制御します。VPNクライアントのロケーションおよび必要なスイッチを[]フィールドに指定します。接続解除コマンドの使用は任意です。このコマンドは、ネットワークからログアウトする前にユーザが接続解除する必要があるVPNクライアントのために提供されています。

メモ:仮想アダプタを生成するVPNクライアント(Cisco Systems VPN Client 4.0など)では、「Policy Has Been Updated (ポリシーが更新されています)」というメッセージが表示され、現在のロケーションから一時的に別のロケーションに切り替わる場合があります。このポリシーは更新されているわけではなく、ZENworks Security Clientは単に仮想アダプタと現在のポリシー内のすべてのアダプタ制限を比較しています。このタイプのVPNクライアントを実行している場合、接続解除コマンドのハイパーリンクは使用しないでください。

アダプタ: これは、基本的にVPN強制に固有の小型のアダプタポリシーです。

アダプタを選択すると([次を除き、使用可能です]に変更される)、これらのアダプタ(無線はカードタイプに限られています)はVPNへの接続を許可されます。

除外リストにあるアダプタはVPNへの接続を拒否されますが、そのタイプの他のアダプタはすべて接続を許可されます。

アダプタが選択されていない([Disabled, Except (次を除き、使用不可です)])場合、除外リストにあるアダプタのみがVPNへの接続を許可されます。他のアダプタはすべて接続を拒否されます。

このコントロールは、IT部門でサポートされていないアダプタなど、VPNと互換性のないアダプタに使用できます。

このルールはSwitch To Location (ロケーションへの切り替え)に対して設定されたアダプタポリシーを無効にします。

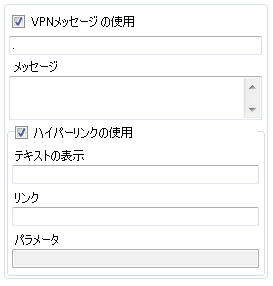

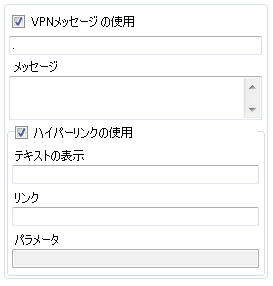

カスタムユーザメッセージ

カスタムユーザメッセージ機能を使用すると、ZENworks Endpoint Security Management管理者は、ポリシーで強制されたセキュリティ制限に遭遇した場合にユーザが抱くセキュリティポリシーに対する疑問に直接答えるメッセージを作成することができます。カスタムユーザメッセージを介してユーザに特定の指示を送ることもできます。ユーザメッセージコントロールは、ポリシーの各コンポーネントで利用できます。

カスタムユーザメッセージを作成するには:

-

メッセージのタイトルを指定します。これは、メッセージボックスのタイトルバーに表示されます。

-

メッセージを指定します。メッセージの長さは1,000文字に制限されています。

-

ハイパーリンクが必要な場合は、[]チェックボックスをオンにし、必要な情報を指定します。

メモ:共有コンポーネント内のメッセージまたはハイパーリンクを変更すると、そのコンポーネントの他のインスタンスもすべて変更されます。このコンポーネントに関連付けられたその他すべてのポリシーを表示するには、[]コマンドを使用します。

ハイパーリンク

管理者は、ハイパーリンクをカスタムメッセージ内に組み込んで、セキュリティポリシーの説明に役立てたり、ソフトウェア更新プログラムへのリンクを指定して整合性を維持することができます。ハイパーリンクは、複数のポリシーコンポーネントで利用できます。VPNハイパーリンクを作成して、VPNクライアントの実行可能ファイルをポイントするか、VPNに入るユーザをログに完全に記録するために実行できるバッチファイルをポイントすることができます(詳細については、VPN強制を参照してください)。

ハイパーリンクを作成するには:

-

リンクの名前を指定します。これは、メッセージの下に表示される名前です。これは、高度なVPNハイパーリンクでも必要になります。

-

ハイパーリンクを指定します。

-

リンクのスイッチまたはその他のパラメータを指定します。

メモ:共有コンポーネント内のメッセージまたはハイパーリンクを変更すると、そのコンポーネントの他のインスタンスもすべて変更されます。このコンポーネントに関連付けられたその他すべてのポリシーを表示するには、[]コマンドを使用します。

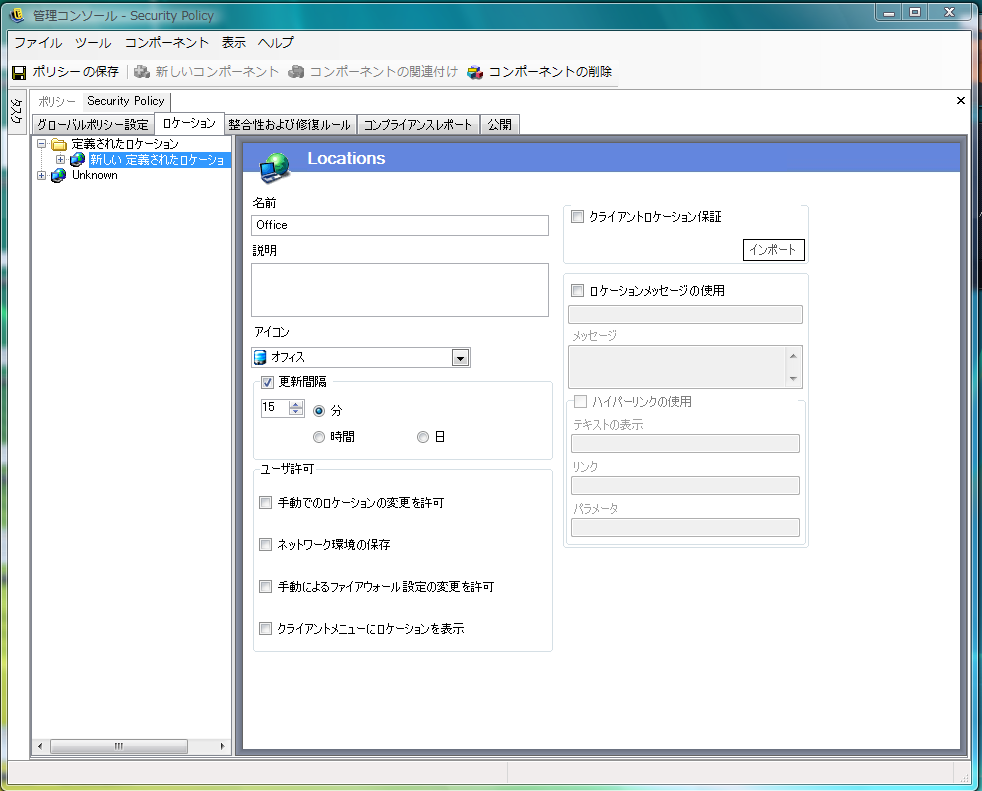

2.2.2 ロケーション

ロケーションは、ネットワーク環境に割り当てられたルールのグループです。これらの環境はポリシーで設定するか(ネットワーク環境を参照)、許可されている場合はユーザが設定できます。各ロケーションには固有のセキュリティ設定が付与されます。信頼性の低いネットワーク環境では、一部のネットワークやハードウェアへのアクセスが制限され、信頼性の高い環境では、幅広いアクセスが許可されます。

ロケーションのコントロールにアクセスするには、[]タブをクリックします。

詳細情報については、以下を参照してください。

ロケーションについて

次のタイプのロケーションを設定できます。

不明ロケーション: すべてのポリシーにはデフォルトの不明ロケーションが含まれています。これは、ユーザが既知のネットワーク環境から去った後の、このユーザの切り替え先のロケーションです。この不明ロケーションは、ポリシーごとに一意であり、共有コンポーネントとして利用することはできません。このロケーションにはネットワーク環境を設定できないだけでなく、保存することもできません。

不明ロケーションのコントロールにアクセスするには、[]タブをクリックし、左側にあるポリシーツリーで[]ロケーションをクリックします。

定義されたロケーション: 定義されたロケーションをポリシーに対して作成したり、既存のロケーション(他のポリシー用に作成されたロケーション)を関連付けたりすることができます。

新しいロケーションを作成するには:

-

[]をクリックし、ツールバーの[]ボタンをクリックします。

-

ロケーションに名前を付けて、説明を入力します。

-

ロケーション設定を定義します。

アイコン: ロケーションアイコンを選択し、現在のロケーションを識別する視覚的な目印を指定します。ロケーションアイコンは、通知領域のタスクバーに表示されます。ドロップダウンリストを使用して、次の利用可能なロケーションアイコンを表示して選択します。

更新間隔: ZENworks Security Clientが、このロケーションに入ったときにポリシーの更新をチェックする頻度を決定する設定を指定します。頻度は、分、時間、または日単位で設定します。このパラメータの選択を解除すると、ZENworks Security Clientがこのロケーションで更新をチェックしないことを意味します。

ユーザの許可: ユーザパーミッションを指定します。

-

Allow Manual Location Change (手動によるロケーション変更を許可する): ユーザが、このロケーションの切り替え先または切り替え元を変更することを許可します。管理されていないロケーション(ホットスポット、空港、ホテルなど)では、この許可を付与してください。ネットワークパラメータが既知の管理された環境では、このパーミッションを無効にすることができます。このパーミッションが無効の場合、ユーザはローケーションの切り替え先と切り替え元を変更することはできません。この場合、ZENworks Security Clientは、このロケーションに指定されたネットワーク環境パラメータに依存します。

-

ネットワーク環境の保存: ユーザがこのロケーションにネットワーク環境を保存することを許可し、ユーザが戻ってきたときに自動的にこのロケーションに切り替えられるようにします。この設定は、ユーザが切り替える必要のあるロケーション(切り替え先)にお勧めします。1つのロケーションには複数のネットワーク環境を保存できます。たとえば、空港として定義したロケーションが現在のポリシーに含まれている場合、ユーザが訪れる各空港をこのロケーションのネットワーク環境として保存することができます。このように、モバイルユーザは保存されている空港の環境に戻ることができます。ZENworks Security Clientでは、空港ロケーションに自動的に切り替えて、定義済みのセキュリティ設定を適用します。もちろん、あるロケーションに変更して環境を保存しないこともできます。

-

Allow Manual Firewall Settings Change (手動によるファイアウォール設定の変更を許可する): ユーザがファイアウォール設定を変更することを許可します。

-

Show Location in Client Menu (ロケーションをクライアントメニューに表示): ロケーションをクライアントメニューに表示することを許可します。これが選択されていない場合、ロケーションは表示されません。

クライアントロケーションの保証: ロケーションの決定に使用されるネットワーク環境情報は容易に偽装できるため、エンドポイントは侵入に対して潜在的に露出されています。このため、ロケーションの暗号化検証オプションをCLAS (クライアントロケーション保証サービス)を通じて利用できます。このサービスは、完全に単独で企業の管理下に存在するネットワーク環境内で実行される場合のみ信頼性があります。クライアントロケーションの保証をロケーションに追加することは、このロケーションのファイアウォール設定とパーミッションをより少ない制限で設定できることを意味し、エンドポイントがネットワークファイアウォールの背後で保護されることを前提としています。

ZENworks Security Clientは、企業で設定可能な固定ポートを使用して、要求をクライアントロケーション保証サービスに送信します。クライアントロケーション保証サービスは、パケットを復号化し、要求に応答して、公開鍵に一致する秘密鍵を保有していることを証明します。タスクバーアイコンには、ユーザが正しいロケーションにいることを示すチェックマークが含まれています。

ZENworks Security Clientでは、CLASサーバを検出できない限りロケーションを切り替えられません。CLASサーバが検出されないと、他のすべてのネットワークパラメータが一致する場合でも、ZENworks Security Clientは不明ロケーションに留まり、エンドポイントをセキュリティで保護します。

ロケーションのCLASをアクティブにするには、[]チェックボックスをオンにし、[]をクリックします。次に、ファイルを参照し、目的のファイルを選択します。このキーが正常にインポートされると、設定されたことが示されます。

このオプションは、不明ロケーションには利用できません。

ロケーションメッセージの使用: ZENworks Security Clientがこのロケーションに切り替わるときに、オプションのカスタムユーザメッセージを表示することを許可します。このメッセージを利用して、エンドユーザへの指示や、このロケーションのポリシーの詳細な制限事項を提供したり、より詳細な情報へのハイパーリンクをメッセージに記載したりすることができます。

-

-

[]をクリックします。ポリシーにエラーがある場合は、セクション 2.2.6, エラー通知を参照してください。

既存のロケーションを関連付けるには:

-

[]をクリックし、ツールバーの[]ボタンをクリックします。

-

リストから目的のロケーションを選択します。

-

必要に応じ、設定を編集します。

メモ:共有コンポーネントの設定を変更すると、同じコンポーネントのその他すべてのインスタンスに影響します。このコンポーネントに関連付けられたその他すべてのポリシーを表示するには、[]コマンドを使用します。

-

[]をクリックします。ポリシーにエラーがある場合は、セクション 2.2.6, エラー通知を参照してください。

複数の定義されたロケーション(単純な「職場」ロケーションおよび「不明」ロケーションの範囲を超えるロケーション)をポリシーで定義して、ユーザが企業のファイアウォールの外部に接続するときに、異なるセキュリティパーミッションをユーザに付与してください。ロケーション名を単純なもの(「コーヒーショップ」、「空港」、「自宅」など)にし、一目でそれとわかるアイコンをロケーションのタスクバーに配置することで、ユーザは各ネットワーク環境で必要となる適切なセキュリティ設定に容易に切り替えることができるようになります。

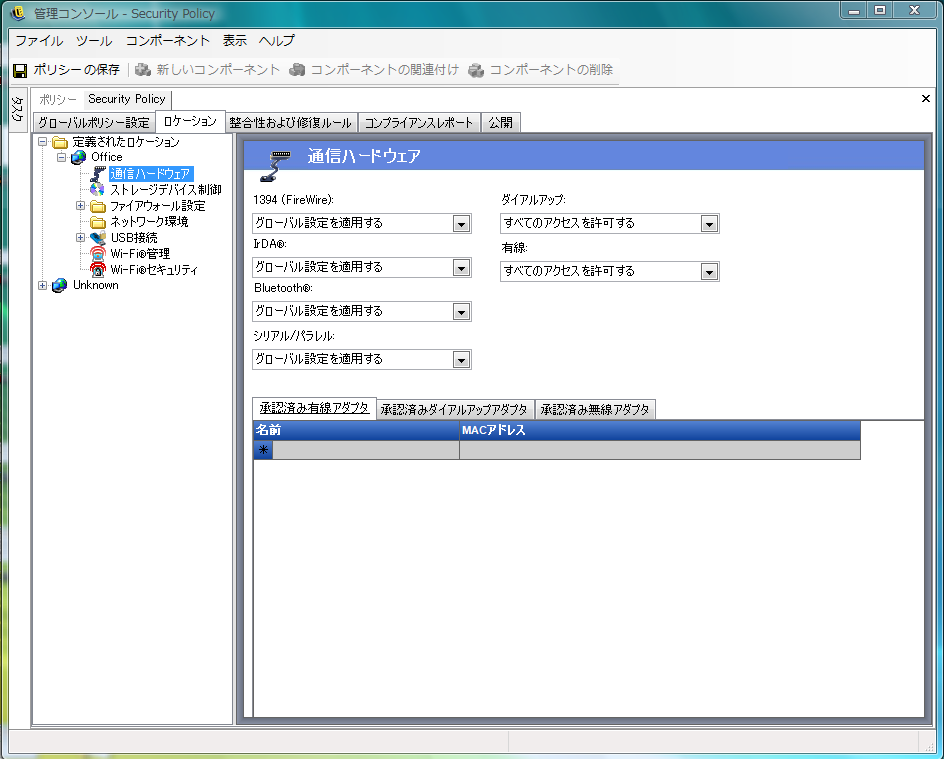

通信ハードウェア

通信ハードウェアの設定を基に、このネットワーク環境内で接続が許可されるハードウェアタイプがロケーション別に制御されます。

メモ:通信ハードウェア制御は、[]タブでグローバルに設定できます。個別のロケーションについては、[]タブで設定できます。

ロケーションの通信ハードウェア制御を設定するには、[]タブをクリックし、ツリー内の目的のロケーションを展開して、[]をクリックします。

または

通信ハードウェア制御をグローバルに設定するには、[]タブをクリックし、ツリー内の[]を展開して、[]をクリックします。詳細については、通信ハードウェアを参照してください。

有効/無効を選択するか、または次の通信ハードウェアデバイスごとにグローバル設定を適用します。

-

1394 (FireWire): エンドポイント上のFireWire*アクセスポートを制御します。

-

IrDA: エンドポイント上の赤外線アクセスポートを制御します。

-

Bluetooth: エンドポイント上のBluetooth*アクセスポートを制御します。

-

シリアル/パラレル: エンドポイント上のシリアルポートおよびパラレルポートへのアクセスを制御します。

-

ダイヤルアップ: ロケーションごとにモデム接続を制御します。[]タブで通信ハードウェア設定をグローバルに設定している場合は、このオプションを利用できません。

-

Wired: ロケーションごとにLANカード接続を制御します。[]タブで通信ハードウェア設定をグローバルに設定している場合は、このオプションを利用できません。

[有効にする]は、通信ポートへのアクセスをすべて許可します。

[無効にする]は、通信ポートへのアクセスをすべて拒否します。

メモ:Wi-Fiアダプタは、グローバルに制御されるか、またはWi-Fiセキュリティコントロールを使用してローカルに無効にされます。アダプタは、承認済み無線アダプタリストを使用して、ブランドごとに指定できます。

承認済みダイヤルアップアダプタリスト: ZENworks Security Clientは、指定された承認済みダイヤルアップアダプタ(モデム)以外のすべての接続をブロックできます。たとえば、管理者は特定のブランドまたは特定の種類のモデムカードのみを許可するポリシーを実装できます。この機能により、サポートされていないハードウェアを従業員が使用することに伴って発生するコストが削減されます。

承認済み無線アダプタリスト: ZENworks Security Clientは、指定された承認済み無線アダプタ以外のすべての接続をブロックできます。たとえば、管理者は特定のブランドまたは特定の種類の無線カードのみを許可するポリシーを実装できます。この機能により、従業員によるサポートされていないハードウェアの使用に関連するサポートコストが削減されます。また、IEEE標準規格ベースのセキュリティイニシアチブだけでなく、LEAP、PEAP、WPA、TKIPや、その他のサポート、および強制を有効にすることができます。

AdapterAware機能の使用:

ZENworks Security Clientは、ネットワークデバイスがシステムにインストールされている場合は必ず通知を受け取り、デバイスが許可されているかどうかを判断します。デバイスが許可されていない場合、このソリューションはデバイスドライバを無効にします。これにより、新しいデバイスは使用できなくなり、ユーザに状況が通知されます。

メモ:許可されていない新しいアダプタ(ダイヤルアップと無線の両方)が初めてドライバをエンドポイントに(PCMCIAまたはUSBを使用して)インストールすると、システムが再起動されるまでこのアダプタはWindowsデバイスマネージャで有効として表示されますが、すべてのネットワーク接続がブロックされます。

許可されているアダプタの名前をそれぞれ指定します。アダプタ名の一部だけを入力することもできます。アダプタ名は、50文字以内に制限され、大文字と小文字が区別されます。Windows 2000オペレーティングシステムでこの機能を提供するには、デバイス名が必要です。アダプタを入力しない場合、その種類のアダプタはすべて許可されます。アダプタを1つだけ入力すると、このロケーションではその1つのアダプタのみが許可されます。

メモ:エンドポイントがアクセスポイントのSSIDのみをネットワークIDとして定義するロケーションに存在する場合、ZENworks Security Clientは許可されていないアダプタを無効にする前にそのロケーションに切り替えます。このような状況が発生した場合、パスワードの無効化を使用して手動によるロケーション切り替えを行う必要があります。

ストレージデバイス制御

ストレージデバイス制御は、ポリシーに関するストレージデバイスのデフォルト値を設定します。ここで、すべての外部ファイルストレージデバイスは、ファイルの読み書きが許可されるか、読み込み専用状態での機能が許可されるか、またはこれらの機能が完全に無効に設定されます。無効にすると、これらのデバイスはエンドポイントからデータを取得できなくなります。ただし、ハードドライブとすべてのネットワークドライブに対するアクセスと操作はその後も行えます。

ZENworksストレージ暗号化ソリューションがアクティブの場合、ZENworks Endpoint Security Managementストレージデバイス制御は許可されません。

メモ:ストレージデバイス制御は、[]タブでグローバルに設定できます。個別のロケーションについては、[]タブで設定できます。

ロケーションのストレージデバイス制御を設定するには、[]タブをクリックし、ツリー内の目的のロケーションを展開して、[]をクリックします。

または

ストレージデバイス制御をグローバルに設定するには、[]タブをクリックし、ツリー内の[]を展開して、[]をクリックします。詳細については、ストレージデバイス制御を参照してください。

ストレージデバイス制御は、次のカテゴリに分類されます。

-

CD/DVD: Windowsデバイスマネージャの[]のリストに表示されるすべてのデバイスを制御します。

-

リムーバブルストレージ: Windowsデバイスマネージャの[]で、リムーバブルストレージとして表示されるすべてのデバイスを制御します。

-

Floppy Drive: Windowsデバイスマネージャの[]のリストに表示されるすべてのデバイスを制御します。

固定ストレージ(ハードディスクドライブ)およびネットワークドライブ(利用可能な場合)は常に許可されます。

ストレージデバイスのポリシーのデフォルトを設定するには、ドロップダウンリストから次のいずれかのタイプのグローバル設定を選択します。

-

有効にする: このデバイスタイプはデフォルトで許可されます。

-

無効: このデバイスタイプは許可されません。ユーザが定義済みのストレージデバイスにあるファイルにアクセスしようとしたときに、オペレーティングシステムからのエラーメッセージが表示された場合や、アプリケーションがローカルストレージデバイスにアクセスしようとした場合は、そのアクションが失敗したことを示しています。

-

読み込み専用: このデバイスタイプは読み込み専用として設定されます。ユーザがデバイスに書き込もうとしたときに、オペレーティングシステムからのエラーメッセージが表示された場合や、アプリケーションがローカルストレージデバイスにアクセスしようとした場合は、そのアクションが失敗したことを示しています。

メモ:エンドポイントのグループでCD-ROMドライブまたはフロッピードライブを無効にする場合、または読み込み専用に設定する場合、[Local Security Settings (ローカルセキュリティ設定)](ディレクトリサービスグループポリシーオブジェクトによって引き継がれる)で、[]および[]を無効にする必要があります。この設定を確認するには、グループポリシーオブジェクトを開くか、マシン上で管理ツールを開きます。[Local Security Settings (ローカルセキュリティ設定)]>[Security Options (セキュリティオプション)]の順にクリックして表示される内容を確認し、両方のデバイスが使用不可であることを確認します。デフォルトは、使用不可です。

ファイアウォールの設定

ファイアウォールの設定は、すべてのネットワークポートの接続、アクセス制御リスト、ネットワークパケット(ICMP、ARPなど)、およびファイアウォール設定の適用時にソケットまたは機能を取得することが許可されているアプリケーションを制御します。

メモ:この機能はZENworks Endpoint Security Managementがインストールされている場合のみ有効で、UWSセキュリティポリシーには使用できません。

このコントロールにアクセスするには、[]タブをクリックし、左側のポリシーツリーで[]アイコンをクリックします。

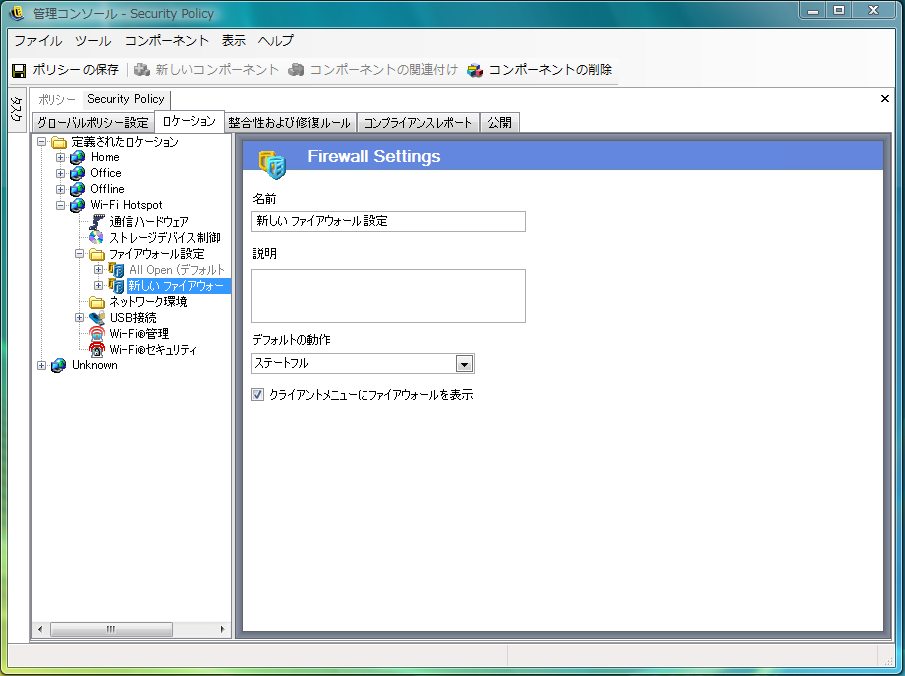

ファイアウォール設定の各コンポーネントは個別に設定し、TCP/UDPポートのデフォルトの動作のみを設定する必要があります。この設定が有効になっている場合、設定はすべてのTCP/UDPポートに影響します。個別のポートまたはグループのポートは異なる設定を使用することにより作成できます。

新しいファイアウォール設定を作成するには:

-

コンポーネントツリーで[]を選択し、[]ボタンをクリックします。

-

ファイアウォール設定に名前を付けて、説明を入力します。

-

コンポーネントツリーで[]を右クリックし、[]をクリックしてすべてのTCP/UDPポートのデフォルトの動作を選択します。

その他のポートやリストをファイアウォール設定に追加できます。また、デフォルトの設定を無効化する一意の動作をその他のポートやリストに指定することができます。

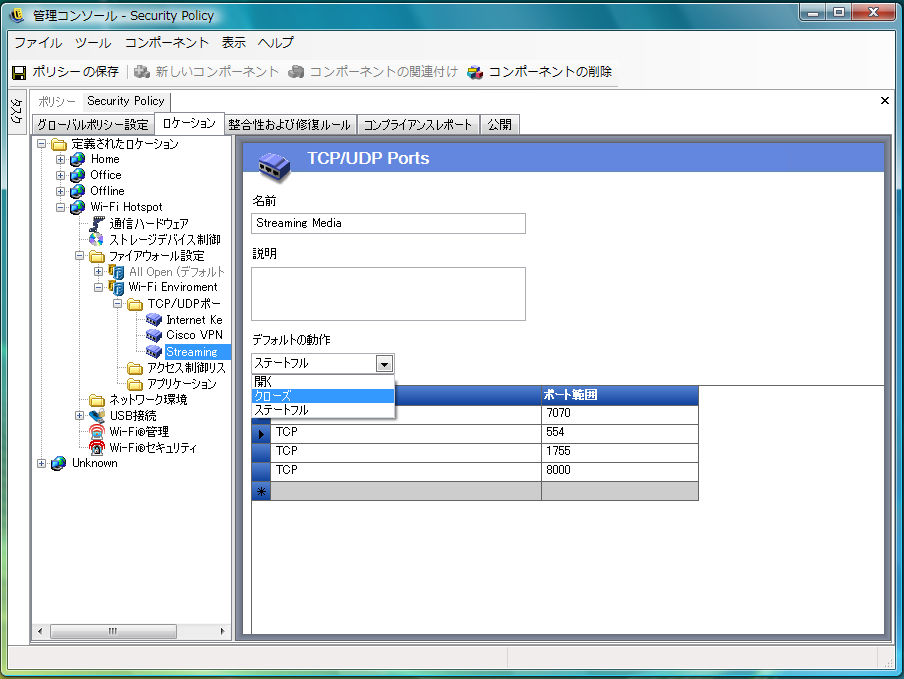

たとえば、すべてのポートのデフォルトの動作を「すべてのステートフル」として設定します。これは、ストリーミングメディアやWebブラウジング用のポートリストがファイアウォール設定に追加されることを意味します。ストリーミングメディアポートの動作は「クローズ」として設定され、Webブラウジングポートの動作は「オープン」として設定されます。TCPポート7070、554、1755、および8000を使用するネットワークトラフィックがブロックされます。ポート80および443を使用するネットワークトラフィックがネットワーク上でオープンとなり表示可能になります。他のすべてのポートはステートフルモードで動作し、これらを使用するトラフィックを最初に承諾する必要があります。

詳細については、TCP/UDPポートを参照してください。

-

[]を右クリックし、[]をクリックして、現在のポートの動作がどのようなものであれ、望ましくないトラフィックでも通過させる必要があるアドレスを追加します。

詳細については、アクセス制御リストを参照してください。

-

[]を右クリックし、[]をクリックして、アプリケーションがネットワークアクセスを確立すること、または単にアプリケーションが実行されることをブロックします。

詳細については、アプリケーション制御を参照してください。

-

ZENworks Security Clientのメニューに、このファイアウォールを表示するかどうかを選択します(このオプションが選択されていない場合、ユーザはこのファイアウォール設定を見ることができません)。

-

[]をクリックします。ポリシーにエラーがある場合は、セクション 2.2.6, エラー通知を参照してください。

既存のファイアウォール設定を関連付けるには:

-

コンポーネントツリーで[]を選択し、[]ボタンをクリックします。

-

リストから、必要なファイアウォール設定を選択します。

-

必要に応じ、デフォルトの動作設定を変更します。

メモ:共有コンポーネントの設定を変更すると、同じコンポーネントのその他すべてのインスタンスに影響します。このコンポーネントに関連付けられたその他すべてのポリシーを表示するには、[]コマンドを使用します。

-

[]をクリックします。ポリシーにエラーがある場合は、セクション 2.2.6, エラー通知を参照してください。

1つのロケーションに複数のファイアウォール設定を含めることができます。1つをデフォルトの設定として定義し、残りの設定をオプションとしてユーザが切り替えられるようにします。通常はネットワーク環境内で特定のセキュリティ制約を必要としているユーザが、これらの制約を(ICMPブロードキャストなどに対して)短期間の間強化または増加させる必要がある場合は、複数の設定を定義すると便利です。

次のファイアウォール設定をインストール時に設定できます。

-

すべてに適応: すべてのネットワークポートがステートフルに設定されます(望ましくないインバウンドトラフィックはすべてブロックされ、アウトバウンドトラフィックはすべて許可されます)。ARPおよび802.1Xパケットは許可され、すべてのネットワークアプリケーションにネットワーク接続が許可されます。

-

すべて開く: すべてのネットワークポートを開くように設定され(ネットワークトラフィックはすべて許可)、すべてのパケットタイプが許可されます。すべてのネットワークアプリケーションにネットワーク接続が許可されます。

-

すべて終了: すべてのネットワークポートが閉じられ、すべてのパケットタイプが制限されます。

新しいロケーションには、1つのファイアウォール設定(すべて開く)がデフォルトとして設定されます。異なるファイアウォール設定をデフォルトとして設定するには、必要なファイアウォールの設定をクリックして、[]を選択します。

TCP/UDPポート

エンドポイントデータは、主に、TCP/UDPポートアクティビティを制御することにより保護されています。この機能を使用すると、このファイアウォール設定で独自に処理されるTCP/UDPポートのリストを作成できます。リストには、この機能の範囲を定義するトランスポートタイプと共に、ポートの集合とポート範囲が含まれます。

メモ:この機能はZENworks Endpoint Security Managementがインストールされている場合のみ有効で、UWSセキュリティポリシーには使用できません。

このコントロールにアクセスするには、[]タブをクリックし、[]の横にある[+]記号をクリックします。次に、目的のファイアウォールの横にある[+]記号をクリックし、左側のポリシーツリーにある[]アイコンをクリックします。

新しいTCP/UDPポートリストは、個々のポートを使用するか、またはリストの各行ごとに範囲(1~100)を指定して定義できます。

新しいTCP/UDPポートの設定を作成するには:

-

コンポーネントツリーで[]を右クリックし、[]をクリックします。

-

ポートリストに名前を付けて、説明を入力します。

-

ドロップダウンリストからポートの動作を選択します。

-

オープン: ネットワークのすべてのインバウンドトラフィックおよびアウトバウンドトラフィックが許可されます。すべてのネットワークトラフィックが許可されるため、コンピュータIDは、このポートまたはこのポート範囲に公開されます。

-

クローズ: ネットワークのすべてのインバウンドトラフィックおよびアウトバウンドトラフィックがブロックされます。すべてのネットワーク識別要求がブロックされるため、コンピュータIDはこのポートまたはこのポート範囲には公開されません。

-

ステートフル: 望ましくないインバウンドネットワークトラフィックがすべてブロックされます。このポートまたはこのポート範囲では、すべてのアウトバウンドネットワークトラフィックが許可されます。

-

-

[]列で下向き矢印をクリックして、トランスポートタイプを指定します。

-

TCP/UDP

-

イーサ

-

IP

-

TCP

-

UDP

-

-

次のポートおよびポート範囲のいずれかを入力します。

-

シングルポート

-

最初のポート番号、ダッシュ、最後のポート番号の順に入力したポートの範囲

たとえば、「1-100」と入力すると、1から100までのすべてのポートが追加されます。

ポートおよびトランスポートタイプの全リストについては、Internet Assigned Numbers Authorityページを参照してください。

-

-

[]をクリックします。

既存のTCP/UDPポートをこのファイアウォールの設定に関連付けるには:

-

コンポーネントツリーから[]を選択し、[]ボタンをクリックします。

-

リストから目的のポートを選択します。

-

デフォルト動作の設定を行います。

共有コンポーネントの設定を変更すると、同じコンポーネントのその他すべてのインスタンスに影響します。このコンポーネントに関連付けられたその他すべてのポリシーを表示するには、[]コマンドを使用します。

-

[]をクリックします。

次のようなさまざまなTCP/UDPポートグループがバンドルされており、インストール時に使用できます。

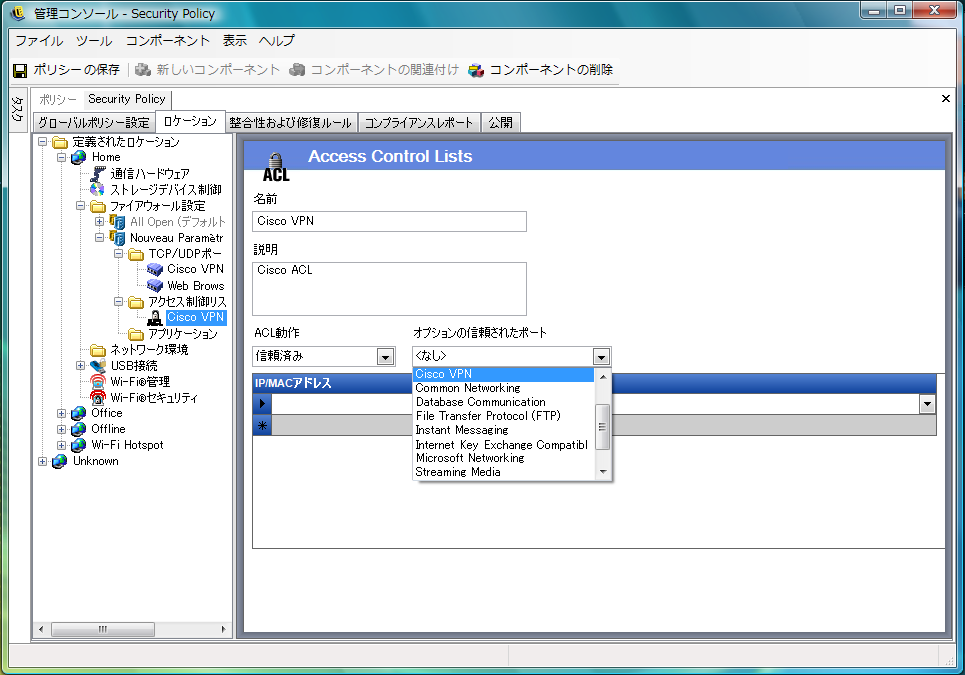

アクセス制御リスト

現在のポートの動作がどのようなものであれ、望ましくないトラフィックでも通過させる必要があるアドレスがある場合があります(企業のバックアップサーバおよび交換サーバなど)。信頼されたサーバとの間で望ましくないトラフィックをやり取りする必要がある場合、アクセス制御リスト(ACL)がこの問題を解決します。

メモ:この機能はZENworks Endpoint Security Managementがインストールされている場合のみ有効で、UWSセキュリティポリシーには使用できません。

このコントロールにアクセスするには、[]タブをクリックし、[]の横の[+]記号をクリックして、目的のファイアウォールの横の[+]記号をクリックします。次に、左側のポリシーツリーで[]を右クリックし、[]をクリックします。

新しいACL設定を作成するには:

-

コンポーネントツリーで[]を右クリックし、[]をクリックします。

-

ACLに名前を付けて、説明を入力します。

-

ACLアドレスまたはマクロを指定します

-

ACLタイプを指定します。

-

IP: このタイプは、アドレスが15文字に制限され、使用できるのは0から9までの数字とピリオドのみ(123.45.6.189など)です。IPアドレスは、範囲(123.0.0.0 - 123.0.0.255など)を指定して入力することもできます。

-

MAC: このタイプでは、アドレスは12文字に制限され、使用できるのは0から9までの数字とAからFまでの文字(大文字と小文字)で、コロンで区切ります(00:01:02:34:05:B6など)。

-

-

[ACL Behavior (ACL動作)]ドロップダウンリストを選択して、リストされたACLが「」(すべてのTCP/UDPポートが閉じていても常に許可する)か「」(アクセスをブロックする)かを決定します。

-

「」を選択した場合、[]を選択します。これらのポートではすべてのACLトラフィックが許可されますが、他のTCP/UDPポートでは現在の設定が維持されます。「」を選択すると、このACLはすべてのポートを使用できるという意味になります。

-

[]をクリックします。

既存のACLまたはマクロをこのファイアウォール設定に関連付けるには:

-

コンポーネントツリーから「」を選択し、[]ボタンをクリックします。

-

リストからACLまたはマクロを選択します。

-

必要に応じ、ACLの動作設定を行います。

メモ:共有コンポーネントの設定を変更すると、同じコンポーネントのその他すべてのインスタンスに影響します。このコンポーネントに関連付けられたその他すべてのポリシーを表示するには、[使用状況の表示]

-

[]をクリックします。

ネットワークアドレスマクロリスト

特殊なアクセス制御マクロのリストを次に示します。これらのマクロは、ファイアウォール設定のACLの一部として個別に関連付けできます。

表 2-1 ネットワークアドレスマクロ

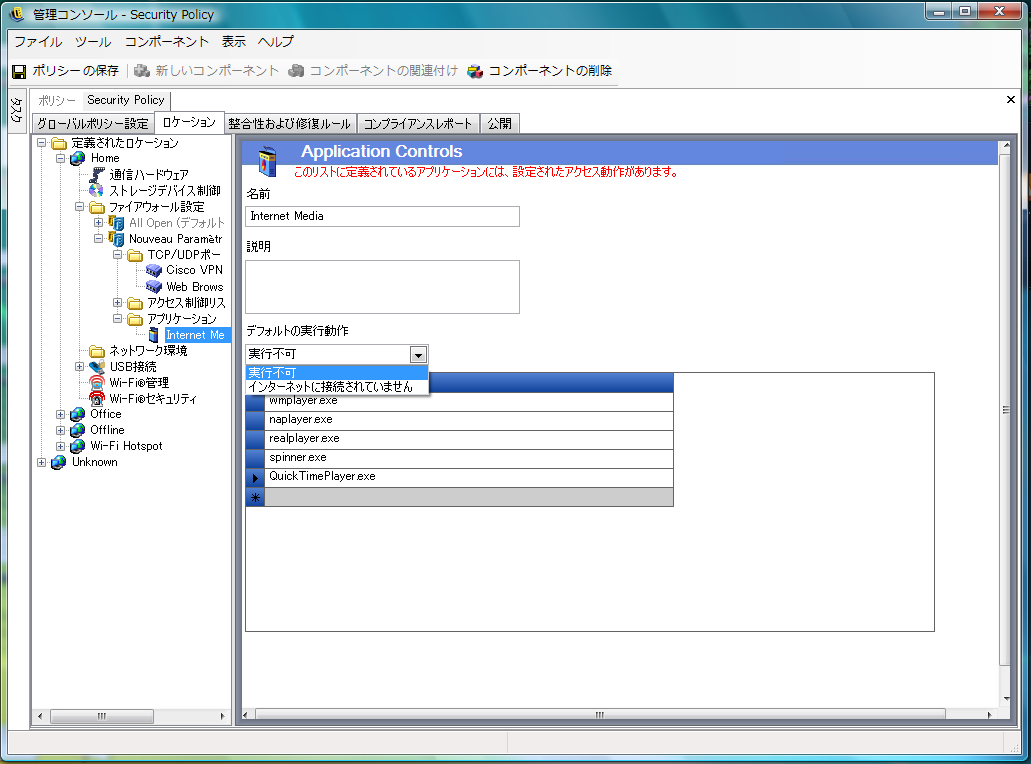

アプリケーション制御

この機能を使用すると、管理者は、アプリケーションがネットワークアクセスを確立すること、または単にアプリケーションが実行されることをブロックできます。

メモ:この機能はZENworks Endpoint Security Managementがインストールされている場合のみ有効で、UWSセキュリティポリシーには使用できません。

このコントロールにアクセスするには、[]タブをクリックし、[]の横の[+]記号をクリックして、目的のファイアウォール設定の横の[+]記号をクリックします。次に、左側のポリシーツリーの[]アイコンをクリックします。

新しいアプリケーション制御の設定を作成するには:

-

コンポーネントツリーで[アプリケーション制御]を右クリックし、[Add New Application Controls (新規アプリケーション制御の追加)]をクリックします。 >

-

アプリケーション制御リストに名前を付けて、説明を入力します。

-

実行時の動作を選択します。この動作は、リストに表示されているすべてのアプリケーションに適用されます。複数の動作が必要な場合(一部のネットワーキングアプリケーションがネットワークアクセスを拒否され、すべてのファイル共有アプリケーションの実行が拒否される場合など)、複数のアプリケーション制御を定義する必要があります。次のいずれか1つを選択します。

-

すべて許可済み: リストに表示されているすべてのアプリケーションが実行を許可され、ネットワークにアクセスできます。

-

実行不可: リストされているすべてのアプリケーションが実行を許可されません。

-

インターネットに接続されていません: リストされているすべてのアプリケーションがネットワークアクセスを拒否されます。アプリケーションから起動されたアプリケーション(Webブラウザなど)も、ネットワークアクセスを拒否されます。

メモ:アプリケーションのネットワークアクセスをブロックしても、マップされているネットワークドライブへのファイルの保存には影響しません。ユーザは、使用できるすべてのネットワークドライブへの保存を許可されます。

-

-

ブロックする各アプリケーションを指定します。1行につき1つのアプリケーションを入力します。

重要:重要なアプリケーションの実行をブロックすると、システムの動作に悪影響を及ぼす可能性があります。Microsoft Officeアプリケーションをブロックすると、インストールプログラムを実行しようとします。

-

[]をクリックします。

既存のアプリケーション制御リストをファイアウォール設定に関連付けるには:

-

コンポーネントツリーから[アプリケーション制御]を選択し、[]ボタンをクリックします。

-

リストからアプリケーションのセットを選択します。

-

必要に応じ、アプリケーションおよび制限のレベルを設定します。

メモ:共有コンポーネントの設定を変更すると、同じコンポーネントのその他すべてのインスタンスに影響します。このコンポーネントに関連付けられたその他すべてのポリシーを表示するには、[]コマンドを使用します。

-

[]をクリックします。

使用できるアプリケーション制御を次に示します。デフォルトの実行動作は「インターネットに接続されていません」です。

表 2-2 アプリケーション制御

同一のファイアウォール設定内で、2つの異なるアプリケーション制御に同じアプリケーションが追加された場合(「kazaa.exe」が1つのアプリケーション制御で実行をブロックされ、同一のファイアウォール設定で定義されているもう1つのアプリケーション制御でネットワークアクセスをブロックされた場合など)、指定された実行可能ファイルに対して最も厳しい制御が適用されます(つまり、kazaaの実行はブロックされます)。

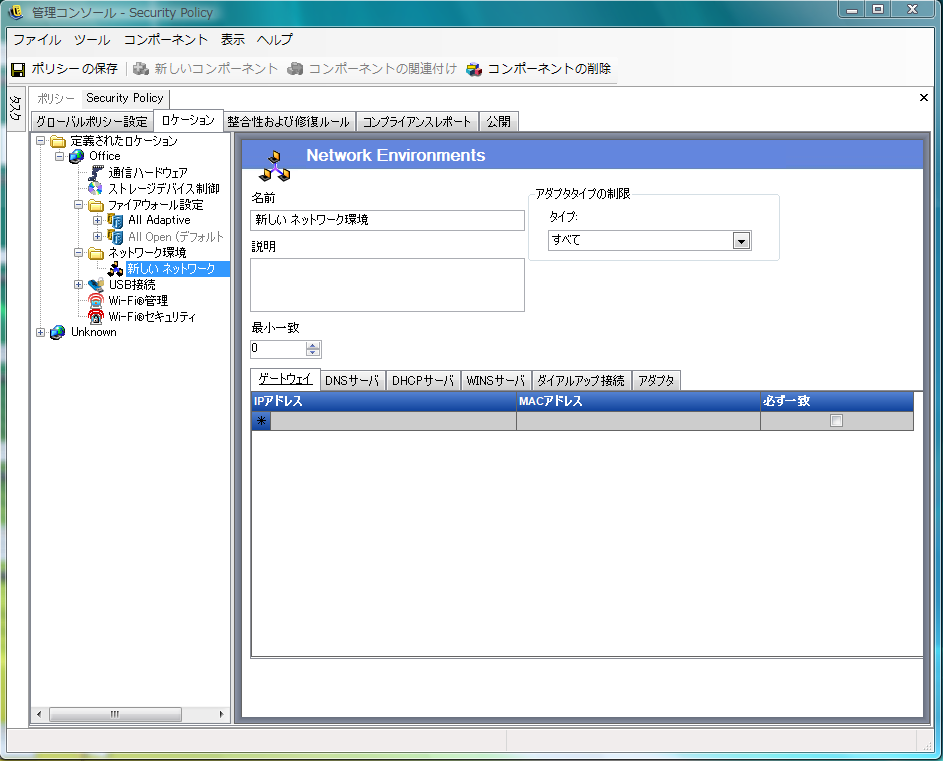

ネットワーク環境

ネットワークパラメータ(ゲートウェイサーバ、DNSサーバ、DHCPサーバ、WINSサーバ、利用可能なアクセスポイント、特定のアダプタ接続など)がロケーションとして既知である場合、ネットワークを識別するサービスの詳細(IPおよびMAC)をポリシー内に入力することで、ユーザは環境をロケーションとして保存する必要なく、迅速なロケーション切り替えが可能になります。

このコントロールにアクセスするには、[]タブをクリックし、左側のポリシーツリーでネットワーク環境フォルダをクリックします。

表示されるリストを使用して、管理者は環境に存在するネットワークサービスを定義することができます。各ネットワークサービスには、複数のアドレスを含めることができます。管理者は、ロケーションスイッチをアクティブにするために環境で一致する必要があるアドレスの数を決定します。

各ネットワーク環境定義では、2つ以上のロケーションを使用する必要があります。

ネットワーク環境を定義するには:

-

コンポーネントツリーで[]を選択し、[]ボタンをクリックします。

-

ネットワーク環境に名前を付けて、説明を入力します。

-

[]ドロップダウンリストから、このネットワーク環境へのアクセスを許可するアダプタタイプを選択します。

-

ワイヤレス

-

すべて

-

Modem

-

Wired

-

ワイヤレス

-

-

このネットワーク環境を識別するために最低限必要なネットワークサービスの数を指定します。

各ネットワーク環境には、ZENworks Security Clientがそのネットワーク環境を識別するために使用する最低限のアドレスが保持されています。[]で設定される数は、タブ付きのリストで必要であると指定されているネットワークアドレスの総数を超えてはなりません。このネットワーク環境を識別するために最低限必要なネットワークサービスの数を指定します。

-

サービスごとに次の情報を指定します。

-

IPアドレス: 15文字以内で、0から9までの数字およびピリオドのみを含むように指定します。(例: 123.45.6.789)

-

MACアドレス: 12文字以内で、0から9までの数字およびAからFまでの文字(大文字と小文字)のみを使用し、コロンで区切って指定します。この設定は任意です。たとえば、「00:01:02:34:05:B6」のように指定します。

-

ネットワーク環境を定義するためにこのサービスの識別が必要な場合は、[]チェックボックスをオンにします。

-

-

[]タブおよび[]タブで、次の要件を指定します。

-

[]タブで、電話帳のRASエントリ名またはダイヤル番号を指定します。

メモ:電話帳のエントリには、英数字を使用し、特殊文字(@、#、$、%、-など)や数値(1~9)を使用することはできません。特殊文字や数値のみを含むエントリはダイヤル番号と見なされます。

-

[アダプタ]タブで、許可されたそれぞれのアダプタにSSIDを指定します。アダプタを指定することで、このネットワーク環境へのアクセスが許可されるアダプタを厳密に制限できます。SSIDを入力しない場合、許可されたタイプのすべてのアダプタがアクセス可能になります。

-

既存のネットワーク環境をこのロケーションに関連付けるには:

メモ:1つのネットワーク環境を同じセキュリティポリシー内の複数のロケーションに関連付けると予期しない結果が発生するため、お勧めしません。

-

コンポーネントツリーで[]を選択し、[]ボタンをクリックします。

-

リストからネットワーク環境を選択します。

-

必要に応じ、環境パラメータを設定します。

メモ:共有コンポーネントの設定を変更すると、同じコンポーネントのその他すべてのインスタンスに影響します。このコンポーネントに関連付けられたその他すべてのポリシーを表示するには、[]コマンドを使用します。

-

[]をクリックします。

USB Connectivity (USB接続)

USB BUS経由で接続されるすべてのデバイスを、ポリシーによって許可または拒否することができます。これらのデバイスの情報については、USBデバイスインベントリレポートから、またはマシンに現在接続されているデバイスをすべてスキャンすることで、ポリシーに送ることができます。これらのデバイスのフィルタ処理には、製造元、製品名、シリアル番号、タイプなどを使用できます。管理者は、サポートを目的として、製造元のタイプまたは製品のタイプを条件に、一連のデバイスを受け入れるポリシーを設定することができます。たとえば、HP製のデバイスをすべて許可したり、マウスやキーボードなどのUSBヒューマンインタフェースデバイスをすべて許可したりすることができます。さらに、サポートされていないデバイスがネットワークに導入されるのを防ぐために、個別のデバイスを許可することができます。たとえば、ポリシーに含まれるプリンタ以外は許可しないようにすることができます。

このコントロールにアクセスするには、[]タブをクリックし、左側のポリシーツリーで[]をクリックします。

リストにないデバイスのアクセスを許可するか拒否するかを指定します。

リストは次の方法で作成されます。このリストを使用することで、デバイスに対するUSB接続の許可および拒否を指定することができます。

手動によるデバイスの追加

-

管理コンソールがインストールされているマシンのUSBポートにデバイスを差し込みます。

-

デバイスの準備が完了したら、[]ボタンをクリックします。デバイスにシリアル番号がある場合は、その説明とシリアル番号がリストに表示されます。

-

ドロップダウンリストから次のいずれかの設定を選択します(このポリシーには、グローバルリムーバブルデバイス設定は適用されません)。

-

有効にする: 優先リストのデバイスはすべての読み書き機能が許可され、他のすべてのUSBおよび外部ストレージデバイスは使用不可になります。

-

読み込み専用: 優先リストのデバイスは読み込み専用機能が許可され、他のすべてのUSBおよび外部ストレージデバイスは使用不可になります。

-

このポリシーで許可されたデバイスごとに、これらの手順を繰り返します。すべてのデバイスに同じ設定が適用されます。

デバイスリストのインポート

Novell USBドライブスキャナアプリケーションは、デバイスおよびそのシリアル番号のリストを生成します(セクション 1.11, USBドライブスキャナ)。このリストをインポートするには、[]をクリックし、リストを参照します。リストには、[]フィールドと[]フィールドが表示されます。

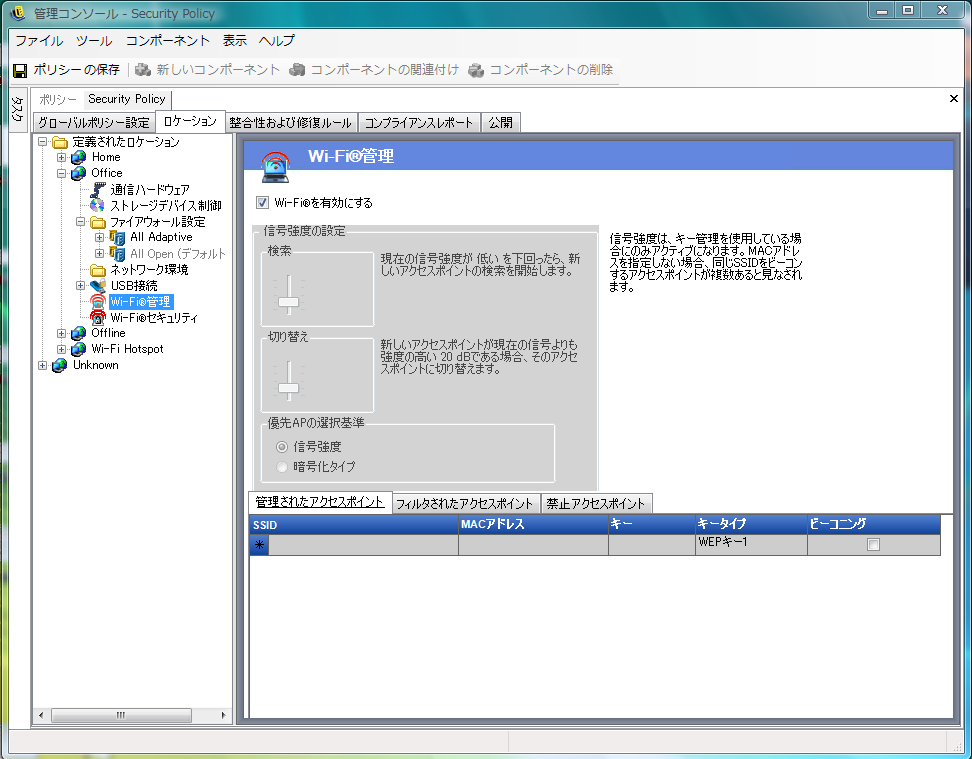

Wi-Fi管理

Wi-Fi管理を使用すると、管理者はアクセスポイントリストを作成できます。これらのリストに入力された無線アクセスポイントにより、ロケーション内への接続を許可されるアクセスポイントのエンドポイント、およびMicrosoftのZero Configuration Manager (Zero Config)での表示が許可されるアクセスポイントのエンドポイントが決定されます。この機能では、サードパーティの無線接続設定マネージャはサポートされていません。アクセスポイントを入力しない場合、エンドポイントはすべてのアクセスポイントを利用できます。

このコントロールにアクセスするには、[]タブをクリックし、左側のポリシーツリーで[]をクリックします。

メモ:[Wi-Fi Security (Wi-Fiセキュリティ)]または[Wi-Fi管理]で、[]チェックボックスをオフにすると、このロケーションでのWi-Fi接続が無効になります。

アクセスポイントを[]リストに入力すると、Zero Configがオフになり、リストされているアクセスポイント(利用可能な場合)のみにエンドポイントが接続するように強制されます。管理されたアクセスポイントを利用できない場合、ZENworks Security Clientはフィルタ処理されたアクセスポイントリストを使用します。禁止されたアクセスポイントに入力されたアクセスポイントは、Zero Configで表示されません。

メモ:アクセスポイントリストは、Windows* XPオペレーティングシステムのみでサポートされています。アクセスポイントリストを展開する前に、すべてのエンドポイントでZero Configから優先ネットワークリストを消去することをお勧めします。

詳細情報については、以下を参照してください。

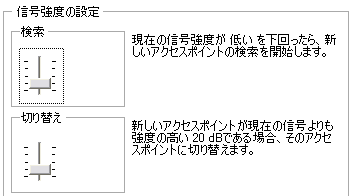

Wi-Fi信号強度設定

複数のWEP管理アクセスポイントがリストで定義されている場合、Wi-Fiアダプタの信号強度切り替えを設定できます。ロケーション別に信号強度のしきい値を調整して、ZENworks Security Clientにより、検索、破棄、リストで定義されている別のアクセスポイントへの切り替えが行われる時期を決定できます。

次の情報を調整できます。

-

検索: この信号強度レベルに達すると、ZENworks Security Clientは新たに接続するアクセスポイントの検索を始めます。デフォルト設定は「低い[-70 dB]」です。

-

スイッチ: ZENworks Security Clientが新しいアクセスポイントに接続するには、そのアクセスポイントは指定された信号強度で現在の接続にブロードキャストしている必要があります。デフォルト設定は「+20 dB」です。

信号強度のしきい値は、コンピュータのミニポートドライバを介して報告されたパワーの大きさ(dB単位)により求められます。各Wi-Fiカードおよび無線では、dB信号がRSSI (Received Signal Strength Indication: 受信信号強度)で異なって扱われる可能性があるため、数値はアダプタごとに異なります。

次の情報に基づいて、選択したアクセスポイントに優先順位を設定できます。

-

信号強度

-

暗号化タイプ

管理コンソールで定義済みのしきい値に関連付けられているデフォルトの数値は、ほとんどのWi-Fiアダプタで一般的に使用されています。Wi-FiアダプタのRSSI値を調べて、正確なレベルを入力してください。Novellの値は次のとおりです。

メモ:これらの信号強度の名前は、MicrosoftのZero Configuration Serviceで使用されるものと一致しますが、しきい値は一致しない可能性があります。Zero Configではその値を、RSSIから報告されるdB値に全面的に基づくのではなく、SNR (信号対ノイズ比)に基づいて決定します。たとえば、Wi-Fiアダプタが-54 dBの信号を受信していて、ノイズレベルが-22 dBであった場合、SNRは32 dB (-54 - -22=32)として報告され、Novellのスケールで-54 dB信号(ミニポートドライバを介して報告された場合)が非常に良い信号強度として示されても、Zero Configurationのスケールでは優れている信号強度として解釈されます。

エンドユーザは、Novellの信号強度のしきい値が表示されないことを把握しておくことが重要です。この情報は、Zero Configでユーザに表示される内容とその裏側で実際に発生している状況の違いを示すために提供されます。

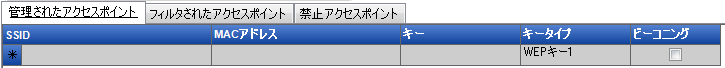

管理されたアクセスポイント

ZENworks Endpoint Security Managementは、ユーザの介入なしにWEP (Wired Equivalent Privacy)キーを自動的に配布して適用する簡単なプロセスを提供します(MicrosoftのZero Configuration managerをバイパスして、シャットダウンします)。このプロセスでは、キーを電子メールやメモに書いて渡すことがないため、キーの保全性が保護されます。実際、エンドユーザはアクセスポイントに自動的に接続するためのキーを把握している必要はありません。これにより、許可されていないユーザへのキーの再配布を防止します。

共有WEPキー認証の本質的なセキュリティ脆弱性のために、NovellではオープンWEPキー認証のみをサポートします。共有認証の場合、クライアント/APキー検証プロセスは、無線で簡単に盗聴される要求フレーズの平文および暗号化バージョンの両方を送信します。これにより、フレーズの平文バージョンと暗号化バージョンの両方がハッカーに渡る可能性があります。ハッカーがこの情報を取得すると、キーが容易に解読されます。

アクセスポイントごとに次の情報を入力します。

-

SSID: SSID番号を指定します。SSID番号では、大文字と小文字が区別されます。

-

MACアドレス: MACアドレスを指定します(SSID間の共通性のために指定することをお勧めします)。指定されていない場合、同一のSSID番号をビーコンとして持つ複数のアクセスポイントがあると見なされます。

-

キー: アクセスポイントのWEPキーを指定します(10桁または26桁の16進数文字)。

-

キータイプ: ドロップダウンリストから適切なレベルを選択して、暗号化キーのインデックスを指定します。

-

ビーコン: 定義されたアクセスポイントが現在そのSSIDをブロードキャストしている場合にオンにします。ビーコンのないアクセスポイントの場合は、このオプションをオフのままにします。

メモ:ZENworks Security Clientは、ポリシーのリストに含まれていて、ビーコンを持つ各アクセスポイントに最初に接続を試みます。ビーコンを持つアクセスポイントが見つからない場合、ZENworks Security Clientは、ポリシーのリストに含まれていて、ビーコンを持たない各アクセスポイント(SSIDで識別される)に接続を試みます。

1つ以上のアクセスポイントが管理されたアクセスポイントリストで定義されている場合、Wi-Fiアダプタの信号強度切り替えを設定できます。

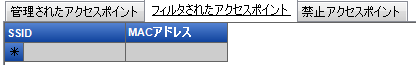

フィルタされたアクセスポイント

フィルタ処理されたアクセスポイントリストに入力されたアクセスポイントのみが、Zero Configに表示されます。これによって、許可されていないアクセスポイントにエンドポイントが接続することが防止されます。

アクセスポイントごとに次の情報を入力します。

-

SSID: SSID番号を指定します。SSID番号では、大文字と小文字が区別されます。

-

MACアドレス: MACアドレスを指定します(SSID間の共通性のために指定することをお勧めします)。指定されていない場合、同一のSSIDをビーコンとして持つ複数のアクセスポイントがあると見なされます。

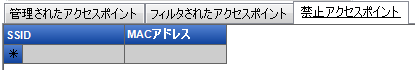

禁止されたアクセスポイント

[]リストに入力されたアクセスポイントは、Zero Configに表示されないばかりでなく、エンドポイントはこれらのアクセスポイントへの接続が許可されません。

アクセスポイントごとに次の情報を入力します。

-

SSID: SSID番号を指定します。SSID番号では、大文字と小文字が区別されます。

-

MACアドレス: MACアドレスを指定します(SSID間の共通性のために指定することをお勧めします)。指定されていない場合、同一のSSIDをビーコンとして持つ複数のアクセスポイントがあると見なされます。

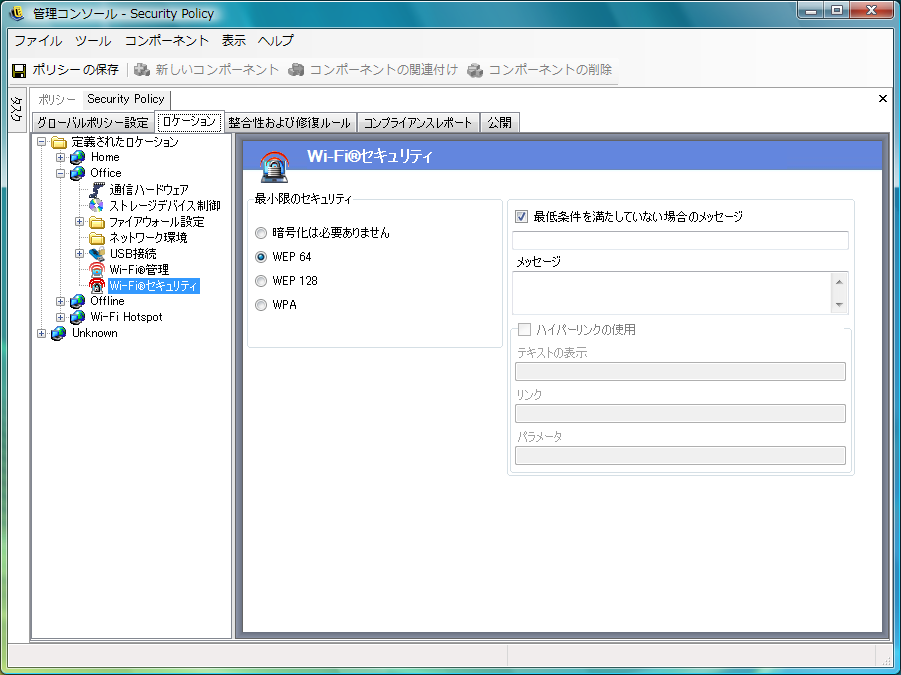

Wi-Fiセキュリティ

Wi-Fi通信ハードウェア(Wi-Fiアダプタ、PCMCIA、または他のカード、および組み込みのWi-Fi無線)がグローバルに許可されている(無線制御を参照)場合は、その他の設定をこのロケーションでアダプタに適用することができます。

このコントロールにアクセスするには、[]タブをクリックし、左側のポリシーツリーで[]をクリックします。

メモ:[Wi-Fi Security (Wi-Fiセキュリティ)]または[Wi-Fi管理]で、[]チェックボックスをオフにすると、このロケーションでのWi-Fi接続が無効になります。

Wi-Fiアダプタは、指定されたロケーションで特定レベルの暗号化を備えたアクセスポイントのみと通信できるように設定できます。

たとえば、アクセスポイントのWPA設定を支社に展開した場合、WEP 128の暗号化レベル以上の強度を備えたアクセスポイントのみと通信するようにアダプタを制限することができます。これにより、セキュリティで保護されていない不正なアクセスポイントに誤って関連付けることを防止します。

このような設定を適用した場合は、「暗号化は必要ありません」などのカスタムユーザメッセージを作成してください。

複数のアクセスポイントが[]リストおよび[]リストに入力されている場合、優先条件を設定して、暗号化レベルの順にまたは信号強度の順にアクセスポイントに接続することができます。暗号化レベルを選択すると、暗号化の最小要件を満たすアクセスポイントとの接続が強制されます。

たとえば、WEP 64が暗号化要件で暗号化が優先の場合、最も高い暗号化強度を備えたアクセスポイントが他のすべてのアクセスポイントよりも優先されます。信号強度が優先の場合、接続時に強度が最も強い信号が優先されます。

2.2.3 整合性および修復ルール

ZENworks Endpoint Security Managementは、エンドポイントで必要なソフトウェアが実行されていることを確認する機能と、この確認が失敗した場合の即時修復手順を提供しています。

詳細情報については、以下を参照してください。

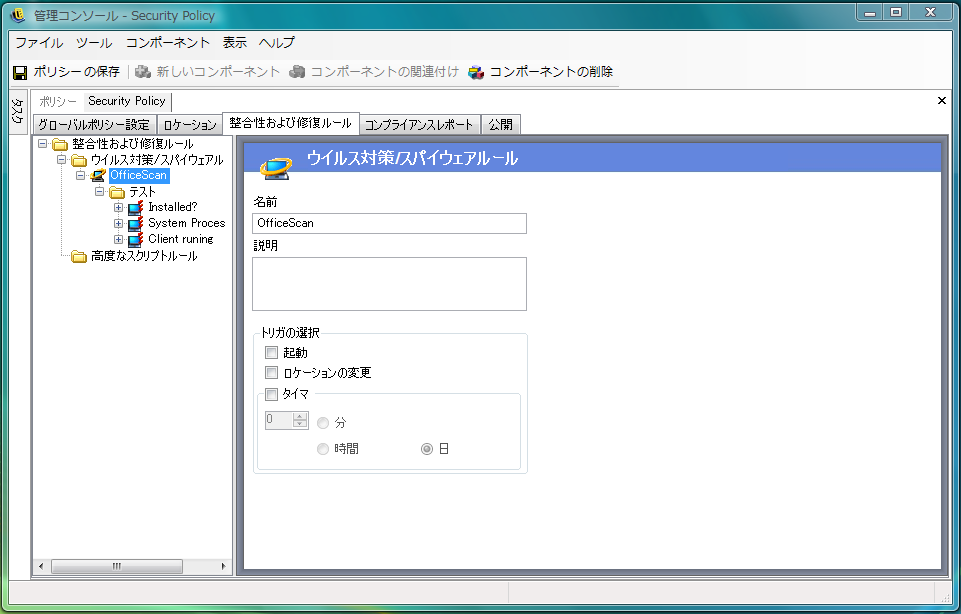

ウイルス対策およびスパイウェアルール

ウイルス対策およびスパイウェアルールでは、エンドポイント上の指定されたウイルス対策またはスパイウェアソフトウェアが実行されていて最新の状態であることを確認します。ソフトウェアが実行されていて、バージョンが最新のものであるかを判断するためのテストが実行されます。両方のチェックに成功すると、定義されているロケーションのどこにでも切り替えることができます。どちらかのテストに失敗すると、次のアクション(管理者が定義する)が実行されます。

-

レポーティングサービスにレポートが送信されます。

-

カスタムユーザメッセージが表示されます。オプションで表示される起動リンクにより、ルール違反を解決する方法に関する情報が示されます。

-

ユーザは検疫済みの状態に切り替えられます。この状態では、ユーザによるネットワークアクセスが制限されるか、特定のプログラムによるネットワークアクセスが禁止されるか、またはその両方が行われ、ユーザによるネットワークへの感染拡大を防ぎます。

フォローアップテストによりエンドポイントがコンプライアンスの状態にあると判断されたら、セキュリティ設定は自動的に元の状態に戻ります。

メモ:この機能はZENworks Endpoint Security Managementがインストールされている場合のみ有効で、UWSセキュリティポリシーには使用できません。

このコントロールにアクセスするには、[]をクリックし、左側にあるポリシーツリーで[]をクリックします。

デフォルトのリストには、表示されないソフトウェアのカスタムテストを作成できます。同一ルール内で、1つ以上のソフトウェアをチェックする単独のテストを作成できます。実行中のプロセスおよびファイルの存在チェックの各セットでは、独自の成功および失敗の結果が出されます。

新しいウイルス対策ルールまたはスパイウェアルールを作成するには:

-

コンポーネントツリーから[]を選択し、[]をクリックします。

-

[]をクリックします。

-

ルールに名前を付けて、説明を入力します。

-

ルールのトリガを選択します。

-

GroupWise起動: システムの起動時にテストを実行します。

-

ロケーションの変更: ZENworks Security Clientが新しいロケーションに切り換えられるたびに、テストを実行します。

-

Timer: 分単位、時間単位、または日付単位で定義されたスケジュールに従って整合性テストを実行します。

-

-

[]をクリックします。ポリシーにエラーがある場合は、セクション 2.2.6, エラー通知を参照してください。

-

整合性テストを定義します。

既存のウイルス対策またはスパイウェアルールを関連付けるには:

-

[]を選択し、[]をクリックします。

-

リストから目的のルールを選択します。

-

(オプション)テスト、チェック、および結果を再定義します。

メモ:共有コンポーネントの設定を変更すると、同じコンポーネントのその他すべてのインスタンスに影響します。このコンポーネントに関連付けられたその他すべてのポリシーを表示するには、[]コマンドを使用します。

-

[]をクリックします。ポリシーにエラーがある場合は、セクション 2.2.6, エラー通知を参照してください。

整合性テストおよびチェックは自動的に含められ、必要に応じて編集できます。

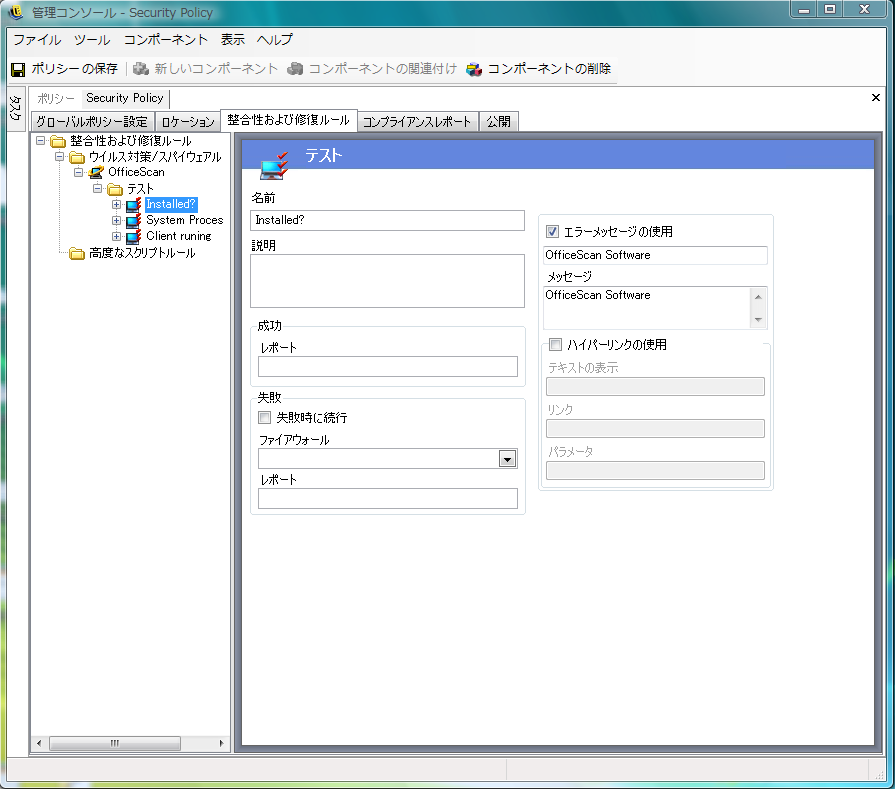

整合性テスト

各整合性テストは、2つのチェック「ファイルの存在」および「実行中のプロセス」を実行できます。 > それぞれのテストでは、それぞれの成功または失敗の結果が得られます。

定義済みのすべてのウイルス対策ルールおよびスパイウェアルールでは、標準テストおよび標準チェックが事前に作成されています。整合性ルールには、その他のテストも追加できます。

テストが複数ある場合は、ここで入力された順序で実行されます。2番目のテストを実行する前に、最初のテストに成功している必要があります。

整合性テストを作成するには:

-

コンポーネントツリーで[]を選択し、目的のレポートの横の[+]アイコンをクリックしてリストを展開します。次に、[]を右クリックし、[]をクリックします。

-

テストに名前を付けて、説明を入力します。

-

テストに対する成功レポートのテキストを指定します。

-

テストに失敗した場合に備えて、次の内容を定義します。

-

失敗時に続行: テストに失敗した場合にユーザがネットワーク接続を継続する場合、またはテストを繰り返す場合はこれを選択します。

-

ファイアウォール: テストに失敗した場合、この設定が適用されます。ファイアウォール設定が、すべて閉じているか、整合性に準拠していない、またはカスタム検疫の状態である場合、ユーザによるネットワークへの接続はできません。

-

メッセージ: テストに失敗した場合に表示するカスタムユーザメッセージを選択します。このメッセージには、エンドユーザ用の修復手順を含めることができます。

-

レポート: レポーティングサービスに送信される失敗レポートを入力します。

-

-

失敗メッセージを入力します。このメッセージには、1つ以上のチェックがいつ失敗したかのみが表示されます。チェックボックスをオンにし、所定のボックスにメッセージ情報を指定します。

-

修復オプションを提供するためのハイパーリンクを追加できます。このリンクには、詳細情報へのリンクまたはテストが失敗した場合にパッチまたは更新プログラムをダウンロードするためのリンクを使用できます(ハイパーリンクを参照)。

-

[]をクリックします。ポリシーにエラーがある場合は、セクション 2.2.6, エラー通知を参照してください。

-

整合性チェックを定義します。

-

上記の手順を繰り返して、新しいウイルス対策またはスパイウェアテストを作成します。

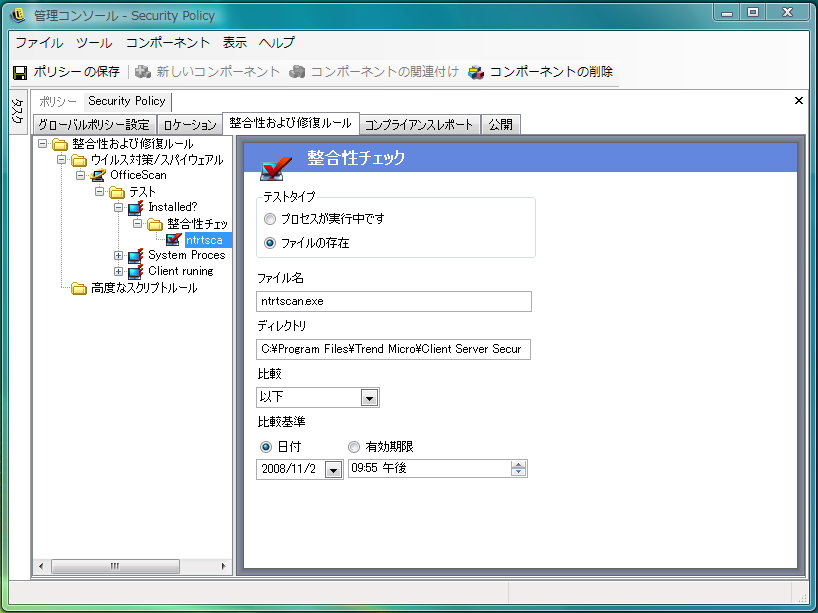

整合性チェック

各テストのチェックによって、1つ以上のウイルス対策プロセスまたはスパイウェアプロセスが実行されているか、または必須のファイルが存在するかが判断されます。整合性テストを実行するには、チェックが少なくとも1つ定義されている必要があります。

新しいチェックを作成するには、左側のポリシーツリーで[]を右クリックし、[]をクリックします。2種類のチェックのうちいずれかを選択し、次に示す情報を入力します。

実行中のプロセス: イベントがトリガされた時点でソフトウェアが実行されているかどうかを判断します(たとえば、AVクライアント)。このチェックに必要な唯一の情報は、実行可能ファイルの名前です。

ファイルが存在します: このチェックは、イベントがトリガされた時点でソフトウェアが最新の状態であるかどうかを判断するために使用します。

所定のフィールドに次の情報を入力します。

-

ファイル名: チェックするファイル名を指定します。

-

ファイルディレクトリ: ファイルが存在するディレクトリを指定します。

-

ファイルの比較: ドロップダウンリストから日付の比較条件を選択します。

-

なし

-

等しい

-

以上

-

以下

-

-

Compare by (比較単位): 世代または日付を指定します。 >

-

日付で比較すると、指定した日付と時刻(たとえば、最終更新日時)以降にこのファイルが作成されたことが確認されます。

-

世代で比較すると、特定の期間以降にこのファイルが作成されたことが確認されます。単位は日数です。

-

メモ:[等しい]ファイルの比較は、世代チェックを使用する場合には、[以下]として処理されます。

チェックは、入力された順に実行されます。

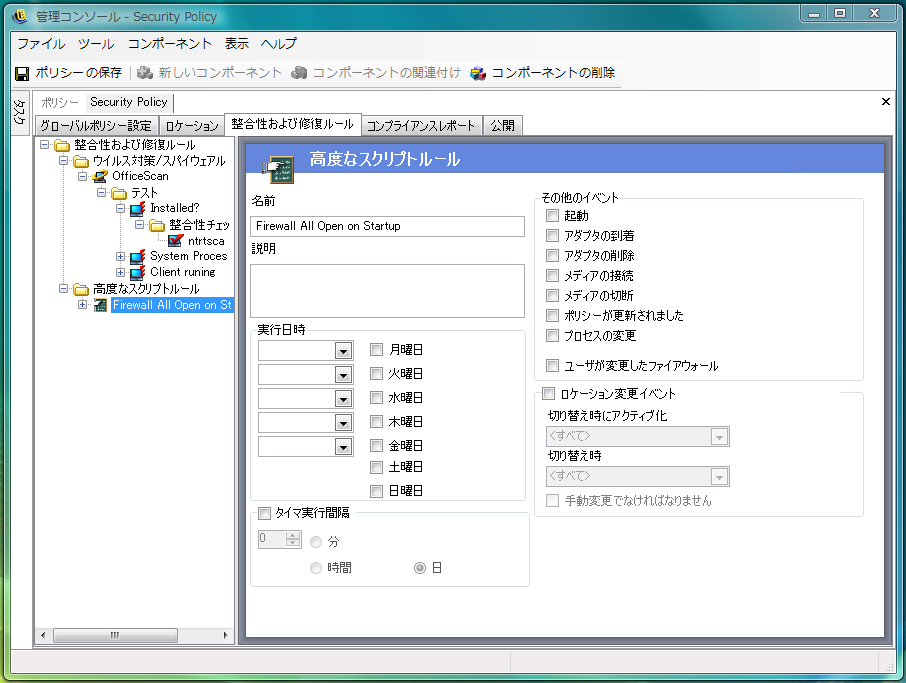

高度なスクリプトルール

ZENworks Endpoint Security Managementには、高度なルールスクリプトツールが用意されています。このツールを使用することで、管理者は柔軟性の高い複雑なルールや修復アクションを作成できます。

このコントロールにアクセスするには、[]タブをクリックし、左側にあるポリシーツリーで[]アイコンをクリックします。

このスクリプトツールは、共通スクリプト言語であるVBScriptかJscriptのいずれかを使用してスクリプトルールを作成します。スクリプトルールには、トリガ(ルールの実行時期)および実際のスクリプト(ルールのロジック)の両方が含まれています。管理者は、実行するスクリプトの種類に関する制約を受けません。

高度なスクリプトは、その他の整合性ルールと共に順次実装されます。このため、実行時間の長いスクリプトが完了するまで、他のルール(時間指定のルールを含む)は実行されません。

新しい高度なスクリプトルールを作成するには:

-

コンポーネントツリーで[]を右クリックし、[]をクリックします。

-

ルールに名前を付けて、説明を入力します。

-

トリガされるイベントを指定します。

-

Times and Days to Run (実行する時刻と曜日): スクリプトが実行される時刻を5つ指定します。スクリプトは、選択された曜日に毎週実行されます。

-

Timer Run Every (実行間隔タイマ): タイマを実行する頻度を指定します。

-

Miscellaneous Events (その他のイベント): スクリプトがトリガされるエンドポイントのイベントを指定します。

-

Location Change Event (ロケーション変更イベント): スクリプトがトリガされるロケーション変更イベントを指定します。これらのイベントは、独立したイベントではなく、前のイベントに付加的に続くイベントです。

-

Check Location Event (ロケーション変更イベントをチェック): ロケーションが変更されるたびに、スクリプトが実行されます。

-

Activate when switching from (切り替え時にアクティブ化-切り替え元): ユーザがこの(指定された)ロケーションから他のロケーションに移動するときにのみ、スクリプトが実行されます。

-

Activate when switching to (切り替え時にアクティブ化-切り替え先): ユーザが他のロケーションからこの指定されたロケーションに入ったときに、スクリプトが実行されます。[]にロケーションパラメータが指定された場合、たとえば、事務所と指定されたとすると、ロケーションが事務所から指定されたロケーションに切り替わるときにのみ、スクリプトが実行されます。

-

Must be a manual change (手動変更が場合): ユーザが手動でロケーションを変更した場合にのみ、スクリプトが実行されます。

-

-

-

任意のスクリプト変数を作成します。詳細については、スクリプト変数を参照してください。

-

スクリプトテキストを書き込みます。詳細については、スクリプトテキストを参照してください。

-

[]をクリックします。ポリシーにエラーがある場合は、セクション 2.2.6, エラー通知を参照してください。

既存の高度なスクリプトルールを関連付けるには:

-

コンポーネントツリーから[]を選択し、[]をクリックします。

-

リストから目的のルールを選択します。

-

必要に応じ、トリガイベント、変数、またはスクリプトを再定義します。

メモ:共有コンポーネントの設定を変更すると、同じコンポーネントのその他すべてのインスタンスに影響します。このコンポーネントに関連付けられたその他すべてのポリシーを表示するには、[]コマンドを使用します。

-

[]をクリックします。ポリシーにエラーがある場合は、セクション 2.2.6, エラー通知を参照してください。

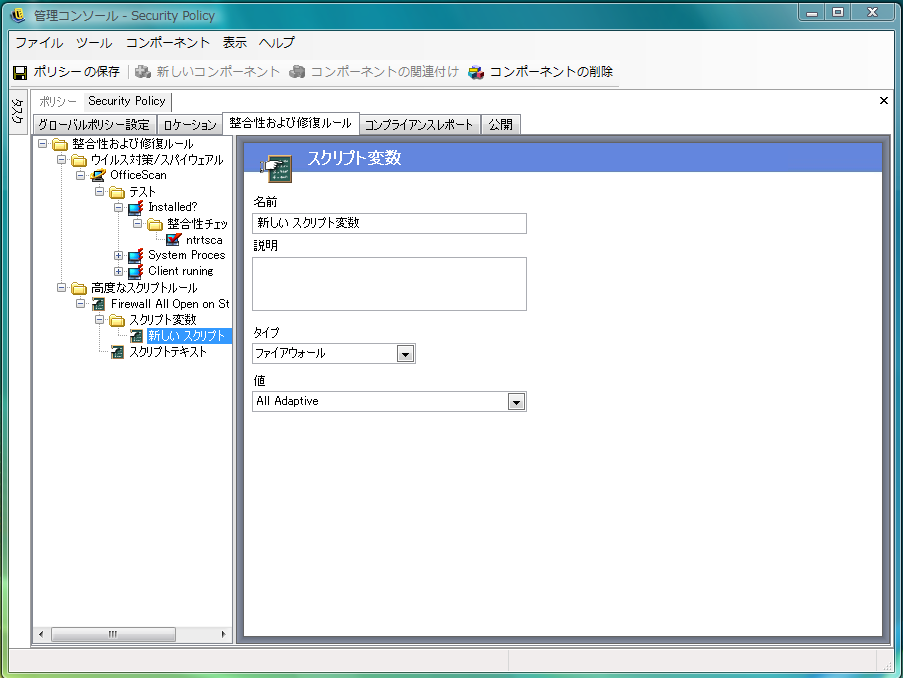

スクリプト変数

スクリプト変数はオプションの設定です。この設定を使用すると、管理者はスクリプトの変数(var)を定義して、ZENworks Endpoint Security Management機能(定義済みのスタムユーザメッセージカまたはハイパーリンクを起動したり、定義済みのロケーションまたはファイアウォール設定に切り替えたりするなど)を使用したり、スクリプト自体を変更することなく変数の値を自由に変更したりすることができます。

新しいスクリプト変数を作成するには:

-

コンポーネントツリーで[]を右クリックし、[]をクリックします。

-

変数に名前を付けて、説明を入力します。

-

変数のタイプを次の中から選択します。

-

カスタムユーザメッセージ: アクションとして起動できるカスタムユーザメッセージを定義します。

-

ファイアウォール: アクションとして適用できるファイアウォール設定を定義します。

-

ハイパーリンク: アクションとして起動できるハイパーリンクを定義します。

-

ロケーション: アクションとして適用できるロケーションを定義します。

-

数値: 数値を定義します。

-

文字列: 文字列値を定義します。

-

-

新しい変数の値を指定します。

-

すべてに適応

-

すべて終了

-

すべて開く

-

新しいファイアウォールの設定

-

整合性に準拠していない

-

-

[]をクリックします。ポリシーにエラーがある場合は、セクション 2.2.6, エラー通知を参照してください。

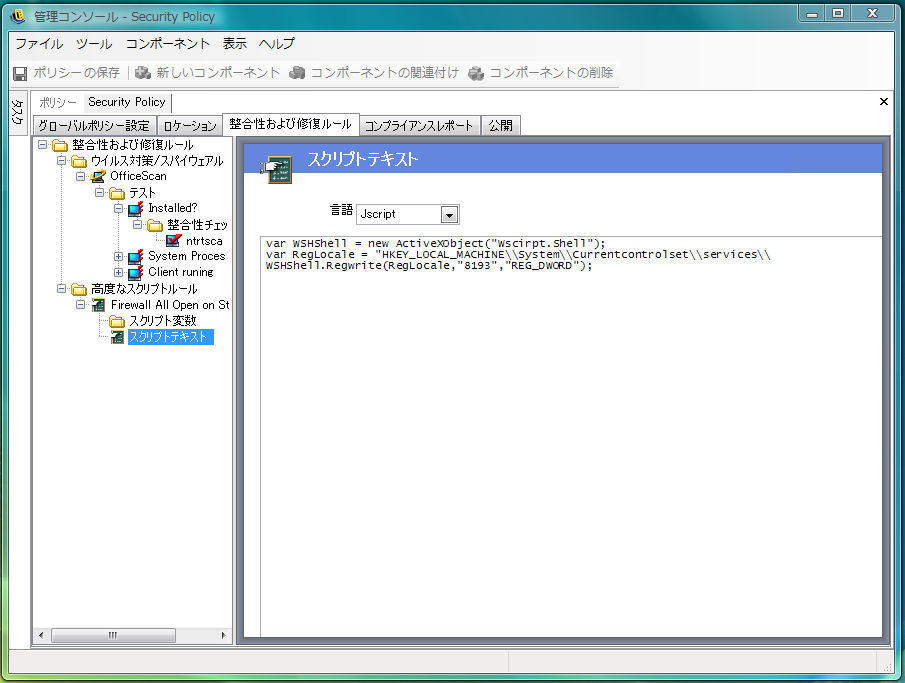

スクリプトテキスト

ZENworks Endpoint Security Management管理者は、ZENworks Security Clientが実行できるスクリプトの種類を制限されていません。ポリシーを配布する前に、スクリプトをテストしてください。

スクリプトの種類(JscriptまたはVBscript)を選択して、フィールドにスクリプトテキストを入力します。このスクリプトは、別のソースからコピーして、このフィールドに貼り付けることもできます。

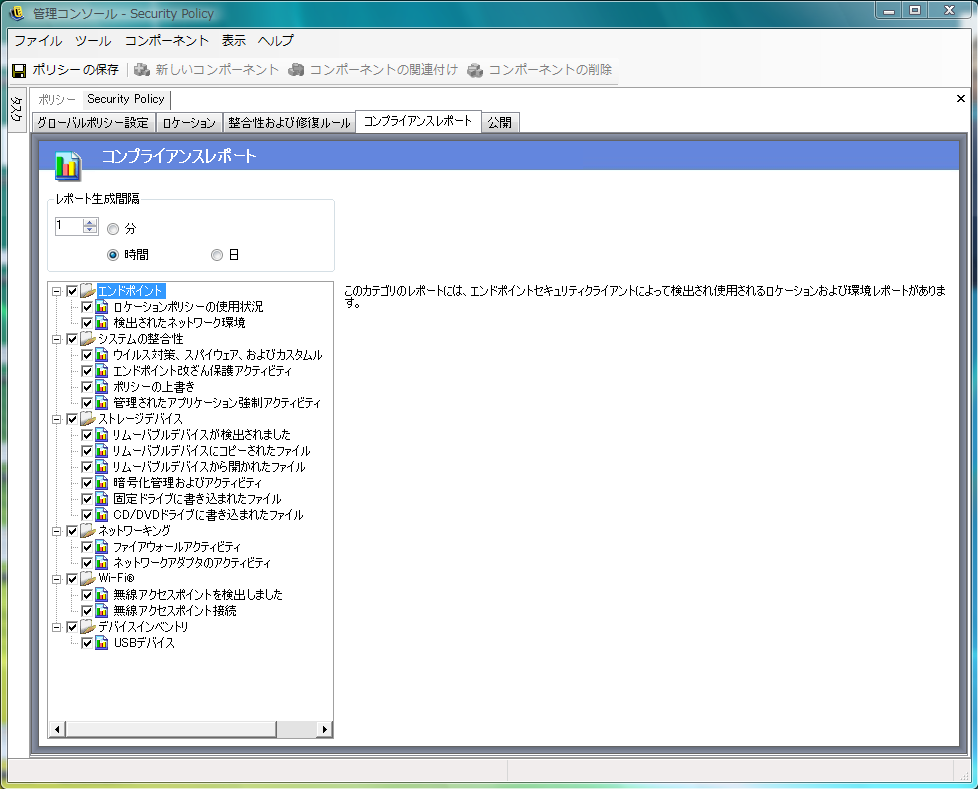

2.2.4 コンプライアンスレポーティング

ZENworks Security Clientのドライバのレベルとアクセスのため、エンドポイントが実行する事実上すべてのトランザクションをレポートできます。エンドポイントでは、トラブルシューティングとポリシー作成を目的として、オプションの各システムインベントリを実行させることができます。これらのレポートにアクセスするには、[]タブをクリックします。

メモ:スタンドアロンの管理コンソールが実行中のとき、レポーティングは使用できません。

このポリシーのコンプライアンスレポーティングを実行するには:

-

レポートを生成する頻度を指定します。これは、ZENworks Security Clientからポリシー配布サービスにデータがアップロードされる頻度です。

-

キャプチャするレポートのカテゴリ(種類)をそれぞれオンにします。

次のようなレポートを利用できます。

エンドポイント

-

ロケーションポリシーの使用状況: ZENworks Security Clientは、強制されたすべてのロケーションポリシーと、その強制期間を報告します。

-

検出されたネットワーク環境: ZENworks Security Clientは、検出されたすべてのネットワーク環境の設定を報告します。

システムの整合性

-

ウィルス対策、スパイウェア、およびカスタムルール: ZENworks Security Clientは、テスト結果に基づいて、設定された整合性メッセージを報告します。

-

エンドポイント改ざん保護アクティビティ: ZENworks Security Clientは、セキュリティクライアントを改ざんしようとする攻撃を報告します。

-

ポリシーの無効化: ZENworks Security Clientは、セキュリティクライアントで管理機能の無効化を開始しようとするすべての攻撃を報告します。

-

管理されたアプリケーション強制アクティビティ: ZENworks Security Clientは、管理されたアプリケーションに対するすべての強制アクティビティを報告します。

ストレージデバイス

-

検出されたリムーバブルデバイス: ZENworks Security Clientは、セキュリティクライアントによって検出されたすべてのリムーバブルストレージデバイスを報告します。

-

リムーバブルデバイスにコピーされたファイル: ZENworks Security Clientは、リムーバブルストレージデバイスにコピーされたファイルを報告します。

-

リムーバブルデバイスから開かれたファイル: ZENworks Security Clientは、リムーバブルストレージデバイスから開かれたファイルを報告します。

-

暗号化管理およびアクティビティ: ZENworks Security Clientは、ZENworksストレージ暗号化ソリューションを使用して、暗号化/複合化アクティビティを報告します。

-

固定ドライブに作成されたファイル: ZENworks Security Clientは、システムの固定ドライブに作成されたファイルの数を報告します。

-

CD/DVDドライブに作成されたファイル: ZENworks Security Clientは、システムのCD/DVDドライブに作成されたファイルの数を報告します。

ネットワーキング

-

ファイアウォールアクティビティ: ZENworks Security Clientは、適用されるロケーションポリシーに対して設定されたファイアウォールによってブロックされたすべてのトラフィックを報告します。

重要:このレポートを有効にすると、大量のデータが収集される可能性があります。このデータは、非常に急速にデータベースを一杯にすることがあります。あるZENworks Security Clientのテストでは、ブロック対象のパケットのデータアップロードが20時間にわたって1,115件報告されました。大規模な導入の前に、影響を受ける環境のテストクライアントで、監視およびチューニングする期間を設けてください。

-

ネットワークアダプタアクティビティ: ZENworks Security Clientは、管理されるネットワークデバイスについてすべてのトラフィックアクティビティを報告します。

Wi-Fi

-

無線アクセスポイントを検出しました: ZENworks Security Clientは、検出されたすべてのアクセスポイントを報告します。

-

無線アクセスポイント接続: ZENworks Security Clientは、エンドポイントによって行われたすべてのアクセスポイント接続を報告します。

デバイスインベントリ

-

USBデバイス: ZENworks Security Clientは、システム内で検出されたすべてのUSBデバイスを報告します。

2.2.5 発行

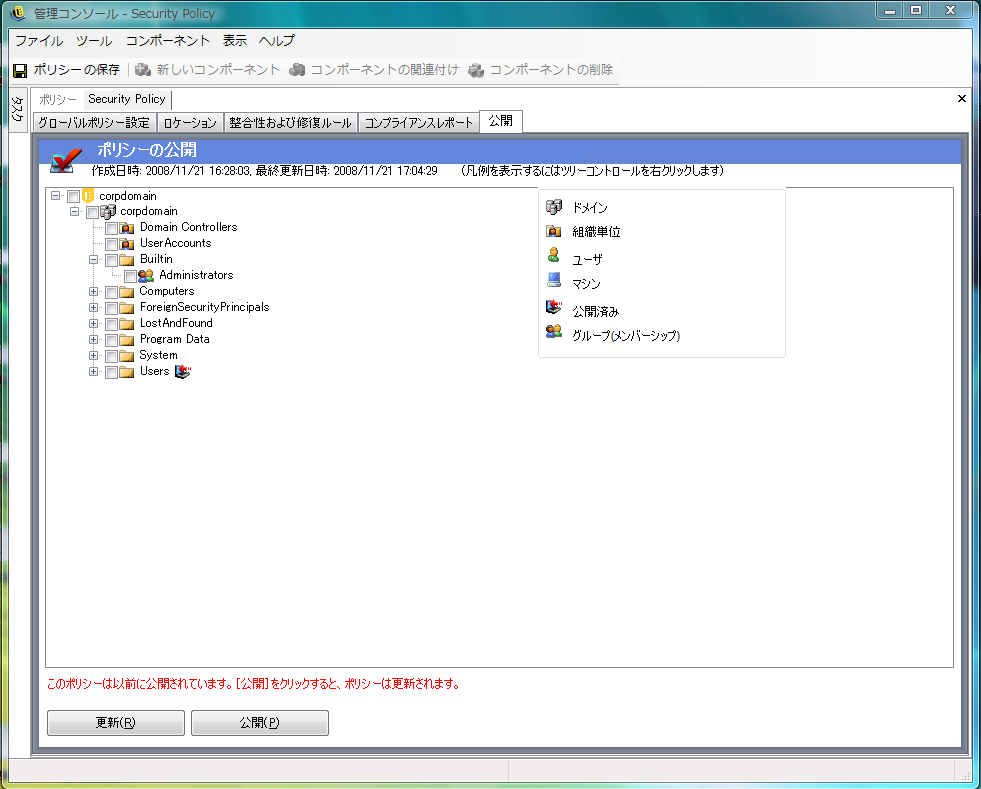

完成したセキュリティポリシーは、発行メカニズムによってユーザに送信されます。ポリシーが公開された後は、更新を受け取るエンドユーザがスケジュールに則ってチェックインした時点で、そのエンドユーザとともに更新することができます。ポリシーを公開するには、[]タブをクリックします。次の情報が表示されます。

-

現在のディレクトリツリー

-

ポリシーが作成された日付および変更された日付

-

[]ボタンと[]ボタン

現在のユーザの公開許可に基づいて、ディレクトリツリーに赤で示された1つ以上の選択項目が表示されることがあります。ユーザは、赤で表示されたユーザおよびグループに公開することはできません。

ユーザおよびユーザに関連付けられたグループは、管理サービスに認証されるまで表示されません。企業のディレクトリサービスが変更されても、管理コンソールには直ちに表示されないことがあります。管理サービスのディレクトリツリーを更新するには、[]をクリックします。

詳細情報については、以下を参照してください。

ポリシーの公開

-

左側のディレクトリツリーからユーザグループ(または単独のユーザ)を選択します。ユーザをダブルクリックして選択します(ユーザグループを選択すると、すべてのユーザが含まれます)。

ポリシーを受け取っていないユーザについては、ユーザ名の横に

アイコンが表示されます。ユーザまたはグループがすでにポリシーを受け取っている場合、ディレクトリツリーのユーザ名の横に

アイコンが表示されます。ユーザまたはグループがすでにポリシーを受け取っている場合、ディレクトリツリーのユーザ名の横に アイコンが表示されます。

アイコンが表示されます。

ユーザまたはグループの選択を解除するには、対象のユーザまたはグループをダブルクリックして

アイコンを削除します。

アイコンを削除します。

-

ポリシーをポリシー配布サービスに送信するには、[]をクリックします。

公開済みポリシーの更新

ポリシーがユーザに公開された後に、ポリシーのコンポーネントを編集して再公開することで、簡単な更新を管理できます。たとえば、ZENworks Endpoint Security Management管理者がアクセスポイントのWEPキーを変更する必要がある場合、必要なのは、キーの編集とポリシーの保存を行ったあとで[]をクリックするだけです。影響を受けるユーザは、次回のチェックイン時にポリシー(および新しいキー)を受け取ります。

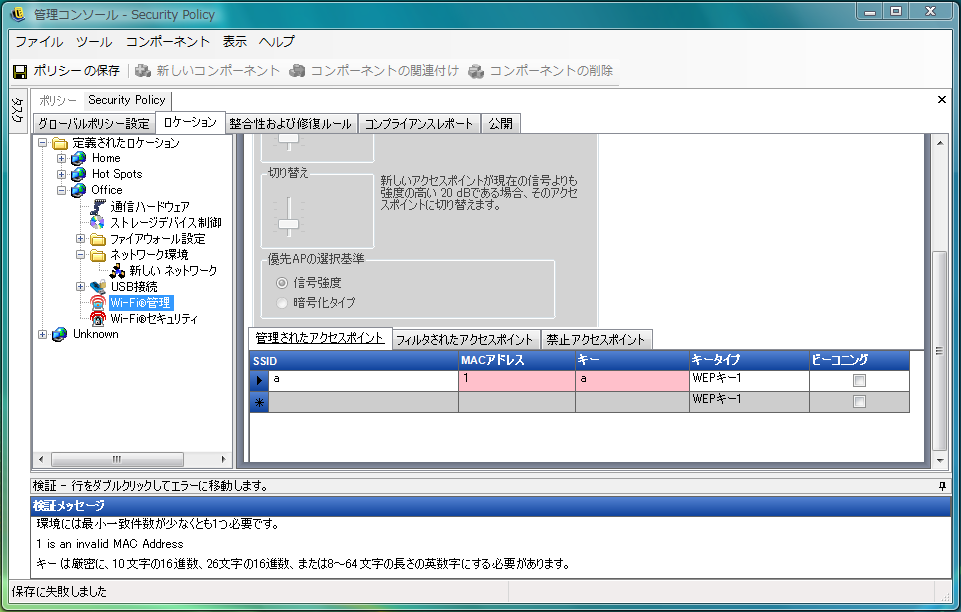

2.2.6 エラー通知

管理者がコンポーネントに不完全なデータや不適切なデータを含むポリシーを保存しようとすると、検証ペインが管理コンソールの下部に表示され、エラーごとに強調表示されます。ポリシーを保存する前にすべてのエラーを訂正する必要があります。

検証ペインの行をそれぞれダブルクリックし、エラーを含む画面に移動します。以下の図に示すように、エラーは強調表示されます。

2.2.7 使用状況の表示

共有されているポリシーコンポーネントへの変更は、これらのコンポーネントが関連付けられているすべてのポリシーに影響を及ぼします。ポリシーコンポーネントの更新または変更の前に、[]コマンドを実行して、この変更でポリシーが影響を受けるかどうかを判断してください。

-

コンポーネントを右クリックし、[]をクリックします。

ポップアップウィンドウが表示され、他のポリシー内に存在するこのコンポーネントの各インスタンスが示されます。