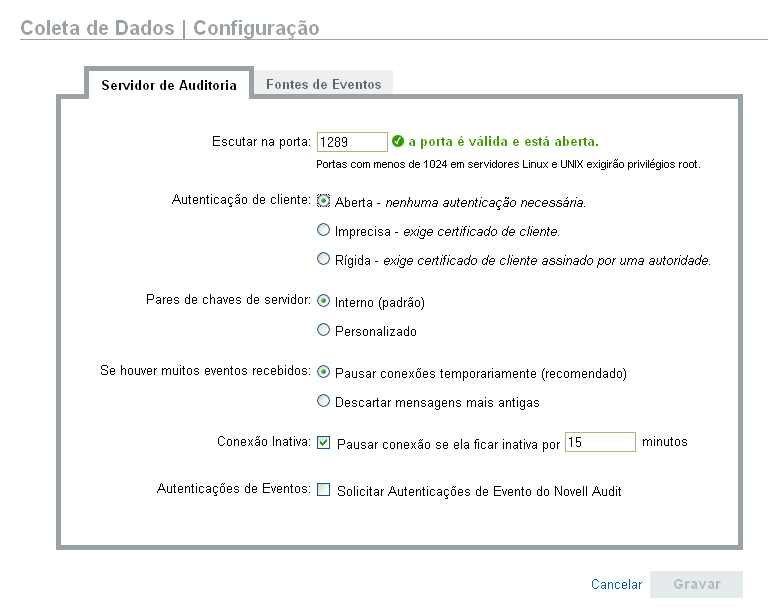

6.3 Opções do Servidor Audit

Os administradores podem mudar algumas configurações relacionadas à forma como o Identity Audit escuta os dados dos aplicativos de fontes de eventos, incluindo a porta em que o Identity Audit escuta e o tipo de autenticação entre a fonte de eventos e o Identity Audit.

-

Efetue login no Identity Audit como administrador.

-

Clique no link na parte superior da tela.

-

Clique no link no lado direito da tela.

-

Certifique-se de que o esteja selecionado.

-

Digite a porta em que o servidor do Identity Audit escutará as mensagens das fontes de eventos. Para obter mais informações, consulte a Seção 6.3.1, Configuração da Porta e redirecionamento de porta.

-

Defina as configurações corretas de autenticação de cliente e pares de chave de servidor. Para obter mais informações, consulte a Seção 6.3.2, Autenticação de cliente.

-

Selecione o comportamento do servidor do Identity Audit quando o buffer for preenchido com muitos eventos.

Pause temporariamente as conexões. Esta configuração elimina as conexões existentes e pára de aceitar novas conexões até o buffer ter espaço para as novas mensagens. Por enquanto, as mensagens são armazenadas em cache pelas fontes de eventos.

Elimine as mensagens mais antigas. Essa configuração elimina as mensagens mais antigas para aceitar novas mensagens.

AVISO:Não haverá método suportado para recuperar as mensagens eliminadas se você selecionar .

-

Selecione para desconectar fontes de eventos que não enviaram dados durante um período específico.

As conexões de fontes de eventos serão automaticamente recriadas quando começarem a enviar dados de novo.

-

Digite o número de minutos antes de uma conexão inativa ser desconectada.

-

Selecione para receber uma assinatura com o evento.

NOTA:Para receber uma assinatura, o Agente de Plataforma na fonte de eventos deve ser configurado de forma correta. Para obter mais informações, consulte a Seção 6.1, Configurando fontes de eventos. .

-

Clique em .

6.3.1 Configuração da Porta e redirecionamento de porta

A porta padrão na qual o Identity Audit escuta mensagens dos Agentes de Plataforma é a porta 1289. Quando a porta é definida, o sistema verifica se ela é válida e se está aberta.

A vinculação a portas menores que 1024 exige privilégios root. Em vez disso, a Novell recomenda usar uma porta maior que 1024. Você pode mudar os dispositivos de origem a serem enviados para uma porta maior ou usar o redirecionamento de porta no servidor do Identity Audit.

Para mudar a fonte de eventos a ser enviada para uma porta diferente:

-

Efetue login na máquina de fonte de eventos.

-

Abra o arquivo logevent para edição. O arquivo está em uma localização diferente, dependendo do sistema operacional.

-

Linux: /etc/logevent.conf

-

Windows: C:\WINDOWS\logevent.cfg

-

NetWare: SYS:\etc\logevent.cfg

-

Solaris: /etc/logevent.conf

-

-

Defina o parâmetro LogEnginePort para a porta desejada.

-

Grave o arquivo.

-

Reinicie o Agente de Plataforma. O método varia por sistema operacional e aplicativo. Reinicialize a máquina ou consulte a documentação específica do aplicativo no site de Documentação da Novell para obter mais instruções.

Para configurar o redirecionamento de porta no servidor do Identity Audit:

-

Efetue login no sistema operacional do servidor do Identity Audit como root (ou su para root).

-

Abra o arquivo /etc/init.d/boot.local para edição.

-

Adicione o seguinte comando quase no fim do processo de inicialização:

iptables -A PREROUTING -t nat -p protocol --dport incoming port -j DNAT --to-destination IP:rerouted port

em que protocolo é tcp ou udp, porta recebida é a porta em que as mensagens estão chegando e IP:porta redirecionada são o endereço IP da máquina local e um porta disponível acima de 1024

-

Grave as mudanças.

-

Reinicialize. Se você não puder reinicializar imediatamente, execute o comando iptables acima de uma linha de comando.

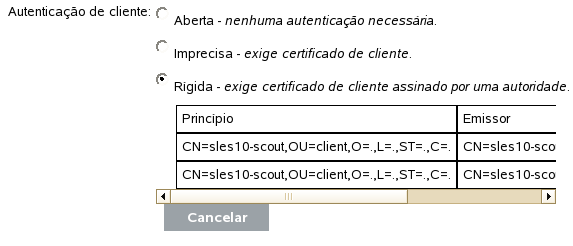

6.3.2 Autenticação de cliente

As fontes de eventos e seus dados em uma conexão SSL, e a configuração de para o servidor do Identity Audit determinam que tipo de autenticação é executada para os certificados nos Agentes de Plataforma das fontes de eventos.

Aberto: Nenhuma autenticação necessária. O Identity Audit não solicita, não exige nem valida um certificado da fonte de eventos.

Imprecisa: Um certificado X.509 válido é exigido da fonte de eventos, mas o certificado não é validado. Ele não precisa ser assinado por uma Autoridade de Certificação.

Rígida: Um certificado X.509 válido é exigido da fonte de eventos e deve ser assinado por uma Autoridade de Certificação. Se a fonte de eventos não apresentar um certificado válido, o Identity Audit não aceitará seus dados de eventos.

Criando um truststore

Para Autenticação Rígida, você deve ter um truststore que contenha o certificado da fonte de eventos ou o certificado para a CA (Certificate Authority - Autoridade de Certificação) que assinou o certificado da fonte de eventos. Depois que você tiver criado um certificado DER- ou PEM-, poderá criar o truststore usando o utilitário CreateTruststore que vem com o Identity Audit.

-

Efetue login no servidor do Identity Audit como novell.

-

Vá para /opt/novell/identity_audit_1.0_x86/data/updates/done.

-

Descompacte o arquivo audit_connector.zip.

unzip audit_connector.zip

-

Copie TruststoreCreator.sh ou TruststoreCreator.bat para a máquina com os certificados ou copie os certificados para a máquina com o utilitário TruststoreCreator.

-

Execute o utilitário TruststoreCreator.sh.

TruststoreCreator.sh -keystore /tmp/my.keystore -password password1 -certs /tmp/cert1.pem,/tmp/cert2.pem

Nesse exemplo, o utilitário TruststoreCreator cria um arquivo de keystore denominado my.keystore que contém dois certificados (cert1.pem e cert2.pem). Ele é protegido pela senha password1.

Importando um truststore

Para Autenticação Rígida, o administrador pode importar um truststore usando o botão . Isto ajuda a assegurar que apenas as fontes de eventos autorizadas enviem dados ao Identity Audit. O truststore pode incluir o certificado da fonte de eventos ou o certificado da Autoridade de Certificação que o assinou.

O procedimento a seguir deve ser executado na máquina que possui o truststore. Você pode abrir um browser da web na máquina com o truststore ou mover o truststore para qualquer máquina com um browser.

Para importar um truststore:

-

Efetue login no Identity Audit como administrador.

-

Clique no link na parte superior da tela.

-

Clique no link no lado direito da tela.

-

Verifique se a guia está selecionada.

-

Selecione a opção em .

-

Clique em e vá para o arquivo de truststore (por exemplo, my.keystore).

-

Digite a senha para o arquivo de truststore.

-

Clique em .

-

Clique em para ver mais informações sobre o truststore.

-

Clique em .

Depois que o truststore for importado com êxito, você poderá clicar em para ver os certificados incluídos no truststore.

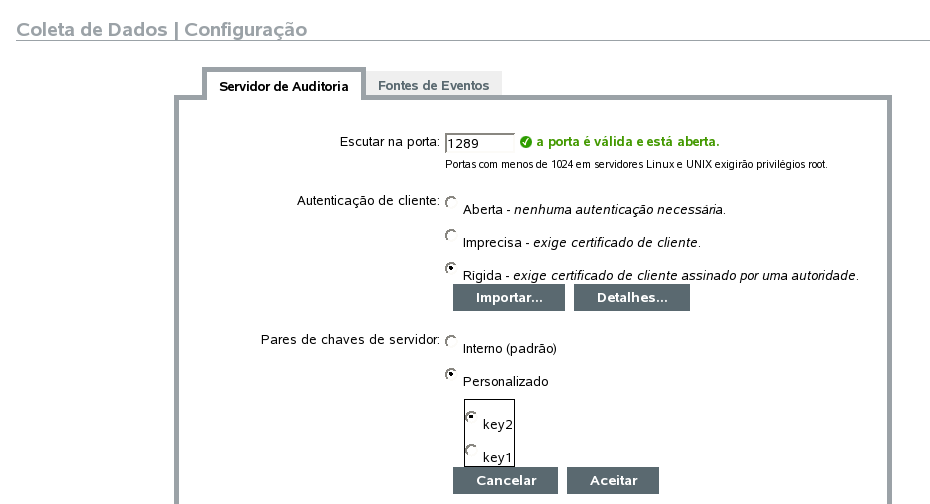

Par de chaves do servidor

O Identity Audit está instalado com um certificado incorporado, usado para autenticar o servidor do Identity Audit às fontes de eventos. Esse certificado pode ser substituído por um certificado assinado por uma CA pública.

Para certificar o certificado incorporado:

-

Efetue login no Identity Audit como administrador.

-

Clique no link na parte superior da tela.

-

Clique no link no lado direito da tela.

-

Certifique-se de que o esteja selecionado.

-

Em, selecione .

-

Clique em e vá para o arquivo de truststore.

-

Digite a senha para o arquivo de truststore.

-

Clique em .

Se houver mais de um par de chaves pública-privada no arquivo, selecione o par de chaves desejado e clique em .

-

Clique em para consultar mais informações sobre o par de chaves do servidor.

-

Clique em .