12.3 為 Active Directory 設定 Linux 用戶端

將用戶端加入 AD 領域之前,您必須對網路設定進行一些調整,以確保用戶端和伺服器之間完美的互動。

- DNS

-

設定您的用戶端機器,以使用可將 DNS 申請傳送到 AD DNS 伺服器的 DNS 伺服器。 否則,可設定您的機器,以使用 AD DNS 伺服器作為名稱服務資料來源。

- NTP

-

若要成功取得 Kerberos 驗證,必須準確設定用戶端時間。強烈建議您使用中央 NTP 時間伺服器達到此目的 (亦可是您 Active Directory 領域控制器上執行的 NTP 伺服器)。 若您 Linux 主機與領域控制器之間的時脈誤差超過特定限制,Kerberos 驗證會失敗,僅能使用較弱的 NTLM (NT LAN Manager) 驗證登入用戶端。

- DHCP

-

如果您的用戶端透過 DHCP 使用動態網路組態,請將 DHCP 設定為提供相同的 IP 和主機名稱給用戶端。如果可能的話,使用靜態 IP 位址會比較保險。

- 防火牆

-

若要瀏覽您的網路芳鄰,請徹底停用防火牆,或將瀏覽用介面標示為內部區域的一部分。

若要變更用戶端的防火牆設定,請以 root 身分登入,並啟動 YaST 防火牆模組。選取。 從介面清單中選取您的網路介面,並按一下。選取,並選取以套用您的設定。選取以結束防火牆設定。若要停用防火牆,只要將設定為,並選取以結束防火牆設定。

- AD 帳戶

-

除非 AD 管理員為您提供 AD 領域的有效使用者帳戶,否則您無法登入這個領域。請使用 AD 使用者名稱和密碼,從您的 Linux 用戶端登入 AD 領域。

加入現有 AD 領域的動作可以在安裝期間進行,也可以後來藉由在安裝好的系統中使用 YaST 啟動 SMB 使用者驗證來進行。安裝時加入領域的說明可在節 3.9.6, 使用者中找到。

附註:目前,僅有一領域管理員帳號,如 Administrator,可將 SUSE Linux Enterprise 加入 Active Directory。

若要在運作中的系統加入 AD 領域,請執行下列步驟:

-

以 root 身份登入並啟動 YaST。

-

啟動。

-

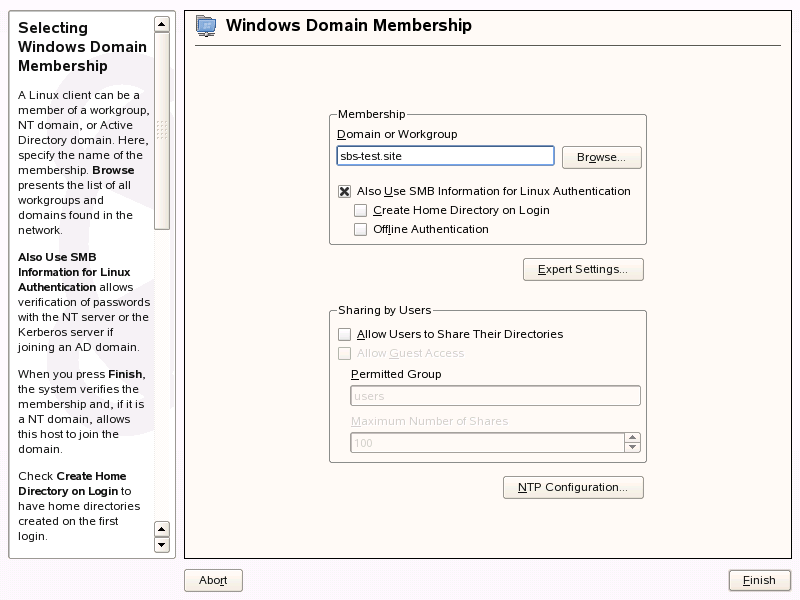

在畫面的中輸入要加入的領域 (請參閱圖 12-2)。若您主機上的 DNS 設定已與 Windows DNS 伺服器正確整合,請以其 DNS 格式 (mydomain.mycompany.com) 輸入 AD 領域名稱。 若您輸入領域的短名稱 (亦稱為前 Windows 2000 領域名稱),YaST 就必須仰賴 NetBIOS 名稱解析而不是 DNS,來找到正確的領域控制器。若要改從清單中選取可用領域,請使用列出 NetBIOS 領域清單,再選取想用的領域。

圖 12-2 決定 Windows 領域成員

-

勾選 ,以使用 SMB 來源進行 Linux 驗證。

-

勾選,自動在您的本地 LINUX 機器上為您的 AD 使用者建立主目錄。

-

勾選,以讓您的領域使用者在 AD 伺服器暫時無法使用,或您未連接網路時,也可登入。

-

按一下,並在出現提示時確認要加入領域。

-

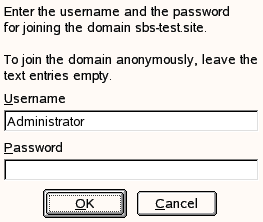

為 Windows 管理員提供 AD 伺服器上的密碼,並按一下(請參閱圖 12-3)。

圖 12-3 提供管理員證件

加入 AD 領域後,您可以使用桌面的顯示管理員或使用主控台,從您的工作站登入該 AD 領域。