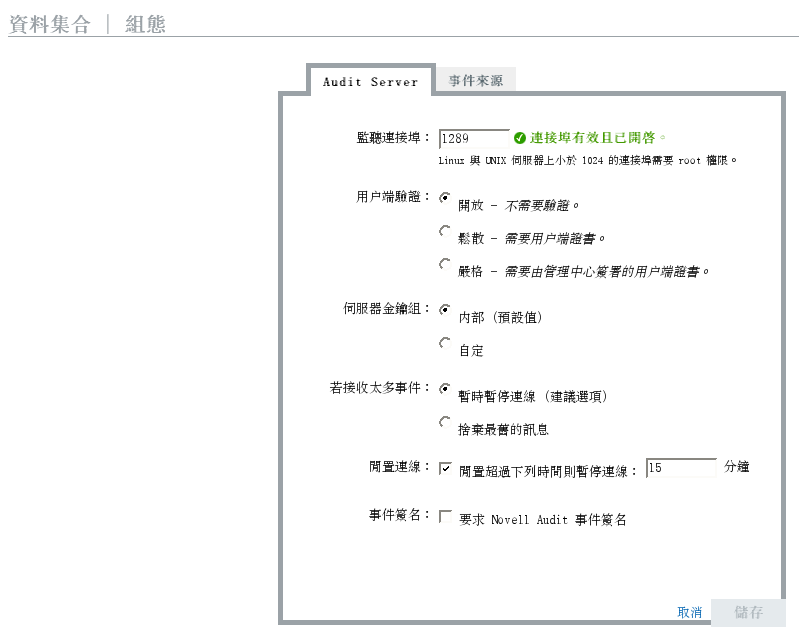

6.3 Audit Server 選項

管理員可以變更一些關於 Identity Audit 如何監聽來自事件來源應用程式之資料的設定,包括 Identity Audit 監聽的連接埠,以及事件來源與 Identity Audit 之間的驗證類型。

-

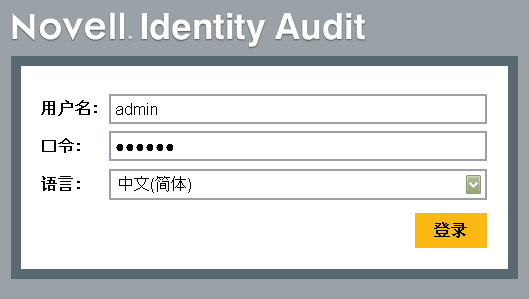

以管理員身分登入 Identity Audit。

-

點選畫面頂端的「」連結。

-

點選畫面右邊的「」連結。

-

確定已選取「」。

-

輸入 Identity Audit 伺服器將用來監聽事件來源訊息的連接埠。如需詳細資訊,請參閱節 6.3.1, 連接埠組態與連接埠轉送。

-

設定適當的用戶端驗證與伺服器金鑰組設定。如需詳細資訊,請參閱節 6.3.2, 用戶端驗證。

-

選取 Identity Audit 伺服器偵測到緩衝區中塞滿太多事件時的處理方式。

暫時暫停連線: 此設定會捨棄現有的連線並停止接受新連線,直到緩衝區有空間可以接受新訊息。同時,訊息會由事件來源放入快取。

捨棄最舊的訊息: 此設定會捨棄最舊的訊息,以接受新訊息。

警告:若選取「」,將沒有任何支援的方式可復原捨棄的訊息。

-

選取「」可解除超過特定時間未傳送資料之事件來源的連線。

當事件來源開始重新傳送資料時,會自動建立事件來源連線。

-

輸入當連線閒置多久之後即中斷連線 (單位:分鐘)。

-

選取「」即可隨著事件接收簽名。

附註:若要接收簽名,必須正確地組態事件來源上的 Platform Agent。有關更詳細的資訊,請參閱節 6.1, 組態事件來源。

-

點選「」。

6.3.1 連接埠組態與連接埠轉送

Identity Audit 預設使用連接埠 1289 來監聽來自 Platform Agent 的訊息。設定連接埠之後,系統會檢查該連接埠是否有效且已開啟。

繫結至小於 1024 的連接埠時需要 root 權限。因此,Novell 建議您使用大於 1024 的連接埠。您可以變更來源裝置,使其傳送到較高的連接埠,或在 Identity Audit 伺服器上使用連接埠轉送。

變更事件來源以傳送到不同的連接埠:

-

登入事件來源機器。

-

開啟 logevent 檔案以進行編輯。此檔案的位置在不同的作業系統上會不一樣:

-

Linux:/etc/logevent.conf

-

Windows:C:\WINDOWS\logevent.cfg

-

NetWare:SYS:\etc\logevent.cfg

-

Solaris:/etc/logevent.conf

-

-

將 LogEnginePort 參數設定為想要使用的連接埠。

-

儲存檔案。

-

重新啟動 Platform Agent。重新啟動方式視作業系統與應用程式而定。將機器重新開機,或參閱 Novell 文件網站的應用程式特定文件以取得詳細指示。

在 Identity Audit 伺服器上設定連接埠轉送。

-

以 root (或 su 為 root) 登入 Identity Audit 伺服器作業系統。

-

開啟 /etc/init.d/boot.local 檔案以進行編輯。

-

新增下面的指令到開機 (bootup) 程序的結尾附近:

iptables -A PREROUTING -t nat -p protocol --dport incoming port -j DNAT --to-destination IP:rerouted port

其中 protocol 是 tcp 或 udp,incoming port 是訊息送達的連接埠,而 IP:rerouted port 是本機機器的 IP 位址以及大於 1024 的可用連接埠

-

儲存變更。

-

重新開機。若無法立即重新開機,請從指令行執行上面的 iptables 指令。

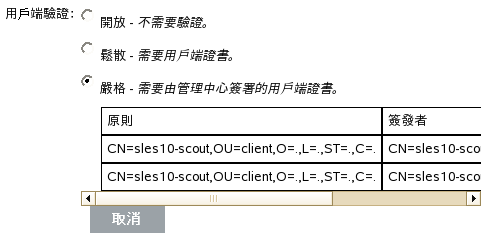

6.3.2 用戶端驗證

事件來源會透過 SSL 連接傳送資料,而 Identity Audit 伺服器的「」設定會決定要針對來自事件來源之 Platform Agent 的證書使用哪種驗證方式。

開放: 不需要驗證。Identity Audit 不會要求、取得或驗證事件來源的證書。

鬆散: 事件來源必須提供有效的 X.509 證書,但 Identity Audit 並不會驗證該證書。此外,該證書也不需要由證書管理中心簽署。

嚴格: 事件來源必須提供有效的 X.509 證書,而且該證書必須已由信任的證書管理中心簽署。若事件來源未提供有效的證書,Identity Audit 將不會接受其事件資料。

建立託管儲存

對於「嚴格」驗證方式,您必須有託管儲存,其中必須包含事件來源的證書,或是簽署事件來源證書之證書管理中心 (CA) 的證書。取得 DER- 或 PEM- 證書之後,您就可以使用 Identity Audit 隨附的 CreateTruststore 公用程式來建立託管儲存。

-

以 novell 的身分登入 Identity Audit 伺服器。

-

移至 /opt/novell/identity_audit_1.0_x86/data/updates/done。

-

解除壓縮 audit_connector.zip 檔案。

unzip audit_connector.zip

-

將 TruststoreCreator.sh 或 TruststoreCreator.bat 複製到證書所在機器,或將證書複製到 TruststoreCreator 公用程式所在機器。

-

執行 TruststoreCreator.sh 公用程式。

TruststoreCreator.sh -keystore /tmp/my.keystore -password password1 -certs /tmp/cert1.pem,/tmp/cert2.pem

在此範例中,TruststoreCreator 公用程式會建立名為 my.keystore 的 keystore 檔案,其中包含兩個證書 (cert1.pem 與 cert2.pem)。此外,該檔案受密碼保護,密碼是 password1。

輸入託管儲存

對於「嚴格」驗證方式,管理員可以使用「」按鈕輸入託管儲存。這可協助確保只有授權的事件來源可傳送資料到 Identity Audit。託管儲存必須包含事件來源的證書,或是簽署事件來源證書之證書管理中心的證書。

您必須在託管儲存所在機器上執行下列程序。您可以在託管儲存所在機器上開啟網頁瀏覽器,或將託管儲存移動到已安裝網頁瀏覽器的機器。

輸入託管儲存:

-

以管理員身分登入 Identity Audit。

-

點選畫面頂端的「」連結。

-

點選畫面右邊的「」連結。

-

確定已選取「」索引標籤。

-

選取「」下的「」選項。

-

點選「」並瀏覽到託管儲存檔案 (例如,my.keystore)

-

輸入託管儲存檔案的密碼。

-

點選「」。

-

點選「」以檢視關於託管儲存的詳細資訊。

-

點選「」。

成功地輸入託管儲存之後,您可以點選「」以檢視託管儲存中包含的證書。

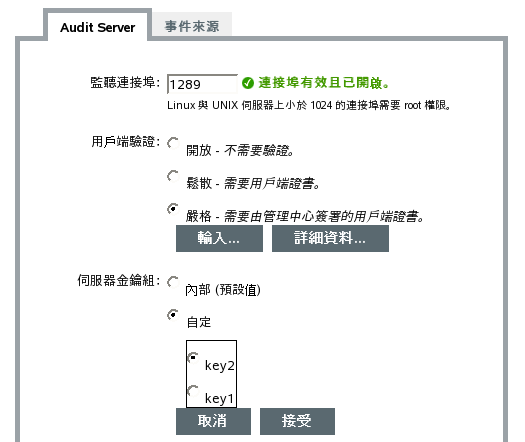

伺服器金鑰組

安裝 Identity Audit 時會一併安裝內建的證書,Identity Audit 伺服器可使用此證書向來源伺服器證明自己的身分。您可以使用由公用證書管理中心 (CA) 所簽署的證書來覆寫此證書。

取代內建的證書:

-

以管理員身分登入 Identity Audit。

-

點選畫面頂端的「」連結。

-

點選畫面右邊的「」連結。

-

確定已選取「」。

-

在「」下,選取「」。

-

點選「」並瀏覽至託管儲存檔案。

-

輸入託管儲存檔案的密碼。

-

點選「」。

若檔案中有多個公用-私密金鑰組,請選取想要的金鑰組,然後點選「」。

-

點選「」檢視關於伺服器金鑰組的詳細資訊。

-

點選「」。