4.2 實作具有 SecureLogin 的身分證明提供規則

可以自定具有 SecureLogin 之「身分證明提供」規則實作的幅度極大。 實作的步驟會視安裝 SecureLogin 的平台、進行提供的應用程式和涉及的 Identity Manager 驅動程式為何而有所不同。

若要實作具有 SecureLogin 的「身分證明提供」規則,請參閱下列主題:

4.2.1 符合具有 Novell SecureLogin 之身分證明提供規則的要求

若要使用具有 SecureLogin 的「身分證明提供」規則,必須備妥下列項目:

- 含支援套件 1 的 Identity Manager 3.0

- 必須安裝於 eDirectory™ 8.7x;不支援 eDirectory 8.8。

- 驗證 jsso.jar、idmcp.jar 和 jnet.jar 是否位於 Identity Manager Java 程式庫的標準位置。

- Novell SecureLogin 6.0 或以上版本

在驗證環境符合要求後,請繼續進行節 4.2.2, 延伸 Novell SecureLogin 的 LDAP 綱要。

4.2.2 延伸 Novell SecureLogin 的 LDAP 綱要

在將 SecureLogin 部署於 eDirectory 伺服器後,會使用名為 ndsschema.exe 的工具,以一組 SecureLogin 屬性延伸 eDirectory 綱要,且這些屬性用於儲存「使用者」和容器物件上加密的身分證明、規則等。 這些屬性為:

- Prot:SSO Auth

- Prot:SSO Entry

- Prot:SSO Entry Checksum

- Prot:SSO Profile

- Prot:SSO Security Prefs

- Prot:SSO Security Prefs Checksum

這些是 eDirectory 的特定屬性,也是讓 SecureLogin 產品能正常運作的必要屬性。 Identity Manager 3.0 支援套件 1 所提供的提供應用程式介面 (Application Programming Interface,API) 使用 LDAP 名稱空間執行其功能,如此便可與 SecureLogin 身分證明儲存一起使用。 若要提供 LDAP 映射給上面所列的屬性,必須使用隨附於 SecureLogin 產品的第二項工具。 該工具名稱為 ldapschema.exe 並用於 eDirectory 環境,可提供 LDAP 名稱空間映射給 eDirectory 屬性。

執行 ldapschema.exe 後,請檢查 iManager 中的 LDAP Group 屬性,並藉此驗證映射。

-

在 iManager 中,按一下「」。

-

選取與您裝載 SecureLogin 之 eDirectory 伺服器相關聯的 LDAP Group。

-

從 LDAP Group 內容頁面中選取「」選項,並且驗證上述屬性是否映射至下列的「」:

- protocom-SSO-Auth-Data

- protocom-SSO-Entries

- protocom-SSO-Entries-Checksum

- protocom-SSO-Profile

- protocom-SSO-Security-Prefs

- protocom-SSO-Security-Prefs-Checksum

綱要延伸後,請繼續進行節 4.2.3, 決定 Novell SecureLogin 的部署組態參數。

4.2.3 決定 Novell SecureLogin 的部署組態參數

為了提供圖 4-1 所示的部署案例中描述的同步化功能,第一步就是蒐集與 Identity Manager 和 SecureLogin 環境相關的所有企業流程資訊。 您可以列印表 4-1, SecureLogin 的身分證明提供規則工作表,並用它做為記錄資訊的工作表。

表 4-1 SecureLogin 的身分證明提供規則工作表

範例提供組態資料

下列範例資料使用提供案例,提供某位使用者的 SecureLogin 身分證明給 SAP Finance 伺服器,以便用於 Finance Active Directory 驗證樹中的使用者。

表 4-2 SecureLogin 的範例身分證明提供規則工作表

其他環境資訊:

- 「財務」部門 AD 樹會做為所有 Finance 應用程式的 SecureLogin 儲存機制使用。

- 所有的財務部門提供驅動程式都位於稱為 Finance Drivers 的驅動程式集中。

- 當 Identity Vault 屬性 employeeStatus 設為值 “I” 時,必須刪除 SAP 使用者帳戶,且必須從 Active Directory 使用者中移除該 SAP 使用者帳戶的 SecureLogin 身分證明。

所有的組態資料都決定好後,請繼續進行節 4.2.4, 建立 Novell SecureLogin 的儲存機制物件 。

4.2.4 建立 Novell SecureLogin 的儲存機制物件

儲存機制物件會儲存 SecureLogin 的靜態組態資訊。 儲存機制資訊獨立於使用應用程式身分證明的應用程式以外。 不論已連接系統為何 (如 SAP、PeopleSoft*、Notes* 等),此資訊均適用於所有的提供事件。 儲存機制物件可在 Designer 或 iManager 中建立。

在 Designer 中建立 Novell SecureLogin 的儲存機制物件

下列是您可以用來在 Designer 中建立儲存機制物件的眾多方法之一。

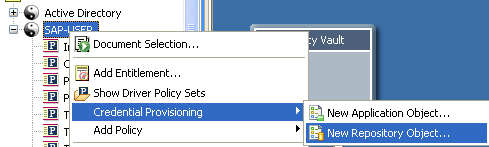

-

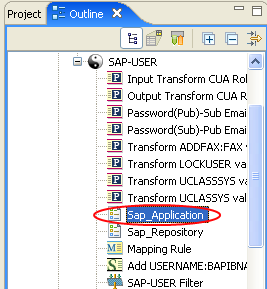

在大綱檢視窗中,以滑鼠右鍵按一下儲存機制物件要儲存的所在驅動程式物件。

-

按一下「」。

-

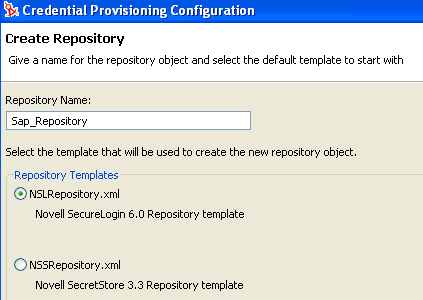

指定儲存機制物件的名稱。

-

選取「」以使用 SecureLogin 範本。

-

按一下「」。

-

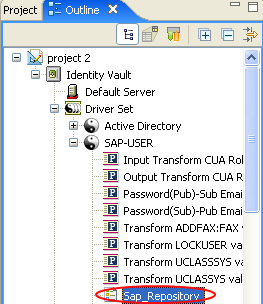

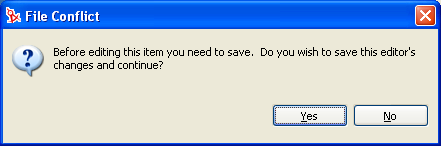

在大綱檢視窗中連按兩下儲存機制物件,新增組態資訊。

-

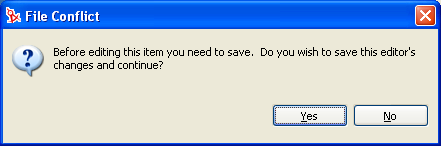

按一下「」儲存新儲存機制物件。

-

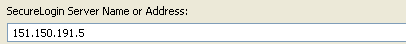

指定 SecureLogin 伺服器的 DNS 名稱或 IP 位址。 請參閱工作表項目 3)。

-

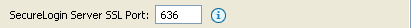

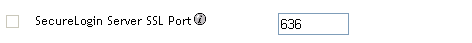

指定 SecureLogin 伺服器的 SSL 連接埠。 請參閱工作表項目 4)。

-

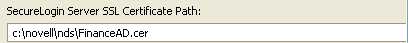

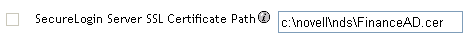

指定從 SecureLogin 伺服器輸出之 SSL 證書的完整路徑。 路徑必須包含證書名稱,且必須要在 Identity Manager 伺服器本地上。 請參閱工作表項目 7)。

SecureLogin 伺服器可在多種類型的平台上執行。 如需如何輸出 SSL 證書的相關資訊,請參閱平台特定的文件。

-

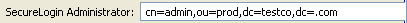

指定 SecureLogin 管理員的完全合法 LDAP 可辨識名稱。 請參閱工作表項目 5)。

-

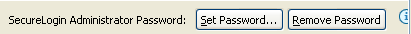

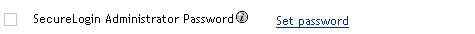

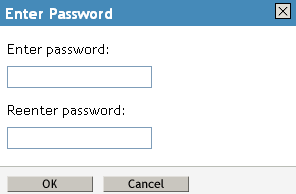

按一下「」。

-

指定兩次 SecureLogin 管理員的密碼,然後按一下「」。 請參閱工作表項目 6)。

-

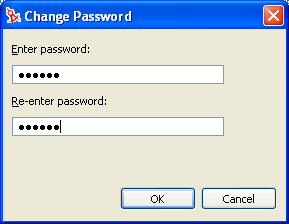

檢視資訊,然後按一下「」圖示

儲存資訊。

儲存資訊。 -

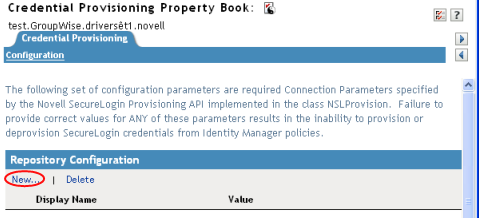

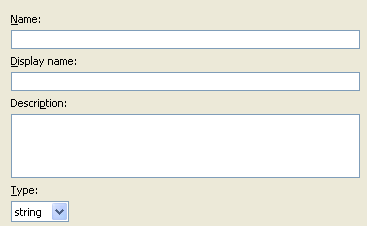

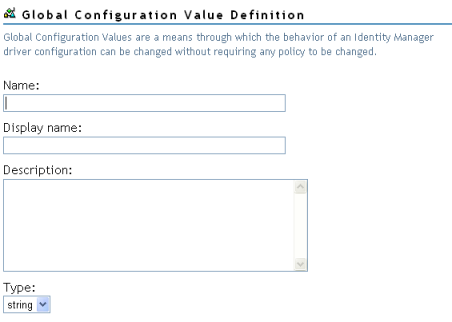

(選擇性) 如果想要建立儲存機制物件的其他組態參數,請按一下「」的

圖示。

圖示。

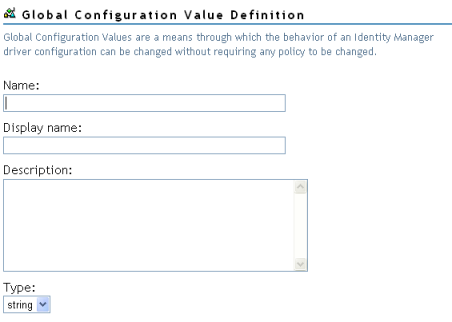

-

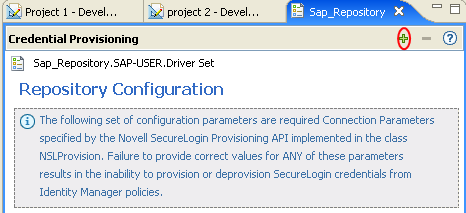

指定參數的名稱。

-

指定參數的顯示名稱。

-

指定供您參考的參數描述。

參數會儲存為字串。

-

按一下「」。

-

按一下「」圖示

儲存儲存機制物件。

儲存儲存機制物件。

-

儲存機制物件建立後,請繼續進行建立 Novell SecureLogin 的應用程式物件。

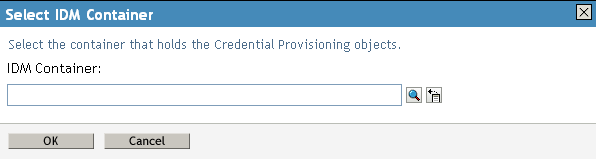

在 iManager 中建立 Novell SecureLogin 的儲存機制物件

-

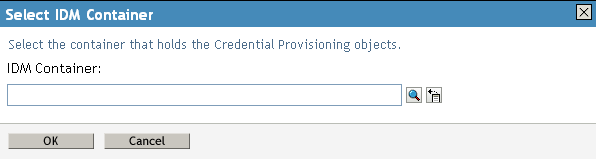

在 iManager 中,選取「」。

-

瀏覽至儲存機制物件儲存的所在「驅動程式」物件並加以選取,然後按一下「」。

-

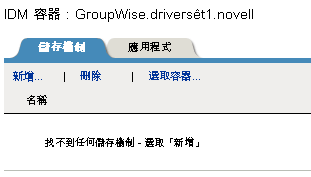

按一下「」建立儲存機制。

-

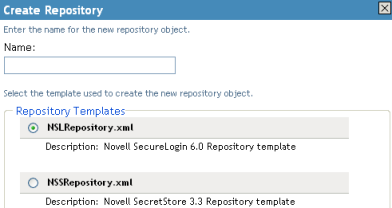

指定儲存機制物件的名稱,然後選取「」以使用 SecureLogin 範本建立儲存機制。

-

按一下「」。

-

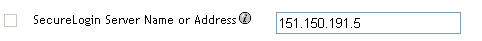

指定 SecureLogin 伺服器的 DNS 名稱或 IP 位址。 請參閱工作表項目 3)。

-

指定 SecureLogin 伺服器的 SSL 連接埠。 請參閱工作表項目 4)。

-

指定從 SecureLogin 伺服器輸出之 SSL 證書的完整路徑。 路徑必須包含證書名稱,且必須要在 Identity Manager 伺服器本地上。 請參閱工作表項目 7)。

SecureLogin 伺服器可在多種類型的平台上執行。 如需如何輸出 SSL 證書的步驟,請參閱平台特定的文件。

-

指定 SecureLogin 管理員的完全合法 LDAP 可辨識名稱。 請參閱工作表項目 5)。

-

按一下「」。

-

指定兩次 SecureLogin 管理員的密碼,然後按一下「」。 請參閱工作表項目 6)。

-

檢視指定的值,然後按一下「」。

-

(選擇性) 如果需要建立儲存機制物件的其他組態參數,請按一下「」。

-

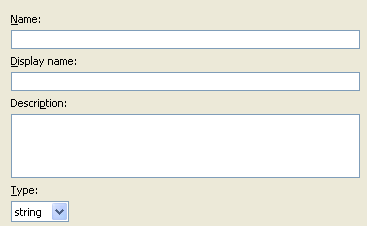

指定參數的名稱。

-

指定參數的顯示名稱。

-

指定供您參考的參數描述。

參數會儲存為字串。

-

按一下「」。

-

儲存機制物件建立後,請繼續進行在 iManager 中建立 Novell SecureLogin 的應用程式物件。

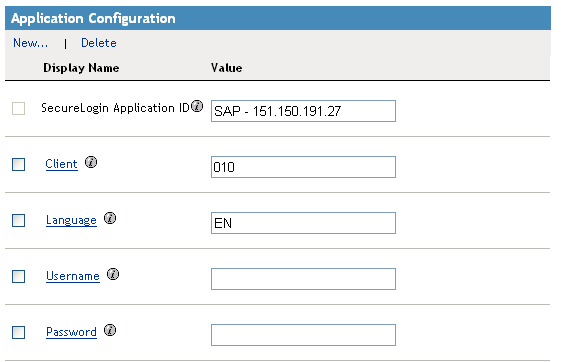

4.2.5 建立 Novell SecureLogin 的應用程式物件

應用程式物件會儲存 SecureLogin 的應用程式驗證參數值。 應用程式資訊是使用應用程式身分證明的應用程式特有的 (例如 GroupWise® 用戶端資訊或 SAP 資料庫用戶端資訊)。 應用程式物件可在 Designer 或 iManager 中建立。

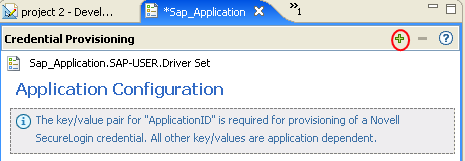

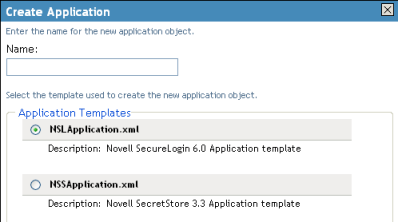

在 Designer 中建立 Novell SecureLogin 的應用程式物件

下列是您可以用來在 Designer 中建立應用程式物件的眾多方法之一。

-

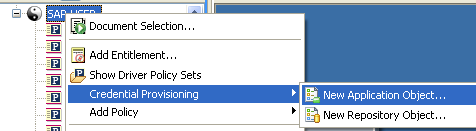

在大綱檢視窗中,以滑鼠右鍵按一下應用程式物件要儲存的所在驅動程式物件。

-

按一下「」。

-

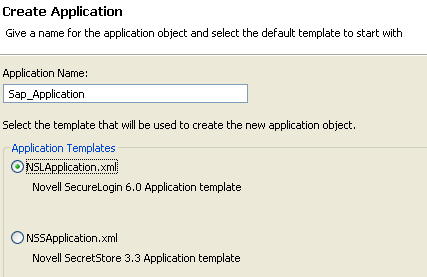

指定應用程式物件的名稱。

-

選取「」以使用 SecureLogin 範本。

-

按一下「」。

-

在大綱檢視窗中連按兩下應用程式物件,新增組態資訊。

-

按一下「」儲存新應用程式物件。。

-

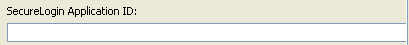

指定 SecureLogin 應用程式 ID。 請參閱工作表項目 9)。

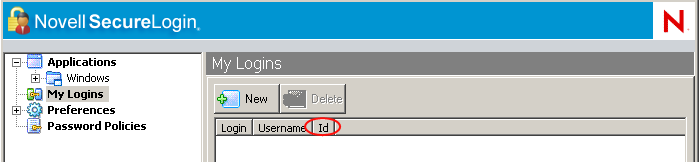

若要尋找 SecureLogin 中的應用程式 ID,請按一下「」。 應用程式 ID 儲存於「」欄位中。

-

按一下「」圖示

儲存應用程式。

儲存應用程式。 -

按一下「」圖示

新增應用程式需要的驗證金鑰。

新增應用程式需要的驗證金鑰。

-

指定驗證金鑰的名稱。

-

指定驗證金鑰的顯示名稱。

-

指定供您參考的驗證金鑰描述。

驗證金鑰會儲存為字串。

-

按一下「」。

-

針對每個需要輸入的新驗證金鑰,重複步驟 10。

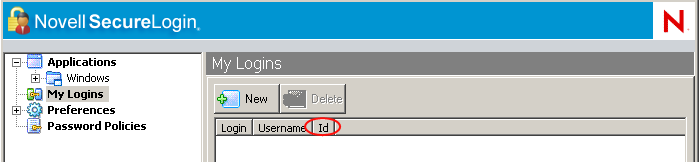

若要尋找應用程式的驗證金鑰,請在應用程式中手動建立使用者的 SecureLogin 身分證明,並讓該使用者登入。使用者登入後,驗證金鑰資訊便會顯示於 SecureLogin 管理視窗中的「我的登入」下。

-

-

如果驗證金鑰是所有使用者身分證明所共用的靜態值,則指定驗證金鑰。

-

按一下「儲存」圖示

儲存應用程式。

儲存應用程式。

應用程式物件建立後,請繼續進行設定 Novell SecureLogin 的身分證明提供規則組態。

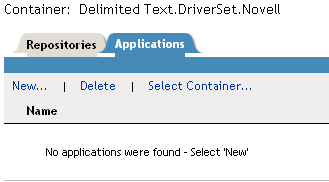

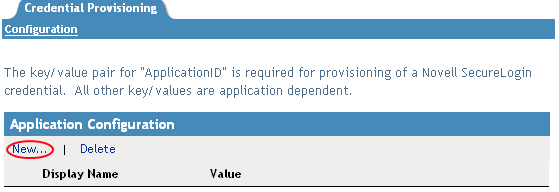

在 iManager 中建立 Novell SecureLogin 的應用程式物件

-

在 iManager 中,選取「」。

-

瀏覽至應用程式物件儲存的所在「驅動程式」物件並加以選取,然後按一下「」。

-

選取「」索引標籤,然後按一下「」。

-

指定應用程式物件的名稱。

-

選取「」以使用 SecureLogin 範本建立應用程式。

-

按一下「」。

-

指定「」。 請參閱項目工作表 9)。

若要尋找 SecureLogin 中的應用程式 ID,請按一下「」。 應用程式 ID 儲存於「」欄位中。

-

按一下「」建立驗證金鑰參數。 請參閱工作表項目 10)。

-

指定驗證金鑰的名稱。

-

指定驗證金鑰的顯示名稱。

-

指定供您參考的驗證金鑰描述。

驗證金鑰會儲存為字串。

若要尋找應用程式的驗證金鑰,請在應用程式中手動建立使用者的 SecureLogin 身分證明,並讓該使用者登入。使用者登入後,驗證金鑰資訊便會顯示於 SecureLogin 管理視窗中的「」下。

-

按一下「」。

-

如果驗證金鑰值為靜態值,則指定該值,然後按一下「」。

-

應用程式物件建立後,請繼續進行設定 Novell SecureLogin 的身分證明提供規則組態。

4.2.6 設定 Novell SecureLogin 的身分證明提供規則組態

儲存機制物件和應用程式物件建立後,便需要建立規則以提供 SecureLogin 資訊。 規則會使用儲存於儲存機制和應用程式物件中的資訊。 「規則產生器」中有三種動作,可以提供 SecureLogin 身分證明:

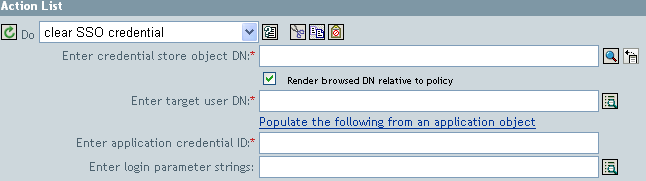

清除 SSO 身分證明

「」動作可讓您清除 SSO 身分證明,所以便可取消提供物件。

圖 4-2 清除 SSO 身分證明

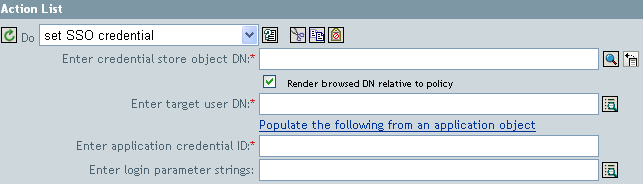

設定 SSO 身分證明

「」動作可讓您在使用者物件建立或密碼經過修改時,設定 SSO 身分證明。

圖 4-3 設定 SSO 身分證明

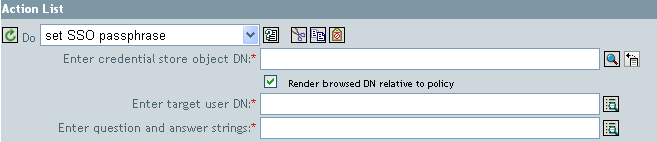

設定 SSO 通關密語

「」動作可讓您建立在提供使用者物件時的 SecureLogin 通關密語和回答。

圖 4-4 設定 SSO 通關密語

範例身分證明提供規則

您可以實作並自定提供規則,以符合環境需求。 下列範例說明如何實作圖 4-1 中呈現之案例的規則。

在「財務」案例中,SecureLogin 提供會發生在 SAP 中的密碼成功設定以後。 大多數的必要參數組態都是以靜態方式設定,而且都可以透過儲存機制物件和應用程式物件,供所有的規則使用。 不過,有些資料參數並非靜態 (sapUsername、password、DirXML-ADContext 及 workforceID),而且只有在「SAP 使用者管理」驅動程式 <add> 或 <modify-password> 指令完成,且「SAP 使用者管理」驅動程式 Shim 傳回 <output> 狀態文件後才可使用。 <ouput> 不再包含任何「訂閱者」通道操作屬性,且指令的使用者網路位置也遺失,因此阻止了對於物件的查詢。 因此有必要進行下列幾項操作:

- 確定「SAP 使用者」驅動程式的「訂閱者建立」規則強制非靜態資料參數存在。

- 將「訂閱者」指令發出至「SAP 使用者」驅動程式 Shim 之前,先快取提供操作所需的非靜態參數。

- 指令順利完成後取回已快取的資料,以便用於 SecureLogin 提供。

附註:Identity Manager 3.0 支援套件 1 的媒體上有 XML 格式的範例規則。 檔名為 SampleInputTransform.xml、SampleSubCommandTransform.xml 及 SampleSubEventTransform.xml。 這些檔案位於下列目錄中 (視平台而定):

- linux\setup\utilities\cred_prov

- nt\dirxml\utilities\cred_prov

- nw\dirxml\utilities\cred_prov

如果在安裝公用程式時選取「身分證明提供範例規則」,這些檔案便會安裝到 Identity Manager 伺服器。 根據您的平台而定,範例規則會安裝到下列位置:

- Windows: C:\Novell\NDS\DirXMLUtilities (此為預設值;使用者於安裝時可加以變更)

- NetWare®: SYS:\System\DirXmlUtilities

- Linux (eDir 8.7): /usr/lib/dirxml/rules/credprov

範例規則提供您一個起點,讓您開發適用於個人環境的規則。

操作資料快取

可供所需操作資料之快取使用的機制為 <operation-data> 元素。 因為您可能需要從 <add> 或 <modify-password> 指令提供 SecureLogin 帳戶,所以實作非靜態資料快取規則的合理位置就是在「訂閱者指令轉換」規則中。 下列範例顯示典型 SecureLogin 提供的 <operation-data> 元素:

<operation-data> <nsl-sync-data> <nsl-target-user-dn> cn=GLCANYON,ou=finance,dc=prod,dc=testco,dc=com </nsl-target-user-dn> <nsl-app-username>GCANYON</nsl-app-username> <password><!-- content suppressed --></password> <nsl-passphrase-answer>50024222</nsl-passphrase-answer> </nsl-sync-data> </operation-data>

在來自於圖 4-1 的範例「財務」部門案例中,若要填入操作資料封包內容,則需要下列這些值:

- <nsl-target-user-dn> 元素會從 Identity Vault 中,以 DirXML-ADContext 屬性值加以填入,該值則已由 Active Directory 驅動程式設定。 若要確保 AD 驅動程式設定該值時,「SAP 使用者」驅動程式會收到通知,請務必將 DirXML-ADContext 做為通知屬性新增至「訂閱者」過濾器。

- <nsl-app-username> 會由 sapUsername 屬性值填入,該值對於 <add> 指令而言則會經由「SAP 使用者」驅動程式的「建立」規則來產生,因此可做為操作屬性使用。 有了「SAP 使用者」驅動程式,「SAP 使用者」的名稱值便為關聯值的一部分。 這表示就密碼修改事件而言,會從關聯解析名稱。

- password 元素會由 <add> 或 <modify-password> 指令中的 <password> 元素值填入。

- <nsl-passphrase-answer> 會由 Identity Vault 中的 workforceID 屬性值填入,該值則已由 SAP HR 驅動程式設定。 雖然此值在一開始對 Identity Vault 提供時就要設定,但將 workforceID 做為通知屬性新增至「訂閱者」過濾器仍是一種很好的作法。

SecureLogin 提供

在此案例中,可將操作資料從其中取回,並用於 SecureLogin 身分證明提供的第一個可用位置就是在驅動程式的「輸出轉換」規則中。 範例案例中實作了三種規則:

- 密碼同步化成功後,設定「SecureLogin 身分證明」。

- 設定 SecureLogin 通關密語和回答

- 如果應用程式已刪除 (Identity Vault 物件未刪除),則移除「SecureLogin 身分證明」

附註:SampleInputTransform.xml 檔案中有範例規則,可在密碼同步化成功後設定 SecureLogin 身分證明。 該檔案位於 Identity Manager 3.0 支援套件 1 之媒體上的「身分證明提供」資料夾中。

「設定 SecureLogin 身分證明」規則需要確定只有在傳回的指令狀態為 success,且之前設定的 <operation-data> 存在時,提供才會發生。

SecureLogin 取消提供

有許多案例可以使用規則,其中已連接應用程式的使用者帳戶已刪除,而 Identity Vault 帳戶則予以保留。 在「財務」案例中,當「使用者」的 Identity Vault 屬性值 semployeeStatus 設為 “I” 時,則有必要刪除「SAP 使用者」帳戶並取消提供 SecureLogin 身分證明。 為了處理此情況,「SAP 使用者」驅動程式的「訂閱者事件轉換」包含要將修改屬性值轉換為物件刪除的規則。 因為刪除指令完成後仍需要 Active Directory 帳戶名稱,所以 <operation-data> 事件需要在 <delete> 指令進行時設定,如此便可在「輸入轉換」規則中供 SecureLogin 取消提供規則使用。

<operation-data> <nsl-sync-data> <nsl-target-user-dn> cn=GLCANYON,ou=finance,dc=prod,dc=testco,dc=com </nsl-targer-user-dn> </nsl-sync-data> </operation-data>

SampleSubEventTransform.xml 檔案的範例「身分證明提供」規則中有用於將 <modify> 事件轉換為 <delete> 並建立此元素的規則。