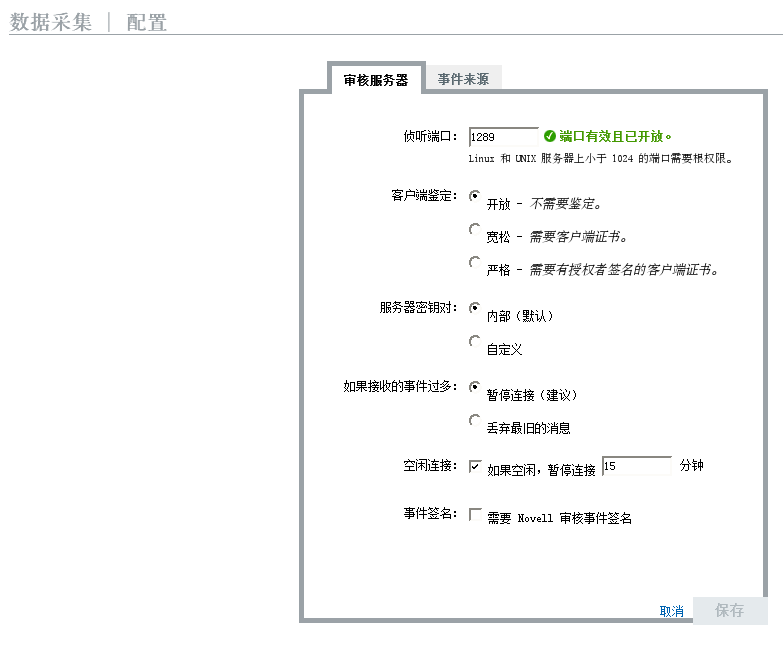

6.3 Audit Server 选项

管理员可以更改 Identity Audit 侦听事件源应用程序数据的方式的一些设置,包括 Identity Audit 的侦听端口以及事件源和 Identity Audit 之间的身份验证类型。

-

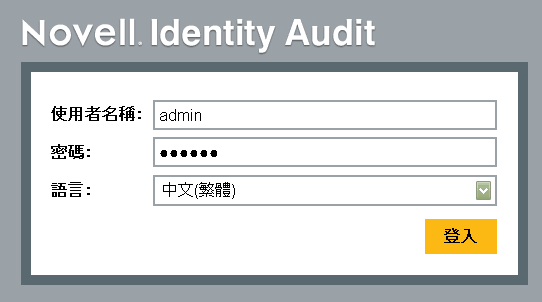

以管理员登录到 Identity Audit。

-

单击屏幕顶部的“收集”链接。

-

单击屏幕右侧的“配置”链接。

-

确保选中“Audit Server”。

-

输入 Identity Audit 服务器将要从事件源侦听消息的端口。有关更多信息,请参见部分 6.3.1, 端口配置和端口转发。

-

设置合适的客户端身份验证和服务器密钥对设置。有关更多信息,请参见部分 6.3.2, 客户端身份验证。

-

当缓冲区存储的事件过多时,选择 Identity Audit 服务器行为。

暂停连接: 该设置中断现有连接并停止接受新连接,直到缓冲区内有存储新消息的空间。同时,事件源缓存消息。

丢弃最旧的消息: 该设置按顺序丢弃最旧的消息以便接受新消息。

警告:如果选择,将无法恢复丢弃的消息。

-

选择,可以断开在一定时间段内没有发送数据的事件源的连接。

事件源再次开始发送数据时,将自动重新创建连接。

-

在断开空闲连接之前,输入分钟数。

-

选择可接收事件的签名。

注:只有正确配置事件源上的 Platform Agent 才能接收签名。有关更多信息,请参见 部分 6.1, 配置事件源. .

-

单击“保存”。

6.3.1 端口配置和端口转发

Identity Audit 从 Platform Agent 侦听讯息的默认端口为端口 1289。设置端口后,系统将检查端口是否有效和打开。

将端口限制在 1024 以下需要根权限。相反,Novell 建议您使用大于 1024 的端口。您可以将源设备更改为向更高的端口发送或使用 Identity Audit 服务器上的端口转发功能。

更改事件源向不同的端口发送:

-

登录到事件源机器。

-

打开 logevent 文件进行编辑。根据操作系统的不同,文件会位于不同的位置。

-

Linux: /etc/logevent.conf

-

Windows: C:\WINDOWS\logevent.cfg

-

NetWare: SYS:\etc\logevent.cfg

-

Solaris: /etc/logevent.conf

-

-

将 LogEnginePort 参数设置为所需端口。

-

保存文件。

-

重新启动 Platform Agent。方法因操作系统和应用程序的不同而有异。重新启动机器,或参阅 Novell 文档网站上的应用程序特定文档来了解更多说明。

配置 Identity Audit 服务器上的端口转发功能:

-

作为 root(或 su to root)登录到 Identity Audit 服务器操作系统。

-

打开文件 /etc/init.d/boot.local 进行编辑。

-

在启动流程结束时添加下列命令:

iptables -A PREROUTING -t nat -p protocol --dport incoming port -j DNAT --to-destination IP:rerouted port

在这种情况下,协议 是 tcp 或 udp,传入端口是消息到达时所在的端口,IP:rerouted 端口 是本地机器的 IP 地址,并且可用端口大于 1024

-

保存更改。

-

重引导. 如果不能立即重引导,从命令行运行上面的 iptables 命令。

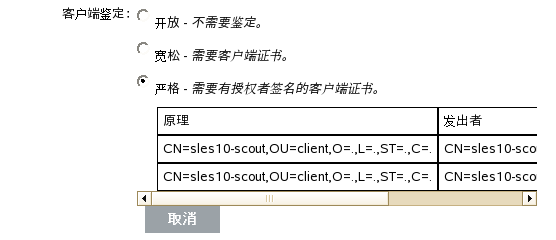

6.3.2 客户端身份验证

事件源通过 SSL 连接来发送数据,并且 Identity Audit 服务器的设置决定为来自事件源上的 Platform Agent 的证书执行哪种身份验证。

开放: 无需身份验证。Identity Audit 不请求、要求或验证来自事件源的证书。

松散: 事件源要求有效的 X.509 证书,但该证书没有经过验证。它没有证书颁发机构的签名。

严格: 事件源要求有效的 X.509 证书,并且必须有可靠的证书颁发机构的签名。如果事件源没有有效的证书,Identity Audit 将不会接受其数据。

创建可信存储区

对于严格身份验证,您必面有可信存储区,且其必须包含事件源的证书或为事件源证书签名的证书颁发机构的证书。拥有 DER- 或PEM- 证书以后,就可以使用 Identity Audit 中的 CreateTruststore 程序创建可信存储区。

-

作为 novell 登录到 Identity Audit 服务器。

-

转至 /opt/novell/identity_audit_1.0_x86/data/updates/done。

-

解压缩文件 audit_connector.zip。

unzip audit_connector.zip

-

用证书将 TruststoreCreator.sh 或 TruststoreCreator.bat 复制到机器,或用 TruststoreCreator 程序将证书复制到机器。

-

运行 TruststoreCreator.sh 程序。

TruststoreCreator.sh -keystore /tmp/my.keystore -password password1 -certs /tmp/cert1.pem,/tmp/cert2.pem

在这个例子中,TruststoreCreator 程序创建包含两个证书 (cert1.pem 和 cert2.pem)且名为 my.keystore 的关键存储区文件。该文件受密码 password1 的保护。

导入可信存储区

对于严格身份验证,管理员可以使用按钮导入可信存储区。这有助于确保只有经过授权的事件源才可以向 Identity Audit 发送数据。可信存储区必须包含事件源的证书和为其签名的证书颁发机构的证书。

下列步骤必须在可信存储区所在的机器上运行。您可以打开可信存储区所在的机器上的 Web 浏览器,也可以将可信存储区移动到配有 Web 浏览器的任何一台机器。

导入可信存储区:

-

以管理员登录到 Identity Audit。

-

单击屏幕顶部的“收集”链接。

-

单击屏幕右侧的“配置”链接。

-

确保 选项卡被选中。

-

选择下的选项。

-

单击,浏览到可信存储区文件(例如 my.keystore)

-

输入可信存储区文件的密码。

-

单击。

-

单击

-

单击。

成功导入可信存储区后,可以单击查看可信存储区中包含的证书。

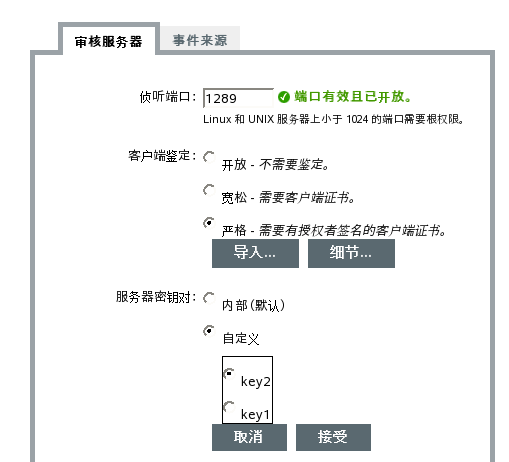

服务器密钥对

安装 Identity Audit 时会包含一个内置证书,用于 Identity Audit 到事件源的身份验证。该证书可以使用公共证书颁发机构签名的证书来废除。

替换内置证书:

-

以管理员登录到 Identity Audit。

-

单击屏幕顶部的“收集”链接。

-

单击屏幕右侧的“配置”链接。

-

确保选中“Audit Server”。

-

在下,选择。

-

单击并浏览到可信存储区文件。

-

输入可信存储区文件的密码。

-

单击。

如果文件中有多个公/私钥对,选择所需密钥对并单击。

-

单击可了解有关服务器密钥对的更多信息。

-

单击。