26.3 Konfigurieren eines LDAP-Servers mit YaST

Verwenden Sie YaST zum Einrichten eines LDAP-Servers. Typische Einsatzbereiche für LDAP-Server sind die Verwaltung von Benutzerkontodaten und die Konfiguration von Mail-, DNS- und DHCP-Servern.

HINWEIS: Groß-/Kleinschreibung der Namen von LDAP-Objekten

Die YaST-LDAP-Module, mit denen die Namen aller LDAP-Clients, die sie erstellt oder angezeigt haben, in Groß- oder Kleinbuchstaben geschrieben werden. Jetzt folgt YaST den korrekten Schreibungen, die dem Namensschema entsprechen.

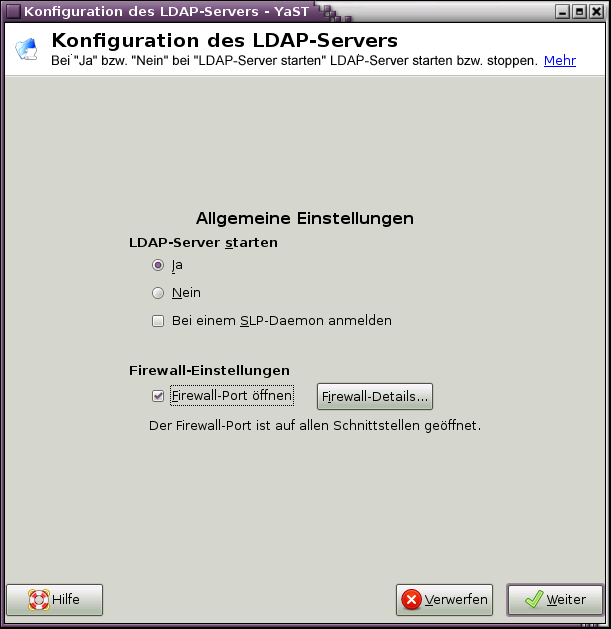

Abbildung 26-2 YaST-LDAP-Server-Konfiguration

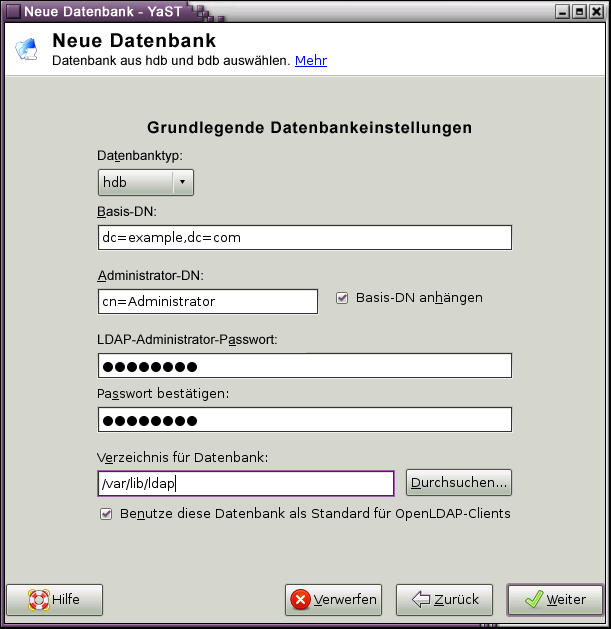

Abbildung 26-3 YaST-LDAP-Server - Neue Datenbank

Zum Einrichten eines LDAP-Servers für Benutzerkontendaten stellen Sie sicher, dass die Pakete yast2-ldap-server und openldap2 sowie Pakete, von denen sie abhängen, installiert sind. Führen Sie danach die folgenden Schritte aus:

-

Melden Sie sich als root an.

-

Starten Sie YaST und wählen Sie , um den Konfigurationsassistenten aufzurufen.

-

Konfigurieren Sie die Ihres LDAP-Servers. (Sie können diese Einstellungen später ändern.) Siehe Abbildung 26-2:

-

Legen Sie fest, dass LDAP gestartet wird.

-

Wenn der LDAP-Server seine Dienste per SLP ankündigt, aktivieren Sie (Bei einem SLP-Daemon registrieren).

-

Konfigurieren Sie .

-

Klicken Sie auf .

-

-

Aktivieren Sie nach Wunsch . TLS ist eine Verschlüsselungstechnik. Weitere Informationen finden Sie unter Schritt 4.

-

Bestätigen Sie (Grundlegende Datenbankeinstellungen) durch die Eingabe eines und klicken Sie auf (siehe Abbildung 26-2).

-

Prüfen Sie die und klicken Sie auf , um den Konfigurationsassistenten zu schließen.

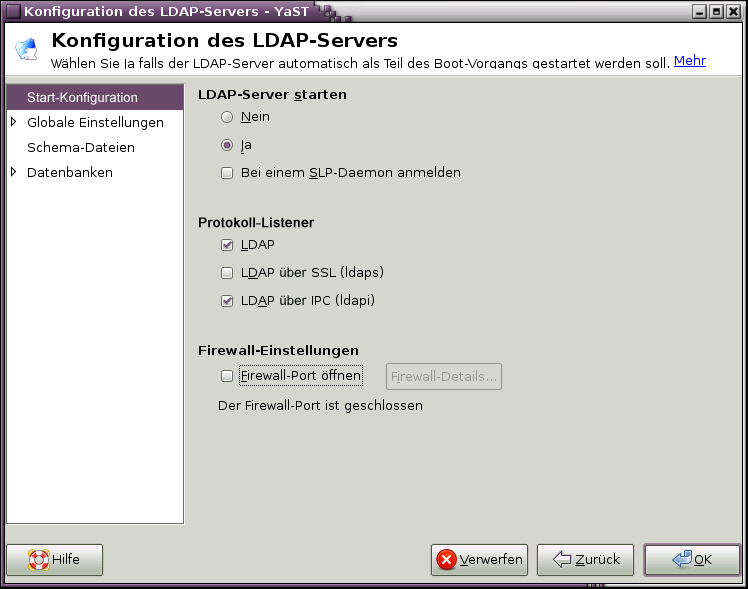

Abbildung 26-4 YaST-LDAP-Server-Konfiguration

Für Änderungen oder zusätzliche Konfiguration starten Sie das LDAP-Servermodul erneut und erweitern Sie im linken Fensterbereich , um untergeordnete Einträge einzublenden (siehe Abbildung 26-4):

-

Mit der Option konfigurieren Sie die Protokollaktivität (Ausführlichkeit) des LDAP-Servers. Aktivieren oder deaktivieren Sie in der vordefinierten Liste die Protokolloptionen nach Ihren Wünschen. Je mehr Optionen aktiviert sind, desto größer werden Ihre Protokolldateien.

-

Legen Sie unter (Funktionen erlauben/verbieten) die Verbindungsarten fest, die der LDAP-Server zulassen soll. Folgende Möglichkeiten stehen zur Auswahl:

- LDAPv2-Bind-Anforderungen

-

Diese Option aktiviert Verbindungsanforderungen (Bind-Anforderungen) von Clients mit der vorigen Version des Protokolls (LDAPv2).

- Anonyme Verbindung, wenn Berechtigungen nicht leer sind

-

In der Regel weist der LDAP-Server alle Authentifizierungsversuche mit leeren Berechtigungen (DN oder Passwort) zurück. Wenn Sie diese Option aktivieren, wird eine anonyme Verbindung mit Passwort, aber ohne DN möglich.

- Nicht authentifizierte Verbindung, wenn DN nicht leer ist

-

Wenn Sie diese Option aktivieren, kann eine Verbindung ohne Authentifizierung (anonym) mit einem DN, aber ohne Passwort erfolgen.

- Nicht authentifizierte Aktualisierungsoptionen zur Verarbeitung

-

Durch Aktivieren dieser Option können nicht authentifizierte (anonyme) Aktualisierungsvorgänge ausgeführt werden. Der Zugriff ist gemäß ACLs und anderen Regeln beschränkt (siehe Abschnitt 26.7.1, Globale Direktiven in slapd.conf).

-

Bestimmen Sie dann über (Funktionen erlauben/verbieten), welche Flags der LDAP-Server verbieten soll. Folgende Möglichkeiten stehen zur Auswahl:

- Annahme von anonymen Suchabfragen deaktivieren

-

- Einfache Bind-Authentifizierung deaktivieren

-

- Erzwingen des anonymen Sitzungsstatus bei StartTLS-Operationsbestätigung deaktivieren

-

- StartTLS-Operation verbieten, wenn authentifiziert

-

-

Zum Konfigurieren der sicheren Kommunikation von Client und Server fahren Sie mit fort:

-

Aktivieren Sie , um die TLS- und SSL-Verschlüsselung der Client/Server-Kommunikation einzuschalten.

-

Aktivieren Sie , indem Sie den exakten Pfad zu dessen Speicherort angeben, oder aktivieren Sie . Wenn nicht verfügbar ist, weil es bei der Installation nicht angelegt wurde, wählen Sie zuerst . Weitere Informationen finden Sie in Abschnitt 35.2, YaST-Module für die Verwaltung von Zertifizierungsstellen.

-

Fügen Sie Schemadateien hinzu, die in die Server-Konfiguration aufgenommen werden sollen, indem Sie links im Dialogfeld wählen. Die Standardauswahl an Schemadateien wird auf den Server angewendet und bietet eine Quelle für YaST-Benutzerkontodaten.

Mit YaST können traditionelle Schemadateien (normalerweise mit der Erweiterung.schema) oder LDIF-Dateien mit Schemadefinitionen im Schemaformat von OpenLDAP hinzugefügt werden.

Abbildung 26-5 YaST-LDAP-Server-Konfiguration

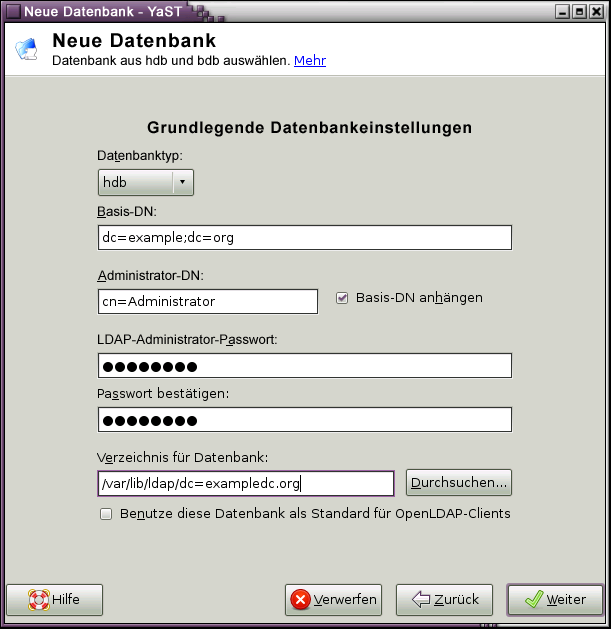

Gehen Sie zum Konfigurieren der Datenbanken Ihres LDAP-Servers wie folgt vor:

-

Wählen Sie die Option links im Dialogfeld.

-

Klicken Sie auf , um die neue Datenbank hinzuzufügen.

-

Geben Sie die erforderlichen Daten ein:

-

Geben Sie den Basis-DN Ihres LDAP-Servers an.

-

Geben Sie den DN des verantwortlichen Server-Administrators an. Wenn Sie die Option aktivieren, müssen Sie nur den cn des Administrators eingeben. Das System macht die restlichen Angaben automatisch.

- LDAP-Administratorpasswort

-

Geben Sie das Passwort für den Datenbankadministrator ein.

- Use This Database as the Default for OpenLDAP Clients (Diese Datenbank als Standard für OpenLDAP-Clients verwenden)

-

Markieren Sie diese Option nach Wunsch.

-

Aktivieren Sie im nächsten Dialogfeld die Durchsetzung der Passwortrichtlinien, um Ihrem LDAP-Server zusätzliche Sicherheit zur Verfügung zu stellen:

-

Markieren Sie , damit Sie eine Passwortrichtlinie angeben können.

-

Aktivieren Sie , damit hinzugefügte oder bearbeitete unverschlüsselte Passwörter vor dem Schreiben in die Datenbank verschlüsselt werden.

-

Die Option stellt eine aussagekräftige Fehlermeldung zur Verfügung, um Anforderungen an gesperrte Konten zu binden.

ACHTUNG: Gesperrte Konten in sicherheitssensitiven Umgebungen

Verwenden Sie die Option nicht, wenn Ihre Umgebung für Sicherheitsprobleme anfällig ist. Die Fehlermeldung für

Gesperrtes Konto

stellt sicherheitsrelevante Informationen bereit, die von einem potenziellen Angreifer ausgenutzt werden können. -

Geben Sie den DN des Standard-Richtlinienobjekts ein. Um ein DN zu verwenden, der nicht von YaST vorgeschlagen wurde, geben Sie Ihre Auswahl an. Übernehmen Sie andernfalls die Standardeinstellungen.

-

-

Schließen Sie die Datenbankkonfiguration ab, indem Sie auf klicken.

Wenn Sie keine Passwortrichtlinien festgelegt haben, kann Ihr Server an diesem Punkt ausgeführt werden. Wenn Sie Passwortrichtlinien aktivieren möchten, fahren Sie mit der Konfiguration der Passwortrichtlinien fort. Wenn Sie ein Passwortrichtlinienobjekt auswählen, das noch nicht vorhanden ist, wird es von YaST erstellt:

-

Geben Sie das LDAP-Serverpasswort ein. Erweitern Sie in der Navigationsstruktur unter Ihr Datenbankobjekt und aktivieren Sie den Eintrag .

-

Stellen Sie sicher, dass aktiviert ist. Klicken Sie dann auf .

-

Konfigurieren Sie die Passwortänderungsrichtlinien:

-

Legen Sie fest, wie viele Passwörter in der Password-History gespeichert werden sollen. Gespeicherte Passwörter können von Benutzern nicht wiederverwendet werden.

-

Legen Sie fest, ob Benutzer ihre Passwörter ändern können und ob die Passwörter nach einem Zurücksetzen durch den Administrator geändert werden müssen. Optional kann das alte Passwort bei Passwortänderungen angefragt werden.

-

Legen Sie fest, ob und in welchem Ausmaß die Qualität von Passwörtern geprüft werden muss. Legen Sie fest, wie viele Zeichen ein gültiges Passwort umfassen muss. Wenn Sie die Option aktivieren, können Benutzer verschlüsselte Passwörter verwenden auch wenn keine Überprüfung der Qualität ausgeführt werden kann. Wenn Sie die Option aktivieren, werden nur die Passwörter als gültig akzeptiert, die die Qualitätstests bestehen.

-

-

Konfigurieren Sie die Passwortablaufrichtlinien:

-

Legen Sie die mindestens einzuhaltende Passwortdauer (die Zeit, die zwischen zwei gültigen Passwortänderungen ablaufen muss) und die maximale Passwortdauer fest.

-

Legen Sie fest, wie viel Zeit zwischen der Warnmeldung zu einem ablaufenden Passwort und dem eigentlichen Passwortablauf liegen soll.

-

Legen Sie für ein abgelaufenes Passwort die Verlängerungsfrist fest, nach der das Passwort endgültig abläuft.

-

-

Konfigurieren Sie die Sperrrichtlinien:

-

Aktivieren Sie die Passwortsperre.

-

Legen Sie fest, nach wie vielen Bindungsfehlern eine Passwortsperre ausgelöst werden soll.

-

Legen Sie die Dauer der Passwortsperre fest.

-

Legen Sie fest, wie lange Passwortfehler im Cache bleiben, bevor sie gelöscht werden.

-

-

Wenden Sie Ihre Einstellungen zu den Passwortrichtlinien mit an.

Zum Bearbeiten einer vorher erstellten Datenbank wählen Sie Ihren Basis-DN links im Baum aus. Im rechten Teil des Fensters zeigt YaST ein Dialogfeld an, das weitgehend dem zum Erstellen einer neuen Datenbank entspricht. Allerdings ist der grundlegende DN-Eintrag grau abgeblendet und kann nicht bearbeitet werden.

Nach dem Beenden der LDAP-Serverkonfiguration mit können Sie mit einer grundlegenden Arbeitskonfiguration für Ihren LDAP-Server beginnen. Verwenden Sie zur Feineinstellung das dynamische Konfigurations-Backend von OpenLDAP.

Das dynamische Konfigurations-Backend von Open LDAP speichert die Konfiguration in einer LDAP-Datenbank. Diese Datenbank besteht aus einem Satz an .ldif-Dateien in /etc/openldap/slapd.d. Es ist nicht erforderlich, auf diese Dateien direkt zuzugreifen. Um auf die Einstellungen zuzugreifen, können Sie entweder das YaST LDAP-Servermodul (das Paket yast2-ldap-server) verwenden oder einen LDAP-Client wie ldapmodify oder ldapsearch. Weitere Informationen zur dynamischen Konfiguration von OpenLDAP finden Sie im OpenLDAP-Verwaltungshandbuch.